### 一. 相同目标的跳转指令 当jz与jnz的目地地址相同时,此时相当于jmp,但是IDA会将jnz后面的指令(实际上不会执行的指令)进行反汇编,这个时候如果加上比如call(E8),jmp(E9)等字节指令,那么势必会导致反汇编出现问题。 这个时候我们需要将jnz后面的代码转化为数据,然后使正 ...

### 一. 相同目标的跳转指令 当jz与jnz的目地地址相同时,此时相当于jmp,但是IDA会将jnz后面的指令(实际上不会执行的指令)进行反汇编,这个时候如果加上比如call(E8),jmp(E9)等字节指令,那么势必会导致反汇编出现问题。 这个时候我们需要将jnz后面的代码转化为数据,然后使正 ...

本文初步介绍了密码学中的可证明安全技术, 阐述了安全性证明的基本逻辑, 并针对基于归约和基于模拟的证明技术给出了三个示例, 初步介绍可证明安全这一话题的基本思想 ...

本文初步介绍了密码学中的可证明安全技术, 阐述了安全性证明的基本逻辑, 并针对基于归约和基于模拟的证明技术给出了三个示例, 初步介绍可证明安全这一话题的基本思想 ...

1.GET请求中 这两个可以作为注释使用,来保证使后面的语句不被执行。 在url中,如果是get请求,url中的#是用来知道浏览器动作的,对服务器端无效,所以HTTP请求中不包括#,因此使用#闭合无法注释,会报错。而使用-- (有个空格)在传输过程中空格也会被忽略,导致无法注释,所以在get请求传参 ...

大家在安装好Kail Linux系统之后为了更快更稳定地更新系统都会选择换国内的源,但是我在网上查找资料的时候发现大部分教程都停留在2021年以及之前,这给学习带来了很大的困难,通过这篇博客我们将一起探讨解决Kali Linux换国内源后更新失败的问题 ...

大家在安装好Kail Linux系统之后为了更快更稳定地更新系统都会选择换国内的源,但是我在网上查找资料的时候发现大部分教程都停留在2021年以及之前,这给学习带来了很大的困难,通过这篇博客我们将一起探讨解决Kali Linux换国内源后更新失败的问题 ...

# 环境: >工具:小锐云服 PRO ,Windows 命令处理器,Java 环境 系统版本:Windows 10 # 问题描述: >描述:不知名原因导致的 Java 虚拟机创建失败,百度良久后通过修改系统环境变量,完成了对问题的处理。 >提示:若按照教程还是无法完成操作,可以进入右侧的企鹅,找我看 ...

# 环境: >工具:小锐云服 PRO ,Windows 命令处理器,Java 环境 系统版本:Windows 10 # 问题描述: >描述:不知名原因导致的 Java 虚拟机创建失败,百度良久后通过修改系统环境变量,完成了对问题的处理。 >提示:若按照教程还是无法完成操作,可以进入右侧的企鹅,找我看 ...

evil-winrm是Windows远程管理(WinRM) Shell的终极版本。Windows远程管理是WS 管理协议的 Microsoft 实施,该协议是基于标准 SOAP、不受防火墙影响的协议,允许不同供应商的硬件和操作系统相互操作。而微软将其包含在他们的系统中,是为了便于系统管理员在日常工作... ...

evil-winrm是Windows远程管理(WinRM) Shell的终极版本。Windows远程管理是WS 管理协议的 Microsoft 实施,该协议是基于标准 SOAP、不受防火墙影响的协议,允许不同供应商的硬件和操作系统相互操作。而微软将其包含在他们的系统中,是为了便于系统管理员在日常工作... ...

漏洞简介 通过查看 Smartbi 的补丁包信息,发现存在漏洞在某种特定情况下修改用户的密码,进行简单的复现和分析 漏洞复现 在页面上修改密码时,需要知道原本的用户对应的密码 直接构造这样的数据包,就不需要知道原本的密码,知道用户名就可以修改密码 POST /smartbi/vision ...

漏洞简介 通过查看 Smartbi 的补丁包信息,发现存在漏洞在某种特定情况下修改用户的密码,进行简单的复现和分析 漏洞复现 在页面上修改密码时,需要知道原本的用户对应的密码 直接构造这样的数据包,就不需要知道原本的密码,知道用户名就可以修改密码 POST /smartbi/vision ...

前言 刚发现Dedecms更新了发布版本,顺便测试一下之前的day有没有修复,突然想到了新的tricks去实现RCE。 文章发布的时候估计比较晚了,一直没时间写了。 利用 /uploads/dede/article_string_mix.php /uploads/dede/article_templ ...

前言 刚发现Dedecms更新了发布版本,顺便测试一下之前的day有没有修复,突然想到了新的tricks去实现RCE。 文章发布的时候估计比较晚了,一直没时间写了。 利用 /uploads/dede/article_string_mix.php /uploads/dede/article_templ ...

本文分享自华为云社区《应用软件的缺陷分类》,作者:Uncle_Tom 。 软件缺陷分类在已知缺陷管理、缺陷用例库建设、静态检查工具的能力覆盖和横向对比中起着重要的作用。本文参考GB/T-30279, CNNVD,NVD,以及CWE的各种视图, 给出了一个建立适合自己的缺陷分类方法。 1. 软件缺陷分 ...

本文分享自华为云社区《应用软件的缺陷分类》,作者:Uncle_Tom 。 软件缺陷分类在已知缺陷管理、缺陷用例库建设、静态检查工具的能力覆盖和横向对比中起着重要的作用。本文参考GB/T-30279, CNNVD,NVD,以及CWE的各种视图, 给出了一个建立适合自己的缺陷分类方法。 1. 软件缺陷分 ...

事先说明,本人不帮任何一家机构说话,文章中涉及机构都是本人亲自一个一个去聊过的,完全是第三方测评人员。本次测评将剔除一切主观因素,尽量通过客观的评价模型来打分,争取做到全面、公平、公正,给大家作为报班参考。 因为网上网络安全培训机构太多了,同时充斥着很多的广告,让人看得眼花缭乱,为了节约大家的时间, ...

事先说明,本人不帮任何一家机构说话,文章中涉及机构都是本人亲自一个一个去聊过的,完全是第三方测评人员。本次测评将剔除一切主观因素,尽量通过客观的评价模型来打分,争取做到全面、公平、公正,给大家作为报班参考。 因为网上网络安全培训机构太多了,同时充斥着很多的广告,让人看得眼花缭乱,为了节约大家的时间, ...

(一)信息收集 查询目标靶机ip,目标机:192.168.241.142 arp-scan -l 照常扫一下端口,发现开放21(ftp服务),22(ssh服务),80(web服务)三个端口 nmap -A -T4 192.168.241.142 发现开放21ftp端口,尝试访问。发现一个压缩包,下载 ...

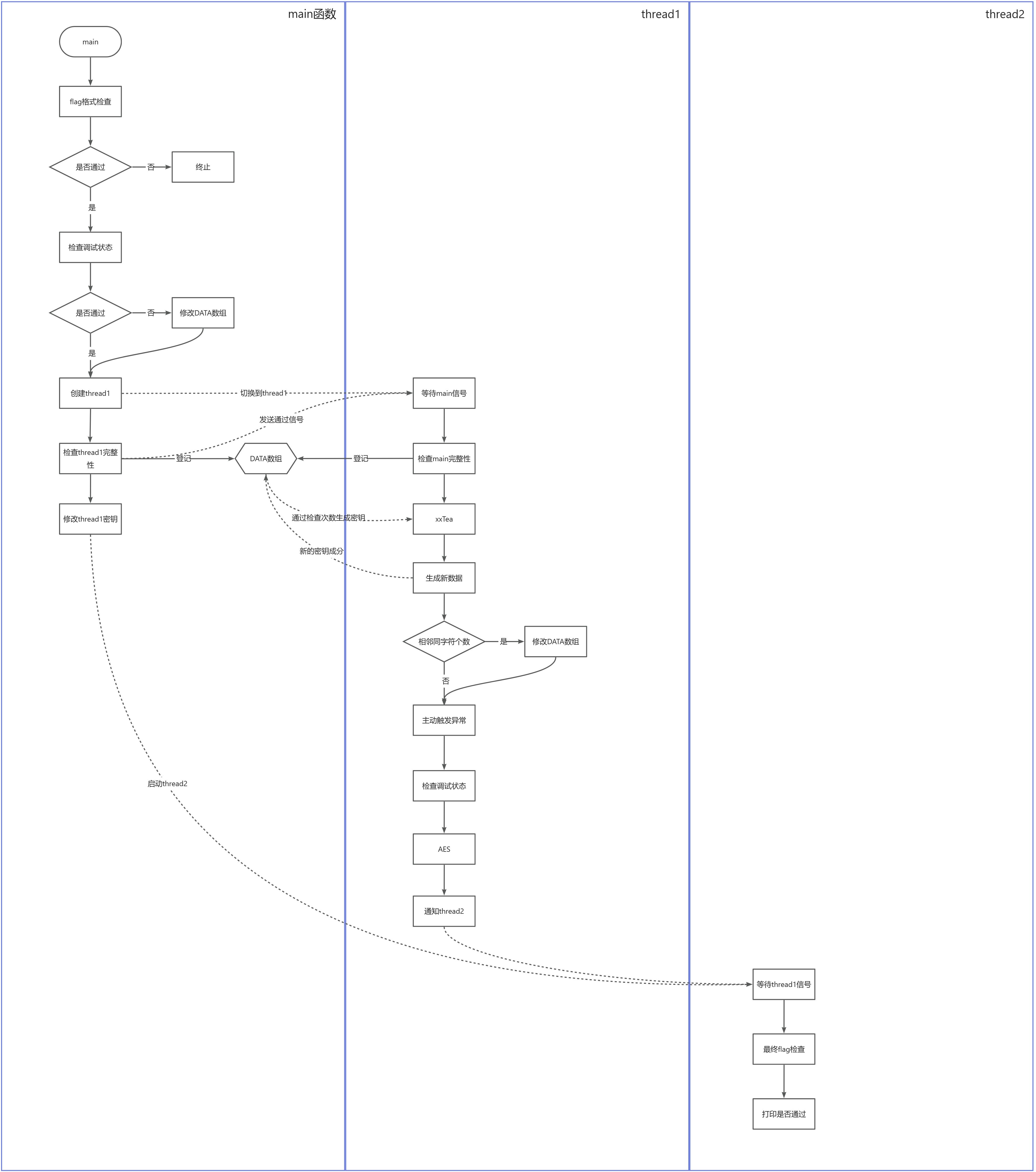

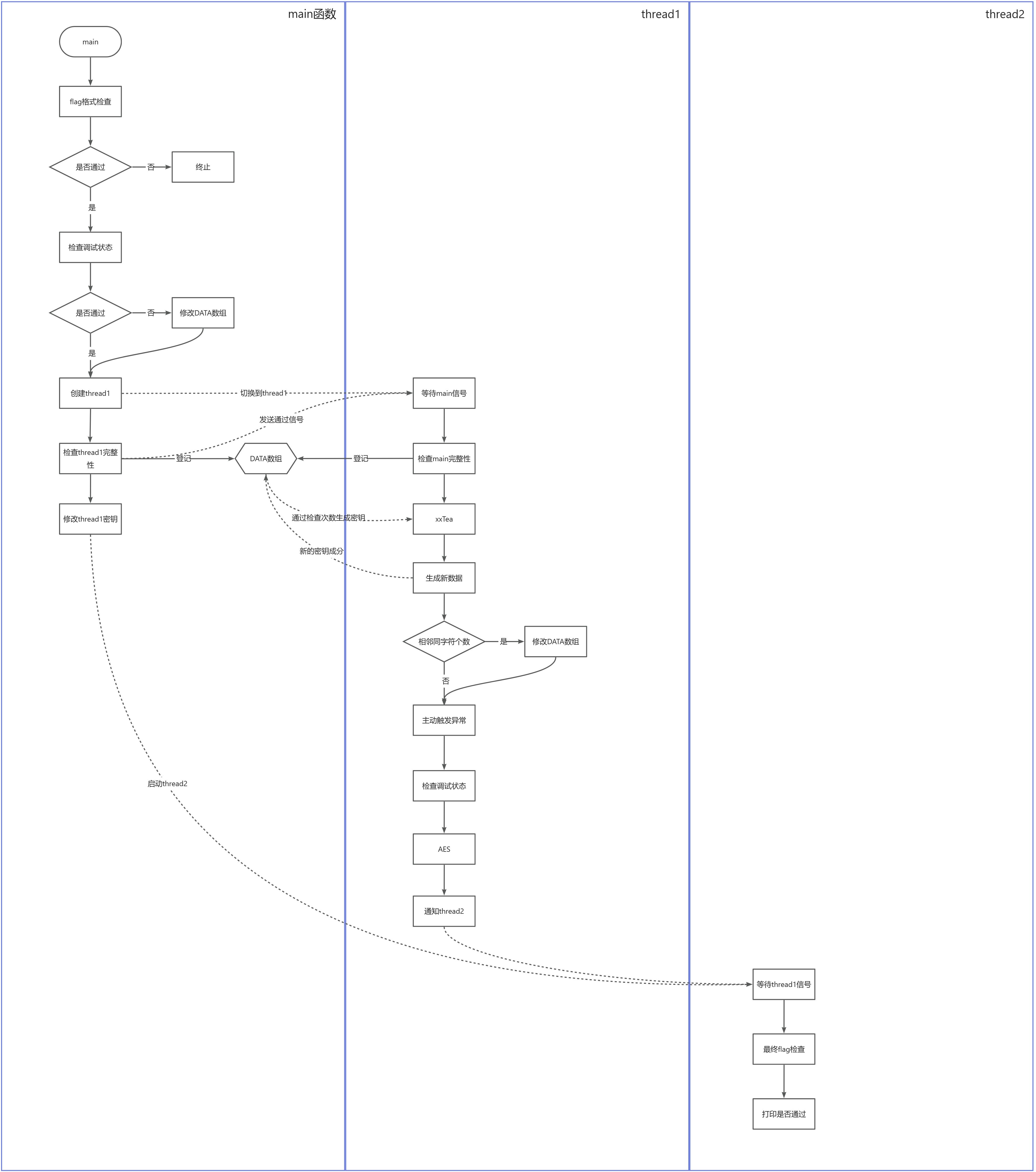

# 原设计图  # Flag格式 NepCTF{%s} # 逻辑复原 ## mai ...

# 原设计图  # Flag格式 NepCTF{%s} # 逻辑复原 ## mai ...

# Nginx 文件名逻辑漏洞(CVE-2013-4547)(Vulhub) ## 漏洞简介 在Nginx 0.8.41 ~ 1.4.3 / 1.5.0 ~ 1.5.7版本中存在错误解析用户请求的url信息,从而导致文件代码执行,权限绕过等问题。 ## 适用环境 Nginx 0.8.41 ~ 1.4 ...

# Nginx 文件名逻辑漏洞(CVE-2013-4547)(Vulhub) ## 漏洞简介 在Nginx 0.8.41 ~ 1.4.3 / 1.5.0 ~ 1.5.7版本中存在错误解析用户请求的url信息,从而导致文件代码执行,权限绕过等问题。 ## 适用环境 Nginx 0.8.41 ~ 1.4 ...

SQL 注入基础 显注 【GET】 union 注入 基本步骤 1. 判断注入类型 数字型 or 字符型 数字型【示例】:?id=1 字符型【示例】:?id=1' 这也是在尝试闭合原来的 sql 语句,用包括 " ' ) 不限于这些字符尝试闭合,同时也可以根据它的语句报错来推断闭合符 还有一种判断闭 ...

SQL 注入基础 显注 【GET】 union 注入 基本步骤 1. 判断注入类型 数字型 or 字符型 数字型【示例】:?id=1 字符型【示例】:?id=1' 这也是在尝试闭合原来的 sql 语句,用包括 " ' ) 不限于这些字符尝试闭合,同时也可以根据它的语句报错来推断闭合符 还有一种判断闭 ...

LTE和5G在速度、技术、频段、使用范围和组网方式等方面都有显著差异。虽然LTE仍然是现代手机通信技术中一种强大的网络,但5G是下一代移动通信的核心型态,具有更高的速度、更低的延迟、更大的容量和更广泛的覆盖范围。随着5G的成熟和普及,它将成为未来移动通信的重要推动力。 ...

LTE和5G在速度、技术、频段、使用范围和组网方式等方面都有显著差异。虽然LTE仍然是现代手机通信技术中一种强大的网络,但5G是下一代移动通信的核心型态,具有更高的速度、更低的延迟、更大的容量和更广泛的覆盖范围。随着5G的成熟和普及,它将成为未来移动通信的重要推动力。 ...

1.简介 渗透的本质是信息收集,信息收集也叫做资产收集。 信息收集是渗透测试的前期主要工作,是非常重要的环节,收集足够多的信息才能方便接下来的测试,信息收集主要是收集网站的域名信息、子域名信息、目标网站信息、目标网站真实IP、敏感/目录文件、开放端口和中间件信息等。通过各种渠道和手段尽可能收集到多的 ...

1.简介 渗透的本质是信息收集,信息收集也叫做资产收集。 信息收集是渗透测试的前期主要工作,是非常重要的环节,收集足够多的信息才能方便接下来的测试,信息收集主要是收集网站的域名信息、子域名信息、目标网站信息、目标网站真实IP、敏感/目录文件、开放端口和中间件信息等。通过各种渠道和手段尽可能收集到多的 ...

Double Fetch是内核的一种漏洞类型,发生在内核从用户空间中拷贝数据时,两次访问了相同一块内存。内核从用户空间拷贝数据时,第一次拷贝会进行安全检测,而第二次拷贝时才会进行数据的使用,那么在第一次拷贝与第二次拷贝的间隙,就能够进行恶意数据篡改。 ...

Double Fetch是内核的一种漏洞类型,发生在内核从用户空间中拷贝数据时,两次访问了相同一块内存。内核从用户空间拷贝数据时,第一次拷贝会进行安全检测,而第二次拷贝时才会进行数据的使用,那么在第一次拷贝与第二次拷贝的间隙,就能够进行恶意数据篡改。 ...

一开始进行收集的时候,有点迷,直接进行了大面积的“gov.in”域名,哈哈68465条数据,想想就起飞,但是有个问题来了,怎么下载到本地,高级用户的API也只能调用下载1w条数据,左思右想。 ...

一开始进行收集的时候,有点迷,直接进行了大面积的“gov.in”域名,哈哈68465条数据,想想就起飞,但是有个问题来了,怎么下载到本地,高级用户的API也只能调用下载1w条数据,左思右想。 ...

端口的作用 一台拥有IP地址的主机可以提供许多服务,比如Web服务、FTP服务、SMTP服务等,这些服务完全可以通过1个IP地址来实现。那么,主机要区分不同的网络服务,显然不能只靠IP地址,因为IP 地址与网络服务的关系是一对多的关系。实际上是通过“IP地址+端口号”来区分不同的服务的。 例如:本地 ...

端口的作用 一台拥有IP地址的主机可以提供许多服务,比如Web服务、FTP服务、SMTP服务等,这些服务完全可以通过1个IP地址来实现。那么,主机要区分不同的网络服务,显然不能只靠IP地址,因为IP 地址与网络服务的关系是一对多的关系。实际上是通过“IP地址+端口号”来区分不同的服务的。 例如:本地 ...

1.页面编码 在网页设置网页编码 在<head></head>中加入设置特定html标签 <meta charset="utf-8" /> 这样页面的编码就会变成utf-8 如果没有设置编码就会使用默认的编码,而浏览器默认编码与之不同就会出现乱码 常用的有三种格式分别是 utf-8、gbk、gbk2 ...

1.页面编码 在网页设置网页编码 在<head></head>中加入设置特定html标签 <meta charset="utf-8" /> 这样页面的编码就会变成utf-8 如果没有设置编码就会使用默认的编码,而浏览器默认编码与之不同就会出现乱码 常用的有三种格式分别是 utf-8、gbk、gbk2 ...