配置ARP安全综合功能示例

1.组网需求

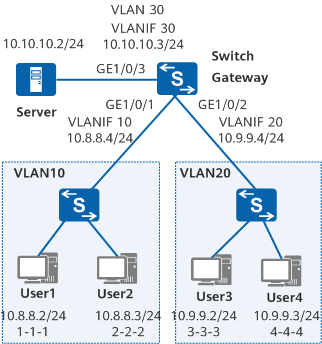

Switch作为网关通过接口GE1/0/3连接一台服务器,通过接口GE1/0/1、GE1/0/2连接VLAN10和VLAN20下的四个用户。网络中存在以下ARP威胁:

- 攻击者向Switch发送伪造的ARP报文、伪造的免费ARP报文进行ARP欺骗攻击,恶意修改Switch的ARP表项,造成其他用户无法正常接收数据报文。

- 攻击者发出大量目的IP地址不可达的IP报文进行ARP泛洪攻击,造成Switch的CPU负荷过重。

- 用户User1构造大量源IP地址变化MAC地址固定的ARP报文进行ARP泛洪攻击,造成Switch的ARP表资源被耗尽以及CPU进程繁忙,影响到正常业务的处理。

- 用户User3构造大量源IP地址固定的ARP报文进行ARP泛洪攻击,造成Switch的CPU进程繁忙,影响到正常业务的处理。

管理员希望能够防止上述ARP攻击行为,为用户提供更安全的网络环境和更稳定的网络服务。

2.配置思路

采用如下思路在Switch上进行配置:

- 配置ARP表项严格学习功能以及ARP表项固化功能,实现防止伪造的ARP报文错误地更新Switch的ARP表项。

- 配置免费ARP报文主动丢弃功能,实现防止伪造的免费ARP报文错误地更新设备ARP表项。

- 配置根据源IP地址进行ARP Miss消息限速,实现防止用户侧存在攻击者发出大量目的IP地址不可达的IP报文触发大量ARP Miss消息,形成ARP泛洪攻击。同时需要保证Switch可以正常处理服务器发出的大量此类报文,避免因丢弃服务器发出的大量此类报文而造成网络无法正常通信。

- 配置基于接口的ARP表项限制以及根据源MAC地址进行ARP限速,实现防止User1发送的大量源IP地址变化MAC地址固定的ARP报文形成的ARP泛洪攻击,避免Switch的ARP表资源被耗尽,并避免CPU进程繁忙。

- 配置根据源IP地址进行ARP限速,实现防止User3发送的大量源IP地址固定的ARP报文形成的ARP泛洪攻击,避免Switch的CPU进程繁忙。

3.配置步骤

1)[Switch] arp learning strict:配置ARP表项严格学习功能

2)[Switch] arp anti-attack entry-check fixed-mac enable:配置ARP表项固化功能,固化模式为fixed-mac方式

3)[Switch] arp anti-attack gratuitous-arp drop:配置免费ARP报文主动丢弃功能

4)配置根据源IP地址进行ARP Miss消息限速

[Switch] arp-miss speed-limit source-ip maximum 20:对于其他用户,允许Switch每秒最多处理同一个源IP地址触发的20个ARP Miss消息。

[Switch] arp-miss speed-limit source-ip 10.10.10.2 maximum 40:配置对Server(IP地址为10.10.10.2)的ARP Miss消息进行限速,允许Switch每秒最多处理该IP地址触发的40个ARP Miss消息;

5)[Switch-GigabitEthernet1/0/1] arp-limit vlan 10 maximum 20:配置基于接口的ARP表项限制,最多可以学习到20个动态ARP表项。

6)[Switch] arp speed-limit source-mac 1-1-1 maximum 10:配置根据源MAC地址进行ARP限速,对用户User1(MAC地址为1-1-1)进行ARP报文限速,每秒最多只允许10个该MAC地址的ARP报文通过。

7)[Switch] arp speed-limit source-ip 10.9.9.2 maximum 10:配置根据源IP地址进行ARP限速,配置对用户User3(IP地址为10.9.9.2)进行ARP报文限速,每秒最多只允许10个该IP地址的ARP报文通过。

4.查看验证

display arp learning strict:查看全局ARP表项严格学习功能。

display arp-limit:查看接口可以学习到的动态ARP表项数目的最大值。

display arp anti-attack configuration all:查看当前ARP防攻击配置情况。

display arp packet statistics:查看ARP处理的报文统计数据。

配置防止ARP中间人攻击示例

1.组网需求

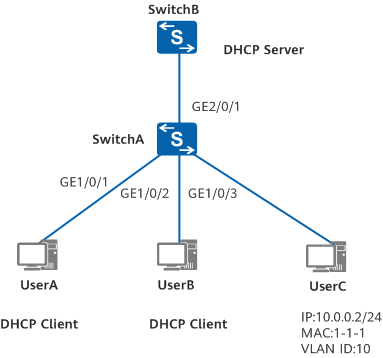

SwitchA通过接口GE2/0/1连接DHCP Server,通过接口GE1/0/1、GE1/0/2连接DHCP客户端UserA和UserB,通过接口GE1/0/3连接静态配置IP地址的用户UserC。SwitchA的接口GE1/0/1、GE1/0/2、GE1/0/3、GE2/0/1都属于VLAN10。

管理员希望能够防止ARP中间人攻击,避免合法用户的数据被中间人窃取,同时希望能够了解当前ARP中间人攻击的频率和范围。

2.配置思路

采用如下思路在SwitchA上进行配置:

- 使能动态ARP检测功能,使SwitchA对收到的ARP报文对应的源IP、源MAC、VLAN以及接口信息进行DHCP Snooping绑定表匹配检查,实现防止ARP中间人攻击。

- 使能动态ARP检测丢弃报文告警功能,使SwitchA开始统计丢弃的不匹配DHCP Snooping绑定表的ARP报文数量,并在丢弃数量超过告警阈值时能以告警的方式提醒管理员,这样可以使管理员根据告警信息以及报文丢弃计数来了解当前ARP中间人攻击的频率和范围。

- 配置DHCP Snooping功能,并配置静态绑定表,使动态ARP检测功能生效。

3.操作步骤

1)[SwitchA-GigabitEthernet1/0/1] arp anti-attack check user-bind enable

[SwitchA-GigabitEthernet1/0/1] arp anti-attack check user-bind alarm enable:端口下使能动态ARP检测功能和动态ARP检测丢弃报文告警功能

2)配置DHCP Snooping功能

# 全局使能DHCP Snooping功能。

[SwitchA] dhcp enable

[SwitchA] dhcp snooping enable

# 在VLAN10内使能DHCP Snooping功能。 [SwitchA] vlan 10 [SwitchA-vlan10] dhcp snooping enable

# 配置接口GE2/0/1为DHCP Snooping信任接口。 [SwitchA] interface gigabitethernet 2/0/1 [SwitchA-GigabitEthernet2/0/1] dhcp snooping trusted

# 配置静态绑定表。 [SwitchA] user-bind static ip-address 10.0.0.2 mac-address 0001-0001-0001 interface gigabitethernet 1/0/3 vlan 10

4.查看验证

display arp anti-attack configuration check user-bind interface:查看各接口下动态ARP检测的配置信息

display arp anti-attack statistics check user-bind interface:查看各接口下动态ARP检测的ARP报文丢弃计数

浙公网安备 33010602011771号

浙公网安备 33010602011771号