理论简介

1. GRE over IPSec和 IPSec over GRE区别

1)GRE over IPSec:先把数据包封装成GRE包,然后再封装成IPSec包加密。做法是在物理接口上监控(使用ACL匹配)是否有需要加密的GRE流量。此模式所有这两个端点的GRE数据流都将被加密封装为IPSec包再传递。

GRE封装可以使私有地址封装在全球可路由的new IP header + GRE header,实现不用site之间的互联。但是GRE本身是明文传输,所以需要IPSec来加密保护。

由于GRE接口支持组播,对网络协议传输支持良好,所以常用的一般就是这个模式。

2)IPSec over GRE:即IPSec在里,GRE在外。先把需要加密的数据包封装成IPSec包,然后在扔到GRE隧道里。做法是把IPSec的加密作用在Tunnel口上,即在Tunnel口上监控(使用ACL匹配)是否有需要进行加密的数据流。

有则按照先加密封装成IPSec包,然后后封装成GRE包进入隧道。这里的GRE隧道是始终存在的,GRE隧道的建立过程并没有被加密,同时未在ACL匹配的数据流将以不加密的状态直接走GRE,即存在有些数据包可能被不安全传递的情况。

此种模式一般是通过crypto map方式建立IPSec,然后再用GRE来增加一个新的IP header,因为这种模式IPSec不是一种接口,只是一种映射,所以不支持组播。

此种模式现实中很少用到。 注:决定是否支持组播要看这种模式提供给本地的是不是接口类型,是的话,支持,否则不支持。

GRE over IPsec的典型配置举例

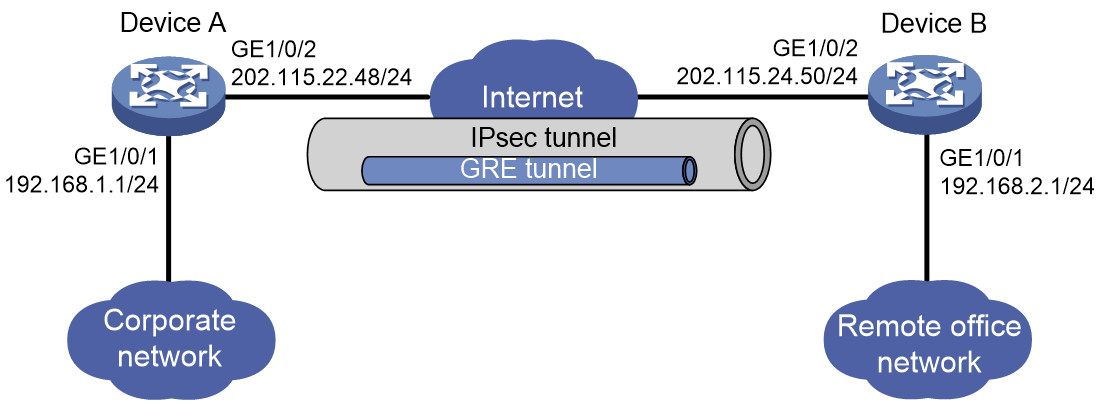

1.组网需求:企业远程办公网络通过GRE隧道与企业总部传输数据,要求:对通过GRE隧道的数据进行IPsec加密处理。

2.配置思路

- 为了对经GRE封装的数据进行IPsec加密,将IPsec策略应用在物理接口上,访问控制列表源和目的地址为物理接口地址。

- 为了使IPsec保护整个GRE隧道,应用IPsec策略的接口和GRE隧道源、目的接口必须是同一接口。

3.配置步骤

Device A配置

1)配置各接口IP地址

2)配置GRE隧道

# 创建Tunnel0接口,并指定隧道模式为GRE over IPv4隧道。 [DeviceA] interface tunnel 0 mode gre # 配置Tunnel0接口的IP地址为10.1.1.1/24。 [DeviceA-Tunnel0] ip address 10.1.1.1 255.255.255.0 # 配置Tunnel0接口的源端地址为202.115.22.48/24(Device A的GigabitEthernet1/0/2的IP地址)。 [DeviceA-Tunnel0] source 202.115.22.48 # 配置Tunnel0接口的目的端地址为202.115.24.50/24(Device B的GigabitEthernet1/0/2的IP地址)。 [DeviceA-Tunnel0] destination 202.115.24.50 # 配置从Device A经过Tunnel0接口到Remote office network的静态路由。 [DeviceA] ip route-static 192.168.2.1 255.255.255.0 tunnel 0

3)配置IPSec VPN

# 配置IKE keychain。 [DeviceA] ike keychain keychain1 [DeviceA-ike-keychain-keychain1] pre-shared-key address 202.115.24.50 255.255.255.0 key simple 123 # 创建ACL3000,定义需要IPsec保护的数据流。 [DeviceA] acl number 3000 [DeviceA-acl-adv-3000] rule 0 permit gre source 202.115.22.48 0 destination 202.115.24.50 0 # 配置IPsec安全提议。 [DeviceA] ipsec transform-set tran1 [DeviceA-ipsec-transform-set-tran1] esp encryption-algorithm des [DeviceA-ipsec-transform-set-tran1] esp authentication-algorithm sha1 # 创建一条IKE协商方式的IPsec安全策略,名称为policy1,序列号为1。 [DeviceA] ipsec policy policy1 1 isakmp [DeviceA-ipsec-policy-isakmp-policy1-1] security acl 3000 [DeviceA-ipsec-policy-isakmp-policy1-1] remote-address 202.115.24.50 [DeviceA-ipsec-policy-isakmp-policy1-1] transform-set tran1 # 在接口GigabitEthernet1/0/2上应用安全策略。 [DeviceA] interface gigabitethernet 1/0/2 [DeviceA-GigabitEthernet1/0/2] ipsec apply policy policy1

Device B配置同Device A。

4.配置验证

查看第一阶段的SA建立情况:display ike sa

查看IPsec SA的建立情况:display ipsec sa

查看经过GRE隧道传输的流量情况:display interface tunnel 0