1.创建用于进行FTP 认证的用户数据库文件,其中奇数行为账户名,偶数行为密码。

[root@localhost ~]# cd /etc/vsftpd/

[root@localhost vsftpd]# vim vuser.list

zhangsan

centos

lisi

centos

明文信息既不安全,也不符合让vsftpd 服务程序直接加载的格式,因此需要使用db_load 命令用哈希(hash)算法将原始的明文信息文件转换成数据库文件,并且降低数据库文件的权限(避免其他人看到数据库文件的内容),然后再把原始的明文信息文件删除。

[root@localhost vsftpd]# db_load -T -t hash -f vuser.list vuser.db [root@localhost vsftpd]# file vuser.db vuser.db: Berkeley DB (Hash, version 9, native byte-order) [root@localhost vsftpd]# chmod 600 vuser.db [root@localhost vsftpd]# rm -rf vuser.list

2.创建vsftpd 服务程序用于存储文件的根目录以及虚拟用户映射的系统本地用户。FTP 服务用于存储文件的根目录指的是,当虚拟用户登录后所访问的默认位置。

由于 Linux 系统中的每一个文件都有所有者、所属组属性,例如使用虚拟账户“张三”新建了一个文件,但是系统中找不到账户“张三”,就会导致这个文件的权限出现错误。为此,需要再创建一个可以映射到虚拟用户的系统本地用户。

简单来说,就是让虚拟用户默认登录到与之有映射关系的这个系统本地用户的家目录中,虚拟用户创建的文件的属性也都归属于这个系统本地用户,从而避免Linux 系统无法处理虚拟用户所创建文件的属性权限。

为了方便管理FTP 服务器上的数据,可以把这个系统本地用户的家目录设置为/var 目录(该目录用来存放经常发生改变的数据)。并且为了安全起见,我们将这个系统本地用户设置为不允许登录FTP 服务器,这不会影响虚拟用户登录,

而且还可以避免黑客通过这个系统本地用户进行登录。

[root@localhost vsftpd]# useradd -d /var/ftproot -s /sbin/nologin virtual [root@localhost vsftpd]# ls -ld /var/ftproot/ drwx------. 3 virtual virtual 78 Sep 3 15:09 /var/ftproot/ [root@localhost vsftpd]# chmod -Rf 755 /var/ftproot/

3.建立用于支持虚拟用户的PAM 文件。

PAM(可插拔认证模块)是一种认证机制,通过一些动态链接库和统一的API 把系统提供的服务与认证方式分开,使得系统管理员可以根据需求灵活调整服务程序的不同认证方式。

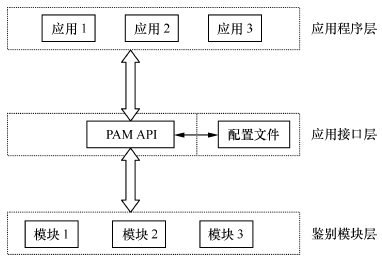

通俗来讲,PAM 是一组安全机制的模块,系统管理员可以用来轻易地调整服务程序的认证方式,而不必对应用程序进行任何修改。PAM 采取了分层设计(应用程序层、应用接口层、鉴别模块层)的思想,其结构如图

新建一个用于虚拟用户认证的PAM 文件vsftpd.vu,其中PAM 文件内的“db=”参数为使用db_load 命令生成的账户密码数据库文件的路径,但不用写数据库文件的后缀:

[root@localhost vsftpd]# vim /etc/pam.d/vsftpd.vu auth required pam_userdb.so db=/etc/vsftpd/vuser account required pam_userdb.so db=/etc/vsftpd/vuser

4.在vsftpd 服务程序的主配置文件中通过pam_service_name 参数将PAM 认证文件的名称修改为vsftpd.vu,PAM 作为应用程序层与鉴别模块层的连接纽带,可以让应用程序根据需求灵活地在自身插入所需的鉴别功能模块。

当应用程序需要PAM 认证时,则需要在应用程序中定义负责认证的PAM 配置文件,实现所需的认证功能。例如,在 vsftpd 服务程序的主配置文件中默认就带有参数pam_service_name=vsftpd,表示登录FTP 服务器时是根据/etc/pam.d/vsftpd 文件进行安全认证的。

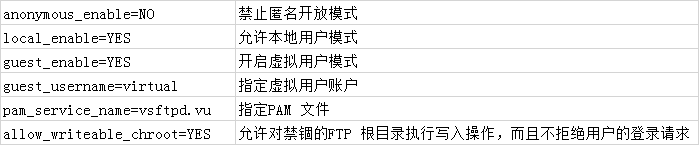

现在我们要做的就是把vsftpd 主配置文件中原有的PAM 认证文件vsftpd 修改为新建的vsftpd.vu 文件即可。该操作中用到的参数以及作用如表

[root@localhost vsftpd]# cat /etc/vsftpd/vsftpd.conf | grep -v '#' anonymous_enable=NO local_enable=YES guest_enable=YES guest_username=virtual allow_writeable_chroot=YES write_enable=YES local_umask=022 dirmessage_enable=YES xferlog_enable=YES connect_from_port_20=YES xferlog_std_format=YES listen=NO listen_ipv6=YES pam_service_name=vsftpd.vu userlist_enable=YES tcp_wrappers=YES

5.为虚拟用户设置不同的权限。虽然账户zhangsan 和lisi 都是用于vsftpd 服务程序认证的虚拟账户,但是我们依然想对这两人进行区别对待。比如,允许张三上传、创建、修改、查看、删除文件,只允许李四查看文件。

这可以通过vsftpd 服务程序来实现。只需新建一个目录,在里面分别创建两个以zhangsan 和lisi 命名的文件,其中在名为zhangsan 的文件中写入允许的相关权限(使用匿名用户的参数):

[root@localhost vsftpd]# mkdir /etc/vsftpd/vusers_dir/ [root@localhost vsftpd]# cd /etc/vsftpd/vusers_dir/ [root@localhost vusers_dir]# touch lisi [root@localhost vusers_dir]# vim zhangsan anon_upload_enable=YES anon_mkdir_write_enable=YES anon_other_write_enable=YES

然后再次修改vsftpd 主配置文件,通过添加user_config_dir 参数来定义这两个虚拟用户不同权限的配置文件所存放的路径。为了让修改后的参数立即生效,需要重启vsftpd 服务程序并将该服务添加到开机启动项中:

[root@localhost vusers_dir]# vim /etc/vsftpd/vsftpd.conf anonymous_enable=NO local_enable=YES guest_enable=YES guest_username=virtual allow_writeable_chroot=YES write_enable=YES local_umask=022 dirmessage_enable=YES xferlog_enable=YES connect_from_port_20=YES xferlog_std_format=YES listen=NO listen_ipv6=YES pam_service_name=vsftpd.vu userlist_enable=YES tcp_wrappers=YES user_config_dir=/etc/vsftpd/vusers_dir

[root@localhost ~]# systemctl restart vsftpd

[root@localhost ~]# systemctl enable vsftpd

6.设置SELinux 域允许策略,然后使用虚拟用户模式登录FTP 服务器。开启SELinux 域的允许策略,以免再次出现操作失败的情况:

[root@localhost ~]# getsebool -a | grep ftp ftpd_anon_write --> off ftpd_connect_all_unreserved --> off ftpd_connect_db --> off ftpd_full_access --> on ftpd_use_cifs --> off ftpd_use_fusefs --> off ftpd_use_nfs --> off ftpd_use_passive_mode --> off httpd_can_connect_ftp --> off httpd_enable_ftp_server --> off tftp_anon_write --> off tftp_home_dir --> off [root@localhost ~]# [root@localhost ~]# setsebool -P ftpd_full_access=on

此时,不但可以使用虚拟用户模式成功登录到FTP 服务器,还可以分别使用账户zhangsan和lisi 来检验他们的权限。

[root@localhost ~]# ftp 10.10.64.109 Connected to 10.10.64.109 (10.10.64.109). 220 (vsFTPd 3.0.2) Name (10.10.64.109:root): lisi 331 Please specify the password. Password: 230 Login successful. Remote system type is UNIX. Using binary mode to transfer files. ftp> mkdir files 550 Permission denied. ftp> exit 221 Goodbye.

[root@localhost vusers_dir]# ftp 10.10.64.109 Connected to 10.10.64.109 (10.10.64.109). 220 (vsFTPd 3.0.2) Name (10.10.64.109:root): zhangsan 331 Please specify the password. Password: 230 Login successful. Remote system type is UNIX. Using binary mode to transfer files. ftp> mkdir files 257 "/files" created ftp> rename files database 350 Ready for RNTO. 250 Rename successful. ftp> rmdir database 250 Remove directory operation successful. ftp> exit 221 Goodbye.

使用虚拟用户模式登录FTP 服务器的所有用户的权限都是一样的吗?

答:不一定,可以通过分别定义用户权限文件来为每一位用户设置不同的权限。