一.需求

1. AD域单点登录适用于客户内网已有AD域统一管理内网用户,部署AC后,希望AC和AD域结合实现平滑认证。即终端PC开机通过域帐号登录AD域后自动通过AC认证上网,无需再次人为通过AC认证,对终端用户透明。

2. 希望以域用户的身份实名上网,实名记录用户上网日志。

二、前期准备

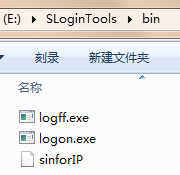

1.Logon:单点登录上线脚本

Logoff:单点登录下线脚本

Gpmc.msc:windows 2008 server 打开域组策略命令

Gpupate.exe /force:刷新组策略命令,更改组策略后,需执行此命令使更改立即生效

Rsop.msc:加入域的PC上执行,可以通过此命令查看PC是否获取到域组策略

Gpresult.exe:加入域的PC上报告 ,可以通过此命令查看PC是否获取到域的组策略

2.1) 需要确保内网测试电脑已成功登录域,且和AC通信正常(与AC udp 1773,udp 1775端口通信正常)

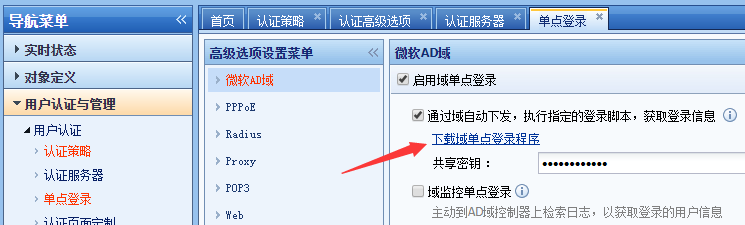

2)准备好单点登录脚本并上传到AD域 上,脚本可从设备上下载并解压,如下图

三.预期效果

单点登录认证及注销正常,应该有如下效果

1.用户开机登录域,自动通过AC认证,打开网页无法再次认证,且在线用户管理可以看到测试PC以域用户上线。

2.PC上网,查看数据中心日志记录用户名为域用户。

3.域用户从域中注销时,同时也从AC下线,即设备在线用户管理看不到测试机在线。

四.AC上配置

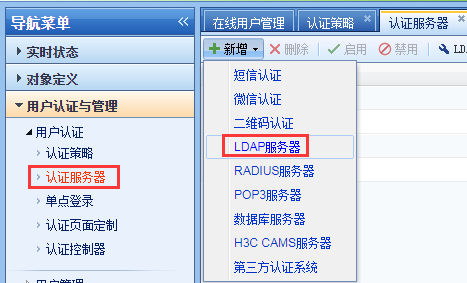

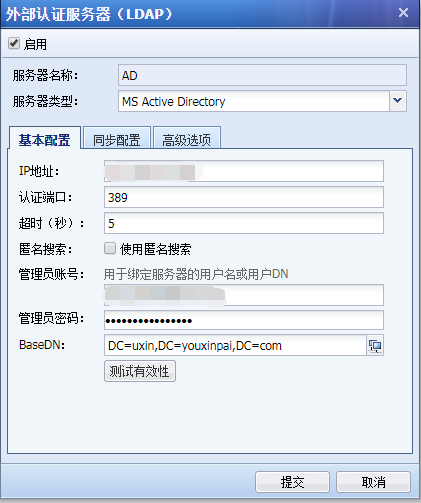

1.新建LDAP服务器

可以通过此功能测试域帐号的有效及修改域帐号的密码

“新增外部认证服务器”页面,有“同步配置”和“高级选项”两个页面,AD域及sun域默认只配置“基本配置”即可,“同步配置”和“高级选项”保持默认,其它域按常规配置无法读取到域结构时,可以通过调整“同步配置”参数。

建好域服务器,域组织结构会自动同步至设备后台,默认1个小时触发一次自动同步,如果域中用户或OU结构变化,变化后的结构需要立即同步至设备,则点击下图的“立即同步所有LDAP”按钮

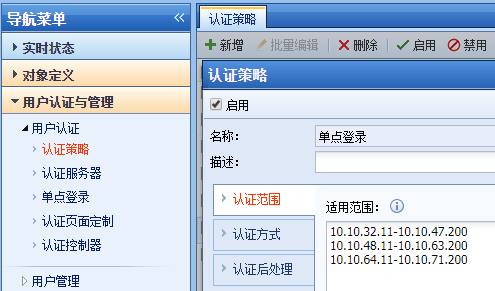

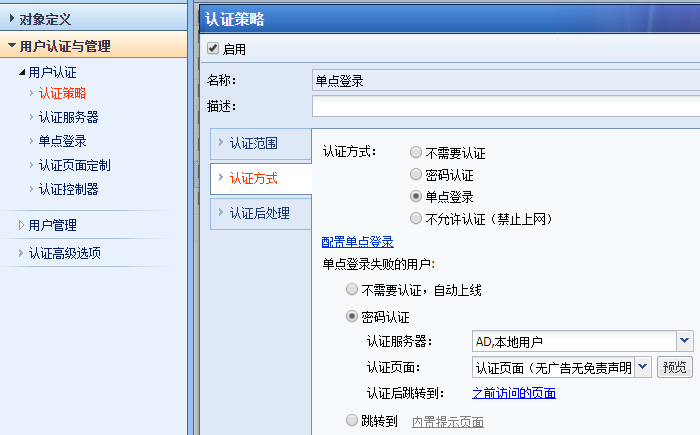

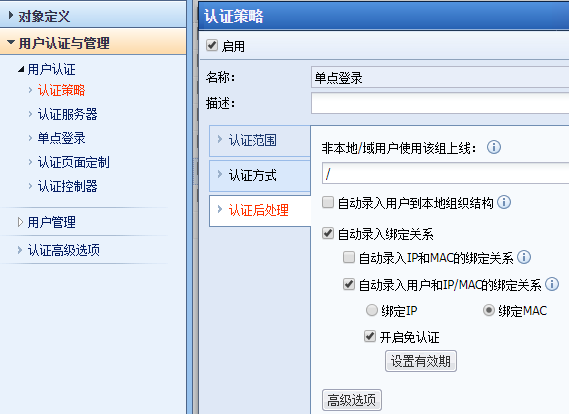

2.新建单点登录认证策略

当用户对认证失败比较敏感,即使认证失败了,也不希望内网用户上网需要密码认证,则选择“不需要认证,自动上线”,如果单点登录失败,则不需要认证上线,对终端用户完全透明;

当用户对认证要求严格,即用户产生的所有上网日志必须要准确记录到具体域用户上,则选择“密码认证”,如果单点登录失败,则采用用户名密码认证;

当用户对认证要求严格,即用户产生的所有上网日志必须要准确记录到具体域用户上,也可以选择“跳转到”提示页面,如选择“跳转到内置提示页面”,则单点登录不成功的用户打开网页重定至如下图页面,从图中链接下载“身份认证工具(logon)”双击进行手动认证。

3.配置单点登录

如下图,启用单点登录,并配置共享密钥,此密钥和后面介绍的AD上配置logon脚本时的密钥要保持一致。