下载附件,是jar文件,直接运行,看到是一张图片

并没有提供什么有用的信息,直接对jar文件进行反编译

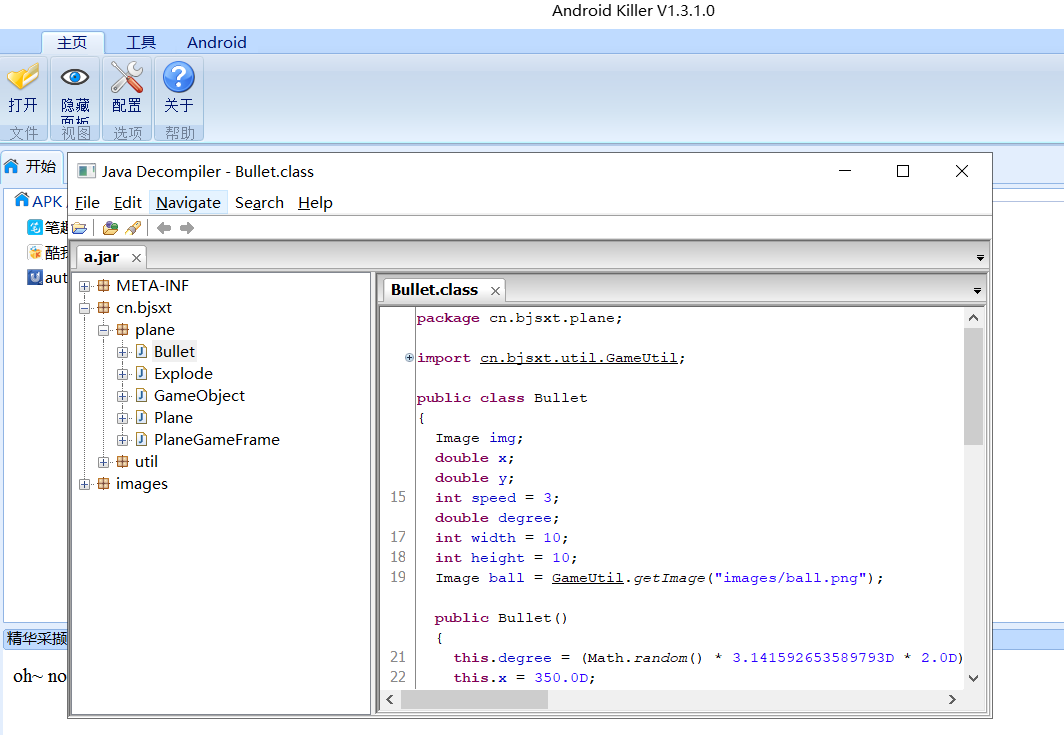

使用逆向工具Android Killer:https://pan.baidu.com/s/1w14ivcSZ6r8pxzmUDe173A

提取码:cs2j

打开Android Killer直接把jar文件拖进软件,就自动反编译成功了

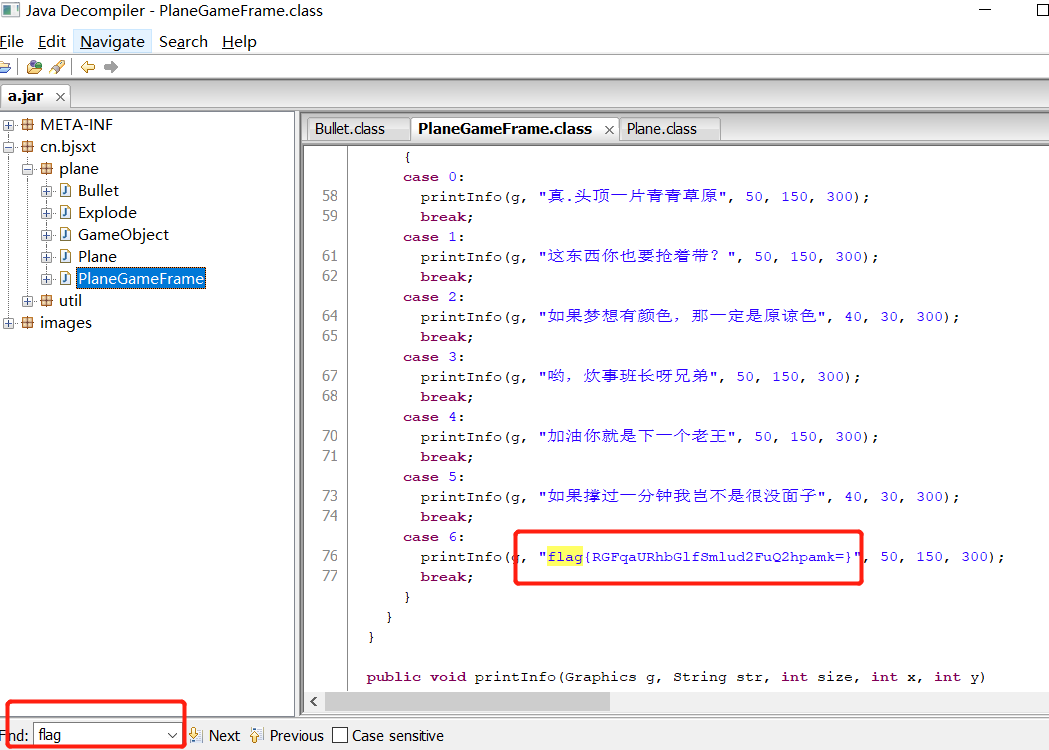

直接搜索flag,就能找到flag了

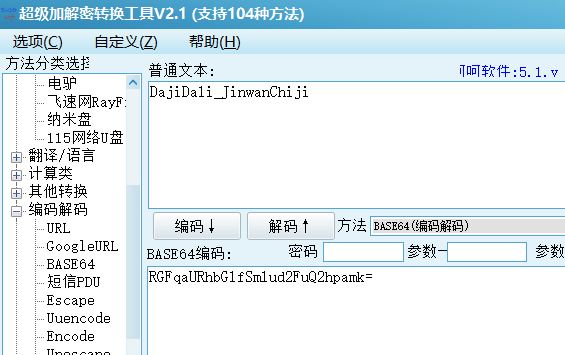

flag{RGFqaURhbGlfSmlud2FuQ2hpamk=}这个flag看起来用了BASE64加密了,直接用工具进行BASE64解密

得到flag{DajiDali_JinwanChiji}