二向箔web安全学院 --新手入门

二向箔安全学院

新手入门|梦境穿越

1、要建立一个这样的观念|理解:计算机之所以是计算机,是它具有重复进行某种指令的特征,因而我们写的代码 or 脚本,本质上就是让计算机代替我们人工,去执行某些操作。代码封装起来就是各类软件了。

2、?id=1 中的sql注入、弱口令破解密码的$..$,都是上个观念的体现。

新手入门技能包使用说明

- 通过学习该技能包,你将熟知如何利用burpsuite简化漏洞的发现

安装BurpSuite

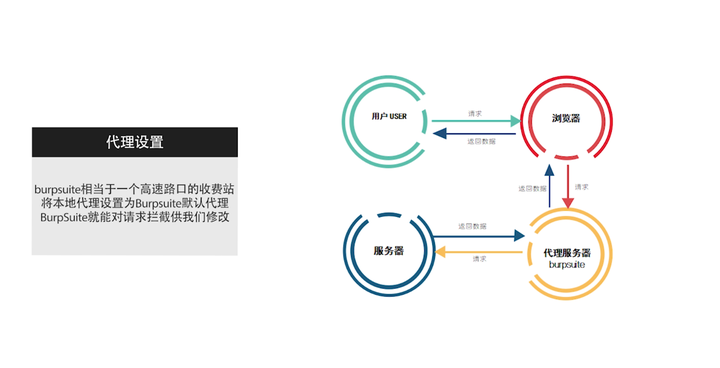

reference:BurpSuite相当于一个高速路口的收费站

- BurpSuite 官网下载

- ps:

Ctrl+Alt+<Del可截屏

安装CA证书

reference:如何理解CA证书

- 打开BurpSuite(保持开启)

- 访问

127.0.0.1:8080 - 点击

CA certificate下载证书 - 不同浏览器安装过程(Chrome & Fire Fox)

- Chrome

设置->高级->管理证书->导入 - Fire Fox

选项->搜索->查看证书->导入

- Chrome

设置浏览器BurpSuite代理

reference:BurpSuite相当于一个高速路口的收费站,将本地代理设置为BS默认代理的BS就能对请求拦截(抓包)供我们修改。

config:HTTP代理127.0.0.1 端口8080

WARNING:抓包结束后请关闭代理,否则无法正常访问网页

operation:不同浏览器安装过程(Chrome & Fire Fox)

- Chrome

设置->高级->管理证书->导入 - Fire Fox

选项->网络设置->手动代理配置->确定

Repeater 模块

reference:Reapeter是BS里的"重放"模块,也是常用的模块之一。抓包修改关键字title的请求。可用于重放攻击。

理解:模拟人工输入搜索内容,发请求;修改搜索内容(直接修改请求代码,可变同属性参数),发请求。

operation:

复制URL->打开BS:Repeater->右键->Paste URL as request->send->修改参数发请求

->->->->``

绕过前端限制

reference:前端限制,一般按正则表达式匹配。eg:输入邮箱时,xxx@xx.xx

XSS语句举例:<img srt=x onerror=alert(12345)>-->错误图片+12345弹窗

理解:抓包,改包(可以增加弹窗等),发包

靶场:https://rimovni.exeye.run/mecimlif/home

operation:

- 设置浏览器BS代理

- 打开BS->Proxy:intercept is on->网页中提交修改(提交需合法)->BS抓包成功

- 修改相关内容(包含特殊符号的XSS语句)->两次Forward发包->回到网页F12审查结果->XSS语句被成功写入前端

- 关闭浏览器BS网络代理

密码爆破

reference:弱口令密码文档

理解:当输入密码错误时,response一个错误信息,但是密码正确的话,返回正确,比较两种情况下response的length,即可确定password。BS软件就是模拟人为试错的脚本。

靶场:https://burp.twosecurity.xyz/

operation:

- 打开BS->配置浏览器代理->开启抓包->网页登录admin

- 抓包成功->右键Send to Intruder->Positions->Attack type:Sniper->Clear默认爆破参数(双$之间可以理解为盒子)->选中密码,Add双$->Payloads->Load导入弱口令密码文档->start attack

- 爆破成功->关闭抓包->关闭代理

安装sqlmap and python

reference:sqlmap官方下载

- 桌面新建快捷方式->键入位置cmd->右键属性->起始位置:sqlmap文件夹->python sqlmap.py -version

sqlmap实战操作

reference:sql数据库知识、sql注入

靶场:https://rimovni.exeye.run/kanwaki/index?

operation:

- 检查是否有注入点

- 复制URL->

python sqlmap.py -u "URL"->探测到id为可能的注入点->no->注入点1,2->->

- 复制URL->

- 列出数据库信息

python sqlmap.py -u "URL" --dbs->两个数据库- 列出某个数据库的表->

python sqlmap.py -u "URL" -D <sqlname> --tables - 列出表中字段->

python sqlmap.py -u "URL" -D <指定库名> -T <指定表> --columns - 暴字段内容->

python sqlmap.py -u "URL" -D <指定库名> -T <指定表> -C <指定字段名> --dump->发现没有flag - 同样方法给另一个表->发现flag

安装namp

reference:nmap官方下载

nmap实战

reference:nmap对目标ip进行端口扫描

operation:

- 快速扫描:

nmap -F ip - 范围端口扫描:

nmap -p1-50 ip - 指定端口扫描:

nmap -p880,8080,21- 端口对应状态:open开放,close关闭,filtered被防火墙过滤

- 扫描100个常见端口:

nmap --top-ports 100 ip - ratio占比参数:

nmap --port-ratio<0.x> ip- 常用端口中,占比重在0.x之上的端口。

浙公网安备 33010602011771号

浙公网安备 33010602011771号