20169213 2016-2017-2 《网络攻防实践》第二周学习总结

知识点汇总

- 网络攻防的主要内容包括系统安全攻防、网络安全攻防、物理攻击与社会工程学三部分

- 物理攻击与社会工程学主要利用信息系统所处物理环境、使用的硬件以及所涉及的人存在的弱点,通过物理入侵或人际交流,达到攻击信息系统目标的攻击方法

- 网络协议攻击是利用网络协议在设计时存在的安全缺陷或不安全因素

- 系统安全攻防是网络攻防技术的核心组成部分,它的底层基础是软件程序中存在的安全漏洞

- 网络检测与防御技术则包括网络嗅探与协议分析、入侵检测、防火墙、VPN等

- 软件安全漏洞的整个生命周期包括:安全漏洞研究与挖掘、渗透攻击代码开发与测试、安全漏洞和渗透攻击代码在封闭团队中流转、安全漏洞和渗透攻击代码开始扩散、恶意程序出现并开始传播、渗透攻击代码/恶意程序大规模传播病危害互联网以及渗透攻击代码/攻击工具/恶意程序逐渐消亡

- 《黑客大曝光》中将网络攻击分为踩点、扫描、查点、获取访问、特权提升、拒绝服务、偷窃盗取、掩踪灭迹和创建后门九个步骤

- 物理攻击是指攻击者通过各种技术手段绕开物理安全防护体系,从而进入受保护的设施场所或设备资源内,获取或破坏信息系统物理媒体中受保护信息的攻击方式

- 物理攻击分为暴力型和技巧型两种方式

教材学习内容总结

- 第一章中首先介绍了一个真实案例——黛蛇蠕虫的发现以及后来的应急响应过程;在第一章中还了解到了黑客的真正含义,国内外黑客的发展历史,黑客精神以及黑客的道德准则,也介绍了大量网络攻防领域的真实案例;同时展现了网络攻防一些基础的知识。第二章主要配置网络攻防的实验环境,实践较多。

蜜网建立

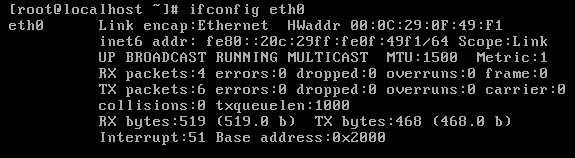

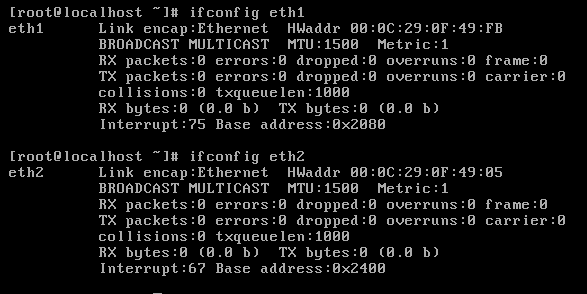

- winXPattracker:网卡NAT模式

- HoneyWall:

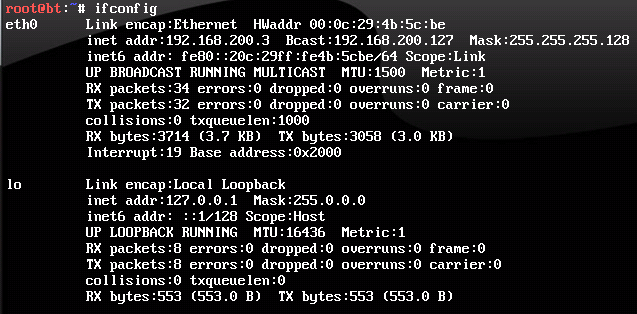

- BT5:网卡NAT模式

- win2000靶机:网卡hostonly模式

- Ubuntu靶机

搭建中遇到的问题

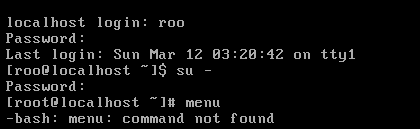

- 新建了蜜网网关的虚拟机,但是登陆后并没有转到登录设置界面,无法进行下一步操作。蜜罐信息配置时,输入了menu命令,系统提示命令找不到。

尝试了重装,重新下载镜像,修改虚拟机位置,从路径有中文字符改为无中文字符,问题截止博客发布仍未解决。

教材学习中遇到的问题及解决办法

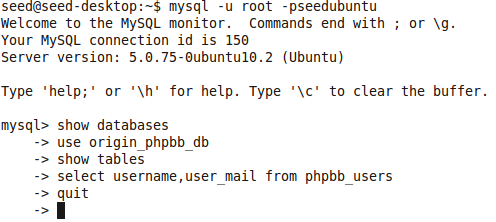

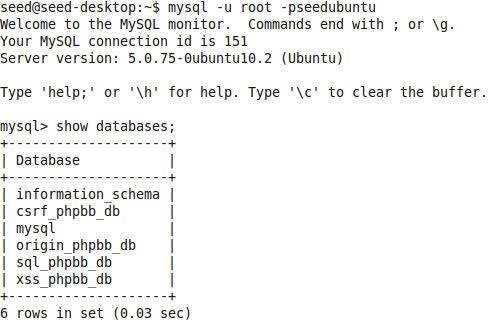

- 测试SEED VM数据库时不显示,最后发现是自己输入命令完没有输入分号,导致命令被认为是一个长命令,输入分号后解决

视频学习内容总结

- 安装kaliLinux,按照视频第一节的内容

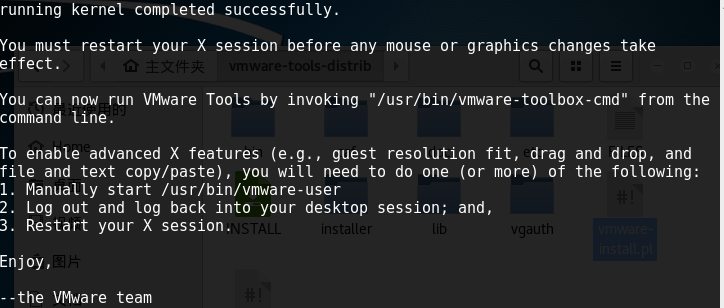

- 在kaliLinux中安装VMTools,这里需要重启,未重启出现了不能从主机到虚拟机的复制的问题

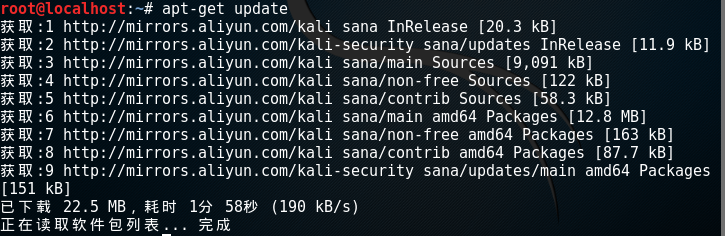

- 更新源

-设置VPN,使用如下命令

apt-get install network-manager-openvpn-gnome

apt-get install network-manager-pptp

apt-get install network-manager-pptp-gnome

apt-get install network-manager-strongswan

apt-get install network-manager-vpnc

apt-get install network-manager-vpnc-gnome

/etc/init.d/network-manager restart

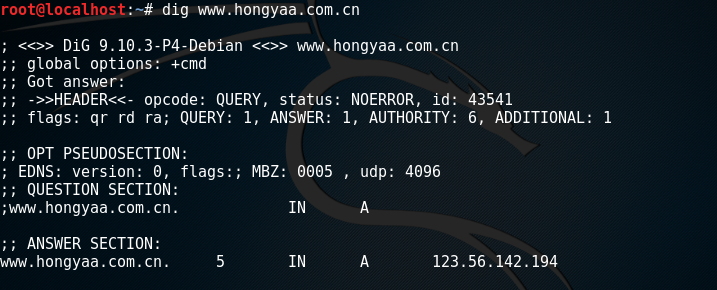

- 使用dig命令获取一个域名的IP

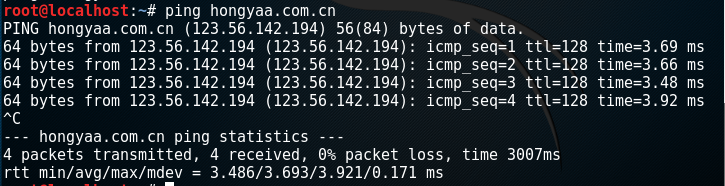

- 使用ping命令向一个域名发出请求

- 使用dig获取目标使用的域名服务器,使用

dig NS 163.com命令得到163.com的域名服务器

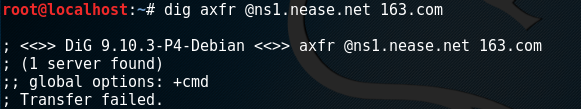

- 对其中可能存在漏洞的服务器进行测试,使用

dig axfr @ns1.nease.net 163.com命令,图为显示没有漏洞

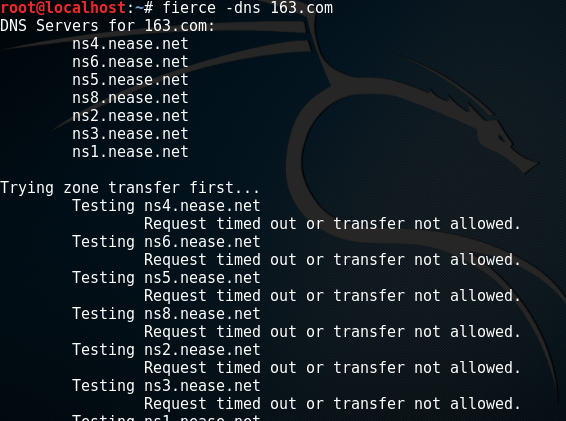

- 用

fierce -dns 163.com命令查看163.com是否有预传送漏洞,测试显示没有

视频学习中遇到的问题及解决办法

- 安装kaliLinux过程中执行到最后有一个黑屏不能转向图形界面的问题,把视频教程仔细看了之后发现是因为中途在是否卸载网络镜像那步选择了否,应选择是,重新安装后解决

安全软件

- netcat

-

使用

nc -z -v -n 172.16.49.186 21-25命令用来发现在一些机器上开放端口,帮助他们识别系统中的漏洞,图中是失败的结果

可以运行在TCP或者UDP模式,默认是TCP,-u参数调整为udp.

z 参数告诉netcat使用0 IO,指的是一旦连接关闭,不进行数据交换(译者注:这里翻译不准,如有其它更好的,请指出)

v 参数指使用冗余选项(译者注:即详细输出)

n 参数告诉netcat 不要使用DNS反向查询IP地址的域名

这个命令会打印21到25 所有开放的端口。

-

nc -v 172.16.49.186 21

netcat 命令会连接开放端口21并且打印运行在这个端口上服务的banner信息。 -

文件传输

- 要传一个文件file.txt 从A 到B。A或者B都可以作为服务器或者客户端,以下,让A作为服务器,B为客户端。

Server $nc -l 1567 < file.txt Client $nc -n 172.31.100.7 1567 > file.txt- 这里我们创建了一个服务器在A上并且重定向netcat的输入为文件file.txt,那么当任何成功连接到该端口,netcat会发送file的文件内容。

-

- aircrack

-

使用

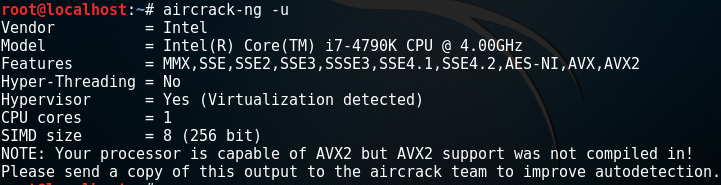

aircrack-ng命令可以在kaliLinux上看到帮助文件- Common options:

-a : force attack mode (1/WEP, 2/WPA-PSK) -e : target selection: network identifier -b : target selection: access point's MAC -p : # of CPU to use (default: all CPUs) -q : enable quiet mode (no status output) -C : merge the given APs to a virtual one -l : write key to file - Static WEP cracking options:

-c : search alpha-numeric characters only -t : search binary coded decimal chr only -h : search the numeric key for Fritz!BOX -d <mask> : use masking of the key (A1:XX:CF:YY) -m <maddr> : MAC address to filter usable packets -n <nbits> : WEP key length : 64/128/152/256/512 -i <index> : WEP key index (1 to 4), default: any -f <fudge> : bruteforce fudge factor, default: 2 -k <korek> : disable one attack method (1 to 17) -x or -x0 : disable bruteforce for last keybytes -x1 : last keybyte bruteforcing (default) -x2 : enable last 2 keybytes bruteforcing -y : experimental single bruteforce mode -K : use only old KoreK attacks (pre-PTW) -s : show the key in ASCII while cracking -M <num> : specify maximum number of IVs to use -D : WEP decloak, skips broken keystreams -P <num> : PTW debug: 1: disable Klein, 2: PTW -1 : run only 1 try to crack key with PTW

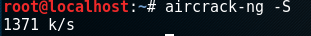

- WEP and WPA-PSK cracking options: ```-w <words> : path to wordlist(s) filename(s)``` - WPA-PSK options: ``` -E <file> : create EWSA Project file v3 -J <file> : create Hashcat Capture file -S : WPA cracking speed test -r <DB> : path to airolib-ng database (Cannot be used with -w) ``` - Other options: ``` -u : Displays # of CPUs & MMX/SSE support --help : Displays this usage screen ``` - Common options:

-

aircrack 的一些命令测试

-

《Catch Me If You Can》

这部电影中弗兰克(莱昂纳多·迪卡普里奥 饰)本身出生在一个和谐有爱的家庭中,父母恩爱,父亲生意成功,一切都那么圆满。在他还未遭受家庭变故的时候,是个害羞的乖孩子,他连上台接受众人因为父亲的成功的赞赏都会不好意思。在父亲破产后从私立医院转学到公立医院,还穿着规规矩矩的校服。但很多技能是被隐藏起来的,比如他的心细,耳濡目染父亲利用别人同情,虚张声势地唬别人。在公立学校第一次伪装自己成法文老师,教训了欺负他的男孩。事后被叫家长后父亲也是不作为的态度,甚至有些鼓励,对后来他走向犯罪起了很大的潜在作用。

在弗兰克发现母亲有了外遇之后曾想默默守住家庭,但是最终这个家庭还是破裂了,被迫选择跟谁的他终于被逼出了家门,用父亲给的空头支票开始,从生硬的直接骗取人们的同情到,伪装校报记者获取机师的信息,将自己伪装成机师,换取衣服,用制服获取信任的同时也了解到更多的消息,搭乘飞机。夸赞银行职员以分散别人注意力兑换支票,也用一条项链和赞美获取了另外一个银行职员的信任,从她那获取到了更多关于支票的信息。为制造支票,他拍下了旧的支票机,在不断的制造中,他的技术越来越精湛。卡尔警官一直在逮捕他,弗兰克利用人性的弱点,甚至当面逃跑。

不可否认,他是聪明的。伪装成医师,仅仅通过看电视;考过了律师资格证,虽然最开始是模仿电视,律师资格证可是货真价实的。

但他心理最柔软的部分一直是家人,他一直觉得父亲有了钱就可以让母亲回来,让他们的家庭完整,所以一直想要更多的钱。到最后,他变得空虚了,甚至找不到一个可以说话的人,他打给了一直在抓捕他卡尔警官。在得知母亲的再嫁之后弗兰克就更想要安定下来,他与布伦达订婚,卡尔追过去抓他,他要布伦达再三保证她会去和他远走高飞,但他却等来了布伦达和FBI一起。从这个时候起,弗兰克变得惧怕谎言,他本身活在谎言中,又被心爱的人欺骗。

不过最终,卡尔还是抓住了他,因为弗兰克还是有心里的柔软。

社会工程学

询问同学:“你什么时候过生日啊?”

同学:“XXXXXXX。”

“你比我生日靠前哎,你是哪一年的呀,看看咱两谁大”

“XXXXXX。”

“你比我大,我是XXXXXX。你名字有什么含义吗?”

“不知道,你呢?”

“我因为是下午生,所以我妈说要让下午的太阳比中午的更耀眼,所以取‘晶’。你知道自己什么时候生吗?”

“这个我也不是很清楚,得问问家里人。”

“好。你记得自己血型吗?我给你看看运势,哈哈。大学入学不是体检了吗?”

“XXXX”

学期目标

- 入门网络攻防,能走下来流程,最终能攻破防御较差的目标机

学习进度条

| 教材学习 | 视频学习 | 博客量(新增/累积) | 重要成长 | |

|---|---|---|---|---|

| 目标 | 12章 | 20篇 | ||

| 第一周 | 《Linux基础入门》 | 1/1 | 练习Linux命令,在码云上面创建项目,学习使用博客园写博客并用Markdown编辑器规范格式 | |

| 第二周 | 第一二章 | 5个kali视频 | 2/3 | 初识网络攻防,了解基本知识 |

参考资料

- 《网络攻防技术与实践》 诸葛建伟