一、视频学习

KaliSecurity - 漏洞分析之数据库评估(一)

了解Kali Linux下漏洞分析工具中数据库评估工具的使用

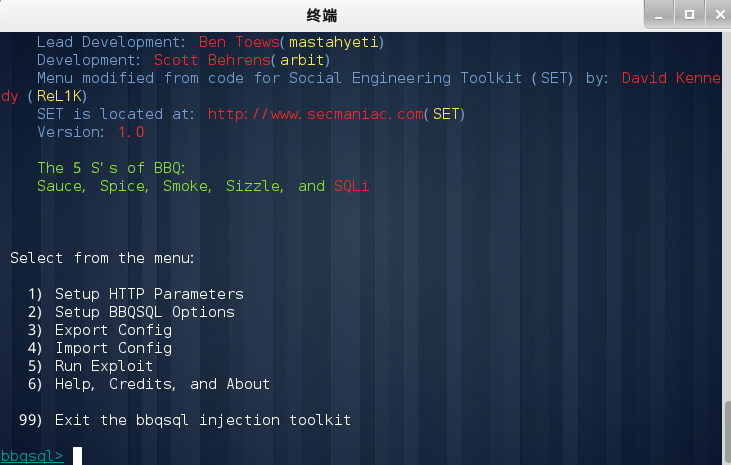

1.BBQSql

BBQSQL是一个Python编写的盲注工具,当检测可疑的注入漏洞时会很有用,同时它也是一个半自动工具,允许用户自定义参数。

2.DBPwAudit:数据库用户名密码枚举工具

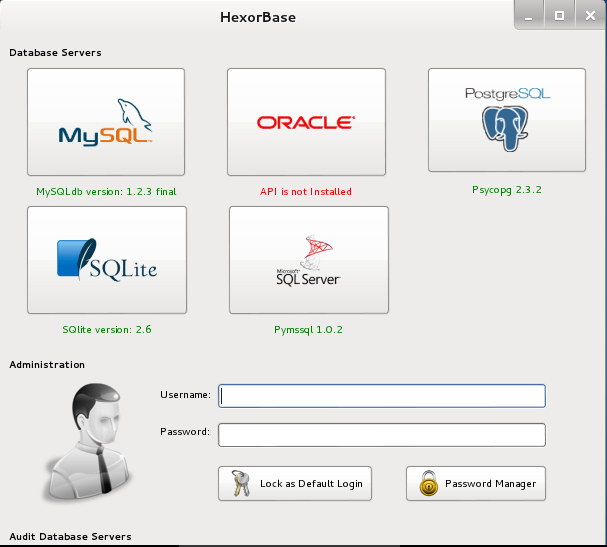

3.HexorBase:图形化的密码破解与连接工具,开源。

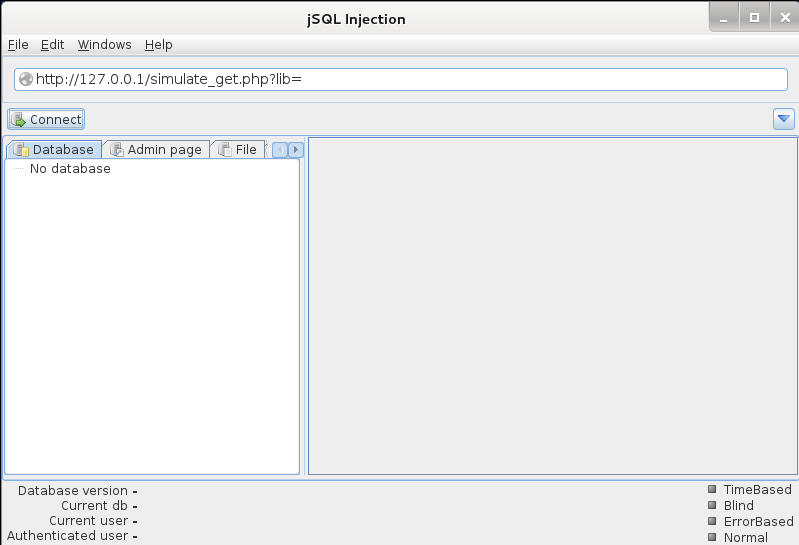

4.Jsql Injection(java书写)

JSQL是一款轻量级安全测试工具,可以检测SQL注入漏洞。它跨平台(Windows、Linux、mac os x,solaris)、开源且免费。

5.MDBTools

包括MDB-Export,以及 MDB-Dump,mdb-parsecsv,mdb-tables等子工具,具体环境具体使用。

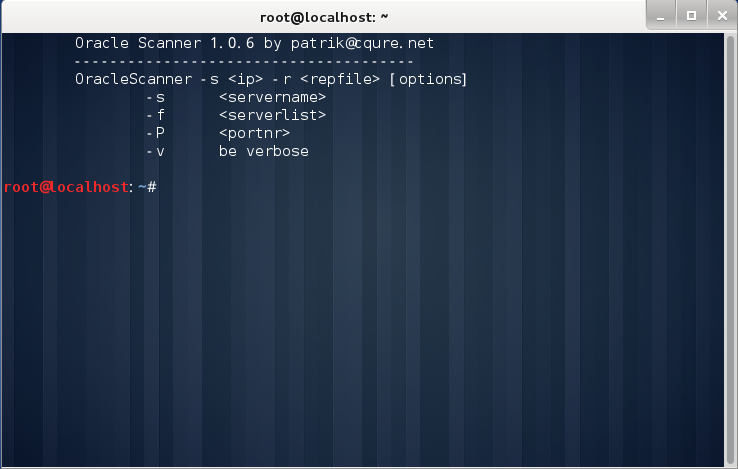

6.Oracle Scanner

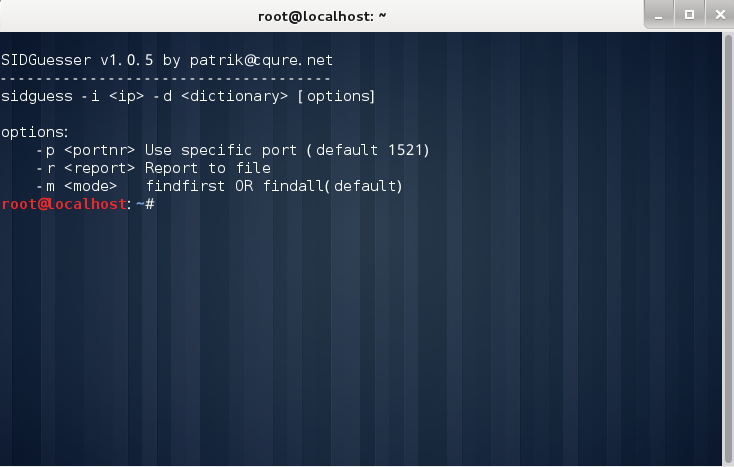

7.SIDGusser

同样是针对oracle的SID进行暴力枚举的工具。SID为oracle实例名,oracle连接字符号,通过实例名+用户+密码连接。

8.SqIDICT:又一个用户名密码枚举工具,通过Wine运行

Kali漏洞分析之数据库评估(二)

1.tnscad10g:允许向oracle口注入命令

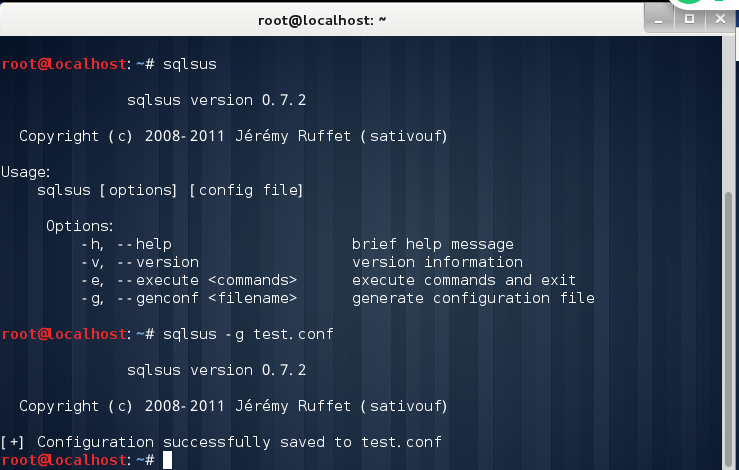

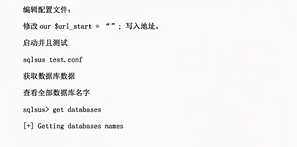

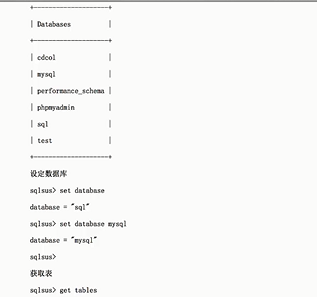

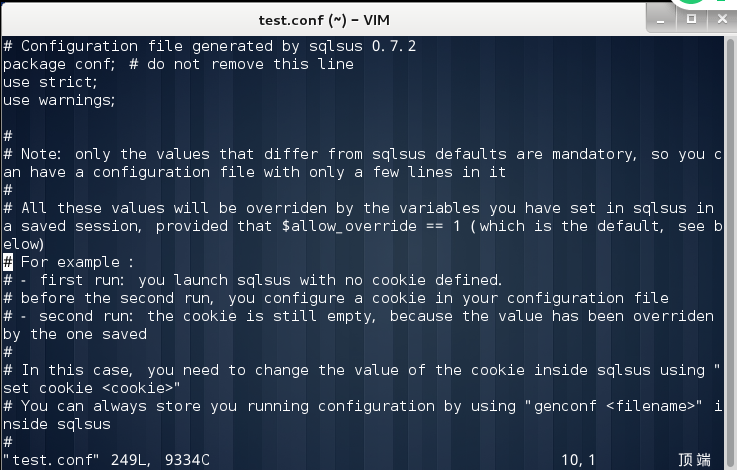

2.sqlsus:

开放源代码的MySQL注入和接管工具,sqlsus使用perl编写,基于命令行界面。可以获取数据库结构,注入自己的SQL语句,从服务器下载文件,爬行web站点可写目录,上传和控制后门,克隆数据库等等。

生成配置文件:

编辑配置文件:vi test.conf

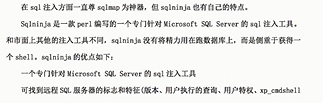

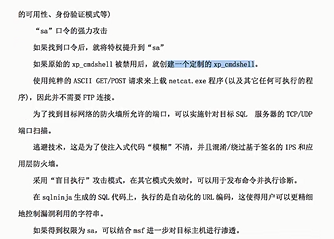

3.sqlninja:

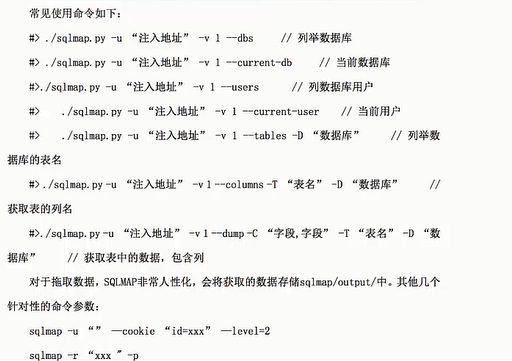

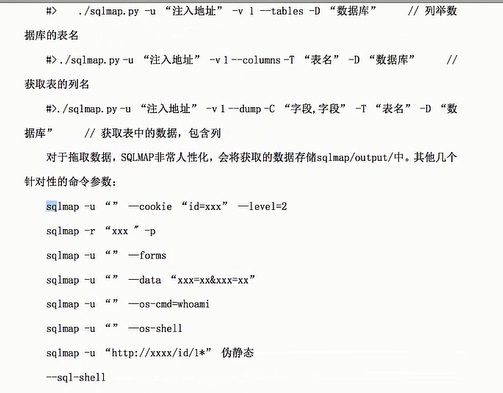

4.sqlmap:

Kali漏洞分析之Web应用代理(三)

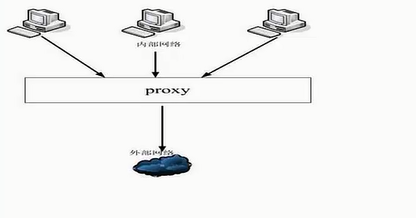

了解Kali Linux下漏洞分析工具中WEB应用代理工具的使用

通过应用代理工具分析数据包、修改数据包重放、暴力攻击等在web安全测试中经常用到。

web应用代理简单模式:

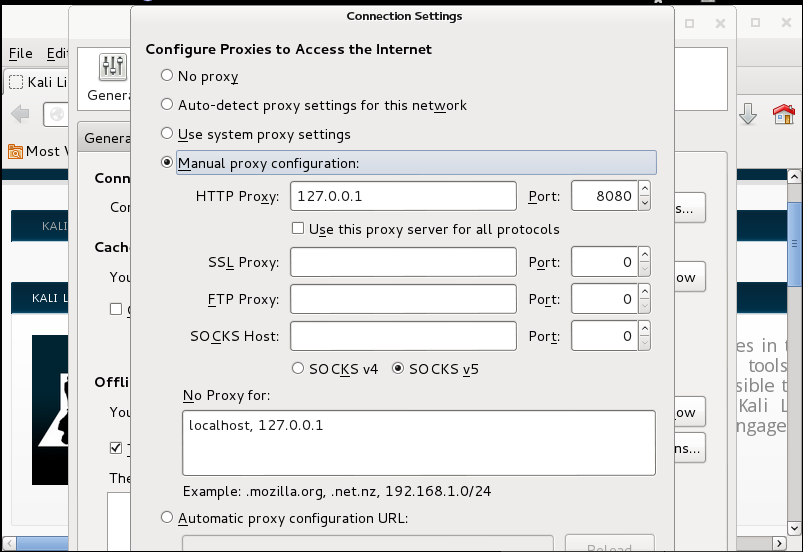

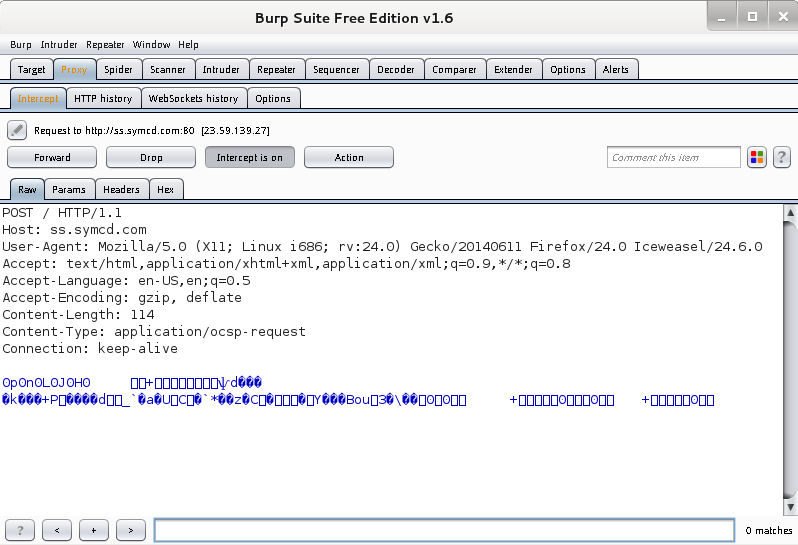

1.burpsuite

(1)打开burpsuite

(2)根据options设置浏览器参数

(3)浏览百度网页,并不会直接出现百度界面,打开burpsuite,发现有如下请求:

(4)点forward,出现百度界面

2.owasp-zap

3.paros

4.proxystrike

5.vega代理功能

6.webscarab

Kali漏洞分析之BurpSuite(四)

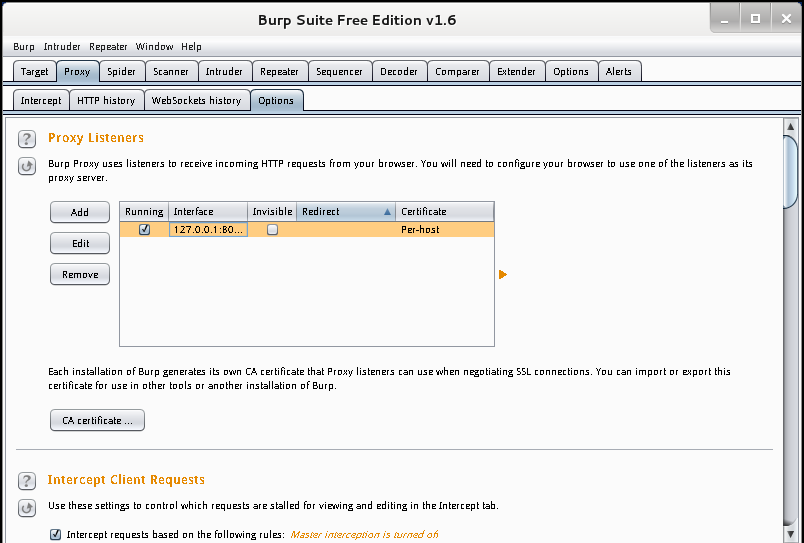

了解kali linux下漏洞分析工具中WEB应用代理工具BurpSuite的使用。

1.配置监听端口,配置浏览器,打开设置-网络-代理,然后告诉它使用“localhost”和端口“8080”,然后保存更新的设置。

2.爬虫与扫描

可以列出当前网站中已获取到的目录与文件以及引用到的其他网站。

3.测试暴力破解表单账户密码

可以针对不同表单进行枚举破解,若网站存在代码缺陷,亦可绕过某些验证码进行枚举。

4.Repeater改包重发模块,很方便直观的改包提交,查看回显。

5.Decoder模块:编码解码模块

6.compare模块:比较两个请求包或返回包的不同之处。

7.插件模块:为自己的burpsuite添加实用的插件

Kali漏洞分析之Fuzz工具(五)

了解kali下漏洞分析工具中模糊测试工具的使用

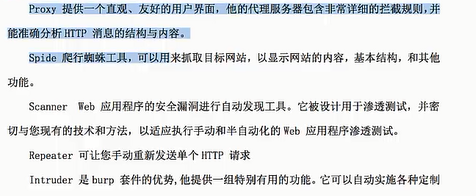

1.bed.pl:bed是一个纯文本协议的Fuzz工具,能够检查常见的漏洞,如缓冲溢出,格式串漏洞,整数溢出等。

使用参数如下,可选择针对不同协议的插件。例: bed -s FTP -t 172.16.1.1 -p 21 -o 5

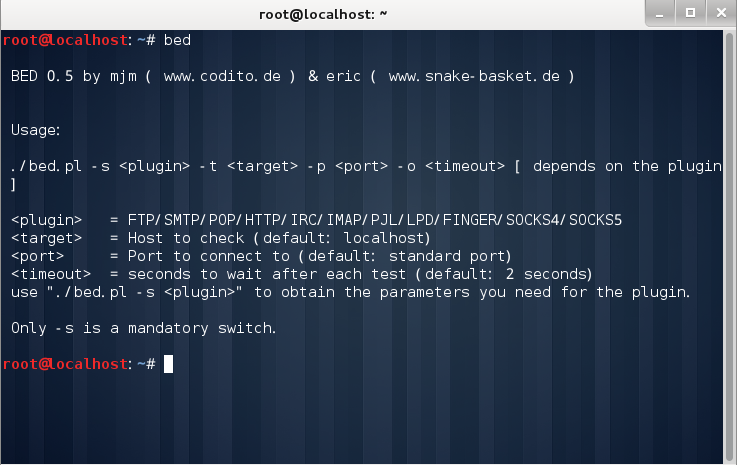

2.Fuzz_ipv6:THC出品的针对IPV6协议的模糊测试工具。

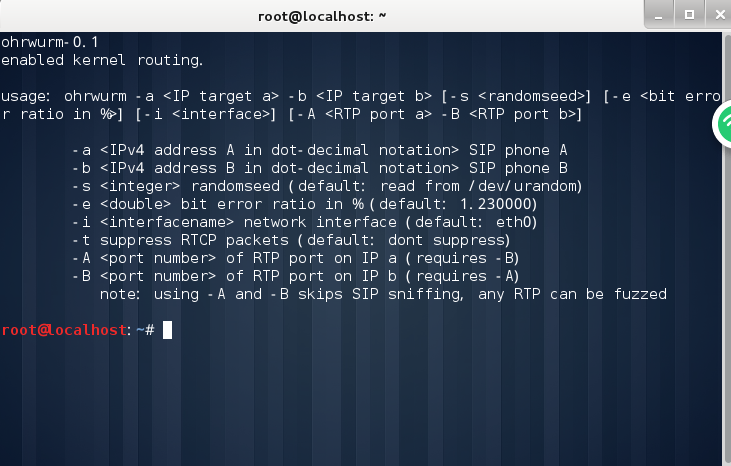

3.0hrwurm

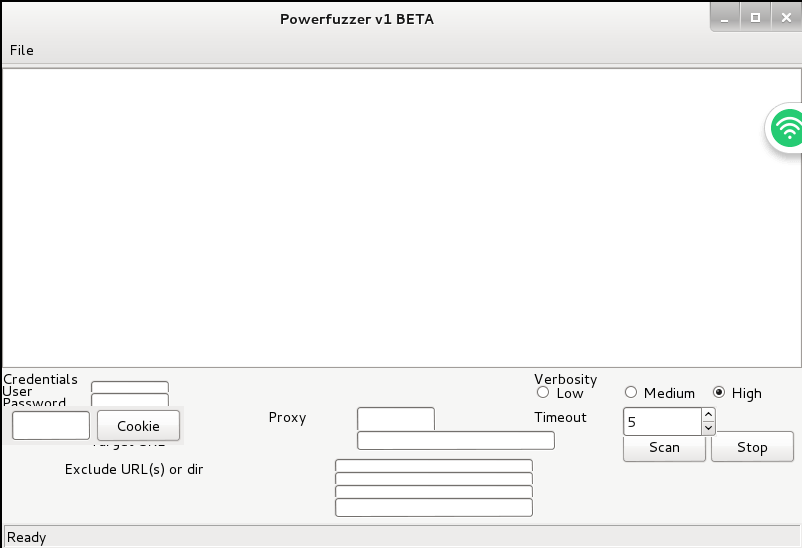

4.powerfuzzer:有图形化界面的fuzz工具。BurpSuite等WEB代理也具有响应Fuzz能力。

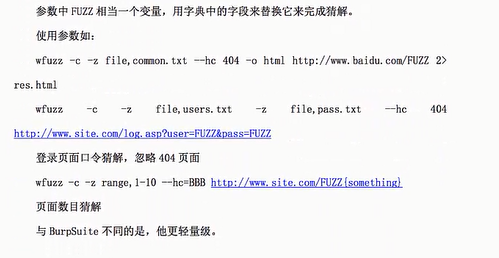

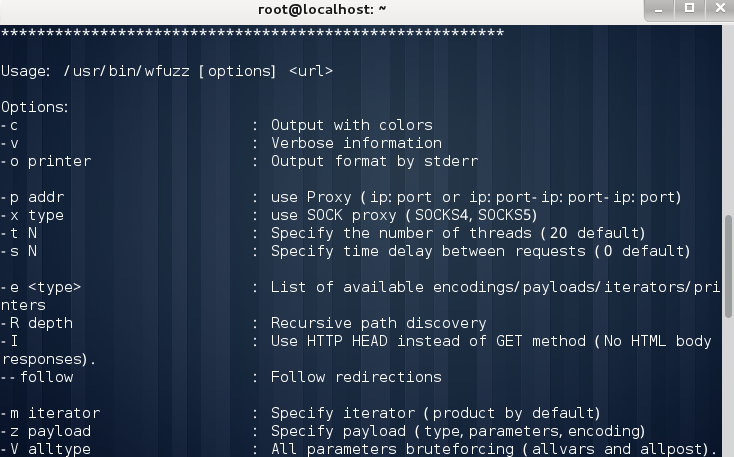

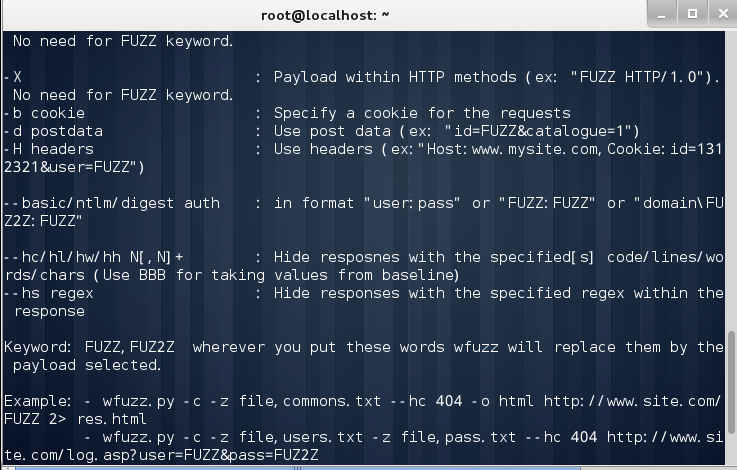

5.Wfuzz:针对WEB应用的模糊测试工具,可以进行WEB应用暴力猜解,也支持对网站目录、登录信息、应用资源文件等的暴力猜解,还可以进行get及post参数的猜解,sql注入、xss漏洞的测试等,该工具的主要功能都依赖于字典。

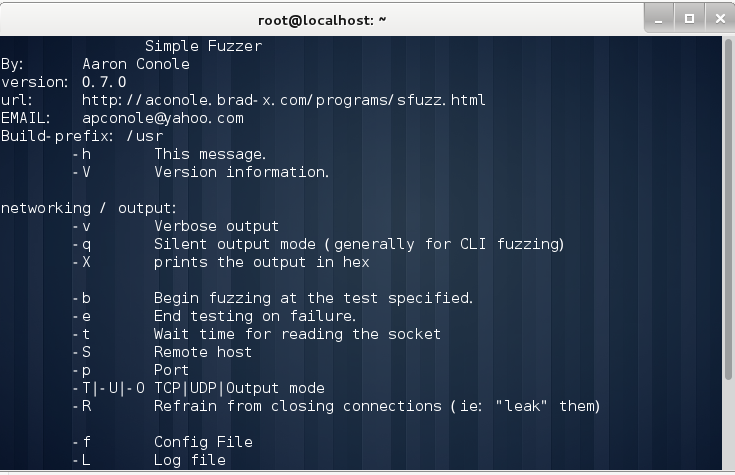

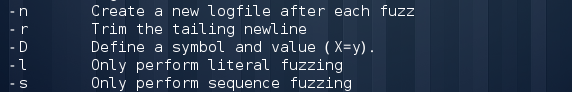

6.SFuzz:Simple-Fuzzer

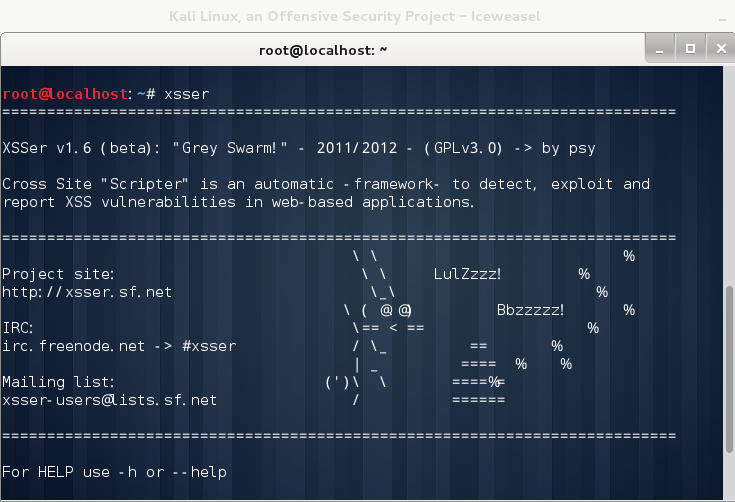

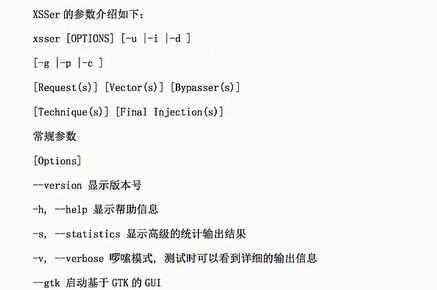

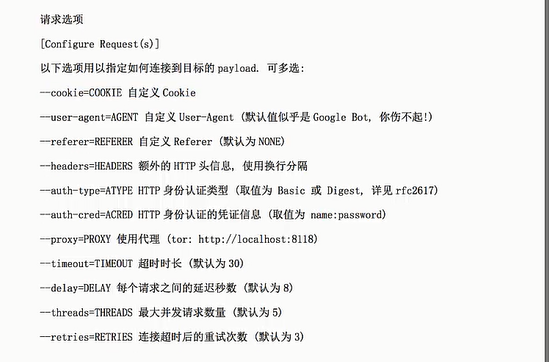

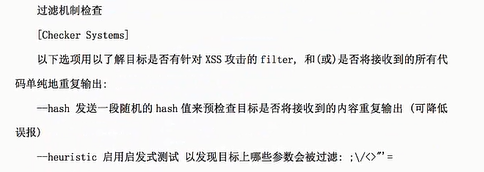

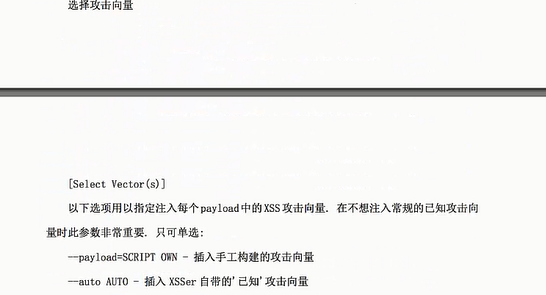

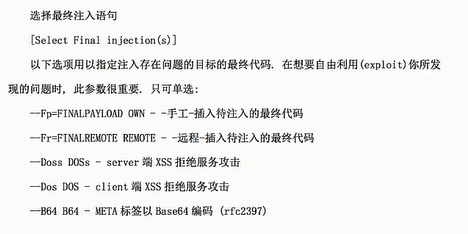

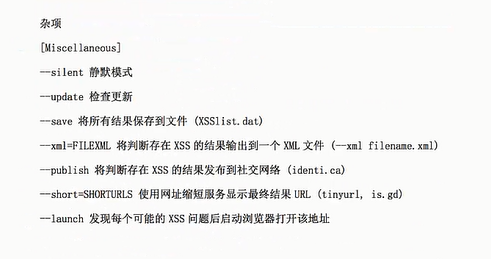

7.XSSer:针对xss漏洞的挖掘

可以使用命令 xsser --gtk 打开一个图形化的页面

参数使用:

教材学习总结

web应用的体系结构:

三层就是表示层,业务逻辑层,数据层。从浏览器到web服务器的传输是通过HTTP协议实现的,即超文本传输协议,默认使用TCP80端口,HTTP协议使用统一资源标识符,对范围从静态文本页面到动态视频流的各种资源进行统一定义,然后采用一种简单的请求响应模式,来获取资源。

针对web应用体系结构及其安全威胁的层次模型,下面给出了其中每个组件所面临的典型安全威胁和攻击类型:

1.针对浏览器和终端用户的web浏览安全威胁,具体包括以浏览器渗透攻击为核心的网页木马,网站钓鱼等。

2.针对传输网络的网络协议安全威胁。像针对HTTP明文传输协议的敏感信息监听,在网络层。传输层和应用层都存在的假冒身份攻击,以及拒绝服务攻击等。

3.系统层安全威胁。web站点的宿主操作系统存在的远程渗透攻击和本地渗透攻击威胁。

4.web服务器软件安全威胁。web服务器软件如:IIS,Apache作为一种典型的网络服务,也不可避免的存在安全漏洞与弱点,攻击者可以利用这些漏洞对web服务器实施渗透攻击或者获取敏感信息。

5web应用程序安全与威胁。程序员在使用ASP,PHP等脚本编程语言实现web应用程序时,由于缺乏安全意识或是有着不良的编程习惯,最终导致web应用程序出现安全漏洞,从而被攻击者渗透利用,包括SQL注入攻击,XSS跨站脚本攻击等。

6.web数据安全威胁。web站点中在web应用程序后台存储的关键数据内容,以及web客户输入的数据内容,存在着倍窃取,篡改及输入不良信息等威胁。

常见的web应用程序的几种主流攻击技术

1.SQL注入攻击

代码注入是针对web应用程序的主流攻击技术之一,代码注入攻击通过利用web应用程序的输入验证不完善漏洞,使得web应用程序执行由攻击者所注入的恶意指令和代码,造成敏感信息泄露,权限提升或对系统的未授权访问等危害后果。其原理是利用web应用程序数据层存在的输入验证信息不完善型安全漏洞实施的一类代码注入攻击。其步骤就是:

1.发现SQL注入点

2.判断后台的数据库类型

3.后台数据库中管理员用户口令字猜解

2.XSS跨站脚本攻击

XSS攻击的根源同样是web应用程序对用户输入内容的安全验证与过滤不够完善,在许多流行的web论坛,博客,留言本以及其他允许用户交互的web应用程序中,用户提交内容中可以包含HTML,JAVAScript及其他脚本代码,而一旦web应用程序没有对这些输入的合法性进行有效的检查与过滤,就很可能让这些恶意代码逻辑包含在服务器动态产生或更新的网页中。XSS攻击分为两种,即持久性XSS漏洞和非持久性XSS攻击。

持久性XSS漏洞是危害最为严重的XSS漏洞,它通常出现在一些可以将用户输入持久性的保存在web服务器端,也被称作存储性XSS漏洞。

非持久性XSS漏洞则是最为普遍的类型,针对这一非持久性XSS漏洞的具体攻击类型包括如下几个步骤:

(1)攻击者构造出一个包含恶意脚本的bank.com登录请求链接,并通过Email/HTTP等方式将该攻击链接发送给其他的bank.com网站用户

(2)受害用户点击攻击链接后,将会把恶意链接中包含的恶意脚本当做用户名参数提交给bank.com的登录处理网页。

(3)由于bank.com登录处理页面存在XSS漏洞,将会在反馈的欢迎页面中包含恶意客户端脚本。

(4)攻击者的恶意客户端脚本在受害用户浏览器中执行,通常会驱动浏览器向攻击者发送会话领牌,如会话ID,Cookie等信息。

(5)攻击者获得用户会话令牌后,就可以劫持用户会话,或者伪造用户登录bank.com,并可实施进一步攻击。