《网络攻防实践》第二次作业

作业所属课程:https://edu.cnblogs.com/campus/besti/19attackdefense/

作业要求:https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10449

目录

知识点总结

1、子网掩码:将IP地址划分为网络地址和主机地址。用来指明一个IP地址的主机在哪一个子网里,必须结合IP地址才能确定子网。 2、通过计算机的子网掩码判断两台计算机是否属于同一网段的方法:将计算机十进制的IP地址和子网掩码转换为二进制的形式,然后进行二进制“与”(AND)计算(全1则得1,不全1则得0),如果得出的结果(网络地址)是相同的,那么这两台计算机就属于同一网段。 3、VMware网络连接方式: (1)仅主机模式(Host-Only):不访问外网。 (2)NAT模式:共享主机的IP地址,物理主机帮助转发传递数据包,外部网络无法访问到虚拟机。 (3)桥接模式:直接连接物理网络,直接访问外部网络,作为一部独立的计算机。 4、IP地址划分: A类:1-126 B类:128-191 C类:192-223 D类:224-230 E类:240-255 5、网关:既可以用于广域网互联,也可以用于局域网互联。使用在不同的通信协议、数据格式或语言,甚至体系结构完全不同的两种系统之间,网关对收到的信息要重新打包,以适应目的系统的需求。攻防环境搭建详细过程(图文并茂,该部分是重点)

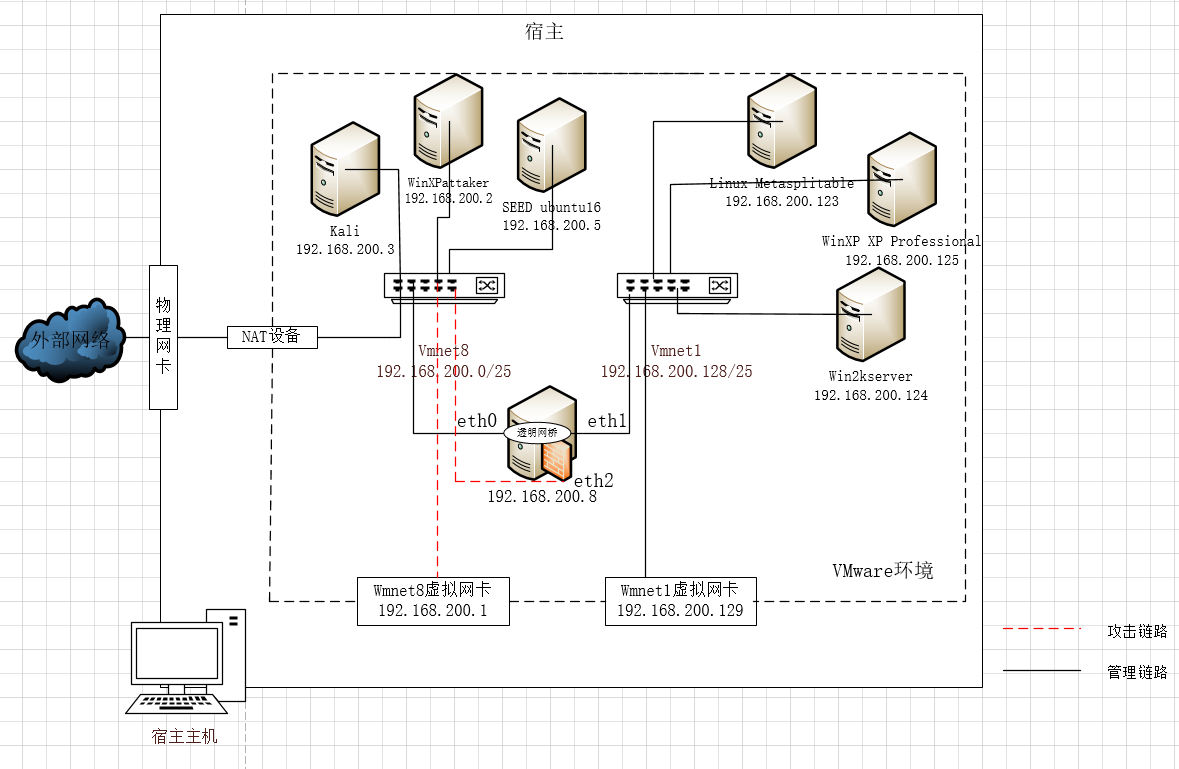

拓扑结构图

实验环境

+ 宿主主机 - 操作系统:Win10 - 软件:VMware workstation pro + 相关虚拟机 - 蜜网网关镜像:roo-1.4.hw-20090425114542.iso - 靶机虚拟机: Windows XP professional、linux Metasploitable、Win2kserver - 攻击机虚拟机:WinXPattacker、SEEDUbuntu16.04、Kali2020.1a构建虚拟蜜网步骤

网络环境配置

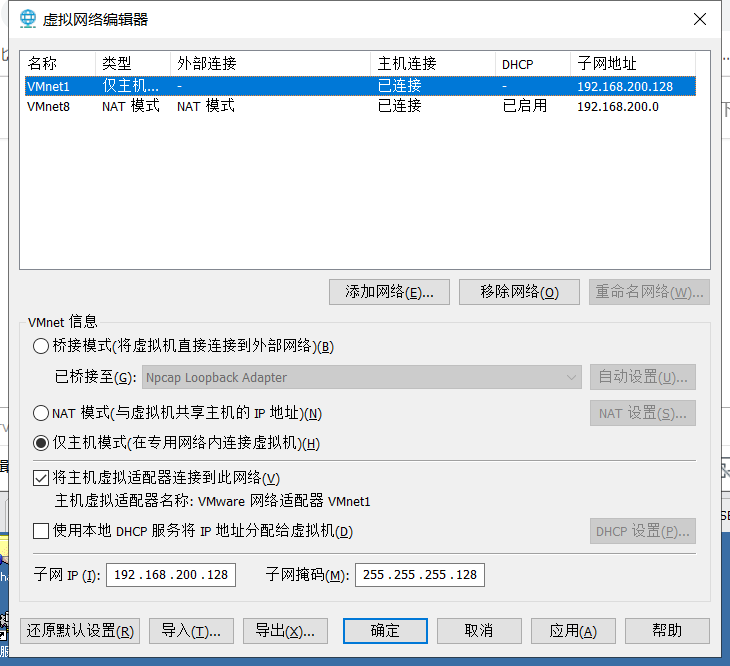

VMware Workstation pro——>编辑——>虚拟网络编辑器 VMnet1

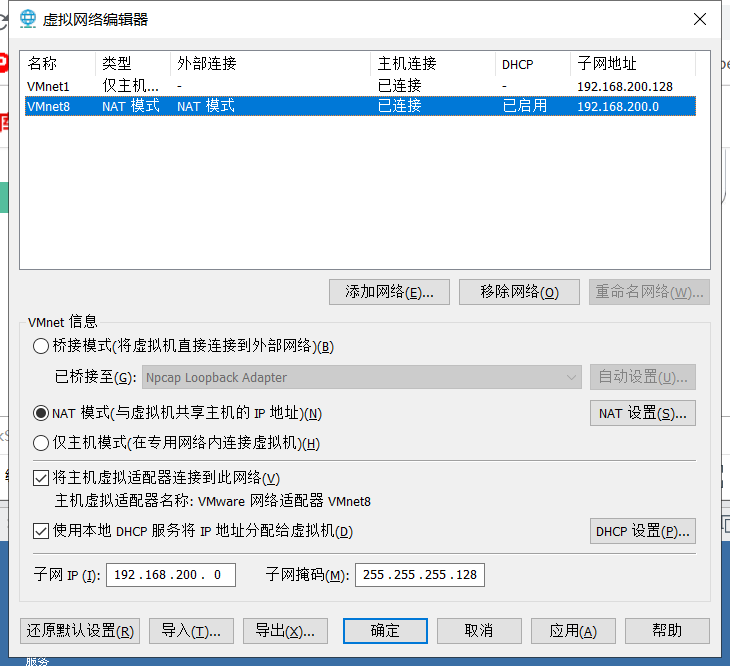

VMnet8

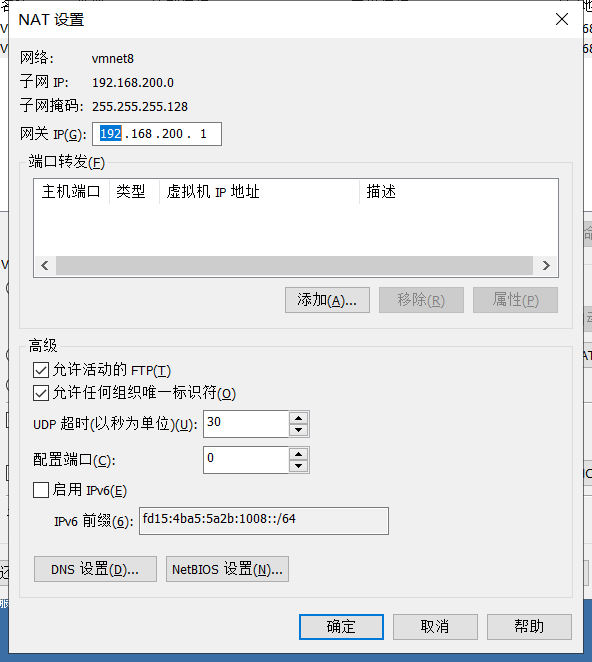

其中,NAT设置如下:

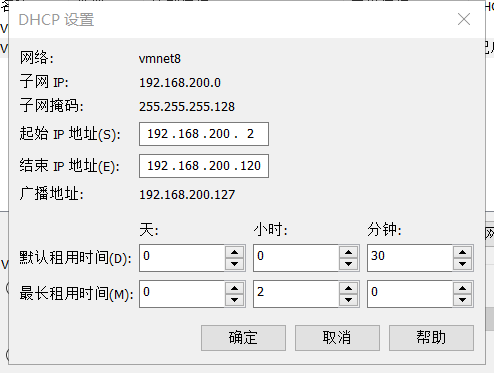

DHCP(用于设置动态ip地址)设置如下:

靶机安装

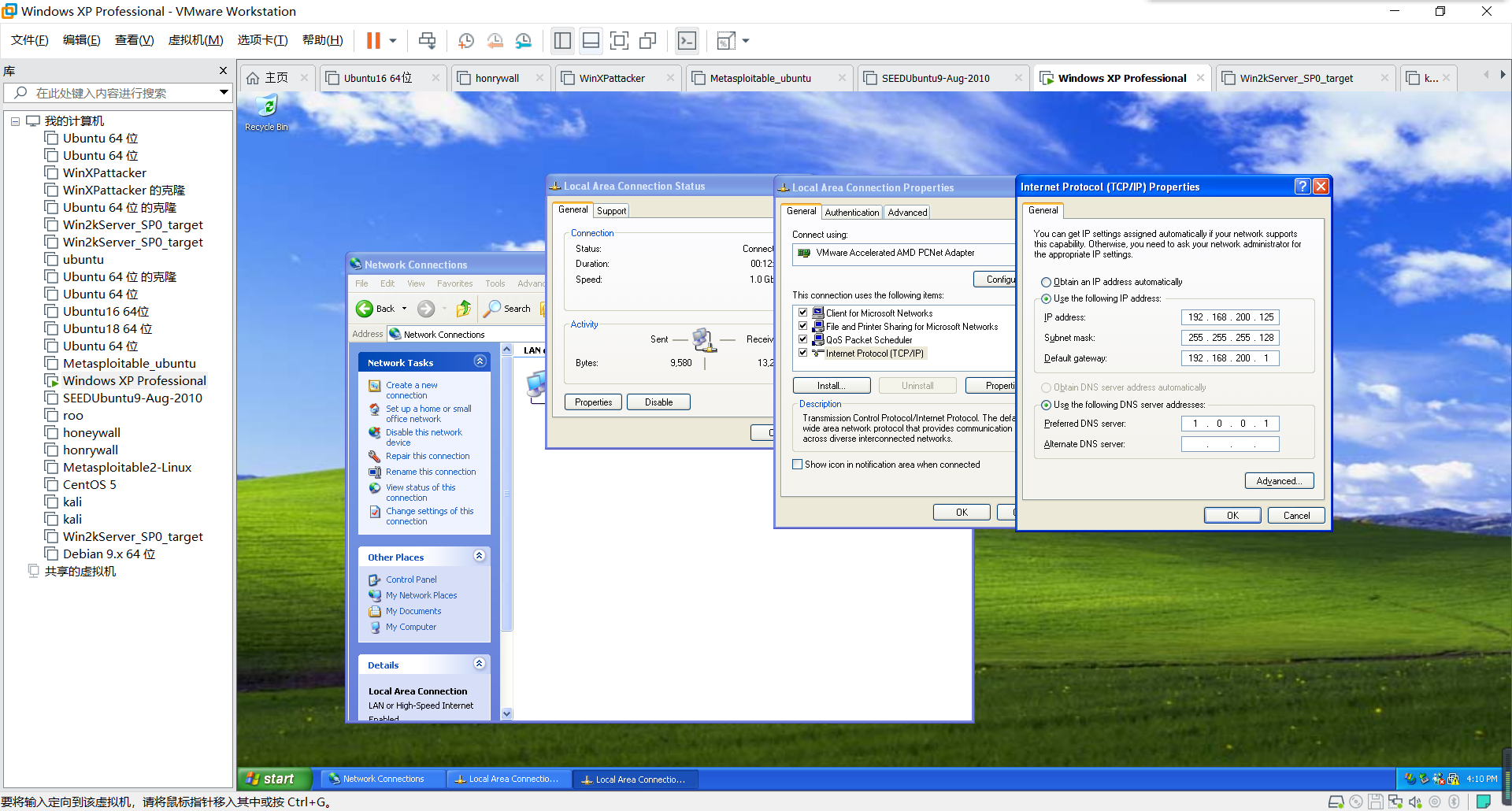

windows XP professional,并将网络连接方式设为VMnet1,设置IP地址

win2Kserver

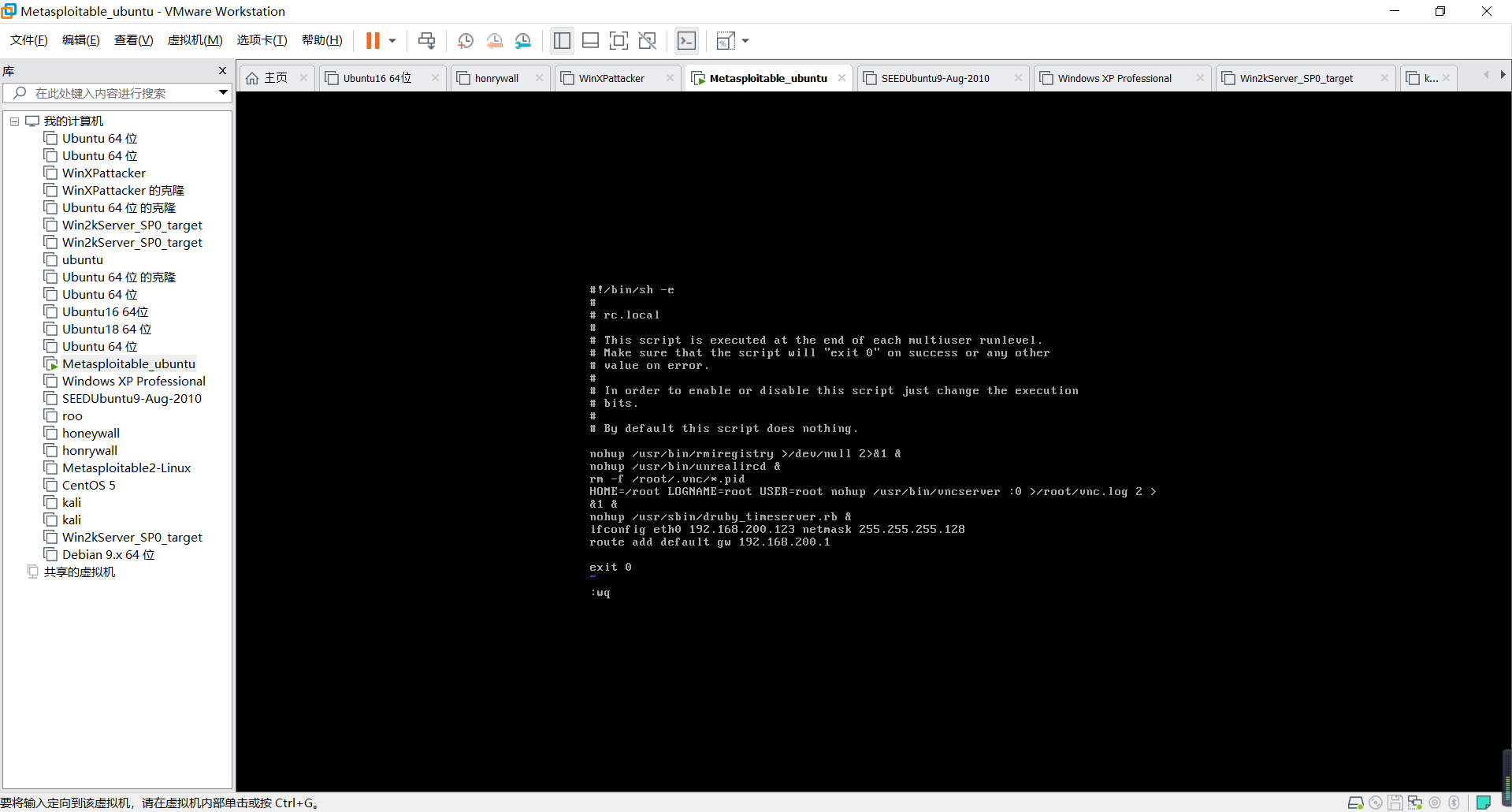

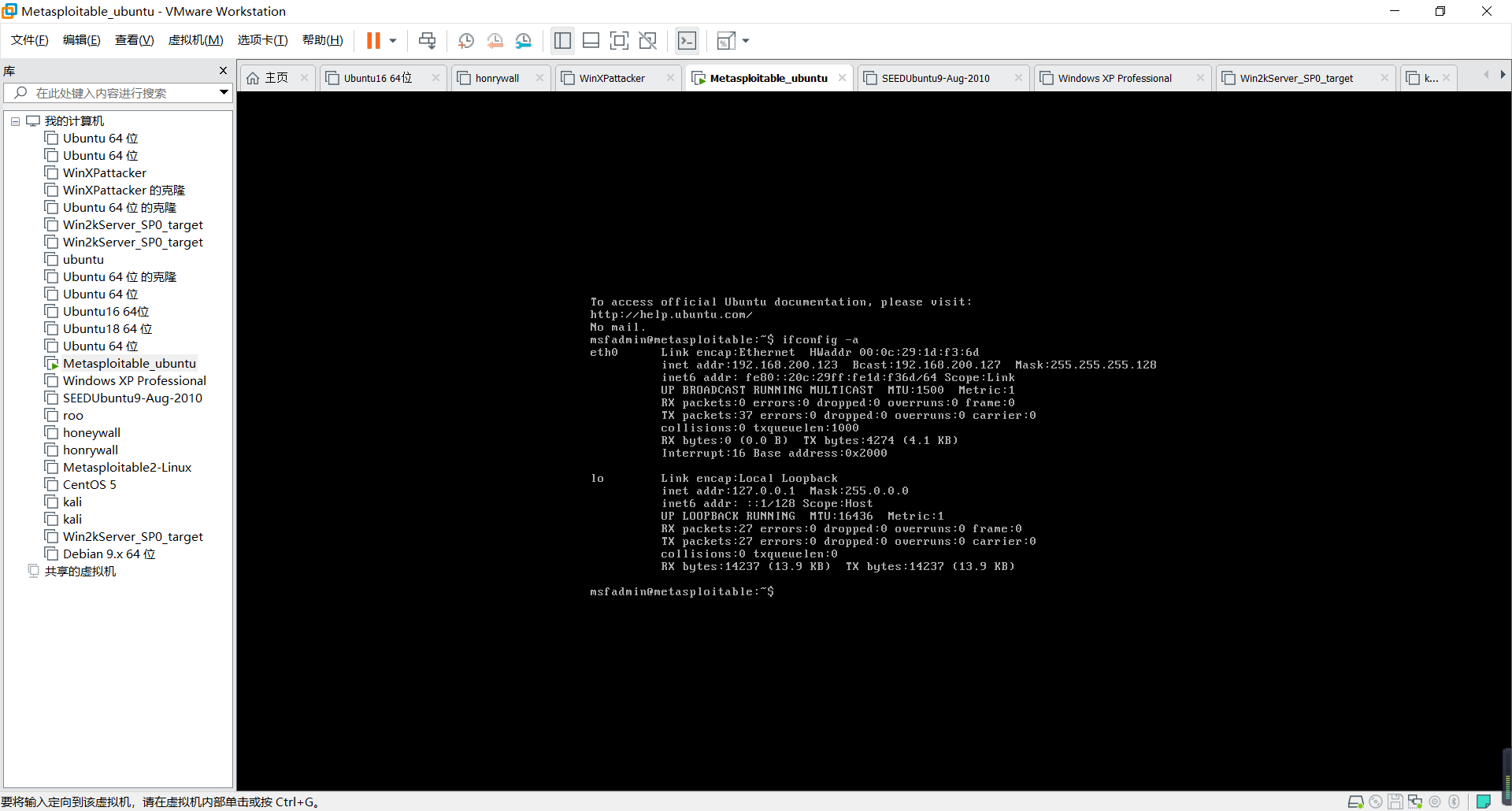

linux Metasploitable,将网络连接方式设为VMnet1,设置IP地址

输入命令```sudo vim /etc/rc.local```进行网络配置,配置如下: ```ifconfig eth0 192.168.200.123 netmask 255.255.255.128 route add default gw 192.168.200.1```

sudo reboot

攻击机安装

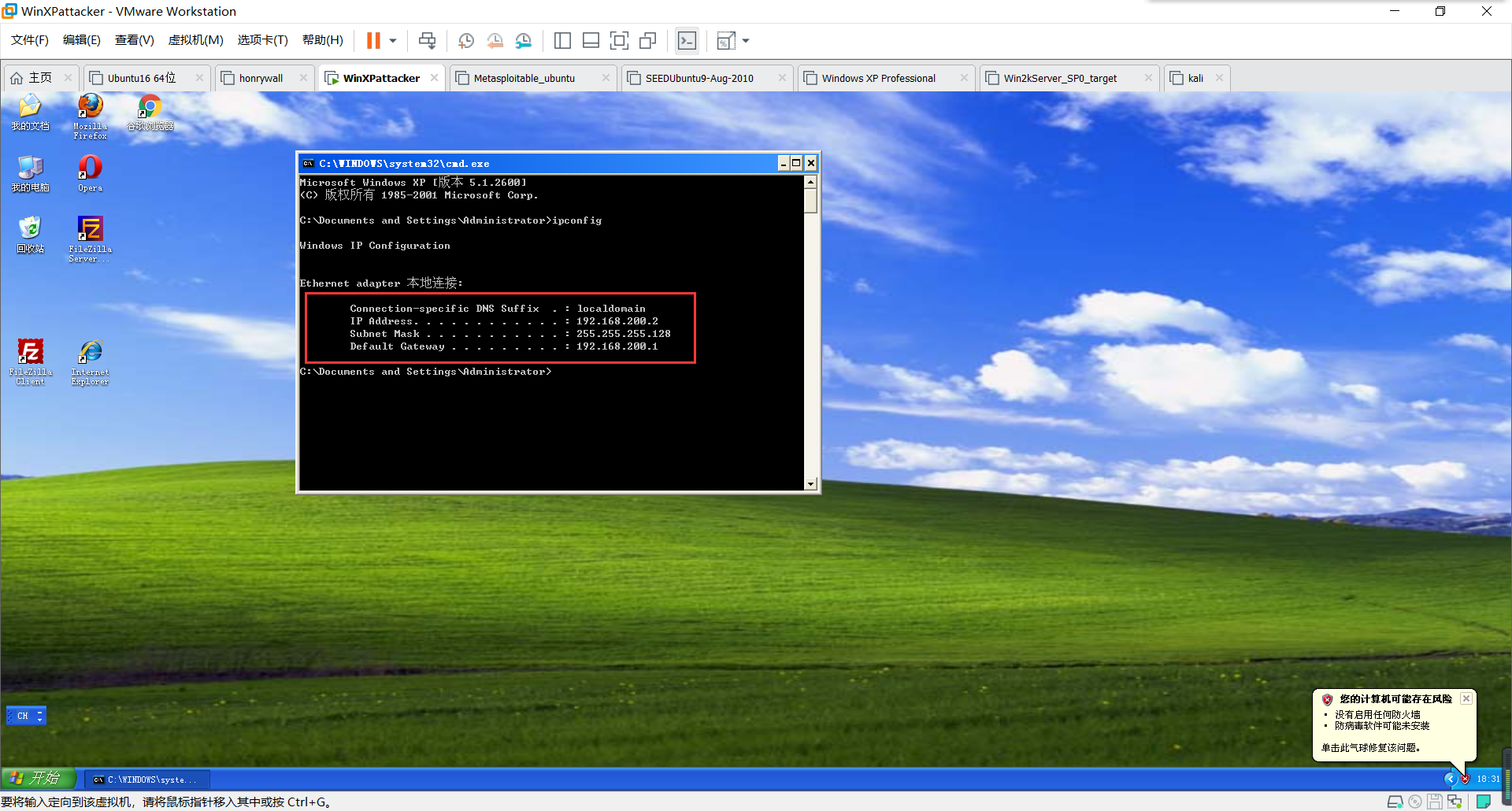

安装攻击机虚拟机(WinXPattacker、kali和 SEEDUbuntu16),并将网络连接方式设为VMnet8 WinXPattacker自动获取的IP(192.168.200.2)如下图所示:

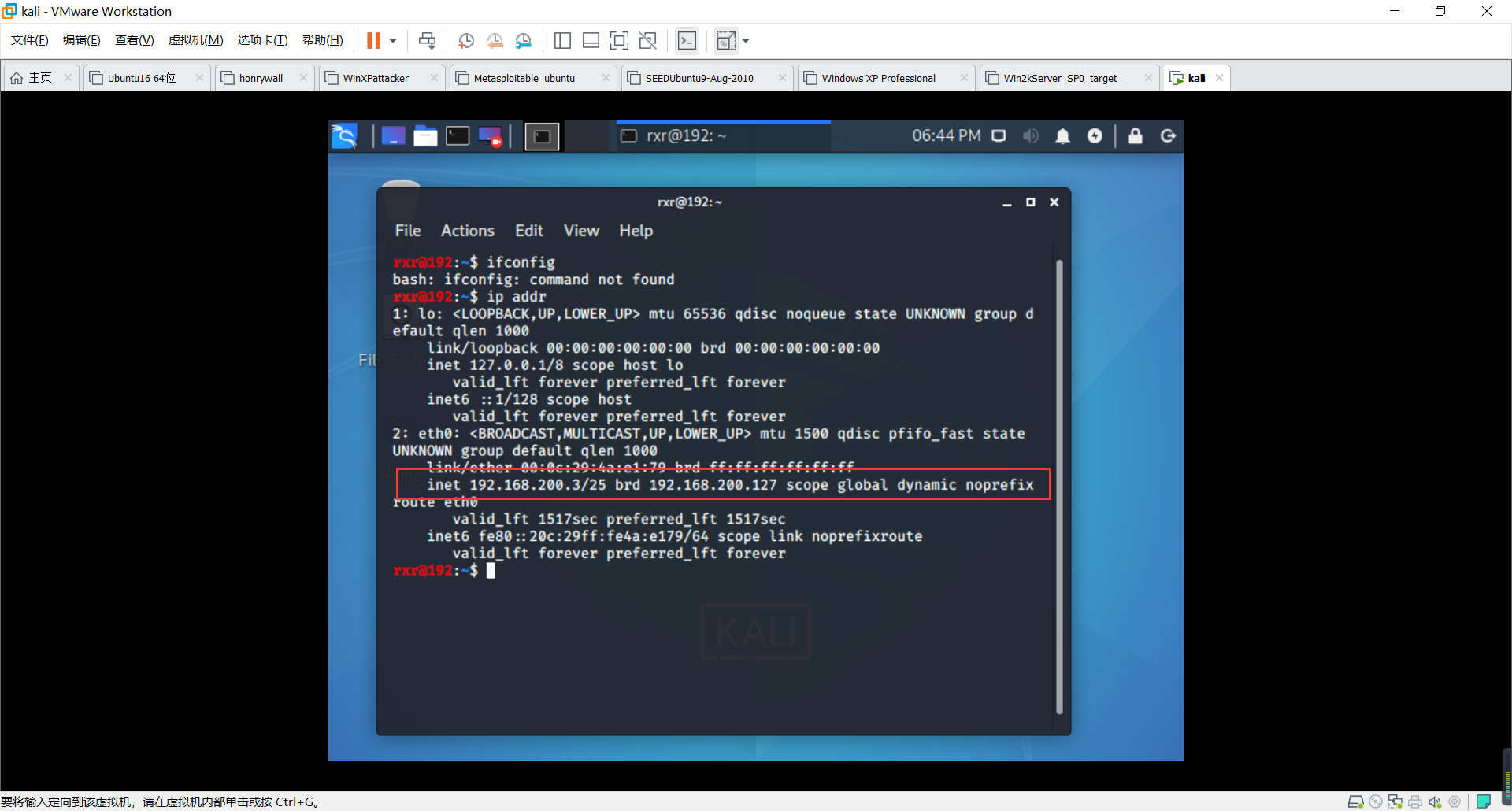

kali获取的IP(192.168.200.3)如下:

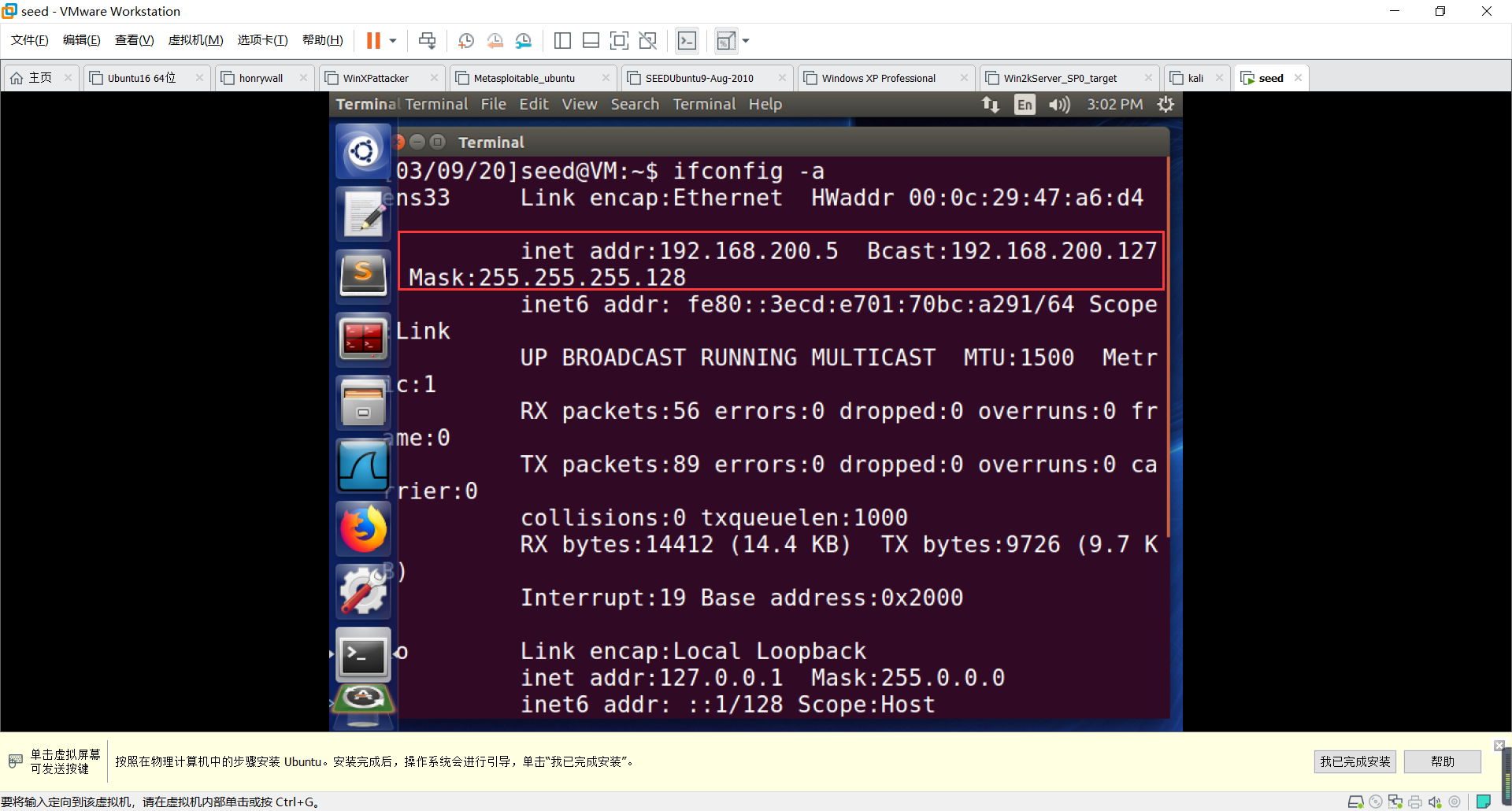

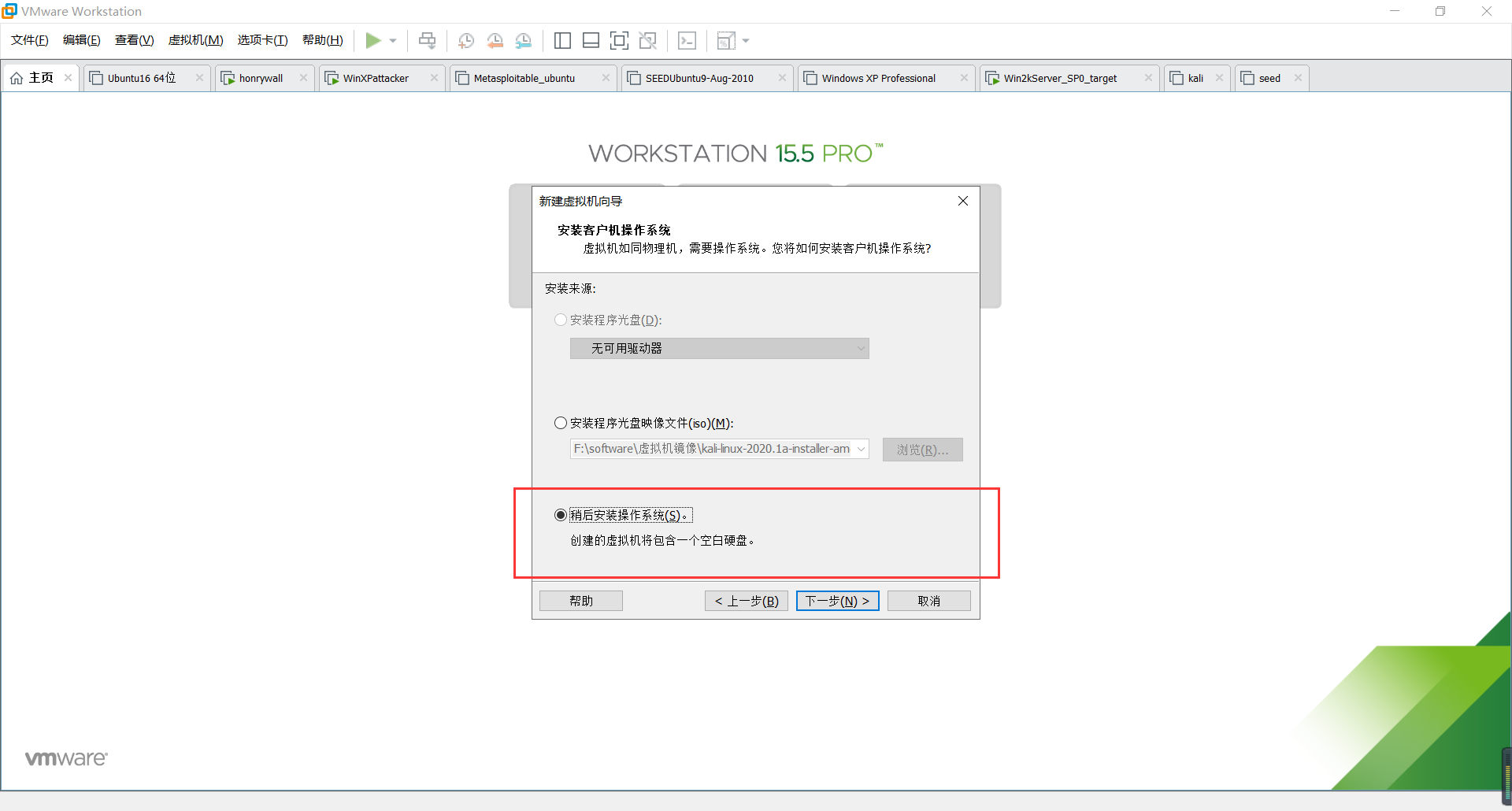

SEED Ubuntu16,压缩包里只有.vmdk文件,所以需要新建虚拟机,只需注意在选择磁盘时,选择使用已有磁盘,并选择.vmdk作为磁盘。 获取的IP(192.168.200.5)如下:

蜜网网关安装

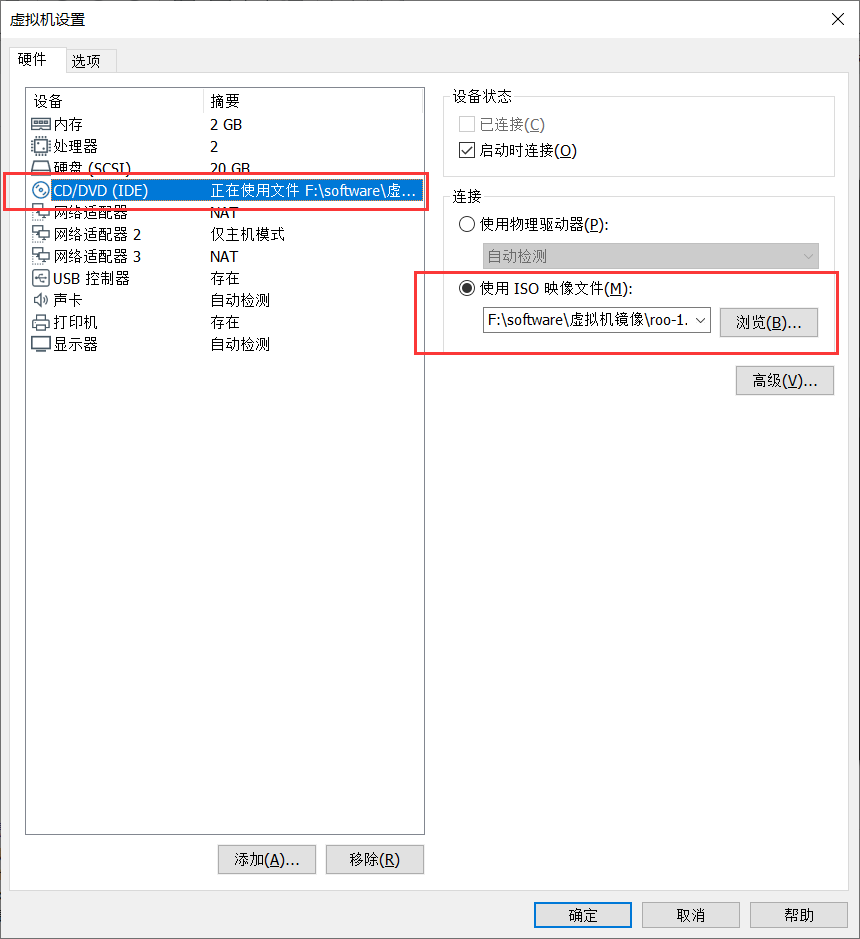

安装蜜网网关虚拟机,并进行配置。 蜜网网关虚拟机安装要注意4点: (1)在配置好虚拟机之后再选择CD/DVD驱动器进行指定镜像

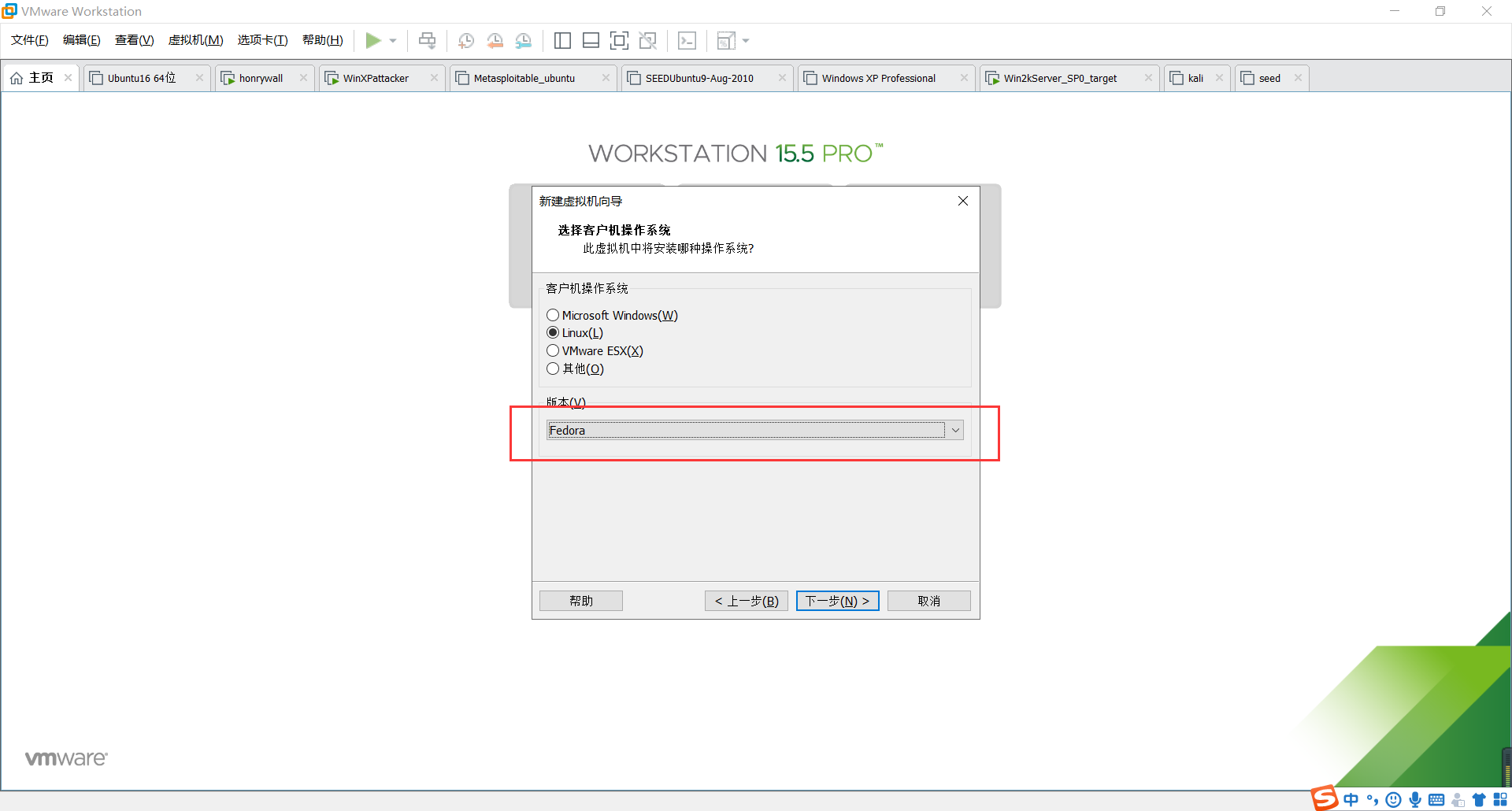

(2)版本:

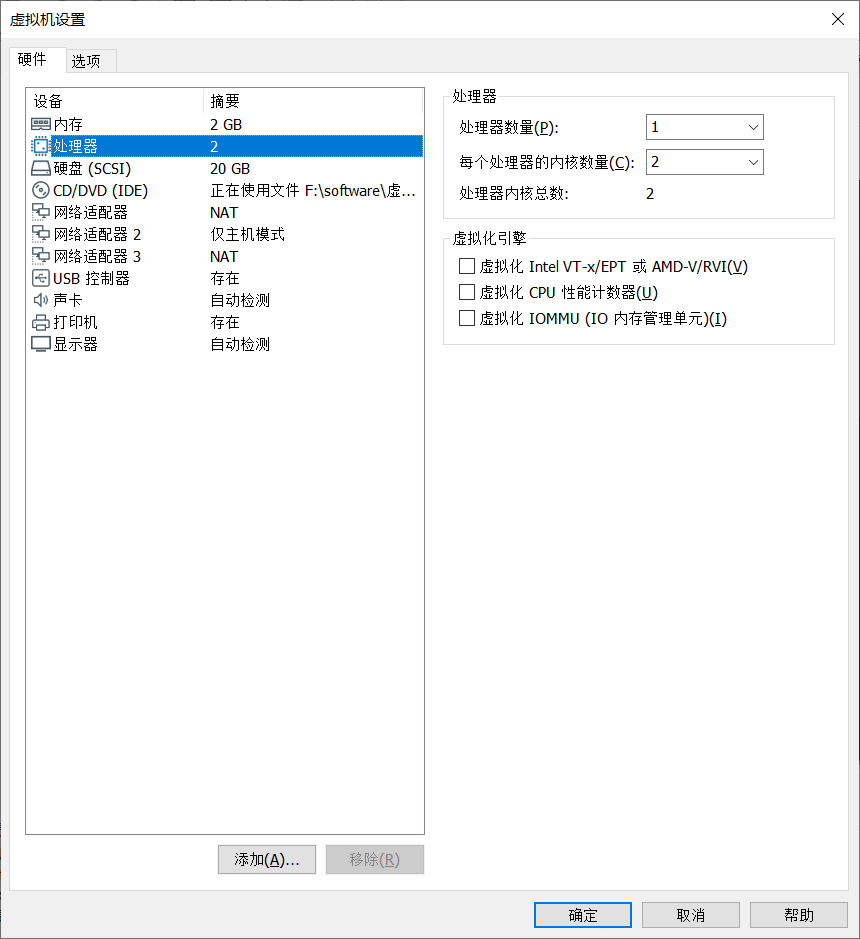

(3)最后一步完成之前,选择自定义硬件,对网络适配器进行添加和设置,并确定——>完成

(4)点击虚拟机左侧配置列表,添加CD/DVD驱动并确定,完成。

使用roo进行登录,之后使用

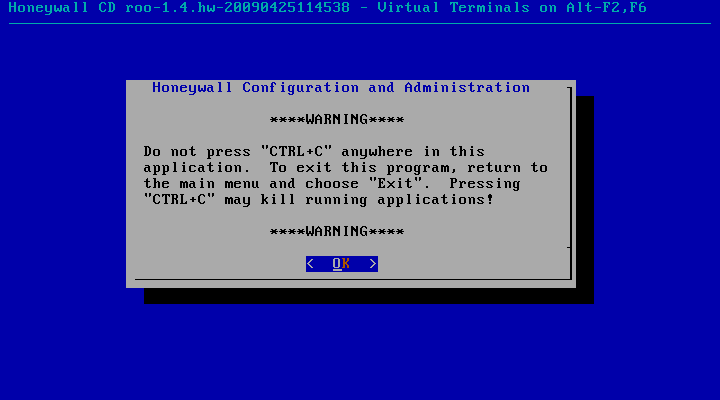

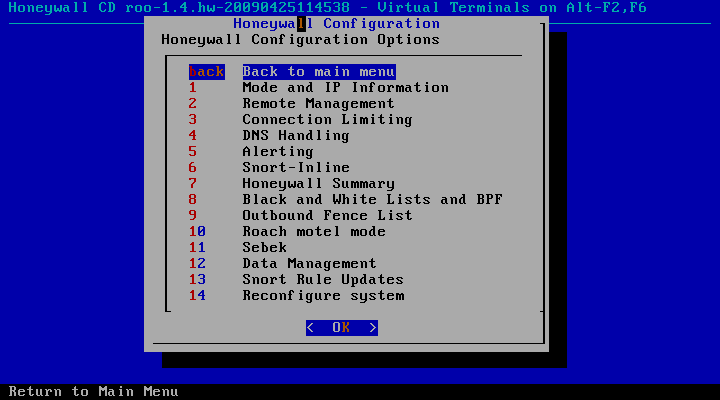

```su -```进行提权,第一次使用```su -```会进入配置界面,也可以通过输入```menu```进入配置页面。配置界面如下:

点击回车进入下一页面

按```↓```选择4.honeywall configuration,回车

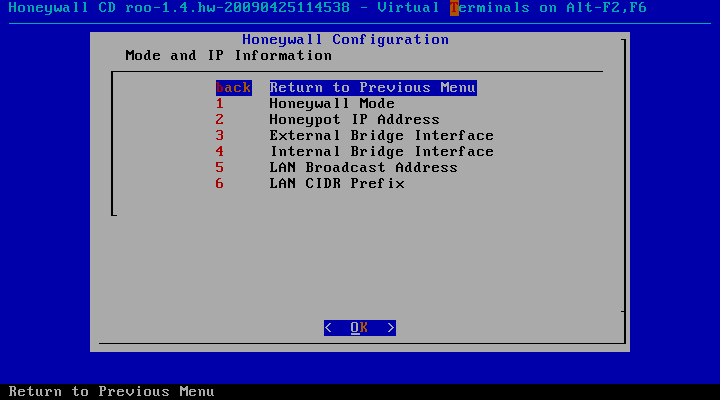

按```↓```选择1.mode and IP information,回车

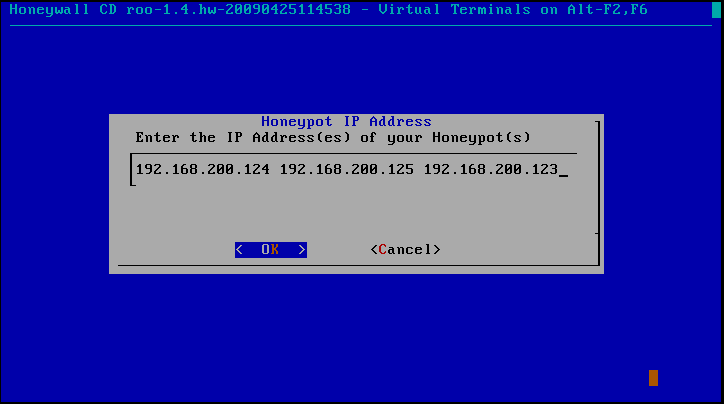

按```↓```选择2.honeypot IP Address,回车--->输入蜜罐IP,回车

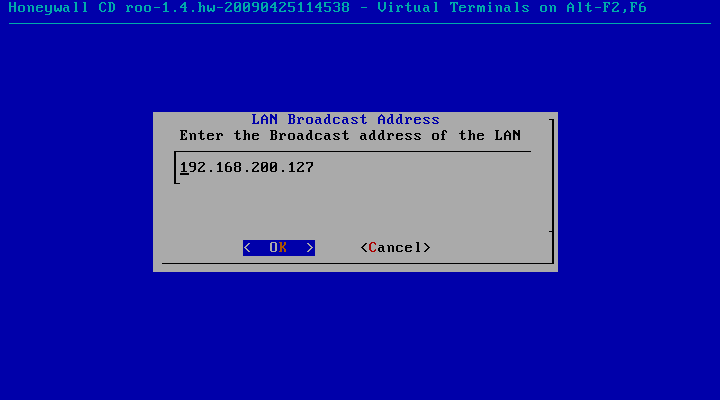

选择5.LAN Broadcast Address,回车--->输入广播地址,回车

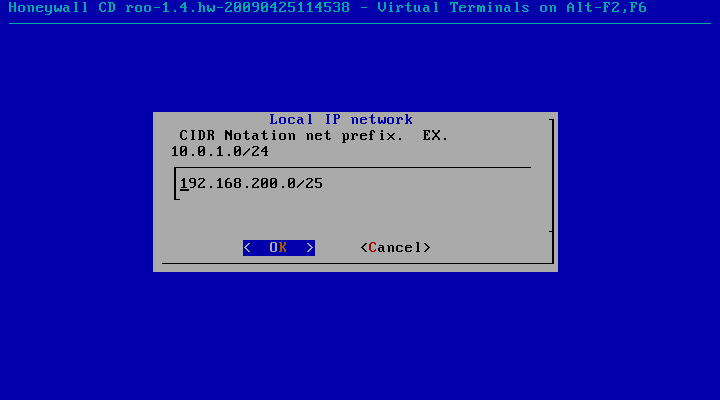

选择6.LAN CIDR Prefix,回车,输入网络号,回车

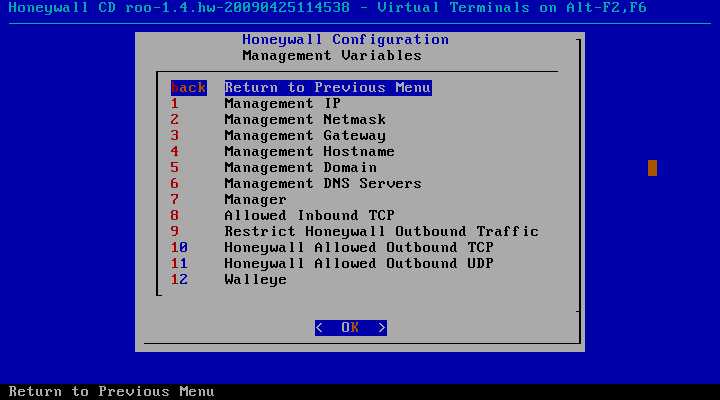

返回前一级菜单,选择2.remote management,设置管理平台信息。

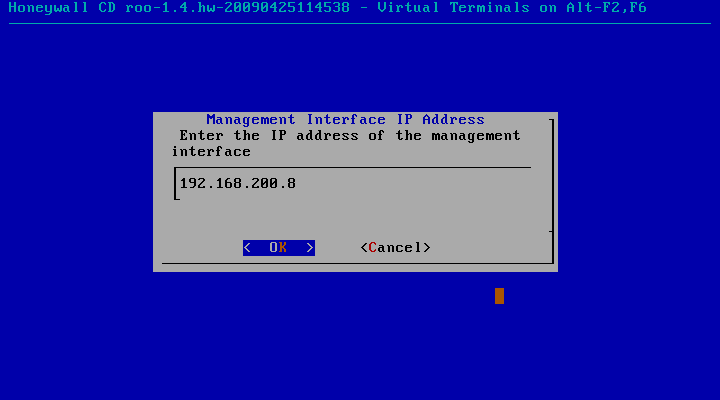

选择1. management IP,输入管理平台的IP并确定

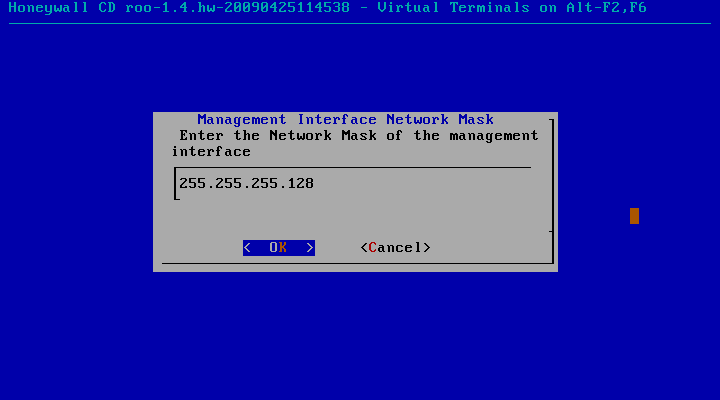

选择2. management netmask,输入管理平台的子网掩码并确定

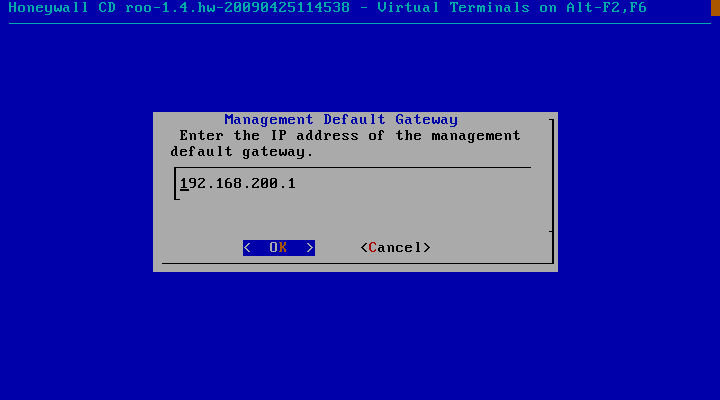

选择3. management gateway,输入管理平台的网关并确定

选择7. manager,设置管理范围的IP,输入并确定

返回上一级菜单

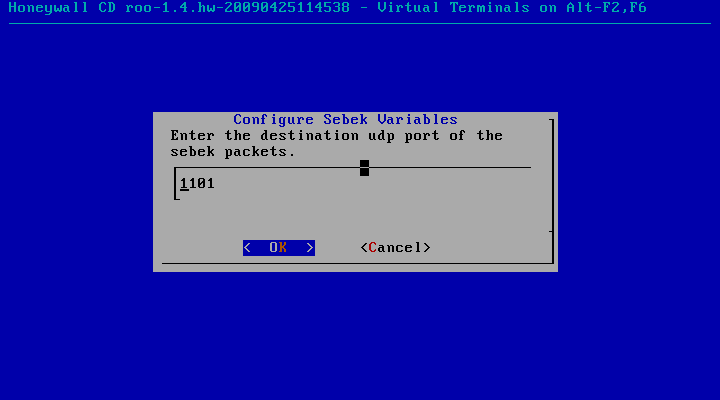

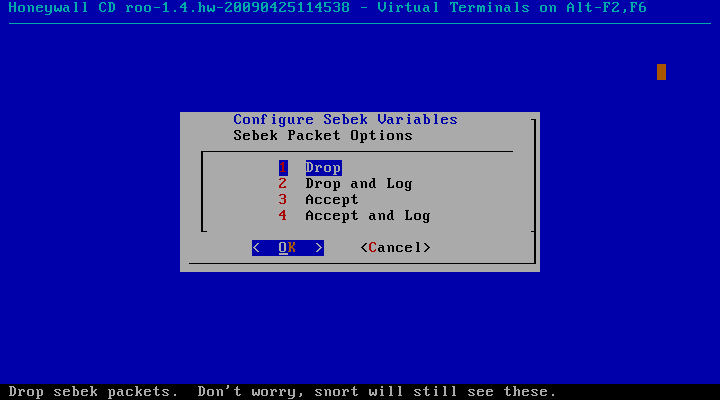

选择11. sebek,设置信息要发送到的主机IP,upd端口为1101,数据包处理选项为drop

配置完成

测试

打开honeywall虚拟机,登录roo并提权到root之后,输入

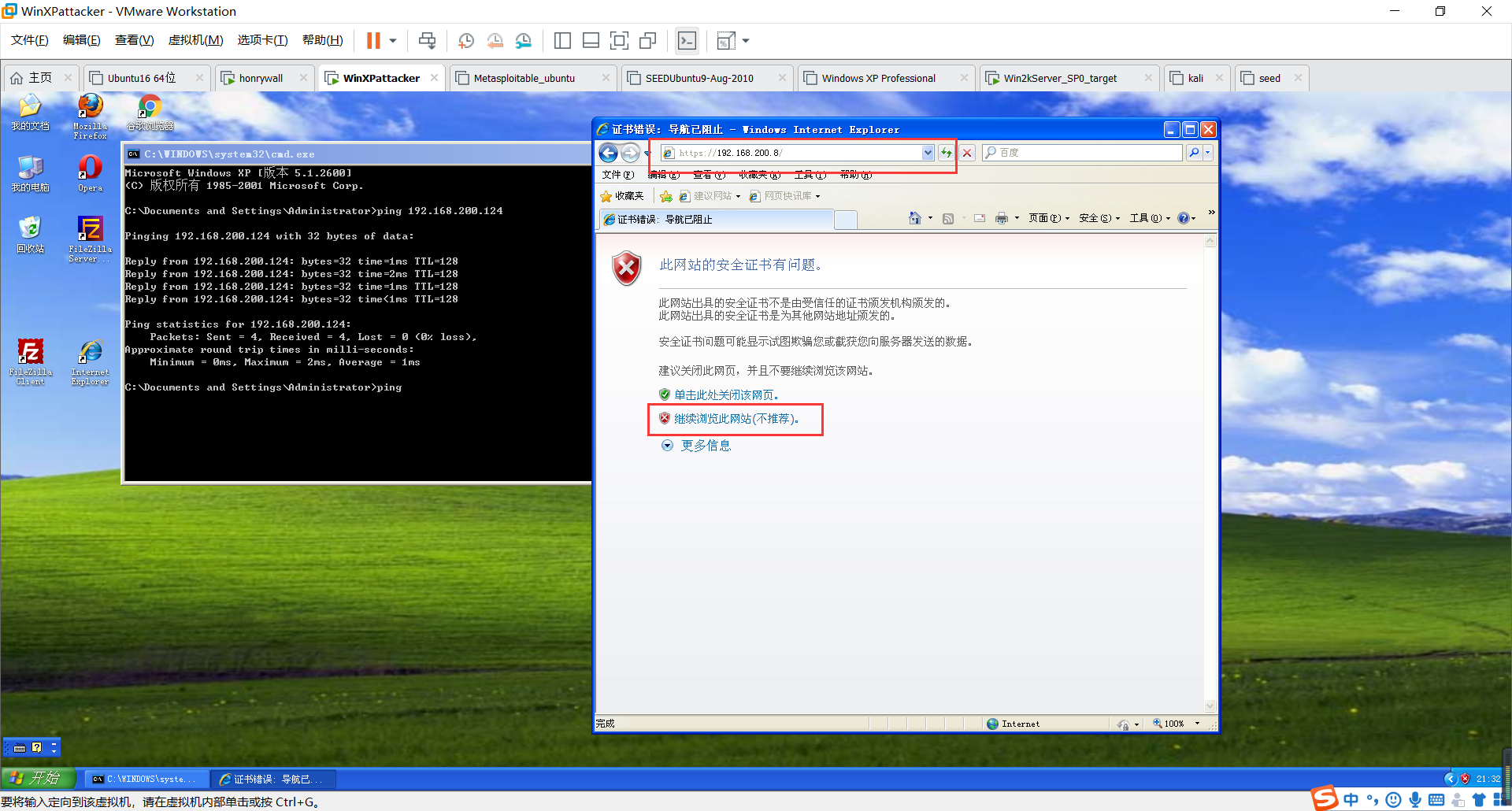

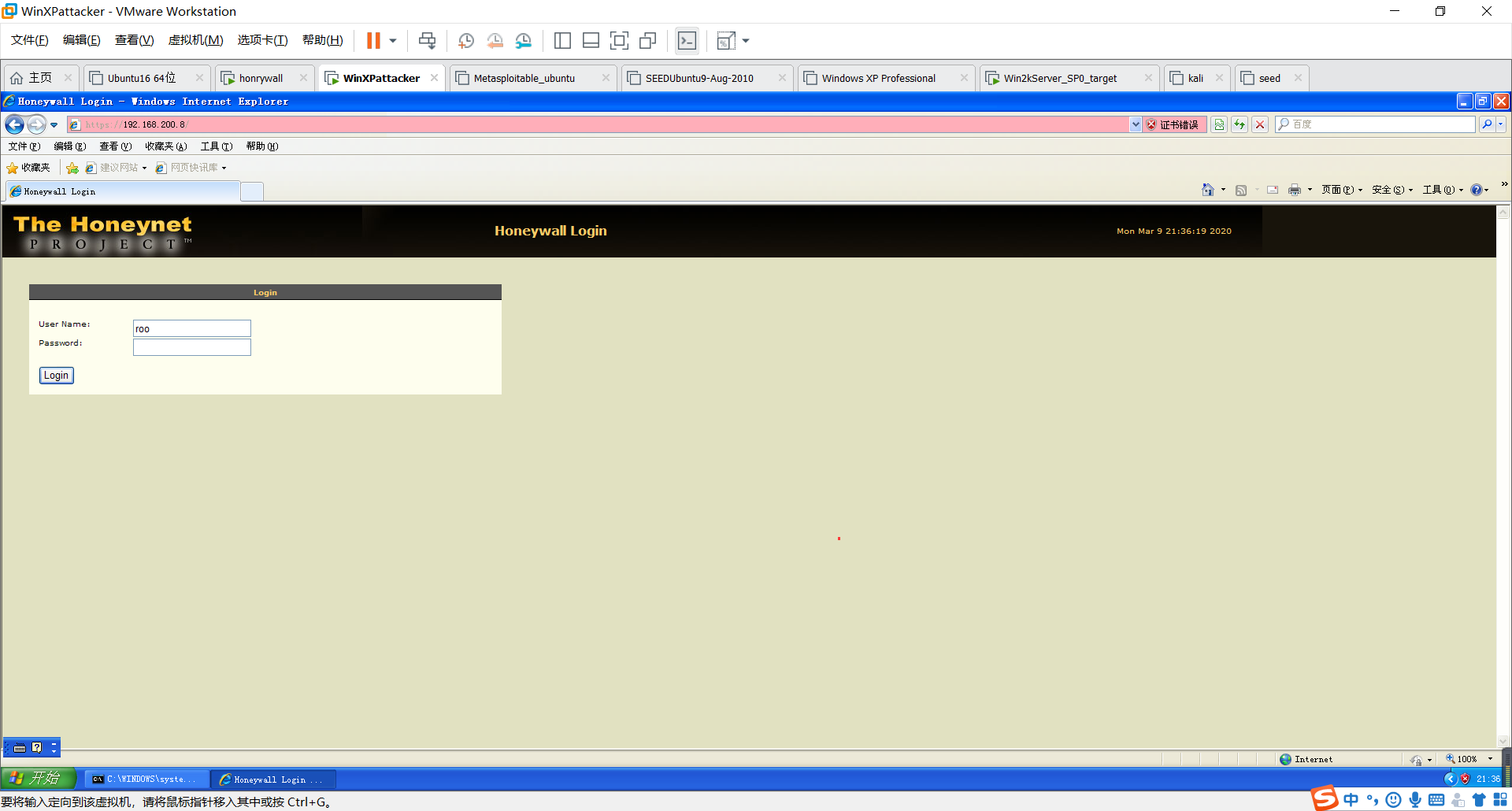

```su -```打开WinXPattacker,IE浏览器,在地址栏输入管理地址

```https://192.168.200.8```

证书有问题,点击继续即可,进入以下界面

使用honeywall的账号及密码,roo以及其密码honey进入,第一次登录会让改密码:需同时包含有大写字母,小写字母,特殊字符和数字四类字符。登录后:

测试蜜网网关的连通性

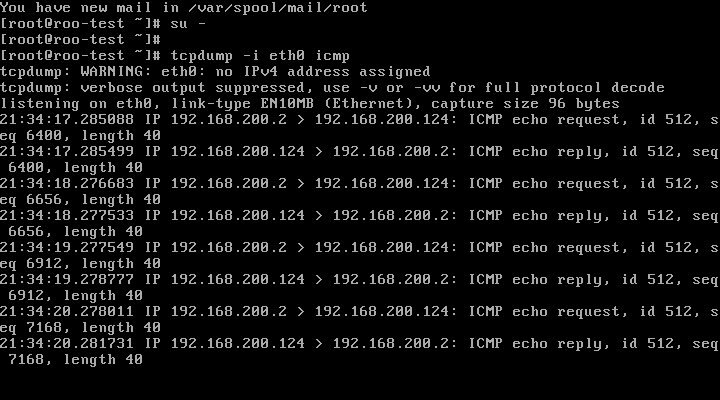

在honeywall网关上输入监测命令:

```tcpdump -i eth0 icmp```在WinXPattacker上pingWin2kserver,在honeywall网关主机上检测到如下数据包:

(另外一个端口与上同,略)

(其他任一VMnet1中的虚拟机和VMnet8中的虚拟机互ping都与此相同,略)

功能介绍

靶机:作为蜜罐主机,拥有一些漏洞,用于引诱攻击者来攻击,以获取攻击机的信息。

metasploitable漏洞,基于Ubuntu、WinXP操作系统,用来作为安全工具测试和演示常见漏洞攻击,作为MSF攻击用的靶机。 metasploit框架,参与metasploit漏洞渗透; (1)弱密码漏洞: 原理:系统或者数据库的登录用户,密码简单或者和用户名相同,容易通过暴力破解手段来获取密码。 系统口令、MySQL、PostgreSQL和VNC远程登录都存在弱密码漏洞。 (2)SambaMS-RPC Shell命令注入漏洞: 原理:Samba中负责在SAM数据库更新用户口令的代码未经过滤便将用户输入传输给了/bin/sh。如果在调用smb.conf中定义的外部脚本时,通过对/bin/sh的MS-RPC调用提交了恶意输入的话,就可能允许攻击者以nobody用户的权限执行任意命令。 (3)3.Vsftpd源码包后门漏洞: 原理:在特定版本的vsftpd服务器程序中,被人恶意植入代码,当用户名以“:)”为结尾,服务器就会在6200端口监听,并且能够执行任意代码

攻击机:攻击靶机

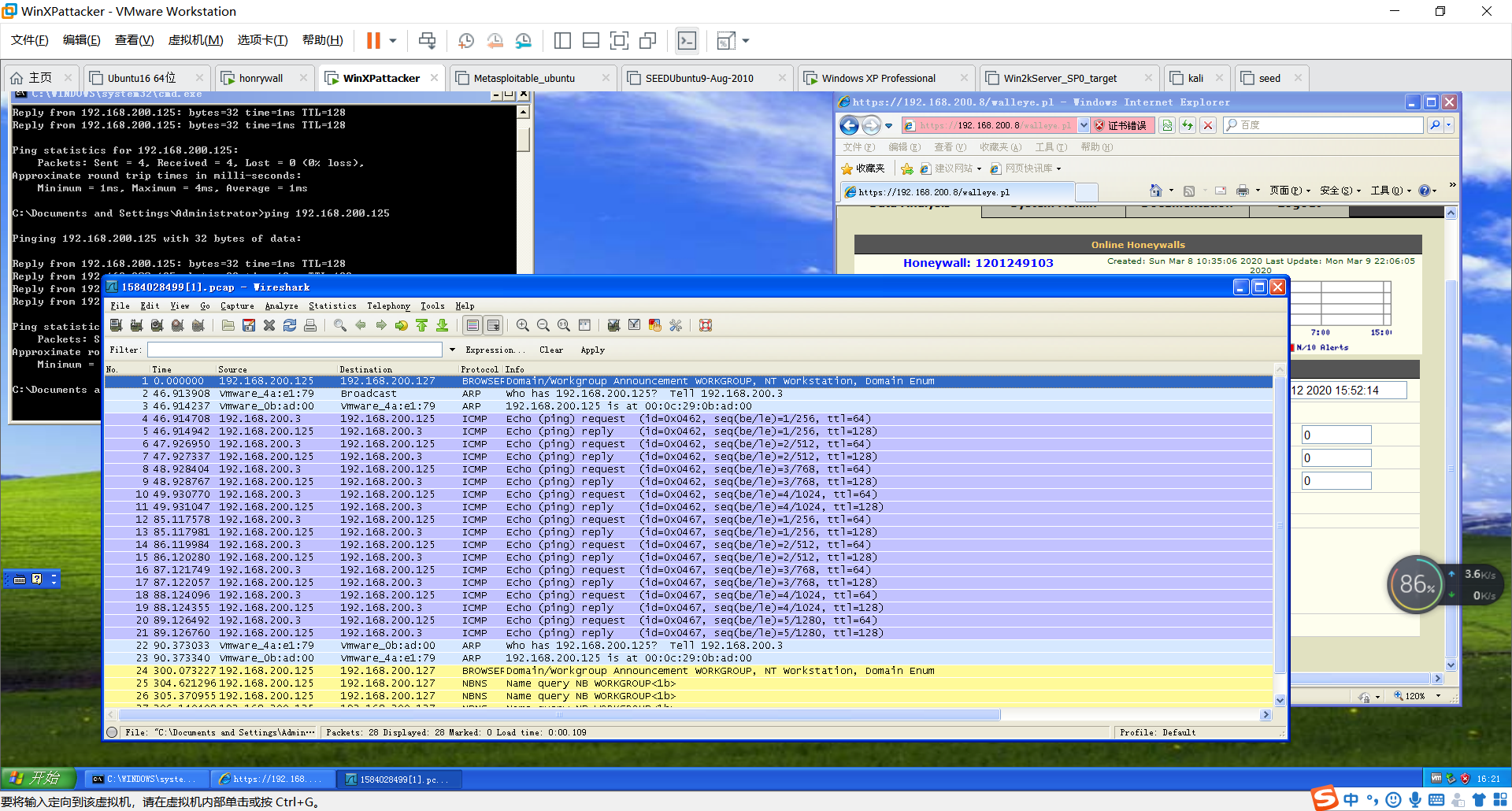

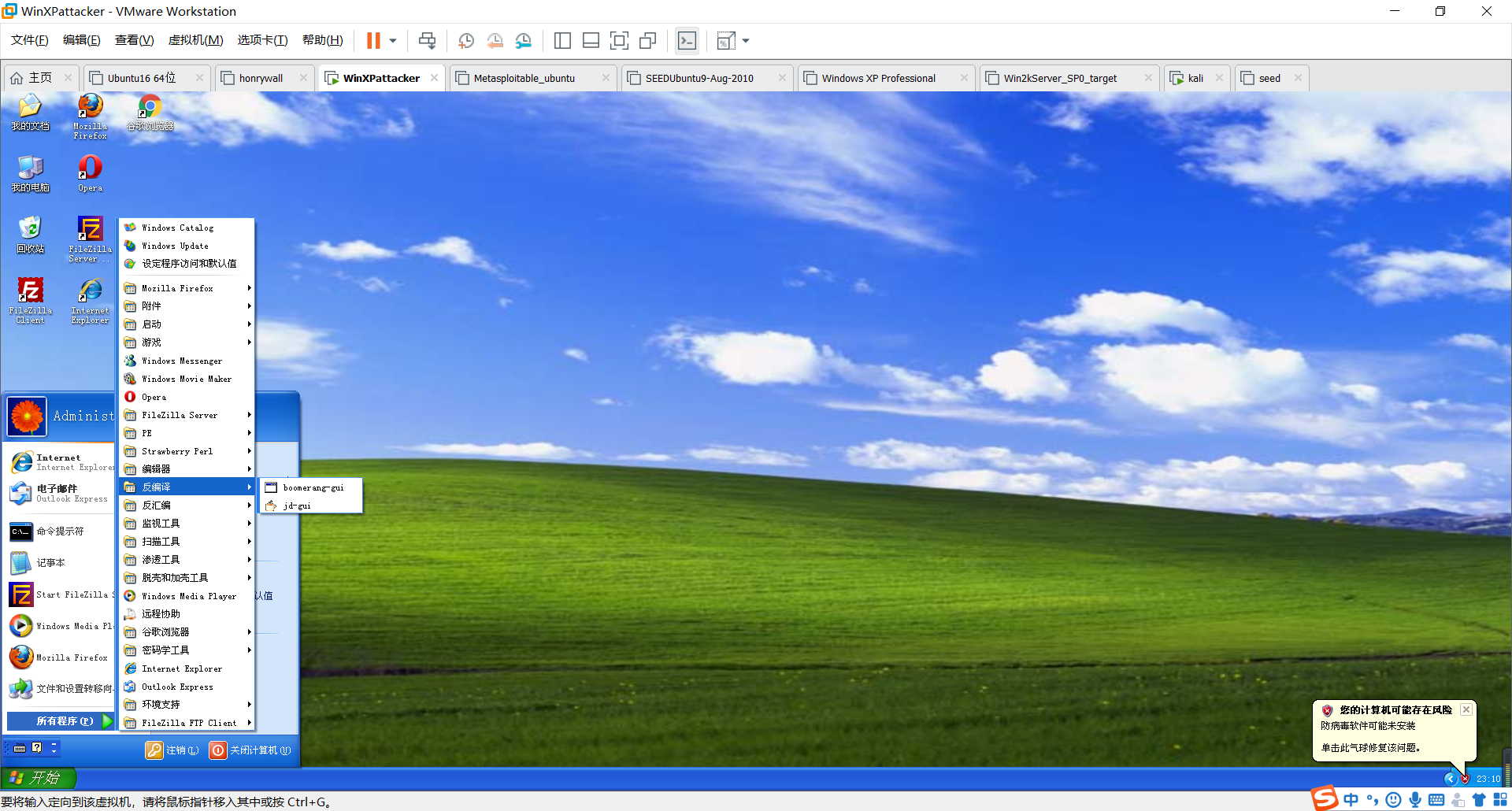

1、WinXPattacker中有一系列的攻击工具 有扫描工具:反编译工具,渗透工具等等,Nessus,Nmap扫描工具,在攻击前阶段使用;wireshark抓包分析,如图所示:

2、kali系统中也有Nmap扫描工具 Nmap、nessus扫描工具; wireshark抓包分析工具; Aircrack-ng是用来破解WEP/WAP/WPA 2无线密码,通过接收网络的数据包来工作,并通过恢复的密码进行分析。它还拥有一个控制台接口。除此之外,Aircrack-ng还利用标准的FMS(Fluhrer、Mantin和Shamir)攻击,以及一些优化(如KORK攻击和PTW攻击)来加速攻击; Hydra暴力攻击,用于破解远程身份验证服务; 3、SEED ubuntu做缓冲区溢出。 蜜网网关,用于连接攻击机所在网络和靶机所在网络,并设置蜜网。

学习中遇到的问题及解决

1、安装完roo-1.4虚拟机,没有进入menu,输入menu也没有进入蜜网配置页面,经过仔细看网上的教程,原来提权的时候用的是

```su -```而我用的是

```su```2、安装kali中文系统,但是安装完之后进入系统后,出现各种乱码。 解决办法:操作如下:

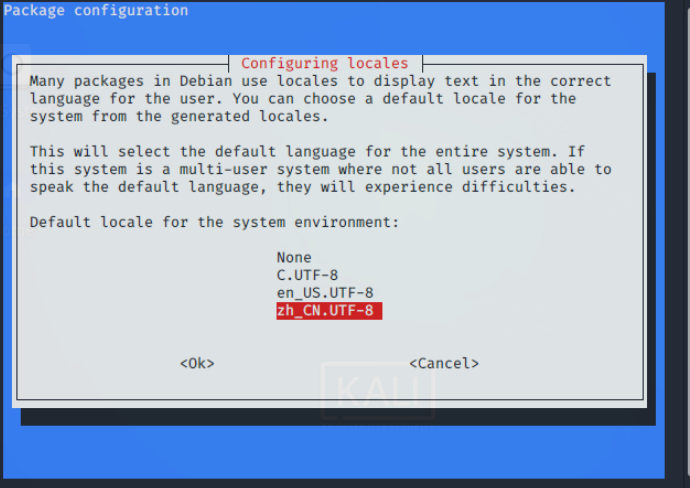

(1)先将系统编码设置为英文编码(便于安装各种需要的工具,字体等,主要是在乱码情况下下载字体的时候出错了,而且提示是乱码,所以需要先把系统编码设置成英文,方便查看是什么错误)。打开终端,输入```sudo dpkg-reconfigure locales```选择

```en_US.UTF-8```,如图所示:

上下键进行查看,空格用于选择,“*”表示选中,tab键用于最终确定,确定后来到以下界面

上下键切换选择en_US.UTF-8并确定,就可以(忘记要不要重启了)看到英文界面而不是乱码(虽然有些地方依旧是乱码,但是够用了)

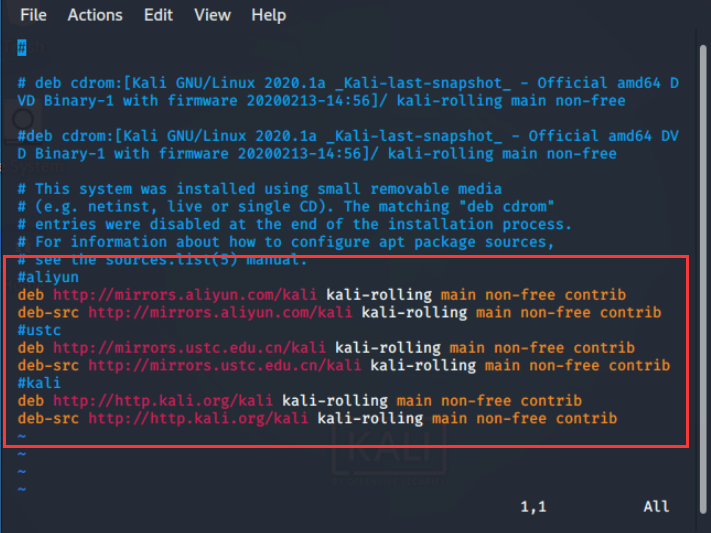

(2)更新软件源,输入命令

```sudo vim /etc/apt/sources.list```添加软件源如下

使用命令更新

```sudo apt-get update```(3)安装中文字体,使用命令

```sudo apt-get install xfonts-intl-chinese```以及

```sudo apt-get install ttf-wqy-microhei```最后将编码方式改成中文,sudo dpkg-reconfigure locales重启,系统终于显示正常了

3、kali系统安装的时候有个步骤问是否要使用网络镜像作为本镜像的补充,如果选是的话,会出现一些错误,源应该是不能用,所以我直接选择否,只用本地镜像进行安装,进行网络配置的步骤也出现了一些问题,我直接选择先不配置,等系统安装完之后再进行网络连接的配置。 4、在kali中,使用ifconfig -a无法查看IP,经过百度,得知在新版本的kali中可以直接使用

```ip addr```查看本机IP地址。 5、现在还有一个问题就是,VMnet1(192.168.200.128)和VMnet8(192.168.200.0)看起来像是两个网段的,但是为什么都是用的192.168.200.0里的IP地址? 经过请教同学,得知,在攻击的时候,攻击者要将自己的IP改为和靶机一样的网段才能进行攻击。 6、为什么靶机不设置DHCP来自动获取IP?

学习感悟和体会

念念不忘,必有回响。

参考资料

《网络攻防技术与实践》

《网络攻防环境搭建》

Kali系统中20个超好用黑客渗透工具,你知道几个?

怎样判断两个ip地址是不是在同一个网段中

VM(Vmware Workstation)虚拟机的三种网络连接模式