保护企业的Word文档

通常,我们可以对Word文件进行加密码、设置为只读、禁止复制甚至是将内容变成图片加以保护,但这仅限于个人少量文档,如果是企业每天生产大量的word文档好用这种方法就不行,今天为大家介绍的技术方案就是通过ADRMS来保护企业的大量文档。多数企业越来越重视自己KM(知识管理系统)的建立对于KM的建立实施虽然可以有效地解决企业在知识管理上的问题对于一些具有商业利益关系的机密文件(例如:产品开发技术规格文件),在安全性的管理上要如何达到避免信息外流的情况发生呢?接下来我们详细了解微软的IRM的解决方案,它可以让管理者对文件及电子邮件的传递做高级的安全管理。

IRM的解决方案简单来说就是对于特定文件的内容进行复制、剪切、打印、存档、另存为及邮件的转发进行权限的管理,当然IRM也不是万能的。IRM不能防止下列操作有:恶意程序(例如,特洛伊木马、按键记录器和某些类型的间谍软件)清除、盗取或捕获及传送内容;按照收件人屏幕上的显示手动抄写或重新键入受限制内容,使用第三方屏幕捕获程序复制受限制内容,对于上述几种情况就没办法。

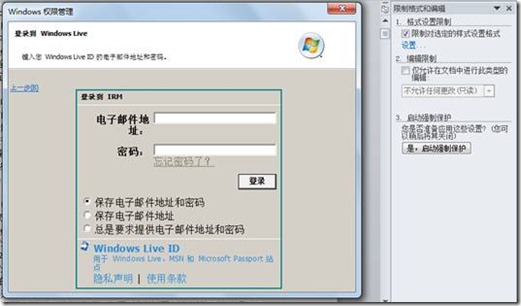

IRM的运行方式可分为两种,分别为IRM与.NETPassport的整合运行,以及直接结合企业内部所建立的WRMS(WindowsRightsManagementServices)。在WindowsServer2008中我们称它为一个ADRMS(ActiveDirectoryRightsManagementServices)的服务器角色。关于IRM的使用非常简单,只要在你打开上述所提到的MicrosoftOffice2007,第一次执行时将会出现如图的信息窗口,在信息内容中提示我们必须先连接到Microsoft网站,如果你使用OFFICE2003将下载客户端软件(MSDRMClient.exe)。

对于企业中没有建立版权管理服务器(ADRMS)的用户来说,就必须结合Microsoft.NETPassport的服务才能够使用,这样便只能够达到单一用户自我文件管理的目的,并且在每次需要IRM服务的时候,就必须连接上Microsoft的网站。因此对于企业真正的IRM应用来说,不但无法做到有效的权限集中管理,更无法作为企业长期的使用。

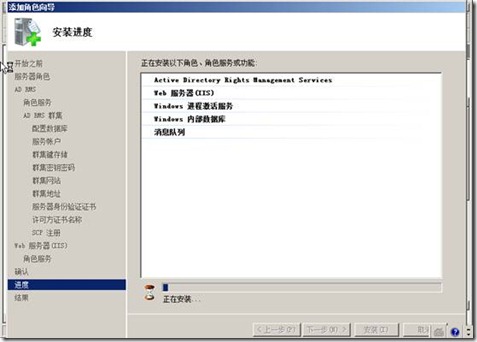

安装ADRMS

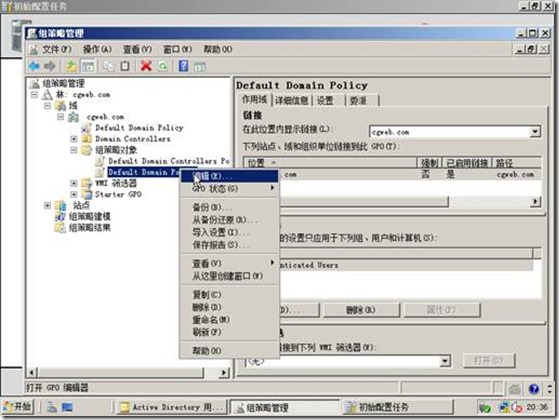

接下来我们了解一下在WindowsServer2008上安装设置ADRMS。但前提是你必须把活动目录正确配置完毕,并安装好IIS。对于2008域,默认域的安全策略与2000域不同。要求域用户的口令必须符合复杂性要求,且密码最小长度为7。口令的复杂性包括三条:一是大写字母、小写字母、数字、符号四种中必须有3种,二是密码最小长度为6,三是口令中不得包括全部或部分用户名。为了更方便建立AD用户,我们要修改密码策略,首先输入Gpmc.msc,在域策略李选中默认域策略,右键点编辑按钮

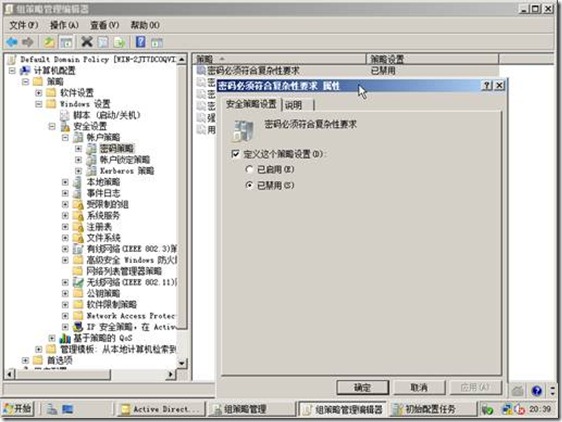

在安全策略的密码策略中修改密码复杂性要求,选禁用即可。

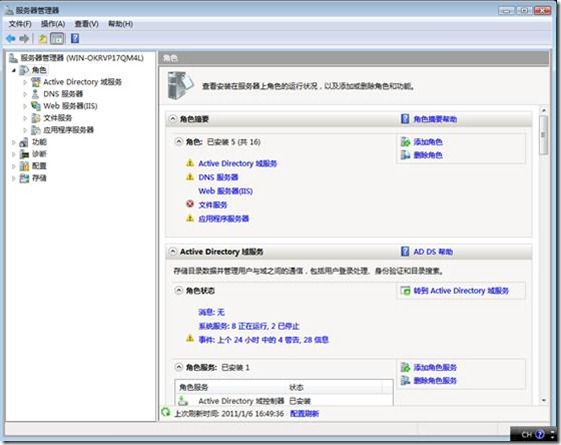

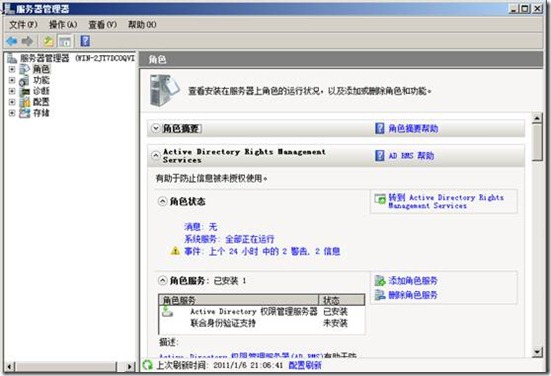

下面就正式开始安装了,打开服务器管理器,选中角色。

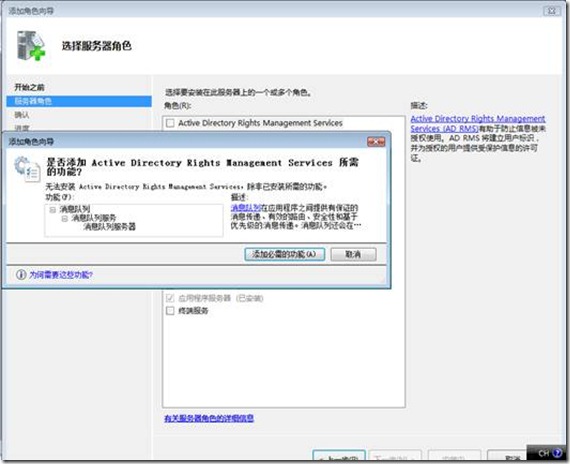

添加角色

开始安装角色

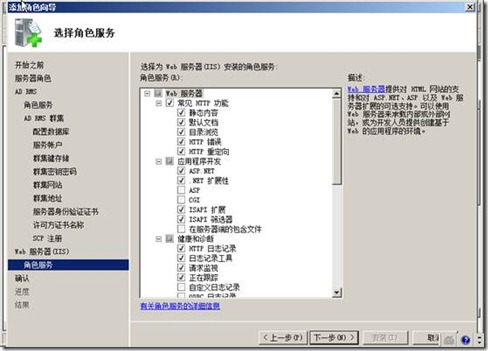

添加所需的服务

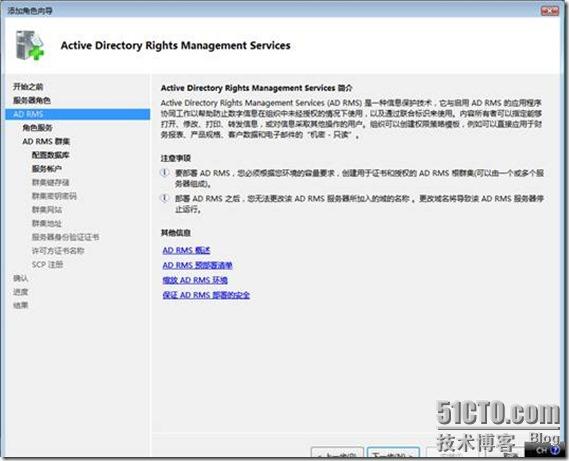

ADRMS简介

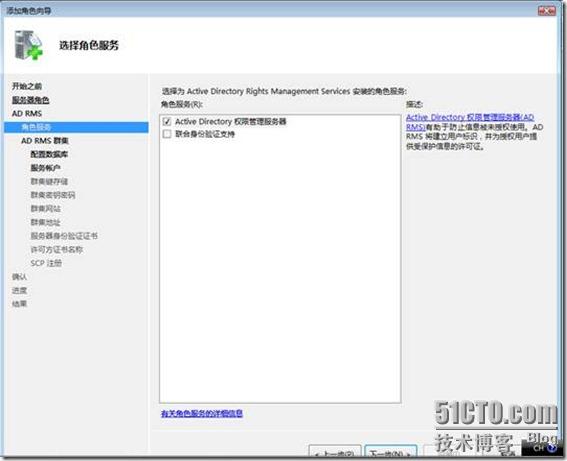

选择ADRMS服务

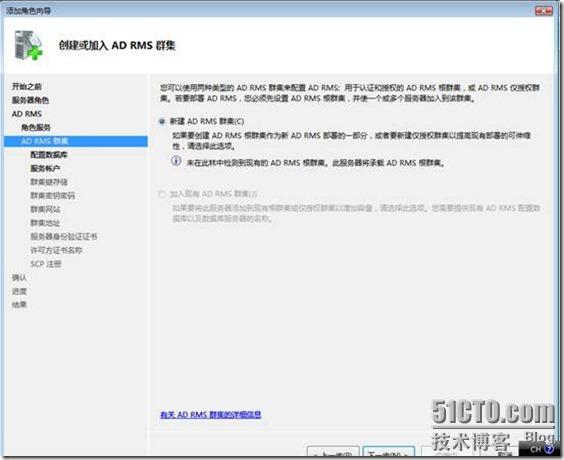

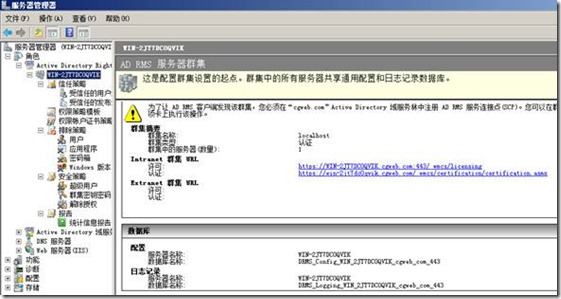

建立新的ADRMS集群

设置连接的数据库

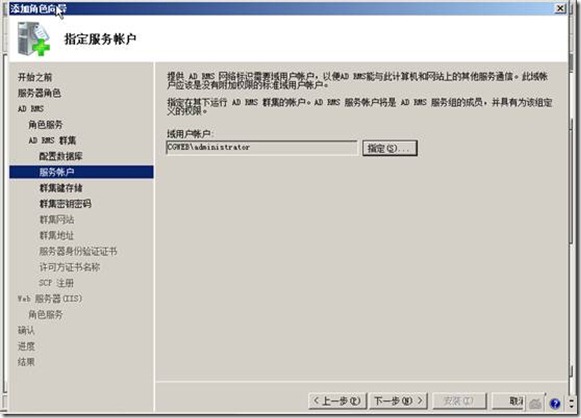

设置服务账号

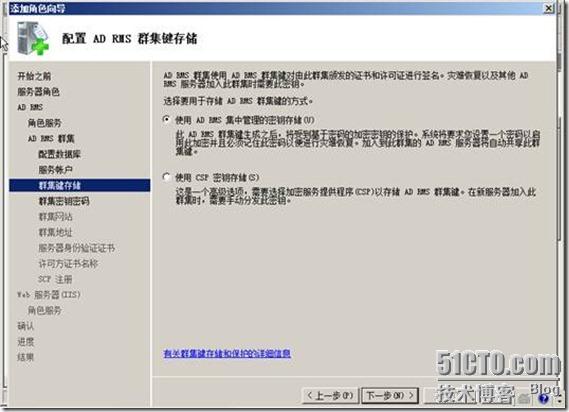

设置集群密钥存储

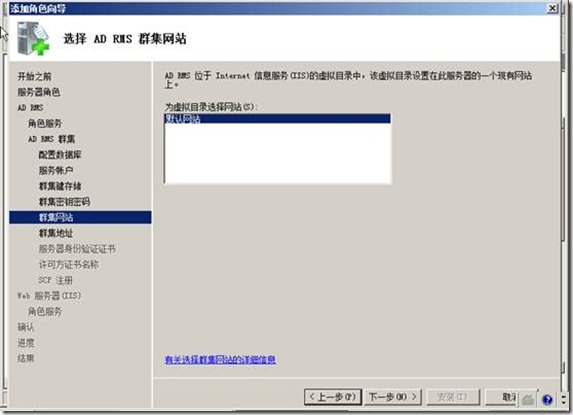

选取集群网站

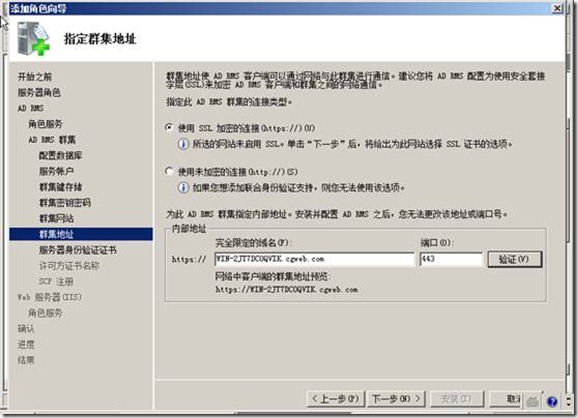

由于ADRMS的应用程序是建立在IIS网站的基础之下,因此在如图所示ADRMS群集网站页面中,便需要选择应用程序存放的网站。

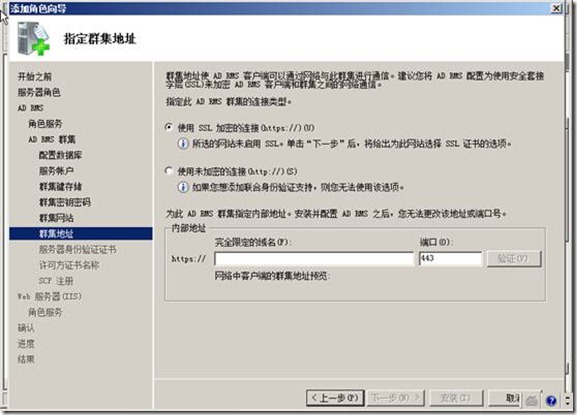

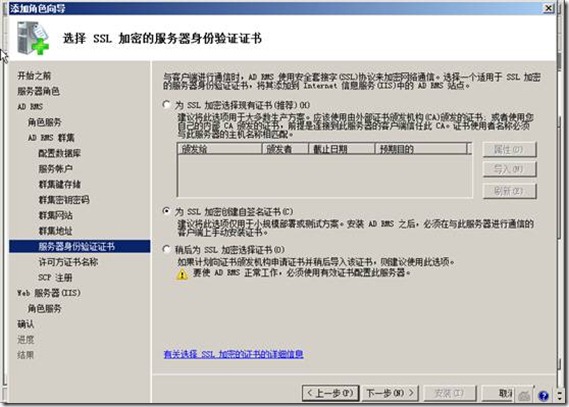

由于我们在前面选择了采用SSL的加密连接方式,因此在如图所示的“选择SSL加密的服务器身份验证证书”,页面中,便需要挑选一个现有的服务器证书,或是改选“为SSL加密创建自签名证书”按钮,不过这种方式必须将这个签署的证书也一并安装在所有连接的IRM客户端计算机上才可以。

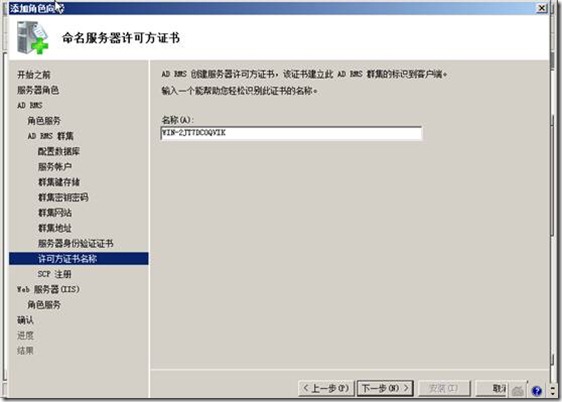

创建证书

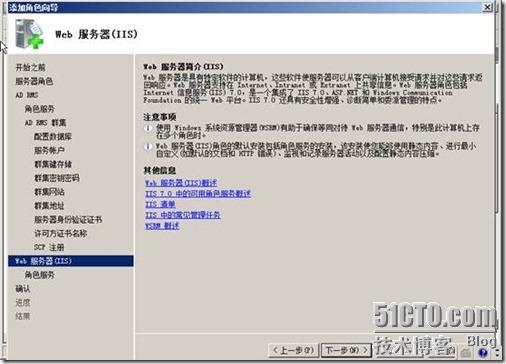

网站简介

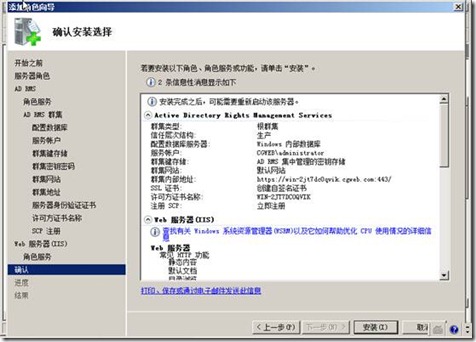

确认组建设置

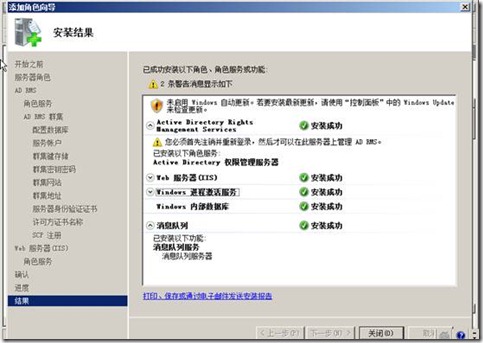

到这一步,恭喜你,已成功完成安装。

到目前为止就完成了在域中安装ADRMS服务器,在整个ADRMS应用系统包含了ADRMS服务器,客户机,用户认证服务器以及证书服务器,最后就是用户本身,ADRMS采用了对称与非对称密码结合的数字证书机制加强了密码保护这样让权限信息更安全。假设某用户将文档拷贝出去,没有自己的证书也就是私钥就无法打开这个文档。如果你将这种技术和ExchangServer结合以后不仅可以让用户在OWA中使用权限策略,还可以利用Exchange传输规则来控制邮件的权限(什么人能查看,或编辑或保存或导出等,及时你截获了邮件也看不到内容),好啦就说这么多,在深入讲就跑题啦,呵呵!

附全文PDF下载

本文出自 “李晨光原创技术博客” 博客,请务必保留此出处http://chenguang.blog.51cto.com/350944/1320683