防火墙

防火墙概述

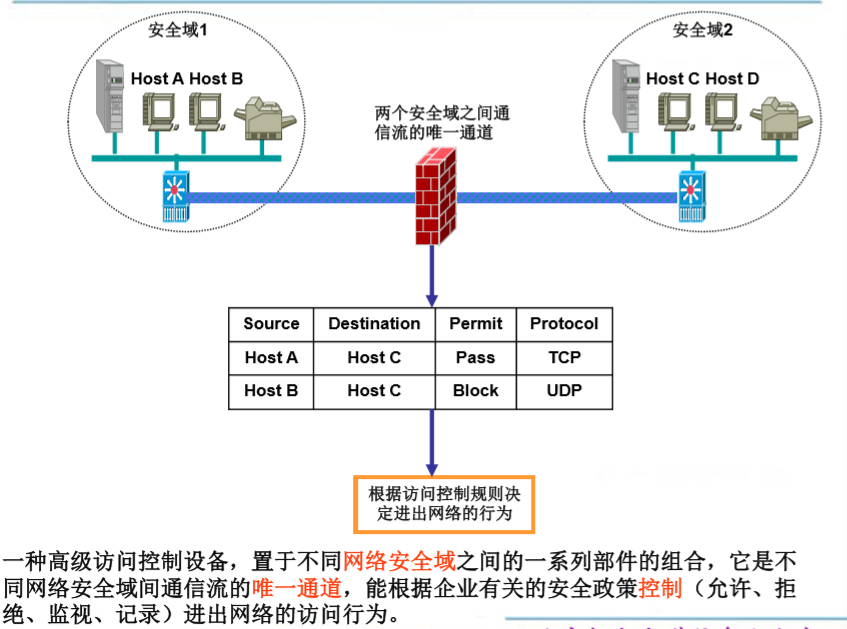

- 防火墙时位于两个或多个网络间实施网间访问控制的一组组件的集合。

-

-

为什么需要防火墙:

-

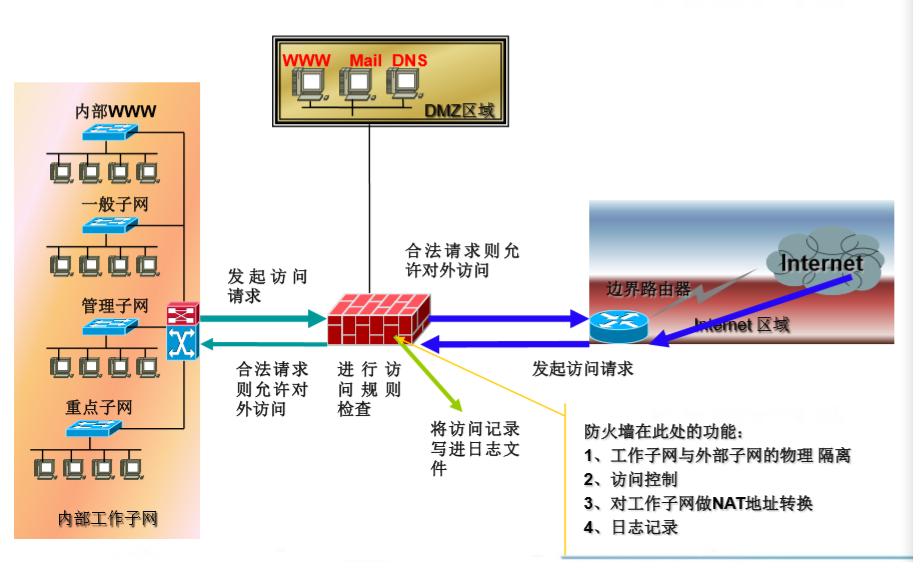

防火墙功能:

-

过滤进出网络的数据

-

用户认证

-

VPN

-

日志(记录进出网络的信息活动和对网络攻击进行检测和告警)

-

NAT

-

IDS与报警

-

应用程序代理

-

访问控制

-

- 防火墙的局限性:

- 带来传输延迟和单点失效

- 无法做到绝对的安全

- 分类:

- 形态上分类:

- 软件防火墙(360...)

- 硬件防火墙

- 实现技术分类

- 包过滤防火墙

- 应用网关防火墙

- 代理防火墙

- 状态检测防火墙

- 电路级网关

- 部署位置分类

- 主机防火墙

- 网络防火墙

- 形态上分类:

防火墙技术

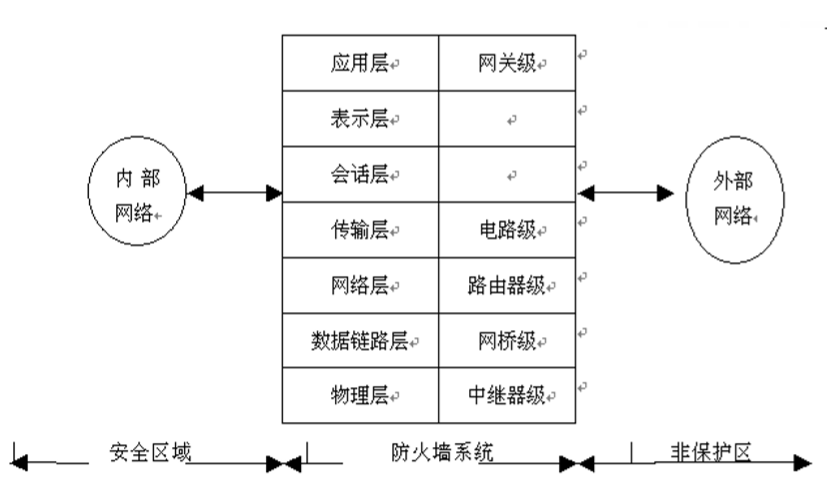

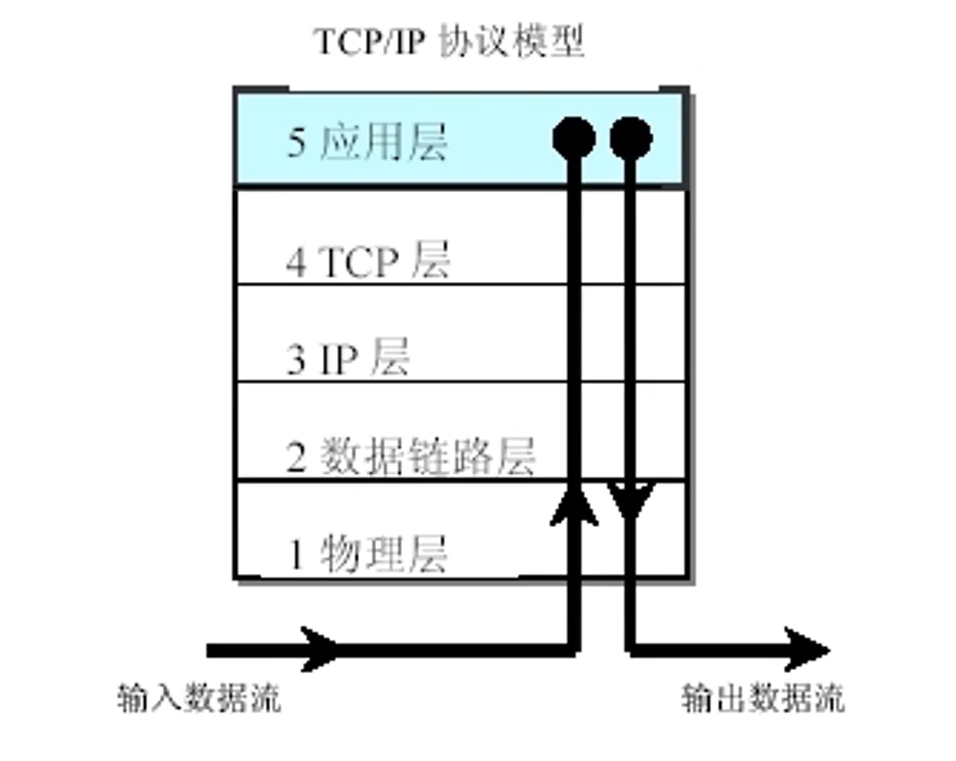

根据防火墙在网络协议栈中的过滤层次不同,通常把防火墙分为3种:包过滤防火墙、电路级网关防火墙和应用级网关防火墙。

防火墙对开放系统互联模型(OSI)中各层协议所产生的数据流进行检查。要知道防火墙是哪种类型的结构,关键是要知道防火墙工作于OSI模型中的哪一层。防火墙工作于OSI模型的层次越高,其检查数据包中的信息就越多,因此防火墙所消耗的处理器工作周期就越长,所提供的安全保护等级就越好。

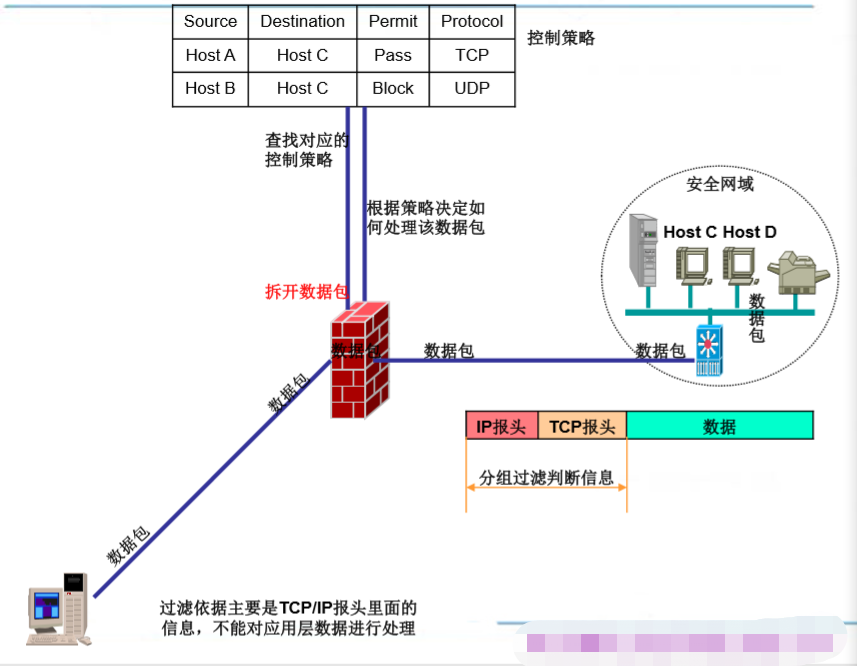

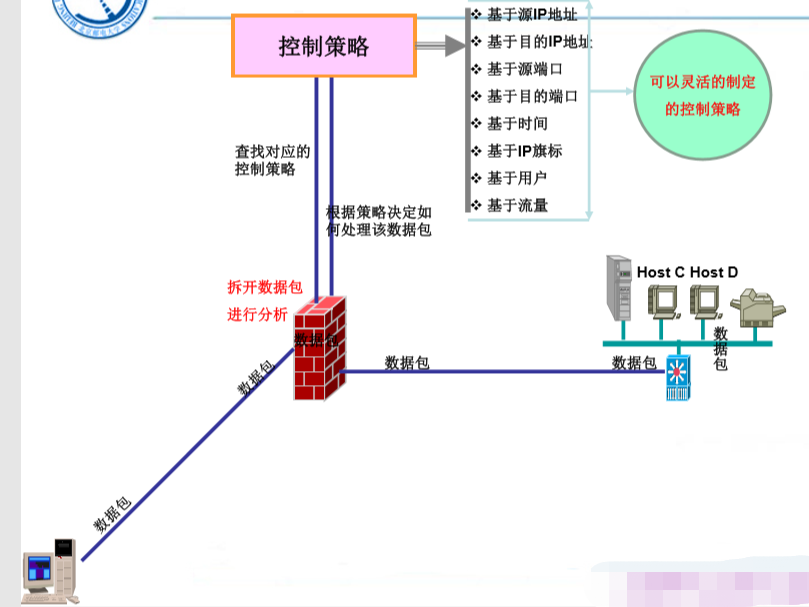

- 1.包过滤防火墙

- 包过滤防火墙对所接收的每个数据包做允许、拒绝的决定

- 防火墙审查每个数据以便确定其是否与某一条包过滤规则匹配

- 包过滤规则基于可以提供给IP转发过程的包头信息

- 分为静态包过滤与动态包过滤两类

- 动态包过滤对外出数据包的身份做一个标记,对相同连接的进入的数据包也被允许通过,也就是说,它捕获了一个“连接”,而不是单个数据包头中的信息

- 包过滤判断依据

- 基本信息

- 地址信息:源、目的IP地址

- 协议信息:TCP、UDP、ICMP、IGMP等

- 源、目的端口FTP、HTTP、DNS等

- 协议具体信息

- IP选项源路由、记录路由等

- TCP选项SYN、ACK、FIN、RST等

- 其它协议选项ICMP、ECHO、ICMP、ECHO、REPLY等

- 流向及接口信息

- 数据包流向in或out

- 数据包流经网络接口eth0 eth1

- 基本信息

- 优点:

- 逻辑简单,价格便宜,成本低

- 对网络匹配绝大多数网络层、传输层数据包,定制策略灵活。

- 对网络性能的影响较小,有较强的透明性

- 并且它的工作与应用层无关,无需改动任何客户机和主机上应用程序,易于安装和使用

- 缺点:

- 配置基于包过滤方式的防火墙,需要对IP、TCP、UDP、ICMP等各种协议有深入的了解,否则容易出现因配置不当带来的问题

- 据以过滤判别的只有网络层和传输层的有限信息,因而各种安全要求不能得到充分满足

- 由于数据包的地址及端口号都在数据包的头部,不能彻底防止IP地址欺骗

- 允许外部客户和内部主机的直接连接

- 不提供用户的鉴别机制

- 仅工作在网络层,提供较低水平的安全性

-

-

2.电路级网关

- 是一个通用代理服务器,它工作于OSI模型的会话层或TCP/IP协议的IP层。

- 它适用于多个协议,但不能识别在同一个协议栈上运行的不同的应用,当然也就不需要对不同的应用设置不同的代理模块,但这种代理需要对客户端作适当修改

- 它接收客户端的连接请求,代理客户端完成网络连接,建立起一个回路,对数据包起转发作用,数据包被提交给用户的应用层来处理。

- 通过电路级网关传递的数据似乎起源于防火墙,隐藏了被保护网络的信息。

- 应用网关/应用代理防火墙

-

防火墙对数据包解封装,根据具体的应用判断有没有不合规,同时它还是内外通信的代理。 每个代理需要一个不同的应用进程,或一个后台运行的服务程序,对每个新的应用必须添加针对此应用的服务程序,否则不能使用该服务。

- 优点:安全性高,检测内容,通用性强,切断了外部网络与被保护网络服务器的直接连接

- 缺点:连接性能、过滤性能差,可伸缩性差

- 3.状态检测防火墙

- 状态检测防火墙是在动态包过滤防火墙的基础上,增加了状态检测机制,具有连接的跟踪能力,例如为数据流的第一个报文建立会话,数据流内的后续报文就会直接匹配会话转发,不再需要再进行规则的检查,提高了转发效率。

- 优点:具备动态包过滤的优点,同时具有更高的安全性(检测内容)。

- 缺点:检测层次仅限于网络层和传输层,无法抵抗应用层的攻击,且性能稍差,因为需要检测更多的内容。

- 4.应用网关防火墙(AGF, Application Gateway Firewall)

- 在应用层处理信息,支持多个应用,E-mail,Web,DNS,Telnet,FTP等。

- 工作过程:

- ①首先,它对该用户的身份进行验证

- ②若为合法用户,则把请求转发给真正的某个内部网络的主机,同时监控用户的操作,拒绝不合法的访问(访问权限)

- ③当内容网络向外部网络申请服务时,代理服务器的工作过程刚好相反。(认证输入、输出两个方向的连接)

- 优点:

- 不允许外网主机的直接访问;

- 可以提供比包过滤更详细的日志信息;

- 可以隐藏内部IP地址;

- 认证用户而非设备;

- 可以为用户提供透明的加密机制;

- 可以与认证、授权等安全手段方便的集成

- 监控、过滤应用层信息

- 缺点:

- 代理速度比包过滤慢

- 代理对用户不透明,给用户的使用带来不便,灵活性不够

- 这种代理技术需要针对每种协议设置一个不同的代理服务器;

- 有时要求特定的客户端软件。

补充:

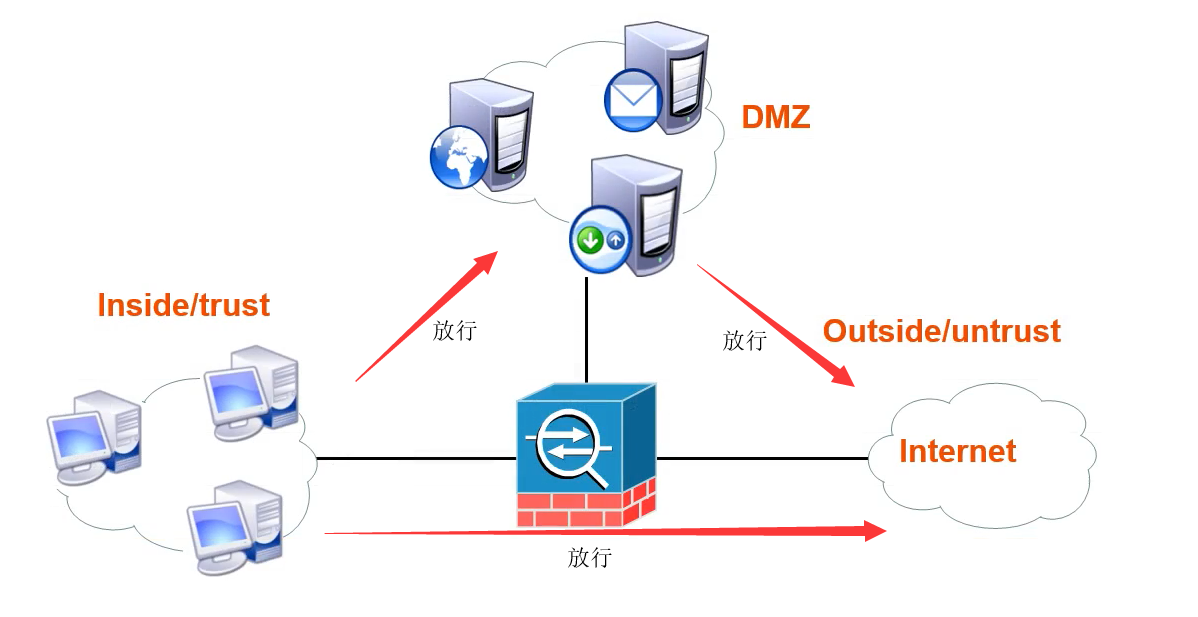

DMZ放一些内网的服务器。DMS对inside没策略,完全隔离,因为防火墙很难防止协议本身的漏洞,因此黑客还是有机会攻击DMZ,但DMZ对inside不放行。

防火墙的工作模式:

①透明模式:防火墙工作在透明模式(也可以称为桥模式)下,此时所有接口都不能配置IP 地址,接口所在的安全区域是二层区域,和二层区域相关接口连接的外部用户同属一个子网。当报文在二层区域的接口间进行转发时,需要根据报文的MAC 地址来寻找出接口,此时防火墙表现为一个透明网桥。但是,防火墙与网桥存在不同,防火墙中IP 报文还需要送到上层进行相关过滤等处理,通过检查会话表或ACL 规则以确定是否允许该报文通过。

②路由模式:需要将防火墙与内部网络、外部网络、DMZ三个区域相连接的接口配置成不同网段的IP地址,重新规划原有的网络拓扑,相当于一台路由器,与路由器不同的是,防火墙中IP报文还需要送到上层进行相关过滤等处理,通过检查会话表或ACL规则以确定是否允许该报文通过。

浙公网安备 33010602011771号

浙公网安备 33010602011771号