ssh原理图解

SSH(Secure Shell)是一种能够以安全的方式提供远程登录的协议,也是目前远程管理Linux系统的首选方式。在此之前,远程登录一般常用FTP和Telnet,但是它们以明文的形式在网络中传输账户和密码,因此很不安全,很容易受到黑客发起的中间人攻击。

SSH工作原理

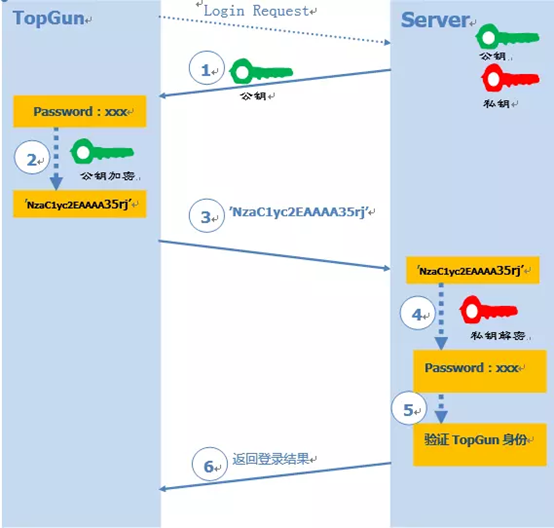

使用非对称加密方案的登录流程:

- 1.远程Server收到Client端用户TopGun的登录请求,Server把自己的公钥发给用户。

- 2.Client使用这个公钥,将密码进行加密。

- 3.Client将加密的密码发送给Server端。

- 4.远程Server用自己的私钥,解密登录密码,然后验证其合法性。

- 5.若验证结果,给Client相应的响应。

第②步中会有一个问题,Client端如何保证接受到的公钥就是目标Server端的?

SSH中是如何解决这个问题的?

1. 基于口令的认证

从上面的描述可以看出,问题就在于如何对Server的公钥进行认证?在https中可以通过CA来进行公证,可是SSH的publish key和private key都是自己生成的,没法公证。只能通过Client端自己对公钥进行确认。通常在第一次登录的时候,系统会出现下面提示信息:

The authenticity of host 'ssh-server.example.com (12.18.429.21)' can't be established.

RSA key fingerprint is 98:2e:d7:e0:de:9f:ac:67:28:c2:42:2d:37:16:58:4d.

Are you sure you want to continue connecting (yes/no)?

上面的信息说的是:无法确认主机ssh-server.example.com(12.18.429.21)的真实性,不过知道它的公钥指纹,是否继续连接?

之所以用fingerprint代替key,主要是key过于长(RSA算法生成的公钥有1024位),很难直接比较。所以,对公钥进行hash生成一个128位的指纹,这样就方便比较了。

如果输入yes后,会出现下面信息:

Warning: Permanently added 'ssh-server.example.com,12.18.429.21' (RSA) to the list of known hosts.

Password: (enter password)

该host已被确认,并被追加到文件known_hosts中,然后就需要输入密码,之后的流程就按照图1-3进行。

2.基于公钥认证

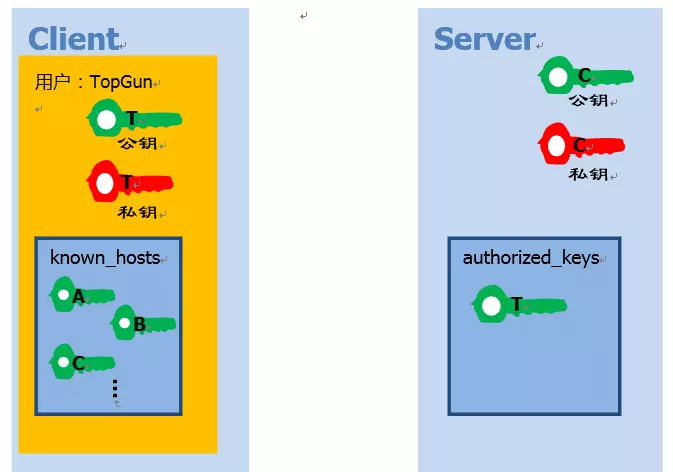

在上面介绍的登录流程中可以发现,每次登录都需要输入密码,很麻烦。SSH提供了另外一种可以免去输入密码过程的登录方式:公钥登录。流程如下:

- 1.Client将自己的公钥存放在Server上,追加在文件authorized_keys中。

- 2.Server端接收到Client的连接请求后,会在authorized_keys中匹配到Client的公钥pubKey,并生成随机数R,用Client的公钥对该随机数进行加密得到pubKey(R)

,然后将加密后信息发送给Client。 - 3.Client端通过私钥进行解密得到随机数R,然后对随机数R和本次会话的SessionKey利用MD5生成摘要Digest1,发送给Server端。

- 4.Server端会也会对R和SessionKey利用同样摘要算法生成Digest2。

- 5.Server端会最后比较Digest1和Digest2是否相同,完成认证过程。

在步骤1中,Client将自己的公钥存放在Server上。需要用户手动将公钥copy到server上。这就是在配置ssh的时候进程进行的操作。

3. SSH实践

生成密钥操作

经过上面的原理分析,下面三行命令的含义应该很容易理解了:

$ ssh-keygen -t rsa -P '' -f ~/.ssh/id_rsa

$ cat ~/.ssh/id_rsa.pub >> ~/.ssh/authorized_keys

$ chmod 0600 ~/.ssh/authorized_keys

ssh-keygen是用于生产密钥的工具。

- -t:指定生成密钥类型(rsa、dsa、ecdsa等)

- -P:指定passphrase,用于确保私钥的安全

- -f:指定存放密钥的文件(公钥文件默认和私钥同目录下,不同的是,存放公钥的文件名需要加上后缀.pub)

首先看下面~/.ssh中的四个文件:

- 1.id_rsa:保存私钥

- 2.id_rsa.pub:保存公钥

- 3.authorized_keys:保存已授权的客户端公钥

- 4.known_hosts:保存已认证的远程主机ID(关于known_hosts详情,见文末更新内容)

四个角色的关系如下图所示:

需要注意的是:一台主机可能既是Client,也是Server。所以会同时拥有authorized_keys和known_hosts。

登录操作

# 以用户名user,登录远程主机host $ ssh user@host # 本地用户和远程用户相同,则用户名可省去 $ ssh host # SSH默认端口22,可以用参数p修改端口 $ ssh -p 2017 user@host

4 总结

本文以图文方式对SSH原理进行解析(主要指远程登录,没有涉及端口转发等功能)。同时分析了非对称加密的特性,以及在实践过程中如何对加密操作进行改进。

1. known_hosts中存储的内容是什么?

known_hosts中存储是已认证的远程主机host key,每个SSH Server都有一个secret, unique ID, called a host key。

2. host key何时加入known_hosts的?

当我们第一次通过SSH登录远程主机的时候,Client端会有如下提示:

Host key not found from the list of known hosts.

Are you sure you want to continue connecting (yes/no)?

此时,如果我们选择yes,那么该host key就会被加入到Client的known_hosts中,格式如下:

# domain name+encryption algorithm+host key

example.hostname.com ssh-rsa AAAAB4NzaC1yc2EAAAABIwAAAQEA。。。

3. 为什么需要known_hosts?

最后探讨下为什么需要known_hosts,这个文件主要是通过Client和Server的双向认证,从而避免中间人(man-in-the-middle attack)攻击,每次Client向Server发起连接的时候,不仅仅Server要验证Client的合法性,Client同样也需要验证Server的身份,SSH client就是通过known_hosts中的host key来验证Server的身份的。

这中方案足够安全吗?当然不,比如第一次连接一个未知Server的时候,known_hosts还没有该Server的host key,这不也可能遭到中间人攻击吗?这可能只是安全性和可操作性之间的折中吧。

转自:https://www.jianshu.com/p/33461b619d53

浙公网安备 33010602011771号

浙公网安备 33010602011771号