服务器中病毒案例

时间:2016年10月24日

博客:www.abcdocker.com

微信公众号:abcdocker

笔者QQ:381493251

Abcdocker交流群:454666672

如果遇到什么问题可以进群询问,我们是一个乐于帮助的集体!

服务器中病毒我想很多人都会遇到,今天早上就遇到了一次。下面就是我的排错思路和解决方法!

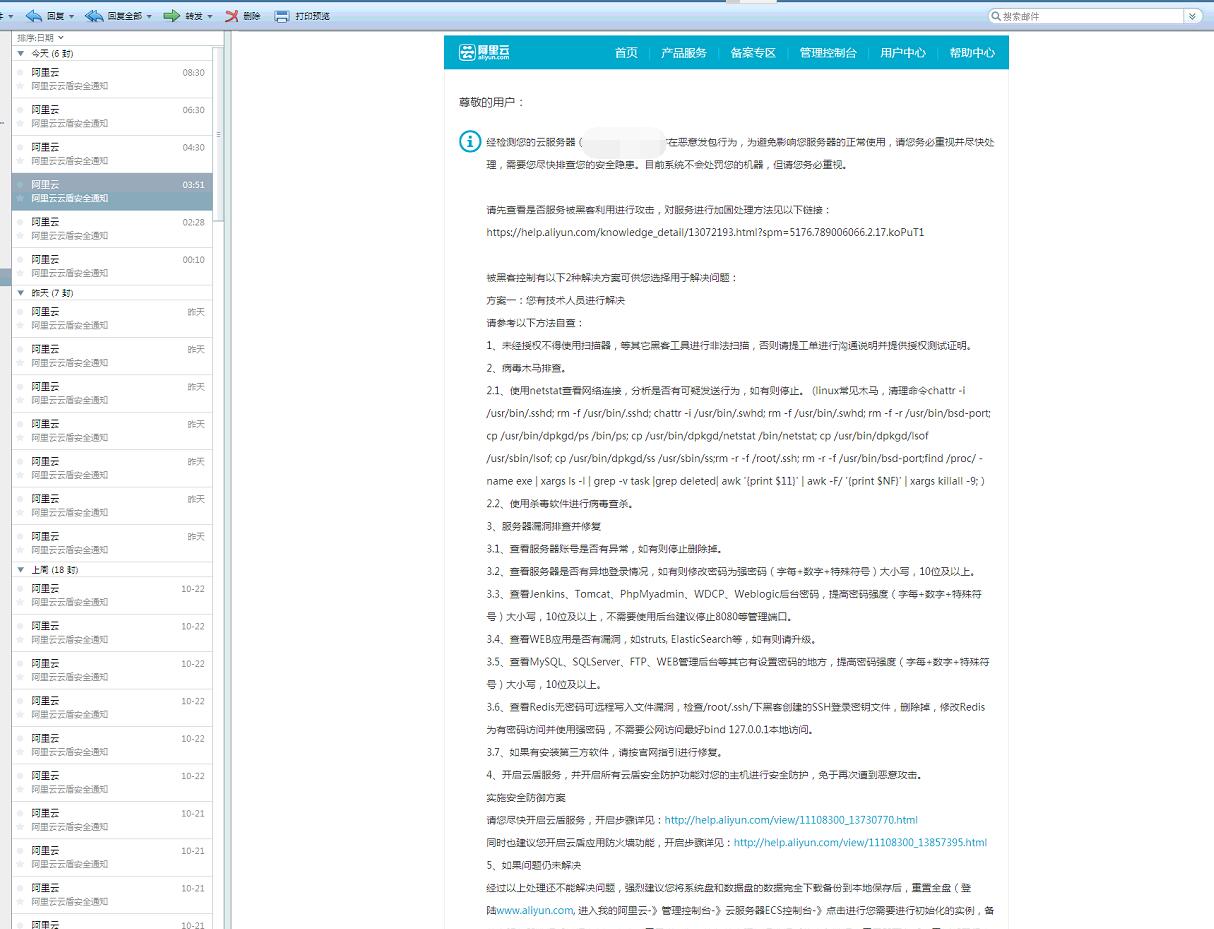

今天收到阿里云发来的报警邮件,邮件内容如下:

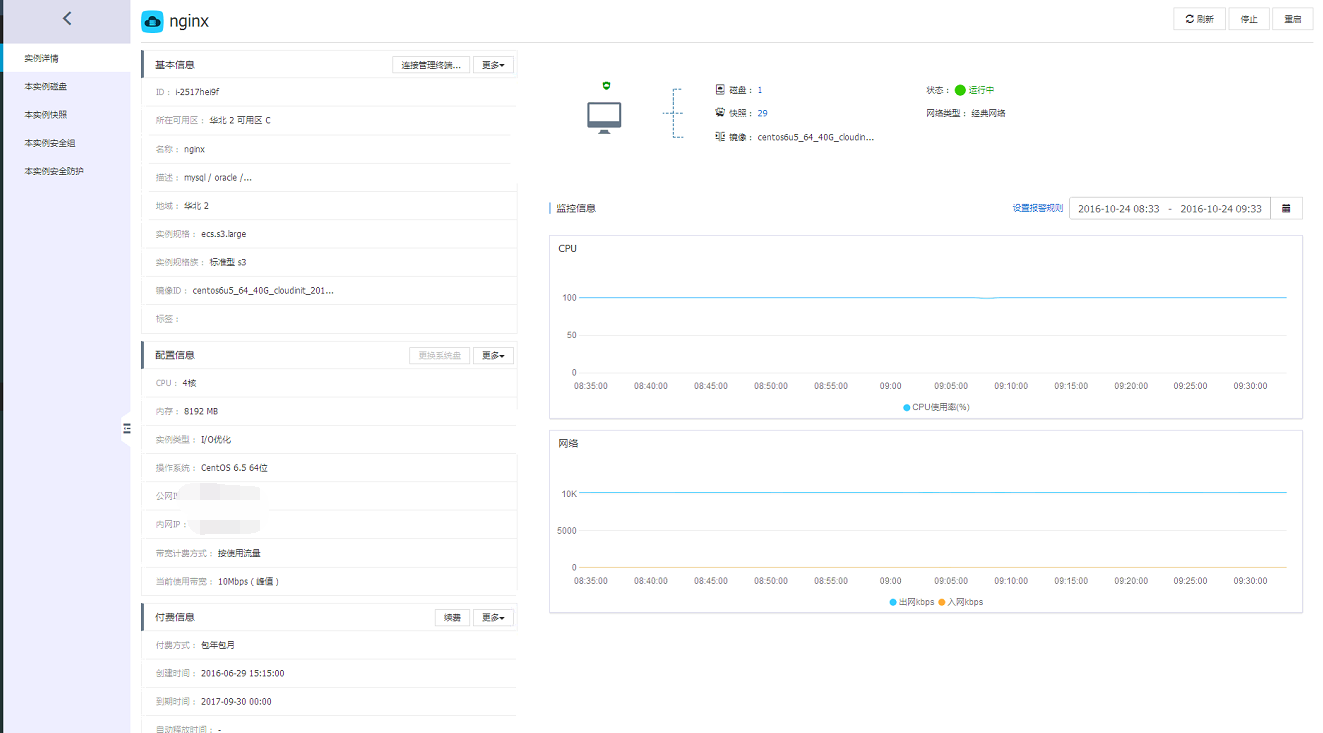

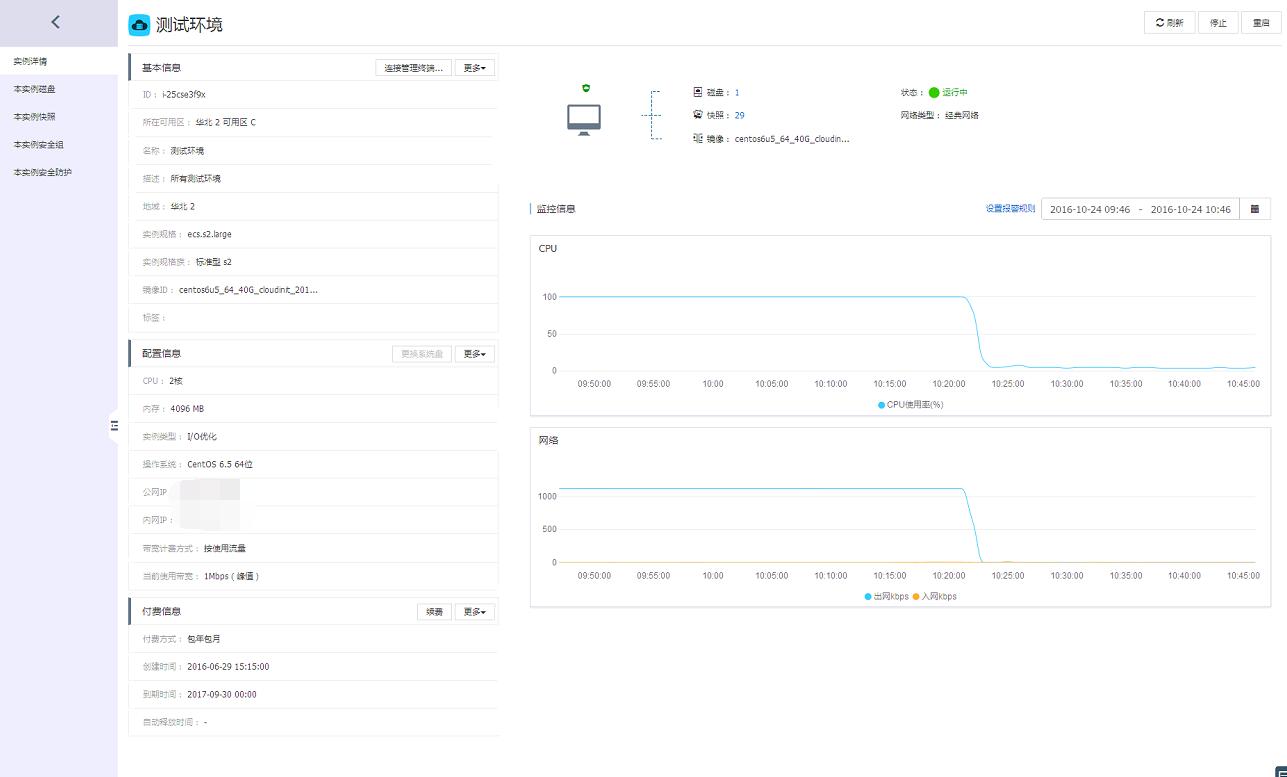

于是我上服务器进行查看,发现ssh无法进行连接,于是打开了阿里云的控制台。查看到监控图片如下:

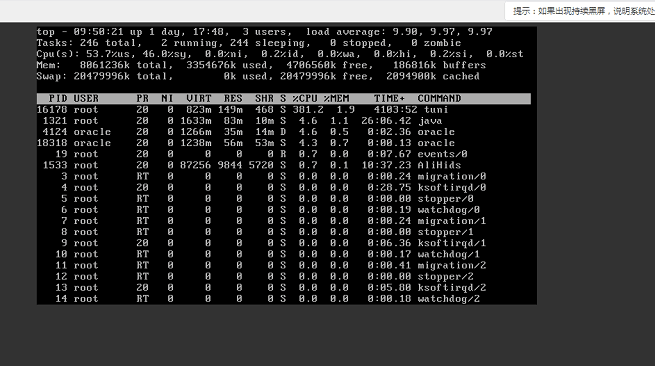

于是我连接上了服务器,常用命令top进行查看

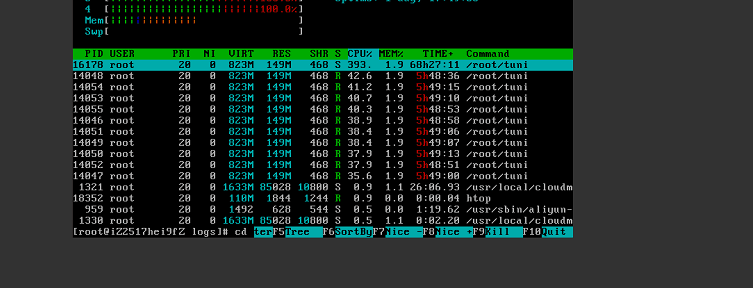

发现有一个文件一直在占用资源,因为top没有htop查看的详细我又使用htop进行查看

查看到路径是在/root/,判断是木马文件

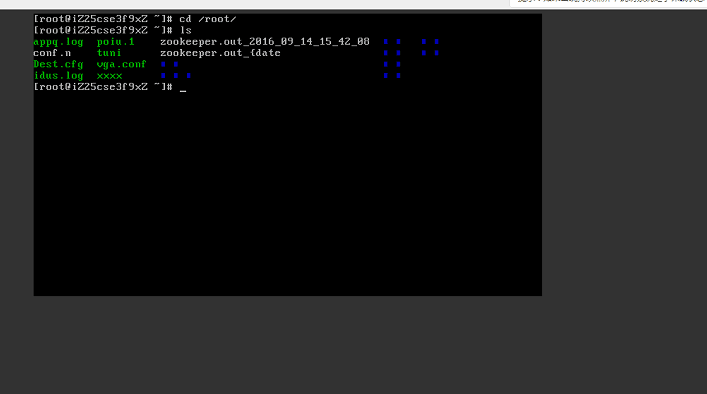

于是切换到/root/目录下

找到了那个文件,并进行删除

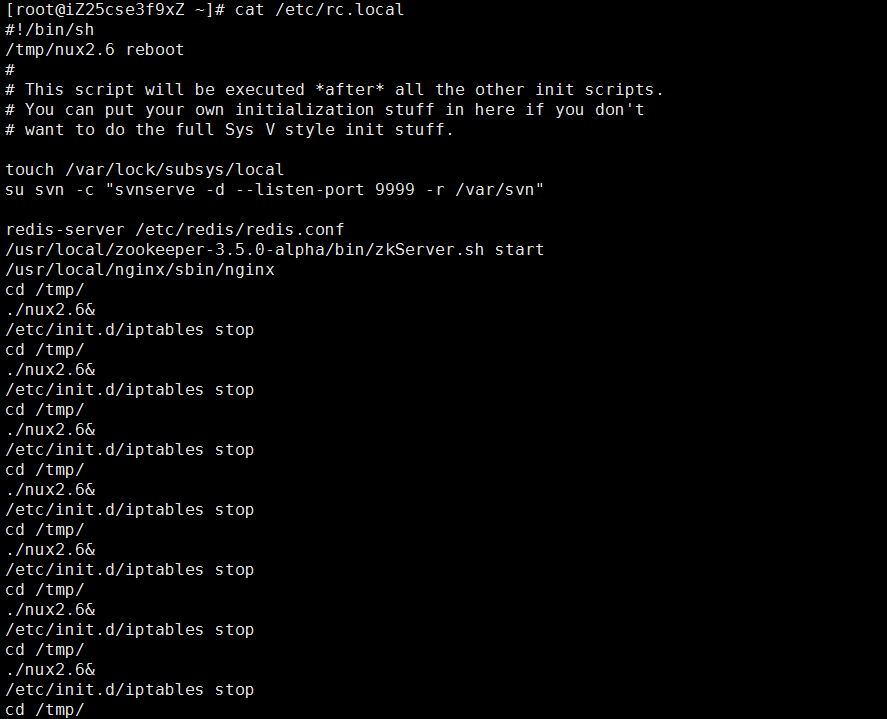

顺路查看了一下/etc/rc.local,发现卧槽。。 IPtables有数百条被关闭的命令。

因为工作经验不多,比较紧张

有点懵逼

有点懵逼

果断复制上面的内容,然后重定向/etc/rc.local

因为上面的文件指定了一个目录,我们顺着这个目录找下去。

提示:我们需要检查/root/.bashrc、/etc/rc.local、/root/.bash_profile然后排查/etc/init.d/

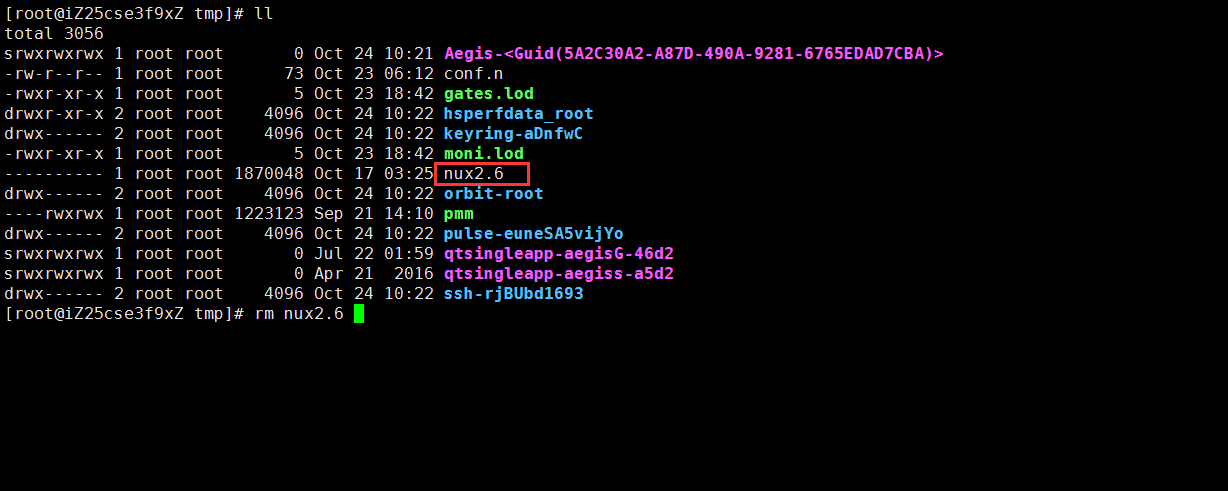

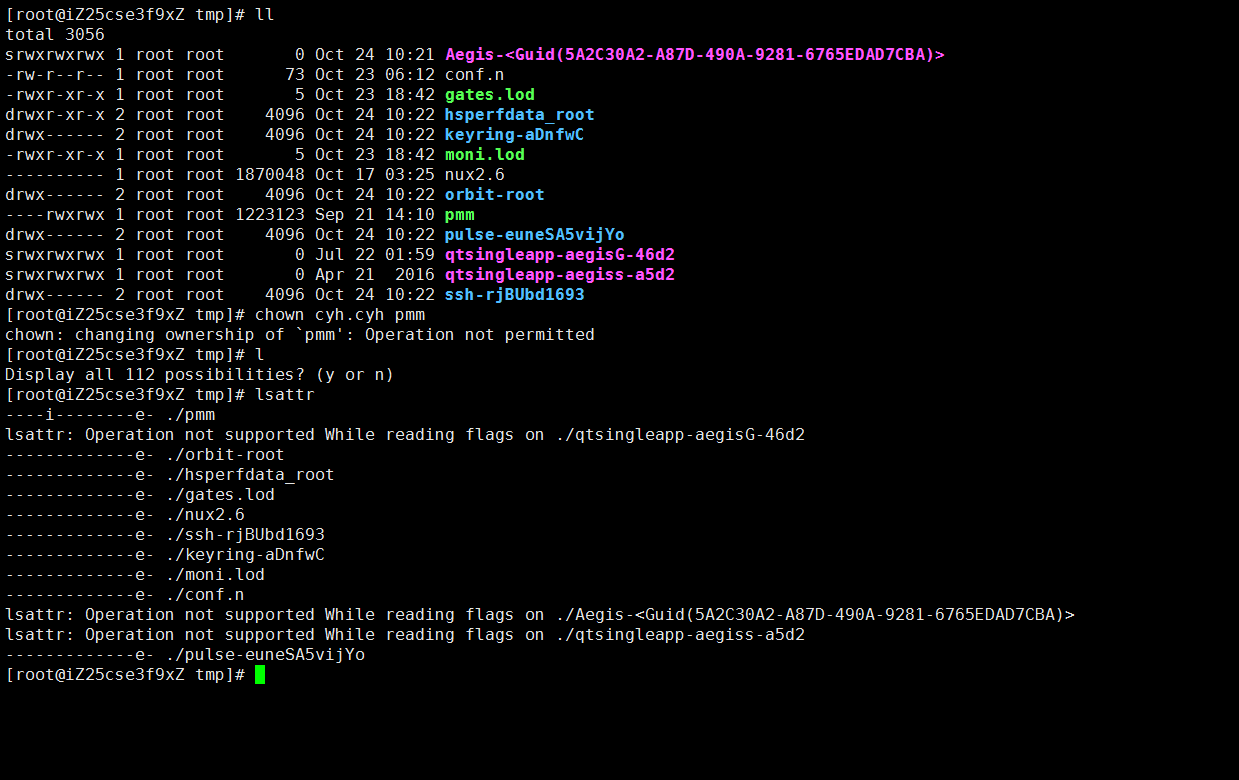

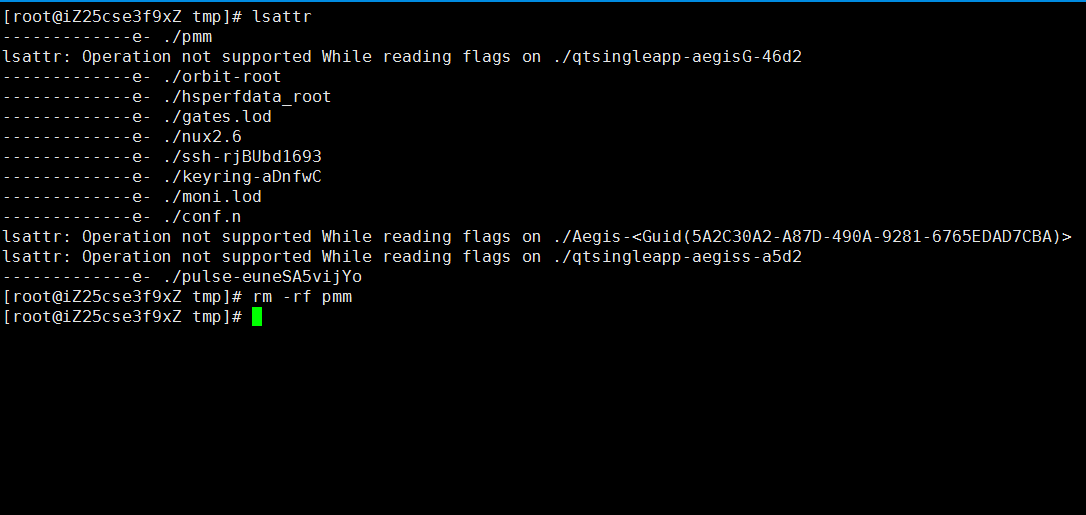

发现/tmp下有好多不知道的文件,那我们就进行删除

哎哟我去,还删除不了。我使用了lasttr查看了一下,发现文件被锁上了

[root@iZ25cse3f9xZ tmp]# chattr -i pmm

因为家目录下可能还有木马,我将/root/下面不认识的文件全部删除

然后我们重启一下,看看是否还有木马在哪个目录生成文件

似乎是恢复正常了

总结:

1.因为可能是刚工作的原因,有很多安全问题还是没有做好,所以也比较自责。

2.处理问题的时候也比较紧张,询问了飞哥解决方法。在此也感谢飞哥! “么么踹”

3.为了安全起见我开启了iptables,也规划了开发的权限,密码的强度也进行改变了。

4.将用户文件和密码文件进行加密

[root@iZ2517hei9fZ ~]# chattr +i /etc/passwd[root@iZ2517hei9fZ ~]# chattr +i /etc/shadow[root@iZ2517hei9fZ ~]# lsattr /etc/shadow /etc/passwd----i--------e- /etc/shadow----i--------e- /etc/passwd

5.此次服务器中毒是我们的一台oracle和一台测试服务器。因为其他的服务器都是新从阿里云购买的,这两台是原来的服务器。可能是由于原来的运维安全措施没有做好,什么权限都给777 我特么也是醉了。