20212813 2021-2022-2 《网络攻防实践》第二周作业

一、实验内容

进行网络攻击之前,需要尽可能多地收集目标的相关信息,以为下一步攻击决策做准备,收集的信息包括一般包含:

- 网络信息(如域名、IP地址、网络拓扑)

- 系统信息(如操作系统版本、开放的各种网络服务版本)

- 用户信息(用户标识、共享资源、即时通信账号、邮件账号)等

使用的信息收集工具有:

- 利用搜索引擎等手段,从网页、新闻、出版物、电话簿、员工等方面直接搜集与获取目标的各种信息;

- 网络信息查询。包括IP查询(使用PING、NSLOOKUP、WHOIS、TRACERT等命令,或一些工具网站);

- 利用NMAP、Nessus等扫描工具获取目标信息;

- 利用社会工程学攻击。

二、实验过程

1、DNS域名查询

从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

(1)DNS注册人及联系方式

(2)该域名对应IP地址

(3)IP地址注册人及联系方式

(4)IP地址所在国家、城市和具体地理位置

(1)查询方式

- whois命令查询:whois是用来查询域名的IP以及所有者等信息的传输协议。简单说,whois就是一个用来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有人、域名注册商)。现在出现了一些网页接口简化的线上查询工具,可以一次向不同的数据库查询,但其本质上仍然依赖whois协议向服务器发送查询请求。IP Whois命令可以提供服务器IP的归属信息,例如分配到的运营商、网络节点、管理机构名称和地址、管理员电话和邮箱等,

- nslookup命令:可以用来查询DNS的记录,如域名对应的IP地址等信息,在已安装TCP/IP协议的电脑上面均可以使用这个命令,因此可以在本地Win10主机上使用该命令。

(2)查询结果

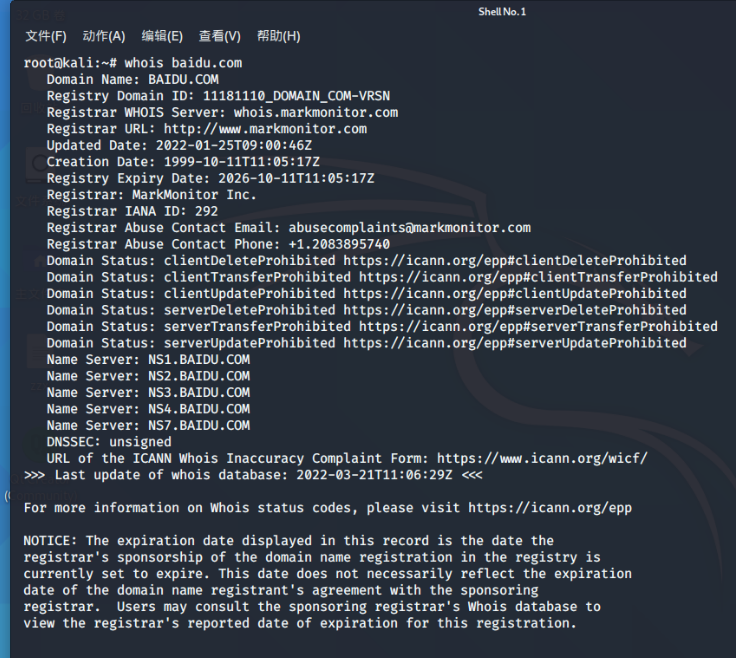

baidu.com

在kali下直接使用whois baidu.com命令查询域名信息,可以查询到该域名的注册日期、注册人、联系方式等信息:

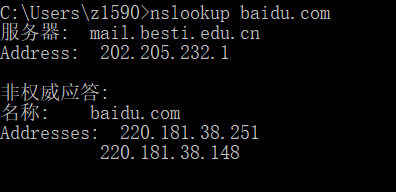

在本地主机的命令提示符中使用 nslookup baidu.com查询域名对应的服务器地址:

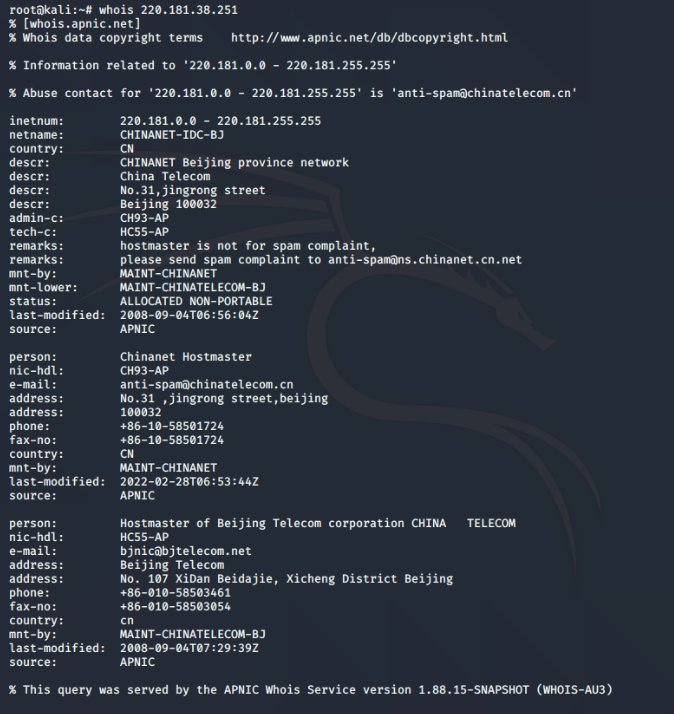

在Kali下使用whois 220.181.38.251命令查询该服务器的具体信息,结果如图所示,可以查询到IP地址注册人及联系方式、所在国家、城市和具体地理位置

此外,可以使用网页接口(如站长之家、CNNIC等)进行查询。

2、IP查询

尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

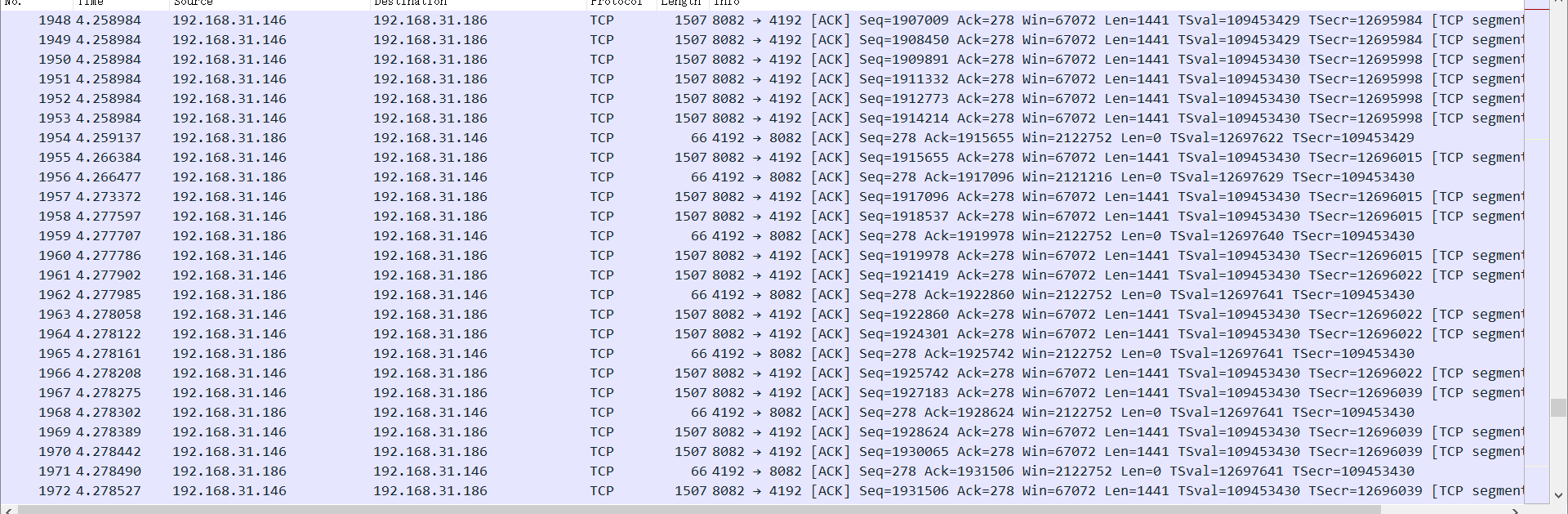

(1)使用Wireshark捕获

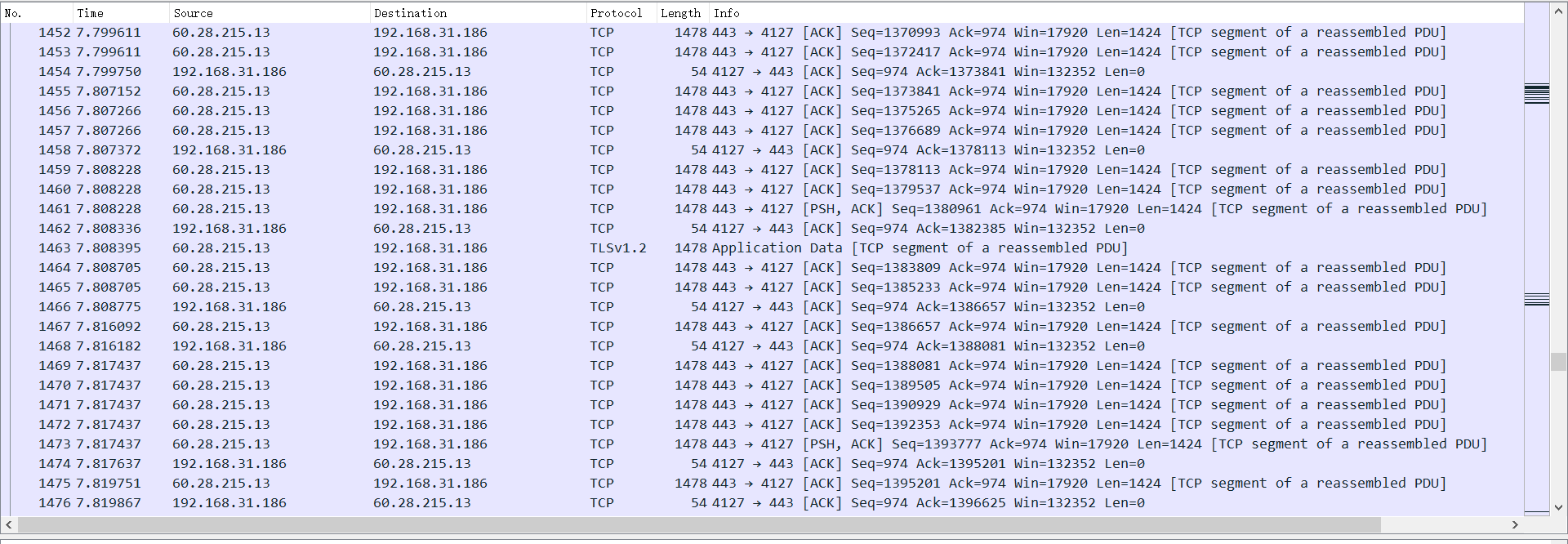

打开Wireshark,使用手机(连接WiFi,IP:192.168.31.146)往电脑QQ(连接同一WiFi,IP:192.168.31.186)发送一张较大的图片,之后在Wireshark上可以查看到捕获信息,这一步可用来验证这一堆TCP数据包是否为双方之间的交互数据包以及验证对方IP地址是否正确:

之后将手机连接移动网络(或者找一个异地的朋友),重复以上操作,捕获到的数据包如下:

使用IP地址查询工具查询捕获到的IP(60.28.215.13)所在地址:

地址似乎并不是在Beijing,可能是因为使用代理服务器的问题,导致捕获到的IP地址不是手机真实的IP地址,另外自己通过尝试与外地的朋友(浙江杭州)进行实验,结果查询到的IP地址位置为江苏南京。

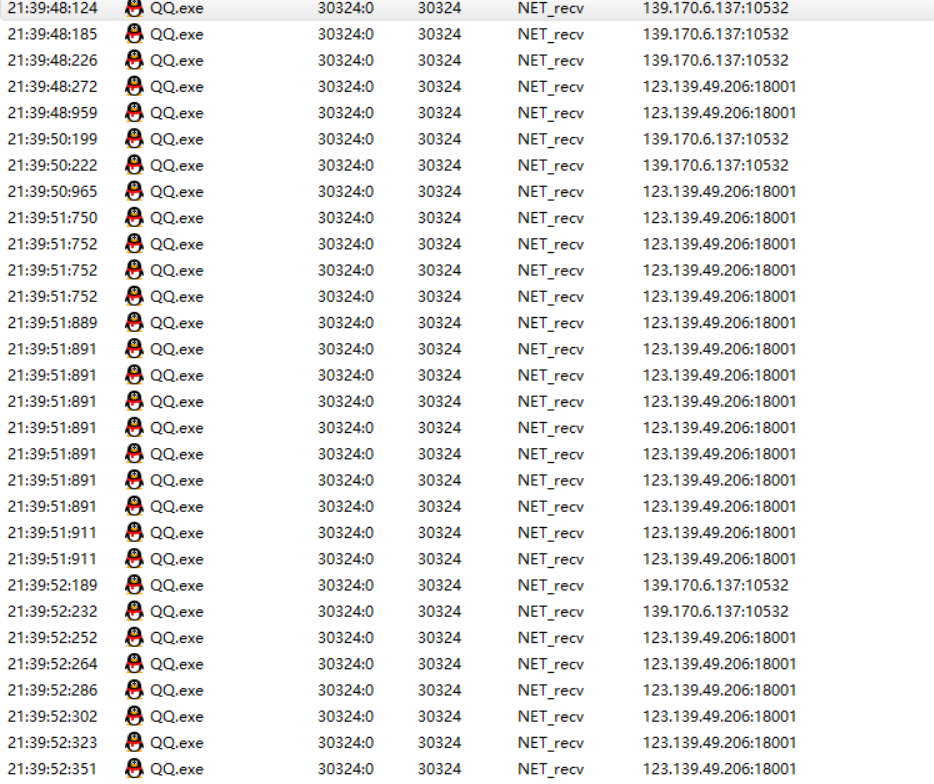

(2)使用火绒安全软件确定IP地址

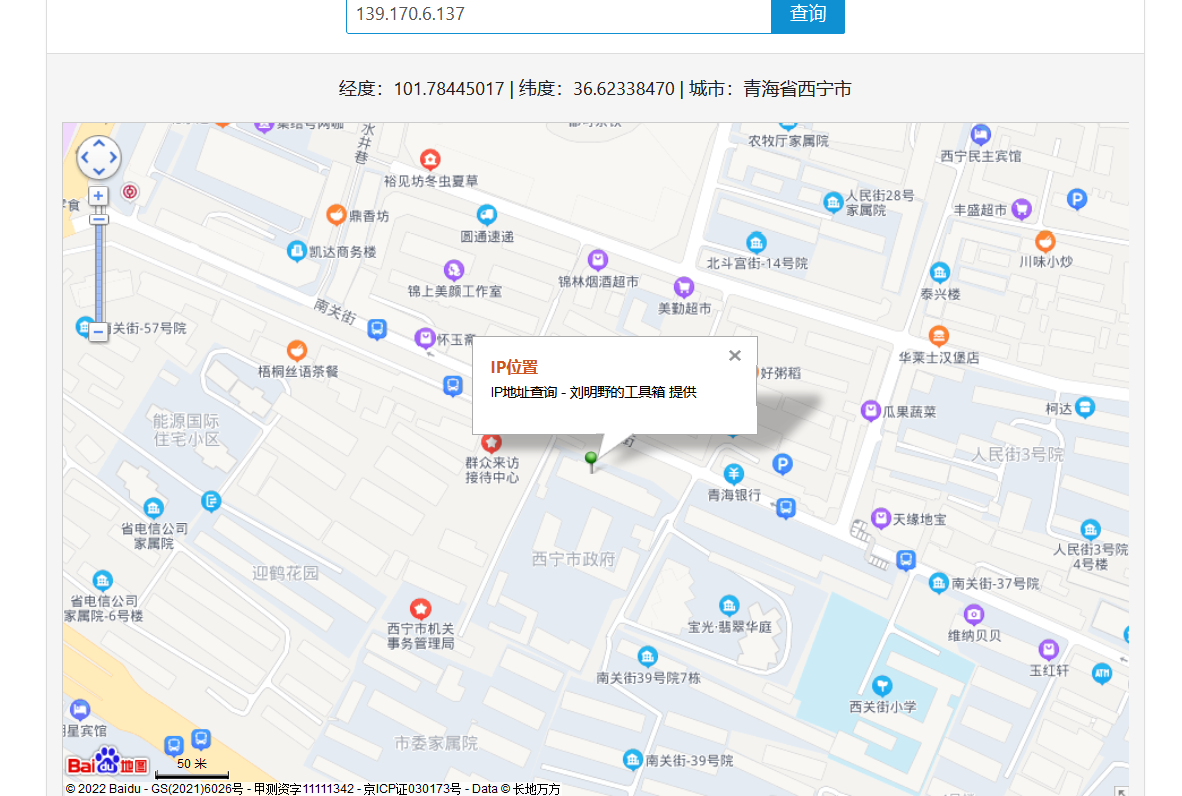

根据这个教程,使用火绒安全软件自带的火绒剑分析工具,可以监控进程使用网络情况,而且能够看到通讯对方的IP地址(使用自带的资源监视器也能够做到),结果如下图所示,与青海西宁的一位同学进行语音通话后,捕获到对方的IP地址为139.170.6.137:

查询IP地址后,发现定位在了青海西宁,也算是一个成功的例子(也有可能服务器正好也在西宁……)

(3)其他方法

此外还有很多其他更精确的方法,但是因为时间原因没有再一一尝试,但是把网址留在这了,以后有需要的话再回来找找看,hh~

3、Nmap使用

使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

(1)靶机IP地址是否活跃

(2)靶机开放了哪些TCP和UDP端口

(3)靶机安装了什么操作系统,版本是多少

(4)靶机上安装了哪些服务

(1)Nmap介绍

Nmap是一款开源免费的网络发现(Network Discovery)和安全审计(Security Auditing)工具,简单来说是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统,它既能够作为安全评估工具来保障系统安全,又能够作为网络攻击工具,是网络入侵者收集信息的重要手段。

对于Nmap详细的扫描技术说明可以参考我的这篇博客

(2)Nmap实践

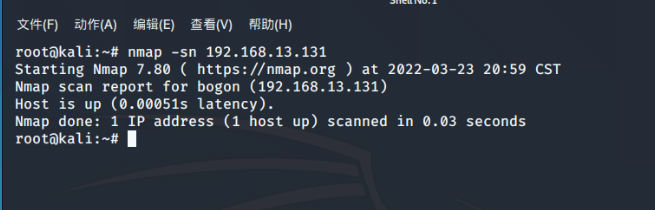

主机发现

使用-sn参数,即Ping Scan 只进行主机发现,不进行端口扫描,结果如下图所示,目标靶机处于活跃状态:

端口开放

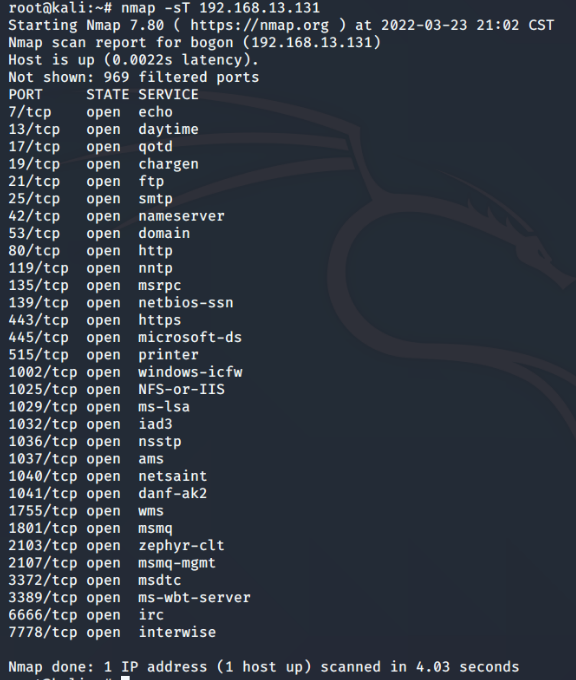

使用开放扫描对靶机进行扫描,命令为nmap -sT 192.168.13.131,结果如下图所示:

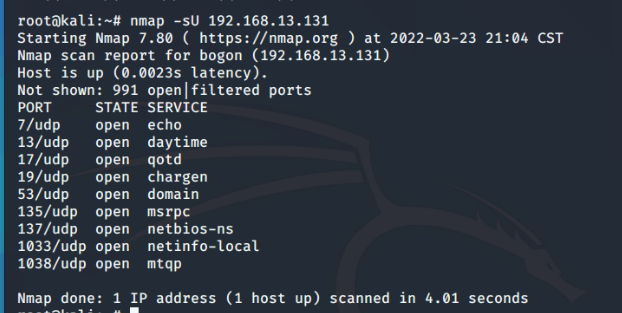

使用nmap -sU 192.168.13.131扫描UDP端口状况,结果如下图所示:

操作系统探测

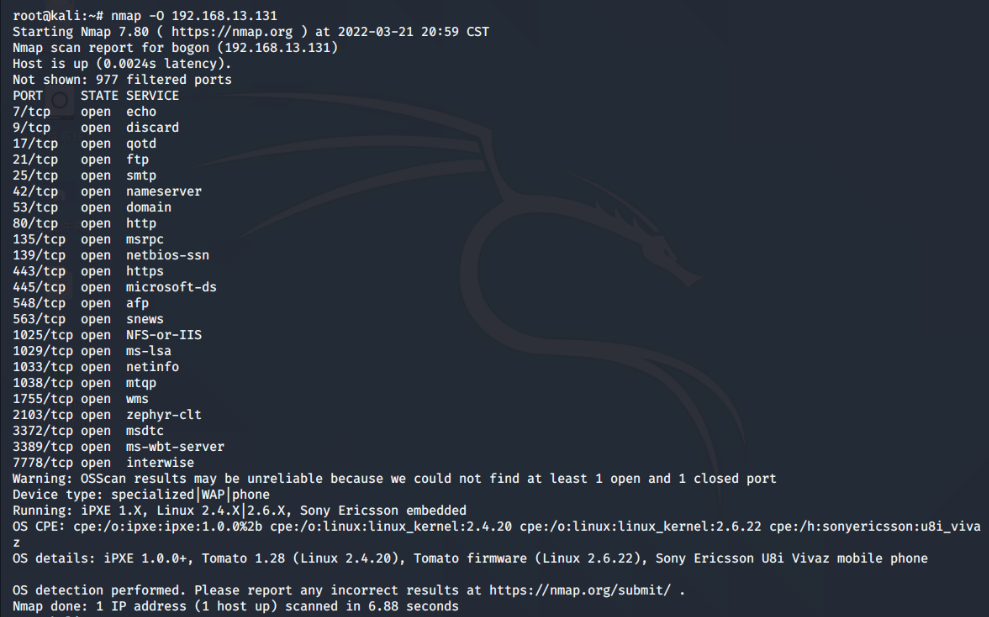

使用nmap -O 192.168.13.131对目标靶机进行操作系统(WIN2KServer)探测,第一次探测结果是Linux,偏差有点大:

第二次探测结果为WindowsXP/7/2012系统,接近真实系统,由此也可见Nmap的操作系统探测对于具体的版本,其扫描结果可能会不准。

安装的服务

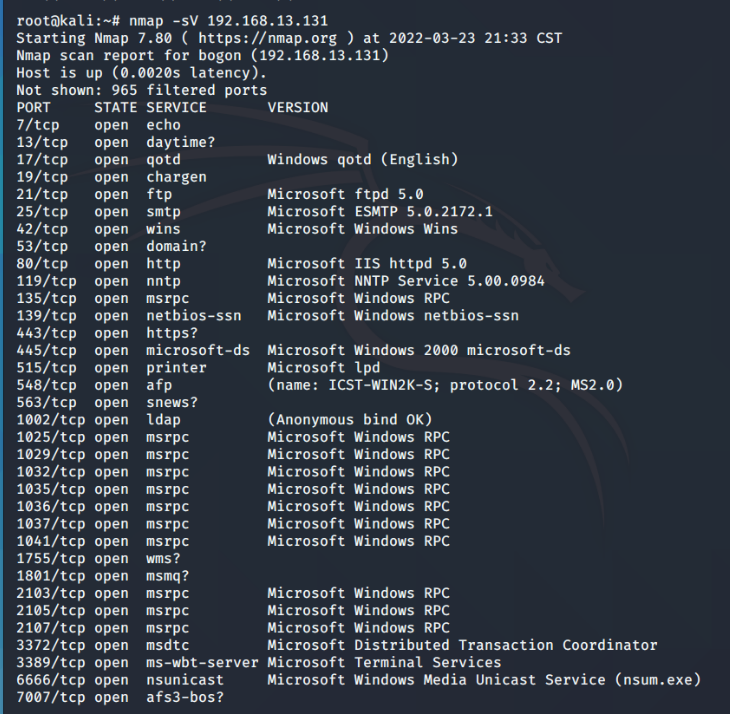

使用nmap -sV 192.168.13.131扫描目标主机和端口上运行的软件的版本,结果如下图所示:

4、Nessus使用

使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

(1)靶机上开放了哪些端口

(2)靶机各个端口上网络服务存在哪些安全漏洞

(3)你认为如何攻陷靶机环境,以获得系统访问权

(1)安装Nessus

安装过程参考博客,安装过程较为耗时,如果不想安装的话,可以直接使用WinXPAttacker中自带的Nessus软件。

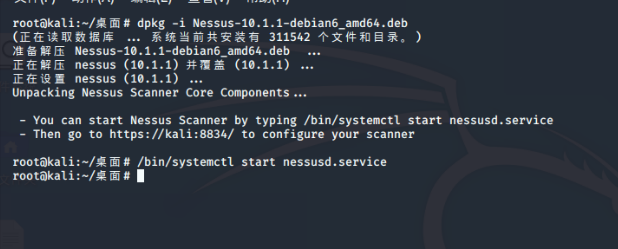

首先,打开官方网页下载对应的 Nessus 版本,我使用的是Kali2020,所以下载的版本为Nessus-10.1.1-debian6_amd64.deb,使用dpkg -i Nessus-10.1.1-debian6_amd64.deb进行安装,之后输入/bin/systemctl start nessusd.service启动Nessus,根据提示在火狐浏览器中打开相应网页:

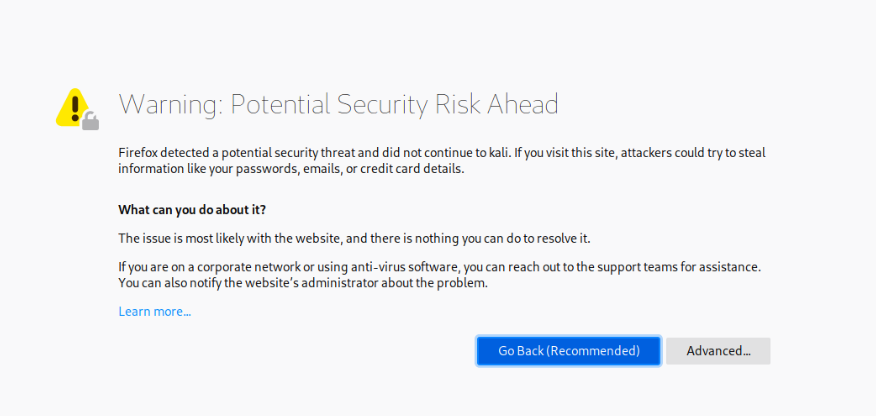

在打开https://kali:8834/之前,首先打开该网站注册获取激活码,之后打开https://kali:8834/,接收风险并继续:

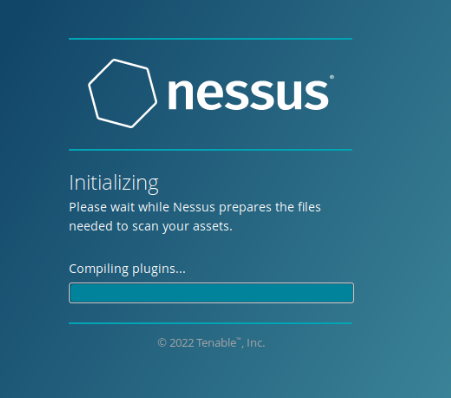

之后需要下载相关插件,这个过程很漫长,而且占用较大的磁盘容量,如果磁盘容量不够的话会显示下载失败(分区扩容看这里):

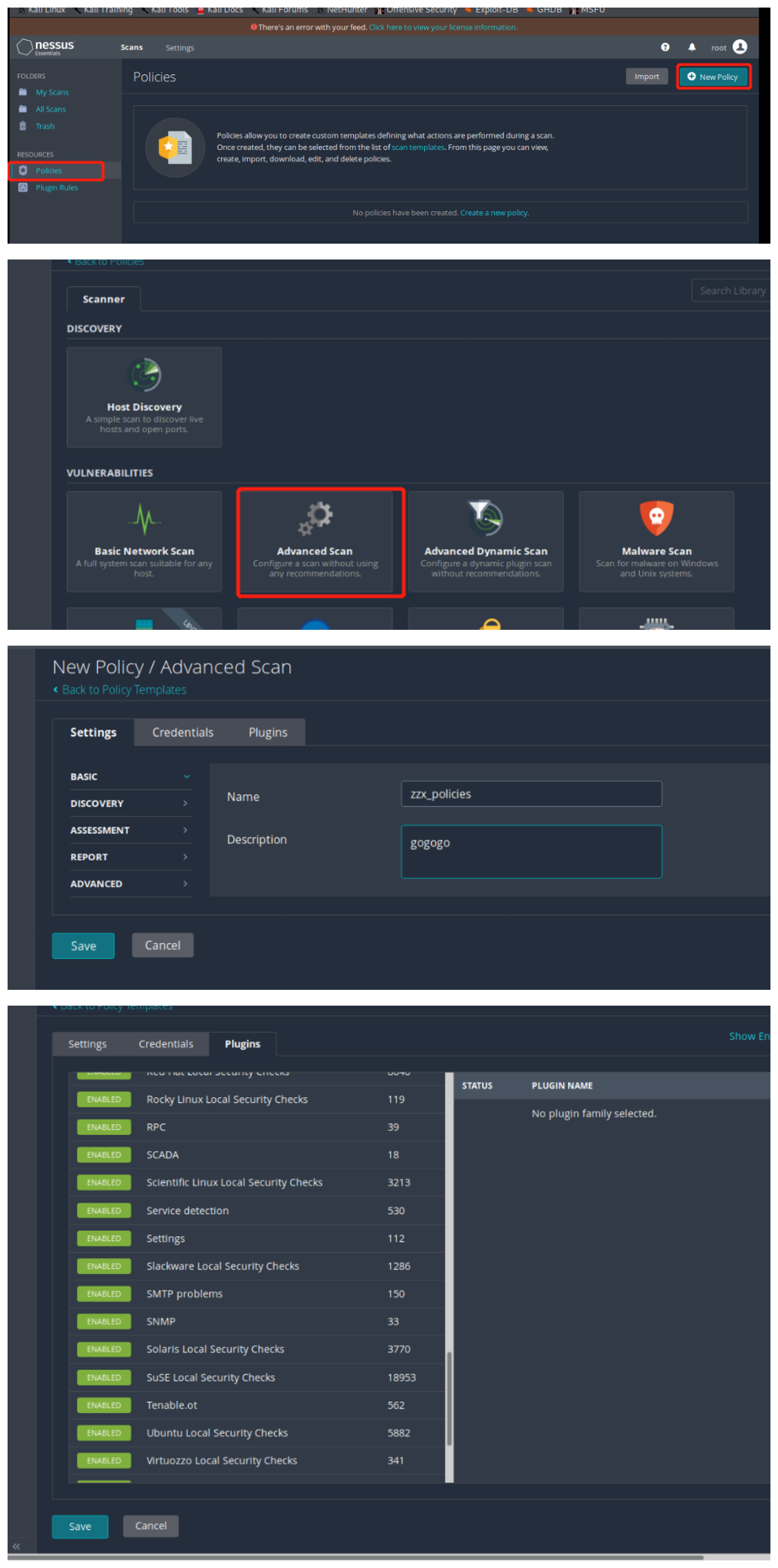

安装好之后,便可以使用Nessus:

(2)使用Nessus

首先制定策略,点击New Policy,选择Advanced Scan,输入描述信息,选择具体的策略:

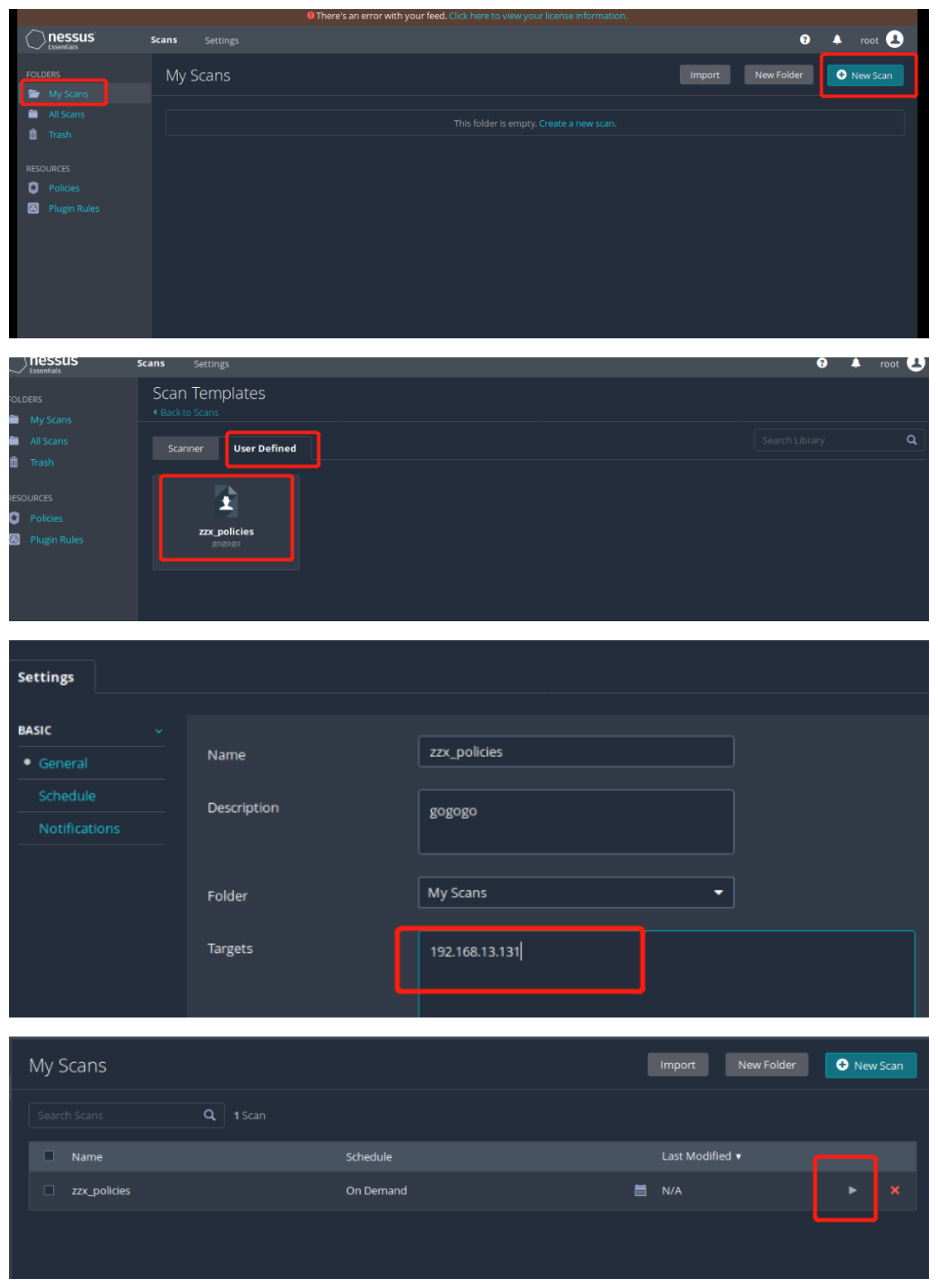

其次制定任务,点击New Scan,选择User Defined下刚刚制定的策略,输入目标靶机IP,然后运行任务(记得确定与靶机之间连通性):

(3)扫描结果

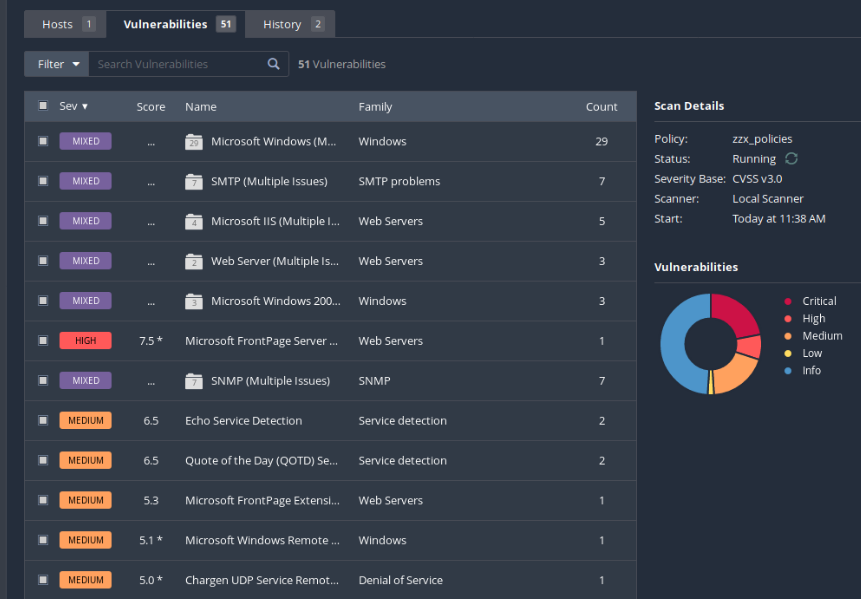

可以看到,扫描出的漏洞很多:

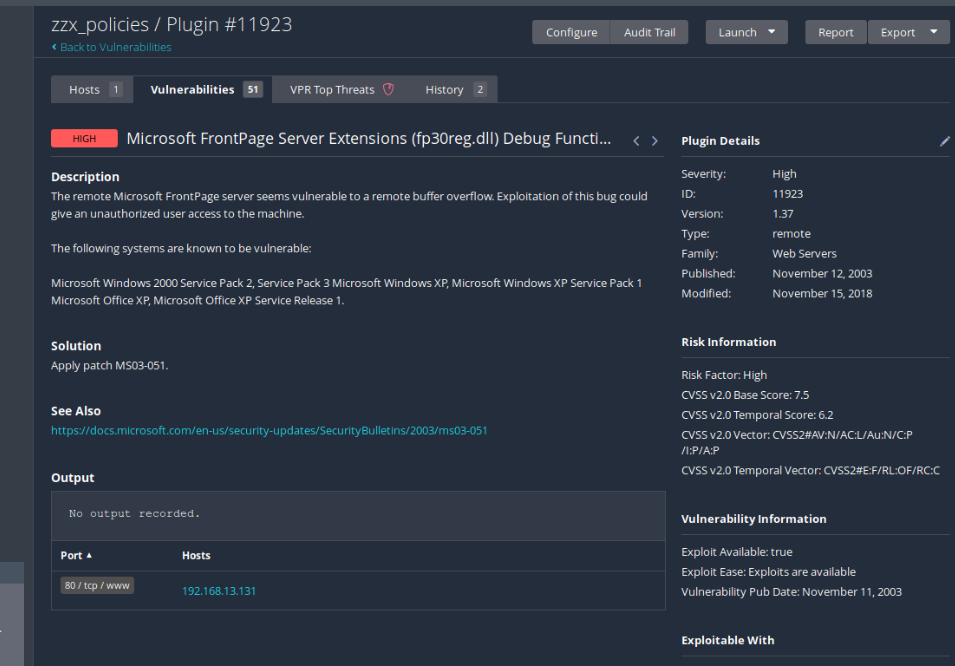

例如这个80端口的WEB服务漏洞(MS03-051),它是扩展软件包中的一个程序存在一个缓冲区溢出漏洞。远程攻击者可能利用这个漏洞执行任意代码,在IIS 4.0中,可以利用该漏洞获取Local SYSTEM权限:

5、我查我自己

通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

在百度上直接搜自己的名字(zzx),似乎找到了一些过往的回忆,初中的成绩,本科的国奖,还有上学期写的十几篇作业博客(有必要删删改改了),看样子信息泄露的还不是很多:

之后又搜索了自己的手机号、身份证号等常用的账号,也没有发现什么问题

三、实验总结

网络信息收集实验较为简单,但是能够真正运用好Nmap、Nessus等工具却并不容易,需要不断的去实验以探索其更多的功能。