20155328 《网络对抗》 实验六:信息搜集与漏洞扫描

实践过程记录

信息搜集

1.外围信息搜集

1.1 通过DNS和IP挖掘目标网站的信息

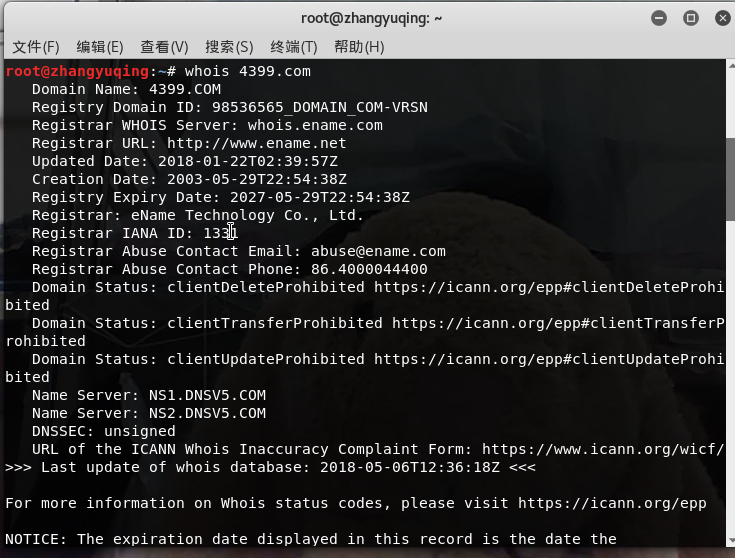

- whois查询

用whois查询到注册信息:注册人、城市等。(谁能想到4399的创建城市是在厦门呢。。

-

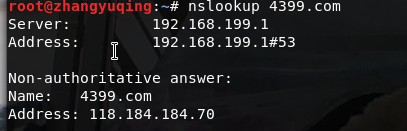

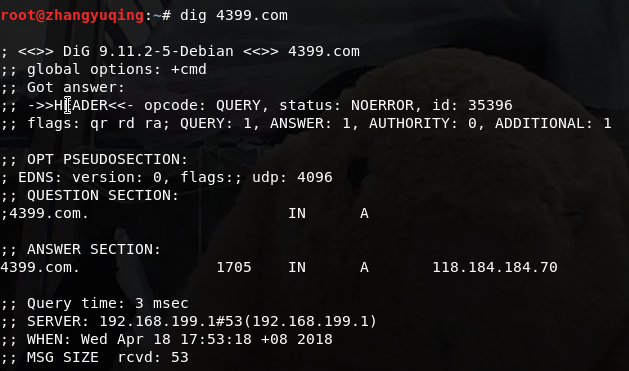

nslookup域名查询,得到DNS解析服务器保存的Cache的结果(不一定准确),用dig查询精确结果。

-

用国内的7c网站进行反域名查询

1.2 通过搜索引擎进行信息搜集

- 用百度搜索网站类型+文件类型+关键词:

随便下载一个表格,就可以看到好多个人信息哎。。(害怕

- 用traceroute进行路由侦查:

1.3 活跃主机扫描

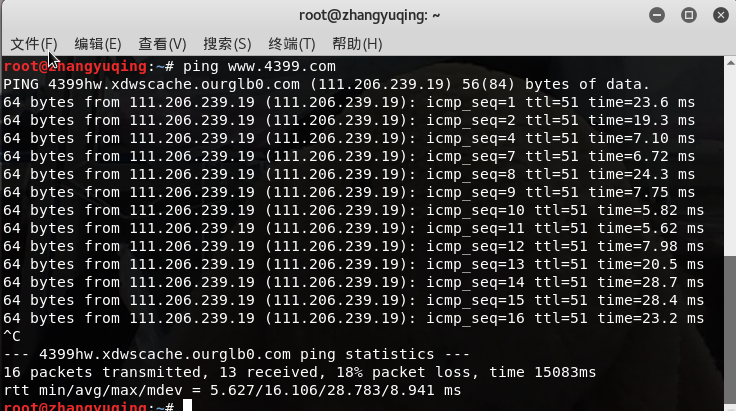

- ICMP Ping命令

对www.4399.com进行ping操作:

- arp_sweep模块

先输入use auxiliary/scanner/discovery/arp_sweep进入arp_sweep模块:

1.4 nmap的使用

-

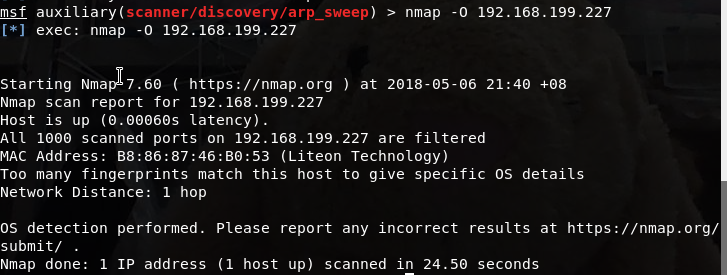

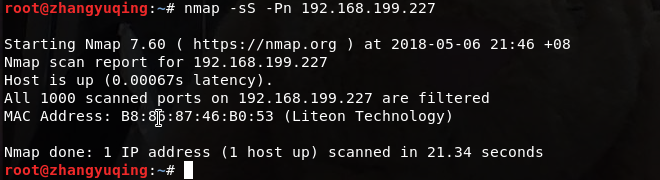

使用

nmap -O 192.168.199.227扫描目标主机。

-

使用

nmap -sS -Pn 192.168.199.227进行TCP SYN扫描。

1.5网络服务扫描

-

进入telnet模块:

-

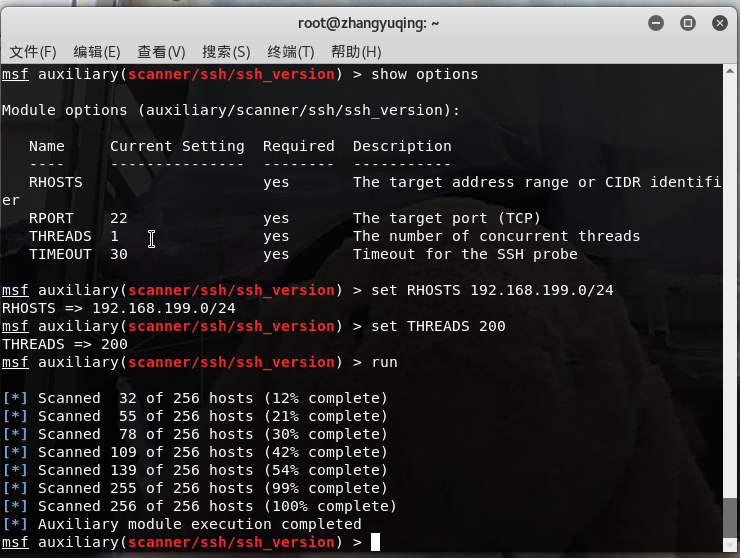

SSH服务扫描

-

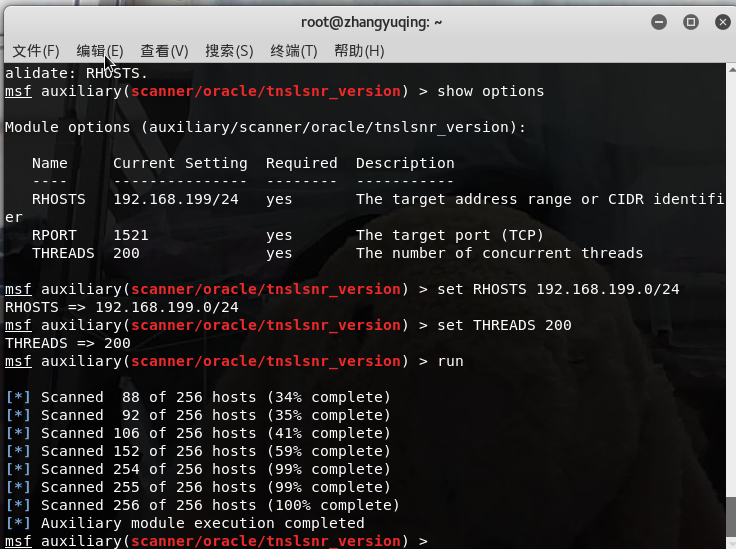

Oracle数据库服务查点

输入use auxiliary/scanner/oracle/tnslsnr_version进入模块:

2.漏洞扫描

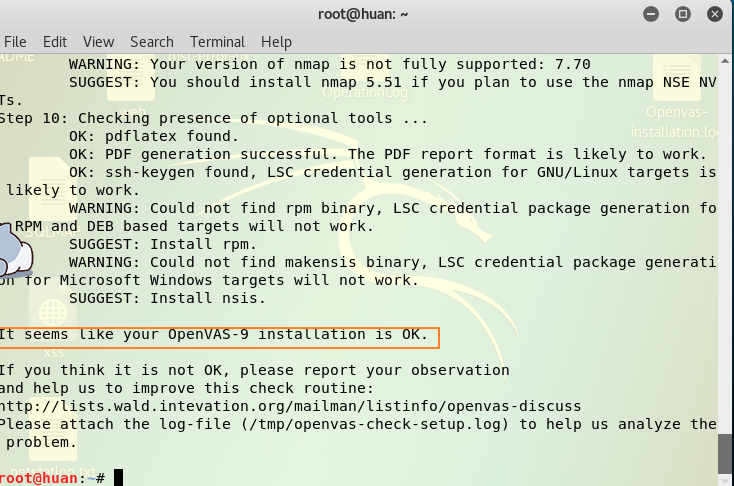

先输入openvas-check-setup,结果提示error,按照它提示的fix的命令一步步一步来,最后成功安装。

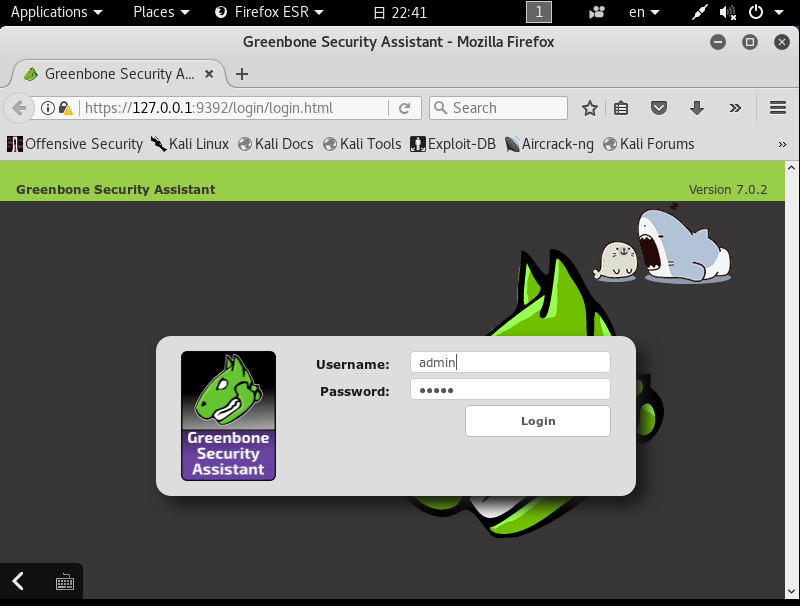

在终端中输入命令openvas-start开启服务,自动打开浏览器主页https://127.0.0.1:9392。

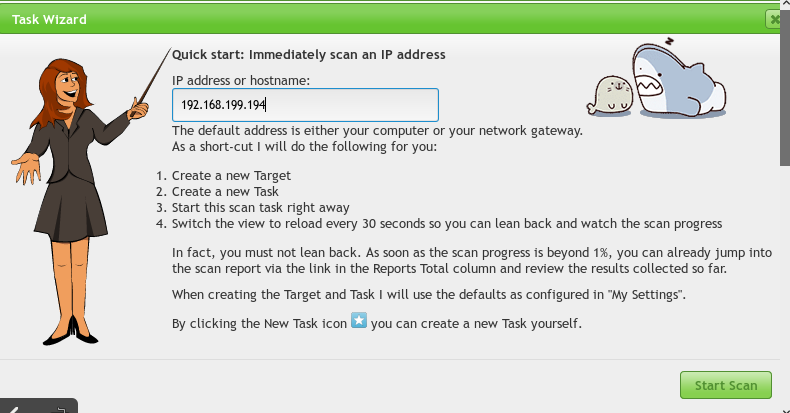

登陆进入后在菜单栏的Tasks中选择Task Wizard新建任务向导,输入kali的IP地址,开始扫描。

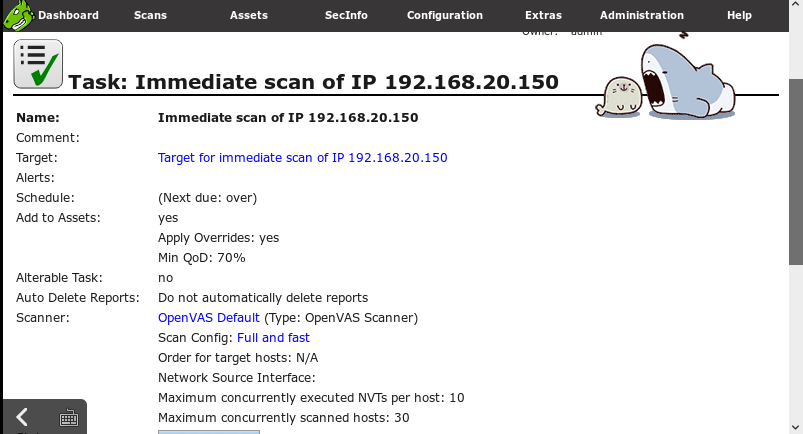

查看扫描结果,如图:

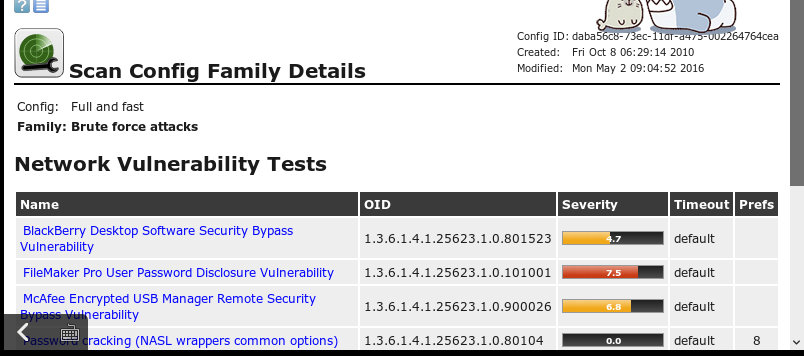

单击Scan Config后的Full and Fast:

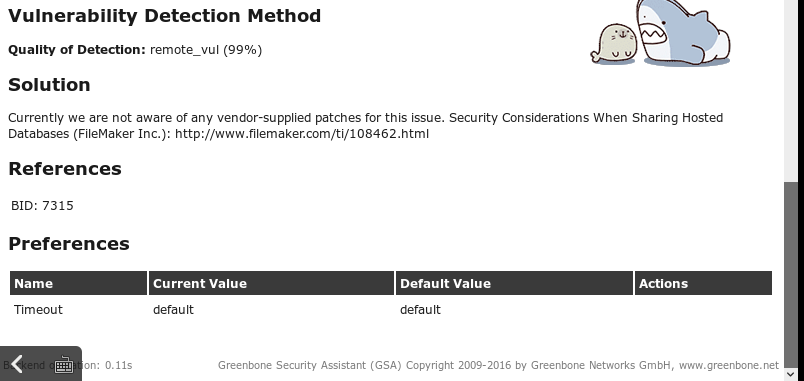

选择其中一个,点进去查看详细结果:

问题回答

-

哪些组织负责DNS,IP的管理?

-

ICANN。

-

什么是3R信息?

-

Registrant注册人,Registrar注册商,Registry官方注册局。

实验总结与体会

这次实验过程较为简单,但是个人感觉还是有点意思。百度搜到课程与个人信息的时候有点震惊。。没想到还有这种操作。