kali学习

1,查看Apache服务是否开启:service apache2 status

(若没有开启,则输入service apache2 start 开启)

2,之后进入到/var/www/html目录:输入:cd /var/www/html/

3,使用vim编辑test.txt文档:vim test.txt

随便输入一些内容

4,查看本机ip地址

5,进入主机浏览器,输入:ip地址+/test.txt,就可以看到自己输入的内容了

Kali Linux常用网络命令

-

netstat -pantu:查看当前tcp udp监听端口

-

service ssh start 开启ssh服务

-

ifconfig:查看当前IP地址

-

/etc/init.d/networking restart :重新启动网卡

-

ssh root@IP地址:使用root用户登录ssh服务

设置自启动软件

-

程序随着系统启动而启动。(相当于window下的run)

-

通过update.rc程序enable

例如:update-rc.d ssh enable

update-rc.d postgresql enable

-

临时操作,重启系统之后失效

-

启动程序:service 程序名 start

-

查看程序:service 程序名 status

-

关闭程序:service 程序名 stop

-

更新软件命令

-

在Linux下可以一次性输入多条命令,使用&&来连接不同的命令

-

apt-get update && apt-get upgrade && apt-get dist-upgrade

二层发现工具

-

arping

-

netdiscover

-

netdiscover -r 192.168.0.0/16:对指定网段进行检测

-

netdiscover -c 100:指定请求次数

-

三层发现工具

-

fping

-

fping -g 192.168.0.101/24

-

-

hping3:可以发送自定义的ICMP数据包

-

用法:

-h --help 显示帮助

-v --version 显示版本

-c --count 发送数据包的数目

-i *--interval 发送数据包间隔的时间

-n --numeric 数字化输出,象征性输出主机地址。 -q --quiet 安静模式 -I --interface 网卡接口 (默认路由接口)

-V --verbose 详细模式

-D --debug 调试信息 -z --bind 绑定ctrl+z到ttl(默认为目的端口)

-Z --unbind 取消绑定ctrl+z键 --beep 对于接收到的每个匹配数据包蜂鸣声提示

-1 --icmp ICMP mode //ICMP模式。

例如:hping3 -c 3 -1 192.168.0.11

hping3 -c 3 -1 192.168.0.12 --icmpcode 1

-

四层发现

-

利用OSL中的传输层协议进行主机发现,一般使用TCP,UDP探测

-

优点:可以探测远程主机;比三层发现更为可靠

-

缺点:花费时间更长

-

nmap工具:nmap+IP地址

-

hping3工具:hping3 -c 110 --udp 59.110.244.199,之后进入wireshark,输入udp,然后就可以查看包了

端口扫描工具

-

nmap:nmap+IP地址

-

Dmitry:

-

直接输Dmitry会弹出帮助信息

-

-p:指定Dmitry进行tcp端口扫描

-

-

netcat:

-

nc -nvz IP地址 端口范围。如:nc -nvz 192.168.12.21 1-500

-

端口banner信息获取

-

使用nmap扫描指定主机的端口信息,并返回banner(常用nmap)

-

nmap IP地址 --script banner -p 端口号

如:nmap 192.168.22.33 -p 22 --script banner

-

-

使用Dmitry获取端口banner信息

-

Dmitry -pb IP地址

-

-

使用netcat获取banner信息(主要是单个端口)

-

nc -vn IP地址 端口号

-

端口服务版本和OS版本信息获取

-

端口服务版本获取:nmap -sV IP地址

-

OS版本信息获取:nmap -O IP地址

-

针对内容测试时,有授权情况:nmap -A -v (-T4)IP地址

系统漏洞扫描

-

扫描原理:通过发送对应的验证数据到目标具体服务进行验证,当收到目标返回的响应一致时,就表明存在漏洞(有时候存在错误扫描,需要对扫描结果进行漏洞验证)

-

漏洞扫描工具-nmap

-

nmap --script vuln 目标IP地址(中间可以加-T4,就是快速的意思)

-

Web应用程序漏洞扫描

-

每个扫描器读取自己的Payload进行探测

-

Web漏洞扫描工具

-

OWASP-ZAP漏洞扫描

-

nikto漏洞扫描:nikto -host IP地址,主要针对HTTP服务器

-

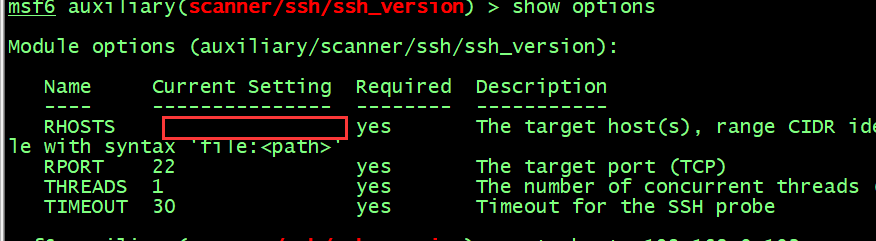

SSH Banner信息获取

使用Metasploit:

-

输入“msfconsole”

-

输入“use auxiliary/scanner/ssh/ ”,之后“use auxiliary/scanner/ssh/ssh_version”

-

show options

-

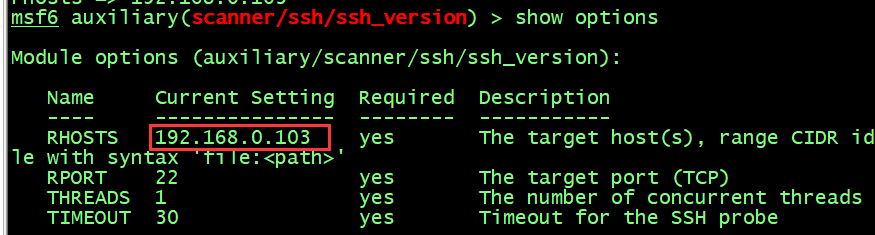

set rhosts 192.168.0.103

-

show options,查看

-

run

使用nc:

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· winform 绘制太阳,地球,月球 运作规律