信息安全基础知识笔记09防火墙虚拟化技术基本配置(下)

信息安全基础知识笔记09防火墙虚拟化技术基本配置(下)

在企业网络中对于防火墙的要求随着业务的多样化要求也相应增多,这一部分的需求包括防火墙的可靠性,防火墙的虚拟化应用以及对用户带宽的管理控制。

本笔记主要介绍防火墙虚拟化技术,下半部分主要介绍防火墙虚拟化的应用场景以及基本配置,最后介绍虚拟化的故障场景以及处理方式。

防火墙虚拟化应用场景

场景一:数据中心网关场景

SSMC即Shared Service Management Center,共享服务管理中心,用以管理存储、服务器、IP、带宽、网络安全设施等资源进行统一管理。

场景二:IDC租赁场景

目前有部分小型企业,由于其业务需求又急需网络安全设备的保护。这时,网络服务提供商或者专门的设备租赁商可以购买一台网络安全设备,再通过虚拟系统技术将这台物理设备划分为多台独立的虚拟设备,分别向不同的企业网络提供安全功能。

场景三:大中型企业多个部门的网络隔离(目前常见)

大中型企业可通过多个虚拟系统将各部门的网络隔离开来。各部门的虚拟系统通过共享根系统的接口进行Internet互联,统一由本部门的IT管理员管理。各管理员可以根据自身部门要求配置不同的上网认证策略、安全策略、带宽策略等。通过这种分而治之的策略,使得网络管理变得更为清晰。

配置举例

(1)组网需求

某中型企业A,购买一台防火墙作为网关。由于其内网员工众多,根据权限不同划分为研发部门、财经部门、行政部门三大网络。需要分别配置不同的安全策略。具体要求如下:

a. 由于只有一个公网IP和公网接口,公司内网所有部门都需要借用同一个接口访问Internet。

b. 研发部门禁止访问Internet,财经部门只有部分员工可以访问Internet,行政部门则全部可以访问Internet。

c. 三个部门的业务量差不多,所以为它们分配相同的虚拟系统资源。

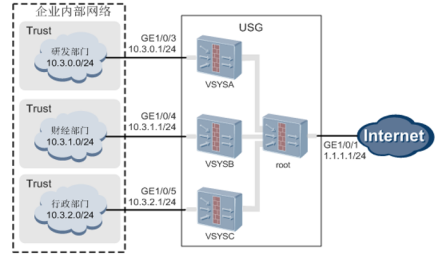

(2)组网拓扑

如下图,在防火墙上配置3个虚拟防火墙。并且需要实现vsysa,vsysb,vsysc和根墙通信,及各虚拟防火墙之间的通信。同时都能访问外网。出口使用了easy-ip进行地址转换。

虚拟防火墙vsysa、vsysb、vsysc只能通过逻辑上抽象表达,为了更方便表达其概念,上图使用交换机来代替虚拟防火墙。实际上可将橙圈内的设备统统看作为一个物理防火墙在工作。

(3)配置思路

l 根系统管理员分别创建虚拟系统vsysa、vsysb、vsysc并为每个虚拟系统分配资源和配置管理员。

l 根系统管理员为内网用户访问Internet配置路由和NAT策略。

l 研发部门的管理员登录设备,为虚拟系统VSYSA配置IP地址、路由和安全策略。

l 财经部门的管理员登录设备,为虚拟系统VSYSB配置IP地址、路由和安全策略。

l 行政部门的管理员登录设备,为虚拟系统VSYSC配置IP地址、路由和安全策略。

(4)配置步骤(IP地址配置:根防火墙,外网路由器,内网PC省略;见末尾的完整配置)

Step 1:以研发部门为例,新建虚拟系统vsysa,并为其分配合理的资源

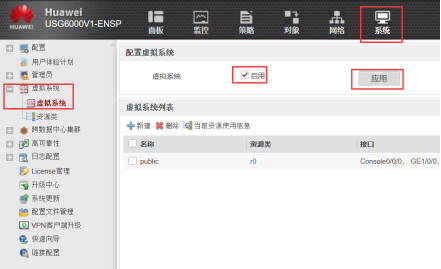

① 配置启动虚拟系统功能。点击系统->虚拟系统->勾选“启用”->应用。

启用虚拟系统功能后,才能配置资源类和创建虚拟系统。当启用了虚拟系统功能后,Web界面的右上角出现“虚拟系统”下拉选单。如果管理员在下一代防火墙(以下简称NGFW)上创建了多个虚拟系统,可以通过单击下拉列表中的虚拟系统名称,进入虚拟系统的配置界面。其中,“root”是根系统,“vsysa”和“vsysb”是管理员创建的虚拟系统。

<NGFW> system-view

[NGFW] vsys enable //启用防火墙虚拟化

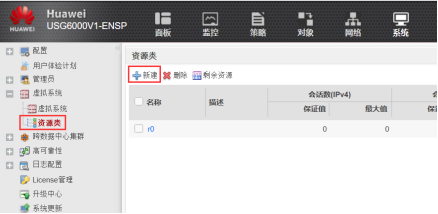

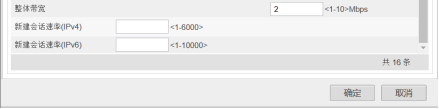

② 新建资源类。单击资源类->新建

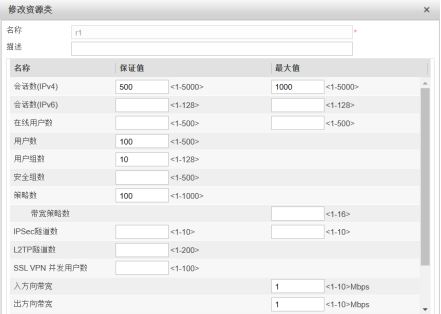

设置虚拟系统所需资源,这些资源一旦被分配,将被该系统独占。

由于NGFW上所创建的虚拟系统会共同使用NGFW的资源,为避免因某个虚拟系统占用大量资源,导致其他虚拟系统无法获取资源、业务无法正常运行的情况,需要对单个虚拟系统允许使用的资源进行约束。

虚拟系统的资源分配是通过在资源类中规划资源数,再将资源类绑定虚拟系统来实现的。一个资源类可以同时被多个虚拟系统绑定。当多个虚拟系统的资源需求相同时,根系统管理员只需要为这些虚拟系统配置一个资源类即可。资源类r0默认与根系统绑定,不能删除、不能修改名称。

Tips:参数中所示的“策略数”是指所有策略的总数,包括安全策略、NAT策略、带宽策略、认证策略、审计策略和策略路由。

入方向带宽与出方向带宽之和不能大于整体带宽。

[NGFW] resource-class r1 [NGFW-resource-class-r1]resource-item-limit session reserved-number 500 maximum 1000 [NGFW-resource-class-r1] resource-item-limit user reserved-number 100 [NGFW-resource-class-r1] resource-item-limit user-group reserved-number 10 [NGFW-resource-class-r1] resource-item-limit policy reserved-number 100 [NGFW-resource-class-r1] resource-item-limit bandwidth 1 inbound [NGFW-resource-class-r1] resource-item-limit bandwidth 1 outbound [NGFW-resource-class-r1] resource-item-limit bandwidth 2 entire

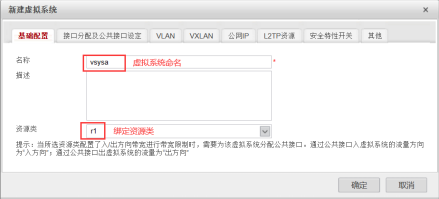

③为虚拟系统绑定接口。虚拟系统->新建

创建虚拟系统时,可选择为其绑定上一步中所分配的资源类,使虚拟系统的会话、策略等资源得到保证。如果不选择资源类,以及选择“NONE”时,该虚拟系统的会话和策略等资源将抢占根系统的可用资源。当根系统资源已经被其他虚拟系统抢占完时,该虚拟系统将无资源可用。

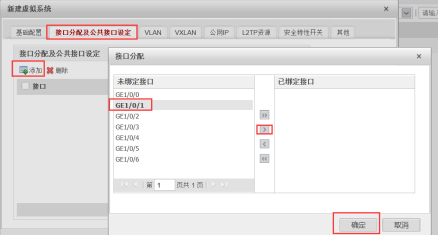

点击接口分配及公共接口设定->添加->选择vsysa的公共接口GE1/0/1->选择“>”按钮->点击确定。

根据实际组网规划,为虚拟系统分配接口或VLAN。在“接口分配”中,可分配的接口包括未被其他虚拟系统使用的三层以太网接口、子接口。在“VLAN分配”中,可分配的VLAN中包含的二层接口或VLANIF会随VLAN分配给相应的虚拟系统。

[NGFW] vsys name vsysa [NGFW-vsysa] assign resource-class r1 [NGFW-vsysa] assign interface GigabitEthernet1/0/1

④分别为财经部门和行政部门分配虚拟系统vsysb和vsysc。省略,详见末尾完整配置。

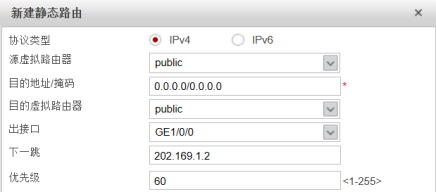

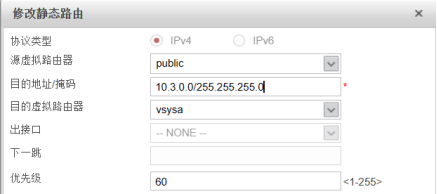

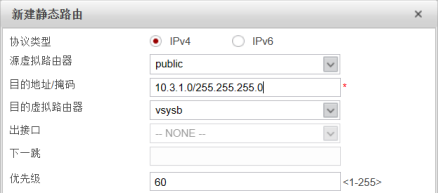

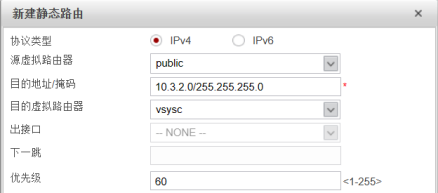

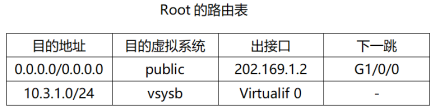

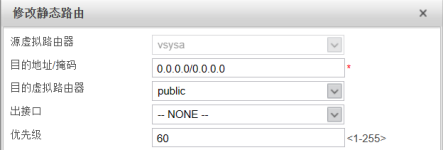

Step 2:配置从根系统到虚拟系统及的静态路由。

①配置从根系统到Internet的路由。

②虽然vsysa不可以访问Internet,但部门之间需要互访,因此仍然需要配置vsysa的回程路由。

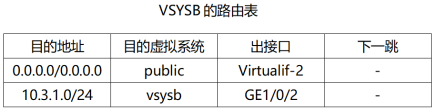

③将vsysb内员工访问Internet的回程流量引入vsysb。

④将vsysc内员工访问Internet的回程流量引入vsysc。

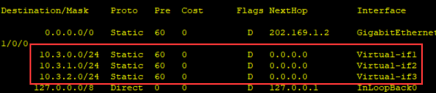

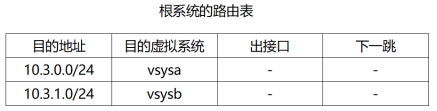

[NGFW] ip route-static 0.0.0.0 0.0.0.0 GigabitEthernet1/0/0 202.169.1.2 [NGFW] ip route-static 10.3.0.0 255.255.255.0 vpn-instance vsysa [NGFW] ip route-static 10.3.1.0 255.255.255.0 vpn-instance vsysb [NGFW] ip route-static 10.3.2.0 255.255.255.0 vpn-instance vsysc

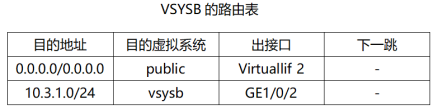

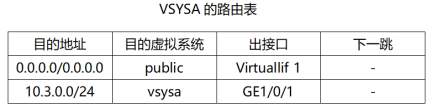

⑤查看路由表。vpn实例vsysa,vsysb和vsysc分别对应的出接口是vif1,vif2和vif3。

Step 3:在根防火墙配置安全策略允许内网的员工访问Internet。

虚拟系统管理员可以针对内网员工的IP地址配置严格的安全策略,所以根系统管理员在配置策略时不需要详细指定地址范围,直接选择“any”即可。

[NGFW] security-policy [NGFW-security-policy] rule name to_internet [NGFW-security-policy-rule-to_internet] source-zone trust [NGFW-security-policy-rule-to_internet] destination-zone untrust [NGFW-security-policy-rule-to_internet] source-address 10.3.2.0 mask 255.255.255.0 [NGFW-security-policy-rule-to_internet] source-address range 10.3.1.0 10.3.1.100 [NGFW-security-policy-rule-to_internet] action permit

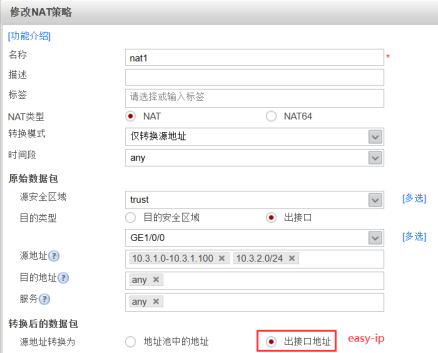

Step 4:配置根防火墙的NAT策略。

[NGFW] nat-policy [NGFW-nat-policy] rule name nat1 [NGFW-nat-policy-rule-nat1] source-zone trust [NGFW-nat-policy-rule-nat1] egress-interface GigabitEthernet1/0/0 [NGFW-nat-policy-rule-nat1] source-address 10.3.2.0 mask 255.255.255.255 [NGFW-nat-policy-rule-nat1] source-address range 10.3.1.0 10.3.1.100 [NGFW-nat-policy-rule-nat1] action source-nat easy-ip

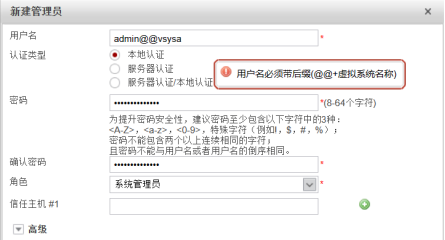

Step 5:使用根管理员为虚拟系统vsysa,vsysb,vsysc创建虚拟系统管理员。

在防火墙界面的右上角:“虚拟系统”选择vsysa。意味着进入虚拟系统vsysa操作界面。

点击系统->管理员->管理员->新建。

为虚拟系统vsysa创建虚拟管理员。用户名必须带后缀(@@+虚拟系统名称)

如果使用第三方认证服务器对虚拟系统管理员进行认证,认证服务器上配置的用户名不需要带后缀“@@+虚拟系统名称”。例如,认证服务器需要对虚拟系统vsysa的管理员admin@vsysa进行认证时,认证服务器上配置的用户名应该是admin。

分别为vsysb和vsysc配置虚拟系统管理员,省略,详见末尾完整配置。

在命令行界面下,除了上述所示的基本配置,信任主机的配置通过绑定ACL来实现,同时,还可以为管理员绑定系统管理员角色。配置举例如下:

[NGFW-vsysa] acl 2001 [NGFW-vsysa-acl-basic-2001] rule permit source 10.3.0.99 0.0.0.0 [NGFW-vsysa-acl-basic-2001] quit [NGFW-vsysa] aaa [NGFW-vsysa-aaa] manager-user admin@vsysa [NGFW-vsysa-aaa-manager-user-admin@vsysa] acl-number 2001 //绑定信任主机 [NGFW-vsysa-aaa] bind manager-user admin@vsysa role system-admin //将虚拟系统管理员绑定为系统管理员角色

Step 6:配置虚拟系统互访。

① 配置虚拟系统与根系统互访。

防火墙完成基本转发功能,需要完成最基本的路由和安全策略的配置。单个虚拟系统的配置和物理防火墙的配置基本无异,如果涉及到虚拟系统之间的互访时,基本思路原则就是把虚拟系统和根系统都看成独立的物理防火墙,分别配置路由和安全策略。

a. 财经部门有PC(10.1.3.2)访问Internet,其第一步通过GE1/0/2向虚拟系统vsysb发送访问请求。

b. 按照防火墙处理流程转发报文,vsysb根据目的地址在路由表找到目的虚拟系统。

c. 虚拟系统vsysb将报文转发到根系统。

d. 按照防火墙处理流程转发报文,根系统根据目的地址在路由表找到目的虚拟系统。

e. 根系统将报文转发到根系统。

用户发送的访问请求首先查找vsysa系统中的路由表,将报文转发给根系统,由根系统查找自身路由表再转发至 Internet。当然,为了使报文能顺利转发,还应该配置相应的安全策略。

l 路由的配置

进入虚拟系统vsysa,配置到达外网的路由以及到达虚拟系统用户资源的路由。

[NGFW] switch vsys vsysa [NGFW-vsysa] ip route-static 0.0.0.0 0.0.0.0 public

vsysb和vsysc配置同理,省略,下面会给出完整配置。

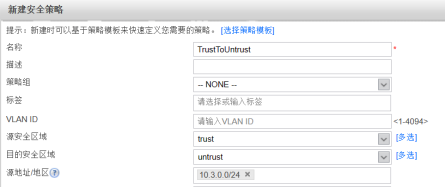

l 安全策略的配置

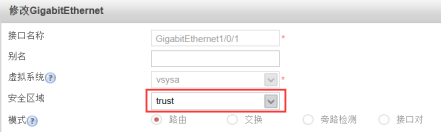

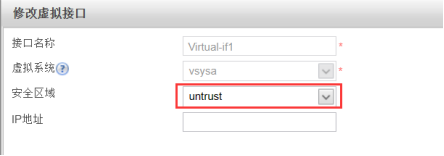

在vsysa中,将接口GE1/0/1加入Trust区域、Virtualif1加入Untrust区域。

配置允许Trust区域访问Untrust区域的安全策略

在根系统中,将接口GE1/0/0加入Untrust区域、Virtualif0加入Trust区域。

配置允许Trust区域访问Untrust区域的安全策略。在Step 3已完成配置,此处省略。

完成上述路由和安全策略的配置就可以实现报文的正常转发,但是内网的主机使用的是私网地址10.3.0.0/24,所以内网的主机如果想要正常访问Internet,还必须在vsysa或root中配置NAT策略,进行公网地址和私网地址的转换。(已在Step 4完成配置)

分别为vsysb和vsysc配置相应的路由和安全策略,省略,详见末尾完整配置。

Tips:我们知道财经部门(虚拟系统vsysb)仅10.3.1.1~10.3.1.100可以访问互联网,因此在做安全策略时也应注意,仅放行可访问互联网的IP段,如下图所示:

② 配置虚拟系统之间的互访

两个虚拟系统之间存在业务访问的需求时,需要通过根系统的中转来完成互访。在理解了虚拟系统和根系统互访的配置之后,虚拟系统间互访就很容易理解了。只需要将两个虚拟系统和根系统间互访配置完成就可以了。

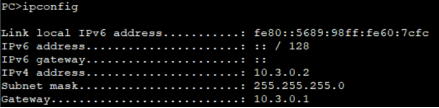

a. 研发部门PC(10.3.0.2)通过GE1/0/1向虚拟系统vsysa发送访问请求。

b. 按照防火墙处理流程转发报文,vsysa根据目的地址在路由表找到目的虚拟系统Public。

c. 查找根系统的路由表,找到并将报文发到虚拟系统vsysb上。

d. 按照防火墙处理流程转发报文,vsysb根据目的地址在路由表找到并发报文到财经部门PC(10.3.1.2上)。

l 路由的配置

由前面可知,我们已在Step2和Step6完成从根系统到虚拟系统的路由互访配置,省略。

l 安全策略的配置

在各虚拟系统vsysa,vsysb,vsysc添加从Untrust到Trust区域的permit规则(指定IP)。

上图以vsysa为例,创建Untrust到Trust区域的安全策略,严格限定源和目的地址。

[NGFW]security-policy [NGFW-security-policy]rule name UntrustToTrust [NGFW-security-policy-rule-UntrustToTrust]source-zone untrust [NGFW-security-policy-rule-UntrustToTrust]destination-zone trust [NGFW-security-policy-rule-UntrustToTrust]source-address 10.3.1.0 mask 255.255.255.0 [NGFW-security-policy-rule-UntrustToTrust]source-address 10.3.2.0 mask 255.255.255.0 [NGFW-security-policy-rule-UntrustToTrust]destination-address 10.3.0.0 mask 255.255.255.0 [NGFW-security-policy-rule-UntrustToTrust]action permit

分别为vsysb和vsysc配置相应的路由和安全策略,省略,详见末尾完整配置。

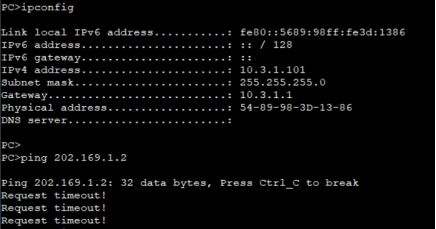

Step 7:结果测试

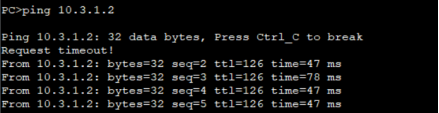

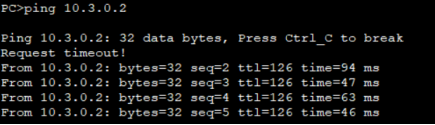

① 研发部门可以与其他部门互访,但不能访问外网。

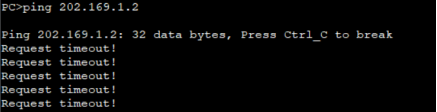

② 财经部门只有10.3.1.1-10.3.1.100可以访问Internet,还可以和其他部门互访

使用10.3.1.101不能访问Internet。

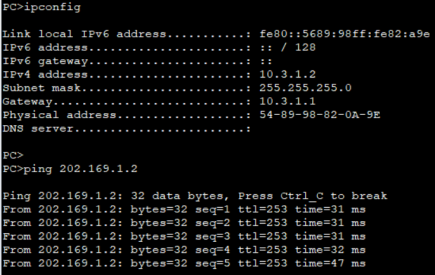

③行政部门可以访问Internet,还可以实现部门互访。

根系统配置:

# vsys enable # resource-class r1 resource-item-limit session reserved-number 500 maximum 1000 resource-item-limit bandwidth 1 inbound resource-item-limit bandwidth 1 outbound resource-item-limit bandwidth 2 entire resource-item-limit policy reserved-number 100 resource-item-limit user reserved-number 100 resource-item-limit user-group reserved-number 10 # vsys name vsysa 1 //研发部门 assign interface GigabitEthernet1/0/1 assign resource-class r1 # vsys name vsysb 2 //财经部门 assign interface GigabitEthernet1/0/2 assign resource-class r1 # vsys name vsysc 3 //行政部门 assign interface GigabitEthernet1/0/3 assign resource-class r1 # interface GigabitEthernet0/0/0 //管理Web ip address 192.168.50.100 255.255.255.0 service-manage https permit service-manage ping permit # interface GigabitEthernet1/0/0 //Internet ip address 202.169.1.1 255.255.255.0 # interface GigabitEthernet1/0/1 ip binding vpn-instance vsysa ip address 10.3.0.1 255.255.255.0 service-manage ping permit # interface GigabitEthernet1/0/2 ip binding vpn-instance vsysb ip address 10.3.1.1 255.255.255.0 service-manage ping permit # interface GigabitEthernet1/0/3 ip binding vpn-instance vsysc ip address 10.3.2.1 255.255.255.0 service-manage ping permit # firewall zone local set priority 100 # firewall zone trust set priority 85 add interface Virtual-if0 # firewall zone untrust set priority 5 add interface GigabitEthernet1/0/0 # firewall zone dmz set priority 50 # firewall zone name NM id 4 set priority 95 add interface GigabitEthernet0/0/0 # ip route-static 0.0.0.0 0.0.0.0 GigabitEthernet1/0/0 202.169.1.2 ip route-static 10.3.0.0 255.255.255.0 vpn-instance vsysa ip route-static 10.3.1.0 255.255.255.0 vpn-instance vsysb ip route-static 10.3.2.0 255.255.255.0 vpn-instance vsysc # nat-policy rule name nat1 source-zone trust egress-interface GigabitEthernet1/0/0 //出接口 source-address 10.3.2.0 mask 255.255.255.0 source-address range 10.3.1.0 10.3.1.100 action source-nat easy-ip //NAT转换方式:easy-ip # security-policy rule name to_internet source-zone trust destination-zone untrust source-address 10.3.2.0 mask 255.255.255.0 source-address range 10.3.1.0 10.3.1.100 action permit #

虚拟系统VsysA配置:

# interface GigabitEthernet1/0/1 ip binding vpn-instance vsysa ip address 10.3.0.1 255.255.255.0 service-manage ping permit # interface Virtual-if1 # firewall zone local set priority 100 # firewall zone trust set priority 85 add interface GigabitEthernet1/0/1 # firewall zone untrust set priority 5 add interface Virtual-if1 # firewall zone dmz set priority 50 # security-policy rule name TrustToUntrust source-zone trust destination-zone untrust source-address 10.3.0.0 mask 255.255.255.0 action permit rule name UntrustToTrust source-zone untrust destination-zone trust source-address 10.3.1.0 mask 255.255.255.0 source-address 10.3.2.0 mask 255.255.255.0 destination-address 10.3.0.0 mask 255.255.255.0 action permit # ip route-static 0.0.0.0 0.0.0.0 public #

虚拟系统Vsysb配置:

# interface GigabitEthernet1/0/2 ip binding vpn-instance vsysb ip address 10.3.1.1 255.255.255.0 service-manage ping permit # interface Virtual-if2 # firewall zone local set priority 100 # firewall zone trust set priority 85 add interface GigabitEthernet1/0/2 # firewall zone untrust set priority 5 add interface Virtual-if2 # firewall zone dmz set priority 50 # security-policy rule name TrustToUntrust source-zone trust destination-zone untrust source-address 10.3.1.0 mask 255.255.255.0 action permit rule name UntrustToTrust source-zone untrust destination-zone trust source-address 10.3.0.0 mask 255.255.255.0 source-address 10.3.2.0 mask 255.255.255.0 destination-address 10.3.1.0 mask 255.255.255.0 action permit # ip route-static 0.0.0.0 0.0.0.0 public #

虚拟系统Vsysc配置:

# interface GigabitEthernet1/0/3 ip binding vpn-instance vsysc ip address 10.3.2.1 255.255.255.0 service-manage ping permit # interface Virtual-if3 # firewall zone local set priority 100 # firewall zone trust set priority 85 add interface GigabitEthernet1/0/3 # firewall zone untrust set priority 5 add interface Virtual-if3 # firewall zone dmz set priority 50 # security-policy rule name TrustToUntrust source-zone trust destination-zone untrust source-address 10.3.2.0 mask 255.255.255.0 action permit rule name UntrustToTrust source-zone untrust destination-zone trust source-address 10.3.0.0 mask 255.255.255.0 source-address 10.3.1.0 mask 255.255.255.0 destination-address 10.3.2.0 mask 255.255.255.0 action permit # ip route-static 0.0.0.0 0.0.0.0 public #

课后习题

虚拟系统与根系统互访时,通过什么接口通信?

A. 虚拟接口 B. 为虚拟系统划分的物理接口

C. Tunnel接口 D. loopback接口

答案:A

至此,防火墙虚拟化的介绍完毕,通过虚拟系统隔离企业部门,实现云计算中心网关的例子还有很多,以后会找机会再另起文章进行学习,谢谢!