信息安全基础知识笔记03 防火墙拓扑搭建以及查看会话表

信息安全基础知识笔记03防火墙拓扑搭建以及查看会话表

由信息安全基础知识笔记02(https://www.cnblogs.com/zylSec/p/14847779.html),我们已经知道状态检测防火墙是基于使用会话表来保存数据连接的状态的。通过会话表记录下数据包首包的状态,该流量的后续数据包对将会根据这个状态进行判断允许或是禁止通过。这样大幅度的提升了数据包通过防火墙的效率。

本节笔记主要介绍如何在华为模拟器eNSP搭建防火墙(USG6000V)的实验拓扑,使用命令行和Web界面配置防火墙以及进一步介绍会话表的构成。

防火墙的拓扑搭建

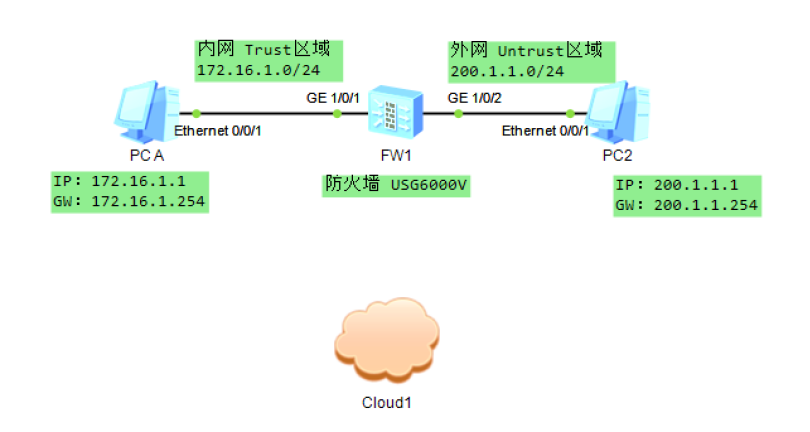

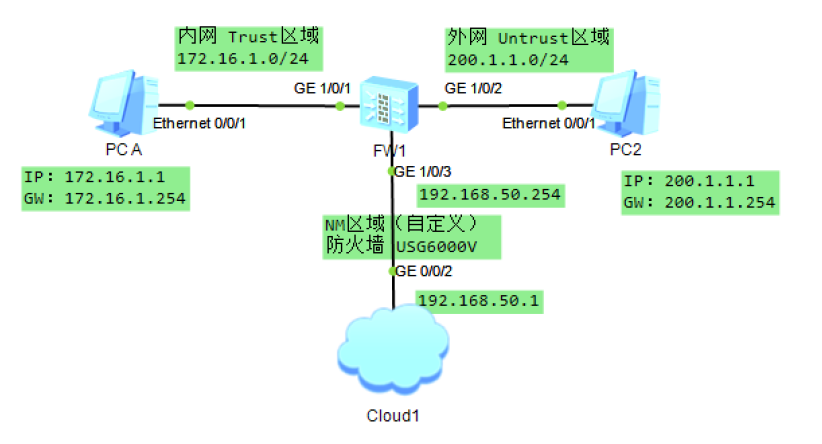

拓扑如下图所示。本次实验使用新一代的型号为USG6000V的防火墙(NGFW)。拓扑中还有一台位于Trust区域(内网)的主机PCA,一台位于Untrust区域(外网)的主机PCB,IP配置如下图中已经给出。

此外,图中还有一个Cloud,是用于将本机与模拟器的网卡进行映射,达到使用Web界面配置防火墙的目的。具体操作在下面会详细说明。

配置Cloud将本机与模拟器的网卡进行映射

Step 1:在本电脑添加一个环回(Loopback)网卡。

本次实验环境使用的是Win10系统,若使用其他系统操作的方法可能会有差别,详情可自行百度查询。

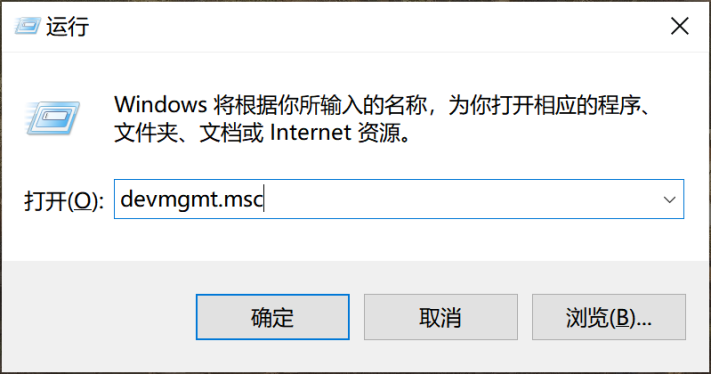

首先,通过快捷键WIN+R打开运行界面,在搜索框中输入devmgmt.msc来打开设备管理器。

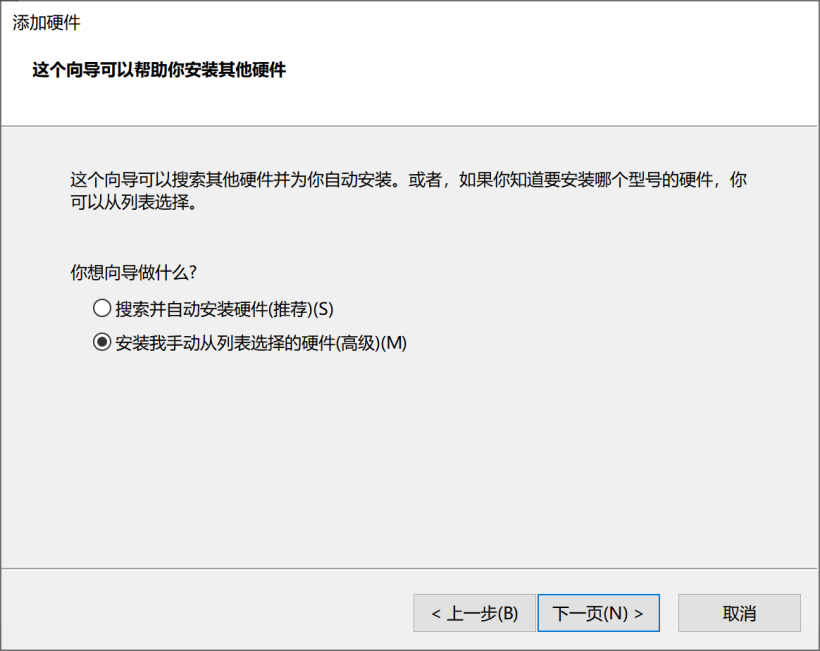

在设备管理器界面,选中“操作”=》“添加过时硬件”,点选“安装我手动从列表选择的硬件”,继续选择下一步。

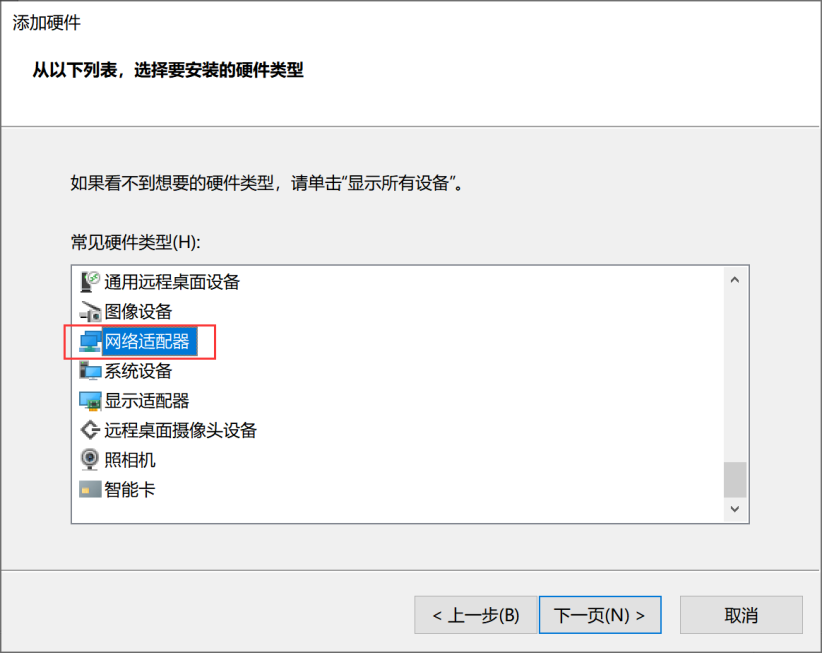

下拉列表,选中“网络适配器”,继续选择下一步。

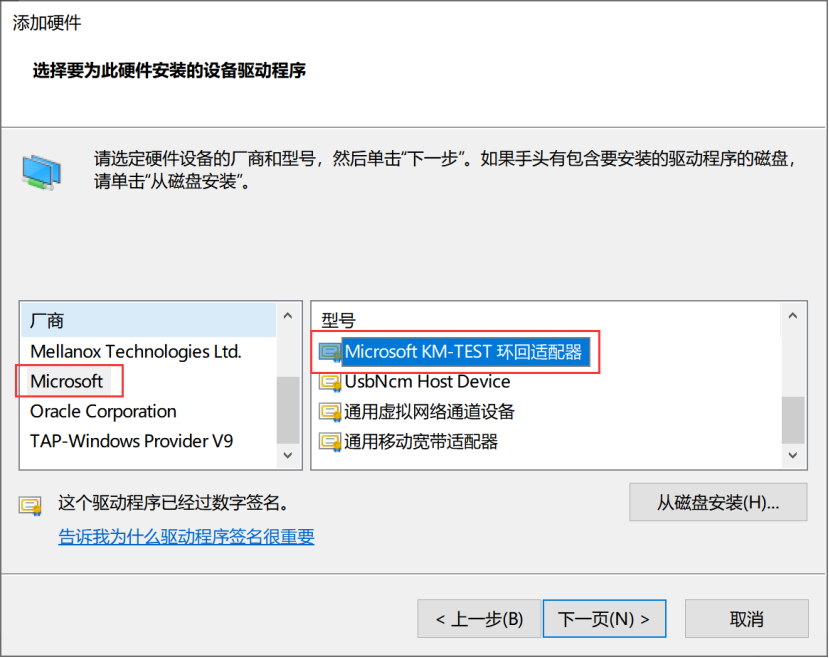

厂商选择“Microsoft”,型号选择“Microsoft KM-TEST 环回适配器”。继续点击下一步,这样系统就会为你的设备安装一个新的虚拟环回网卡。

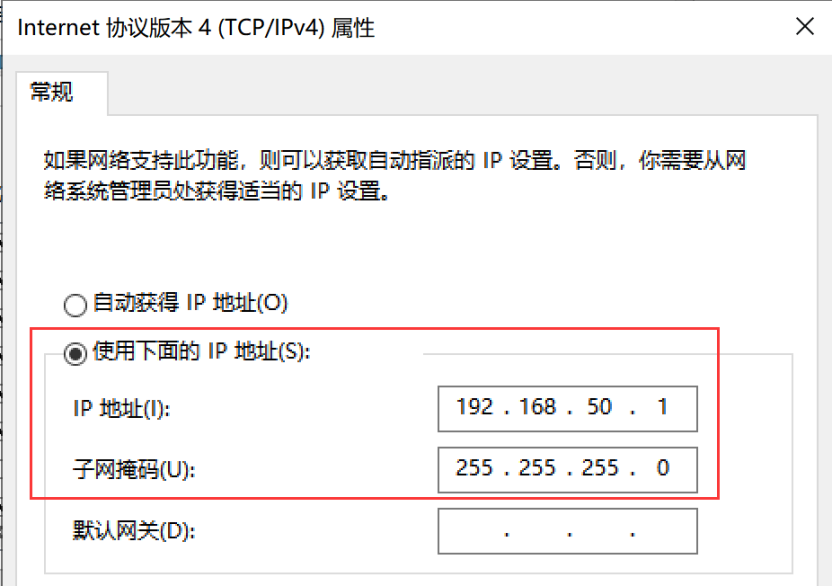

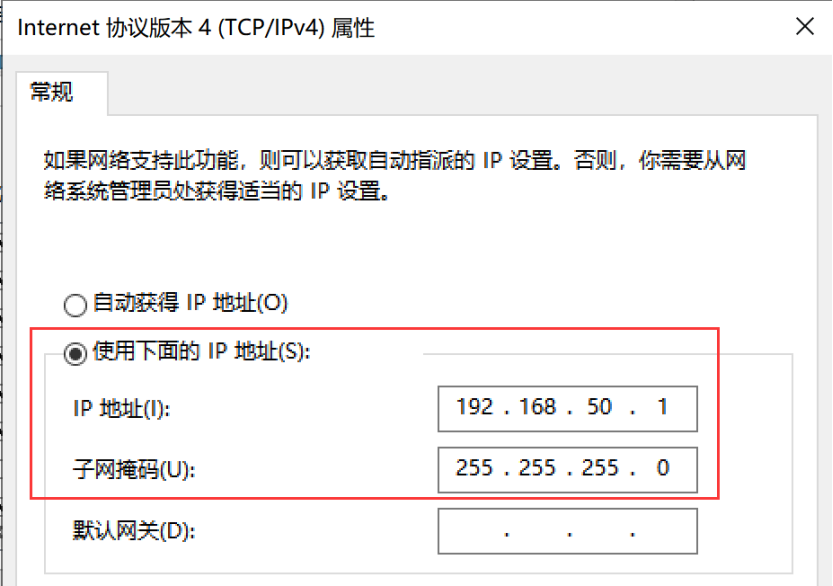

这样,就可以在网络连接中查看到新增的网卡信息。右键点击“属性”,通过静态的方式配置IPv4地址为192.168.50.1/24。(这个环回网卡地址不唯一,只要是内网地址,且不和其他网卡获取的地址冲突即可)。

Step 2:将eNSP模拟器的虚拟网卡与刚新增的环回网卡进行映射

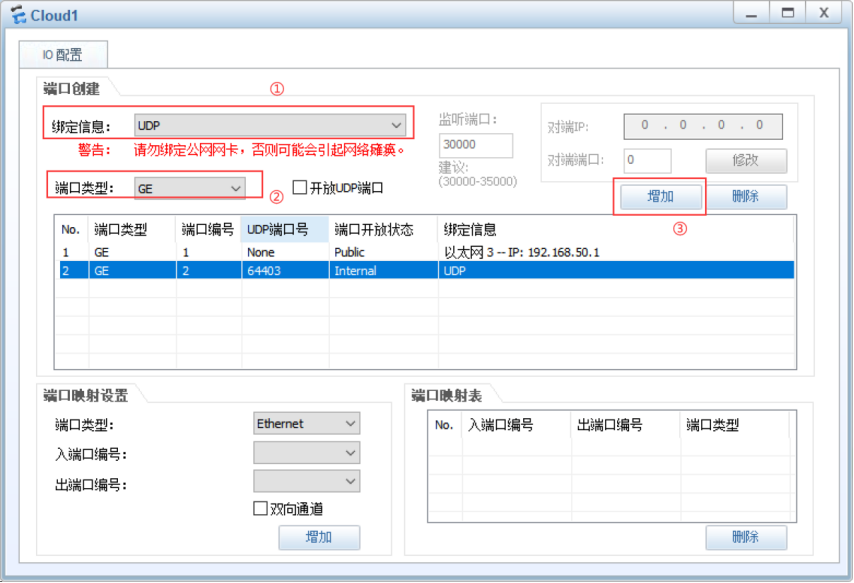

双击eNSP的Cloud,首先将该两张网卡加入到池中。

①“绑定信息”中选择刚新增的环回网卡,“端口类型”选择Eth或GE均可,最后点击增加。

②同样的操作步骤,“绑定信息“选择UDP,“端口类型”选择Eth或GE,将Cloud本地的网卡添加进去。

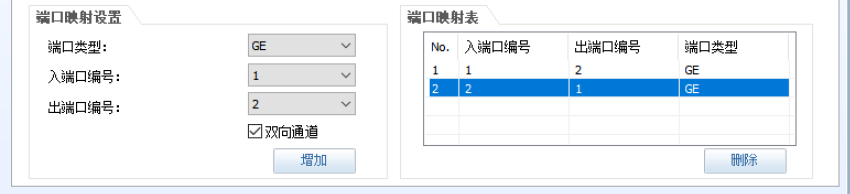

③端口映射设置。下方选择“端口类型”为GE,出入口对应上图中添加进来的网卡的“No.”。勾选上双向通道,点击增加,可以在右边的“端口映射列表”查看到配置结果。

Step 3:Cloud配置端口映射结束,你会发现现在Cloud可以与防火墙连接网线了,如下图所示。

防火墙的互联互通配置,区域配置,策略配置

① 防火墙互联互通配置

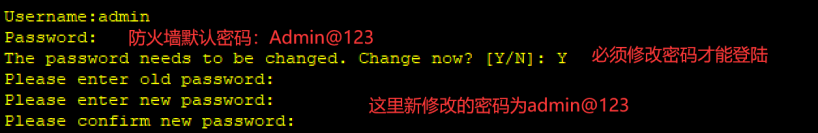

防火墙默认密码为Admin@123,因其要求第一次登陆需修改密码,则这里笔者修改为admin@123。

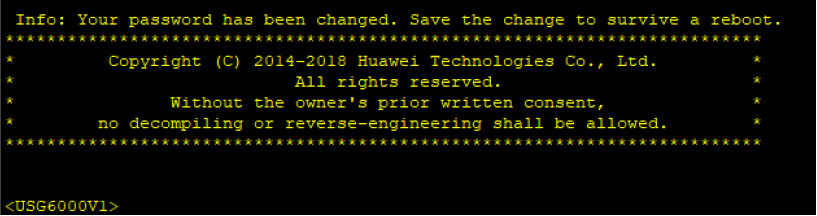

成功登入。

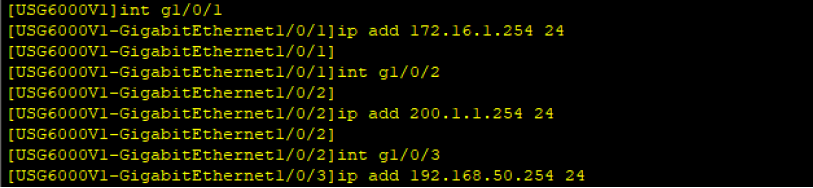

为防火墙各个端口配置IP地址。

② 防火墙区域配置

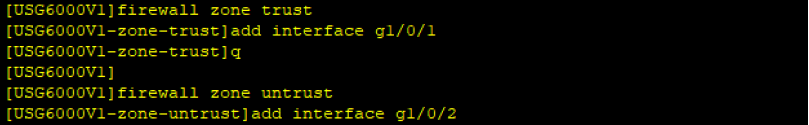

先将GE1/0/1和GE1/0/2分别加入到Trust区域和Untrust区域中。

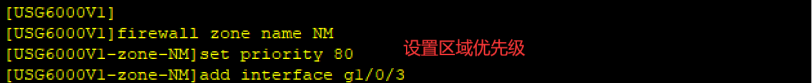

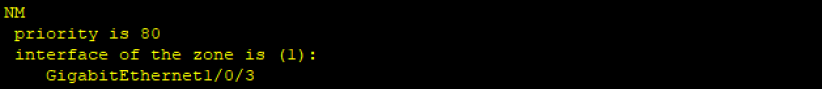

连接Cloud的GE1/0/3加入到自定义的NM区域中,区域优先级设置为80。

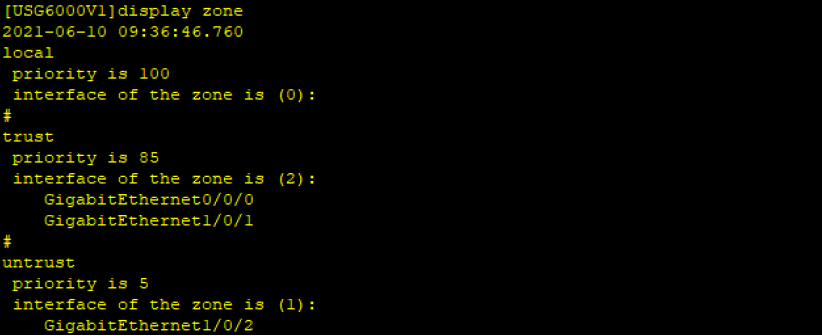

最后可以使用命令查看区域配置情况

命令:display zone

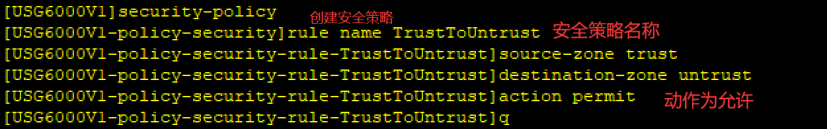

③ 防火墙区域互访策略配置

我们知道防火墙默认是拒绝所有流量的。因此,我们需要配置策略使trust区域的主机可以访问Untrust区域的主机。

Tips:有些命令为USG6000V的新配置命令集,与上一节笔记的USG5500的配置命令集略有不同,请大家留意。

在创建安全策略并命名后,要指定源区域(source-zone)以及目的区域(destination-zone),防火墙以此来确定你要配置策略要过滤的流量的方向。最后指定动作为允许(permit)或拒绝(deny)。

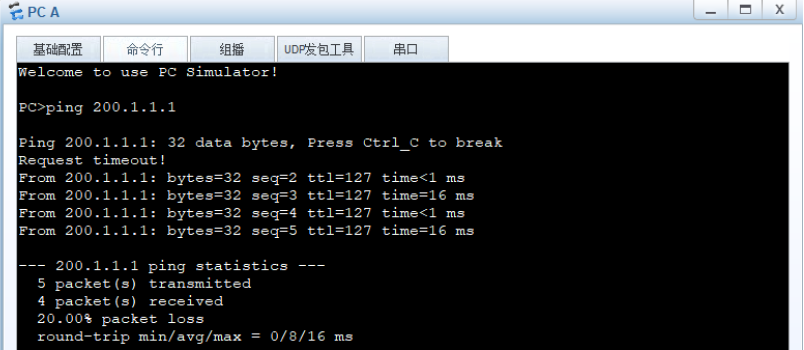

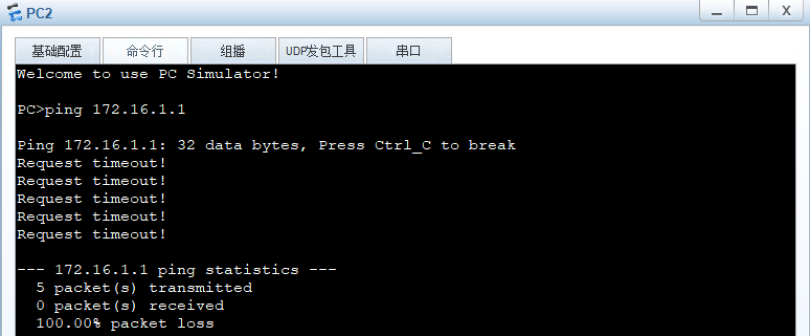

配置完毕后,可以测试到结果为位于Trust区域的PC A能访问Untrust区域的PC B,反过来PCB无法访问PC A。

使用Web界面管理防火墙

在上文笔记中,我们已经做好了本机端口和eNSP模拟器端口的映射,并将其连接到防火墙的端口GE1/0/3上,端口对应的区域为自定义的NM区域。

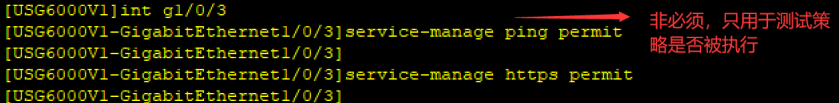

配置完端口IP后,我们仍然需要放行端口的策略,使端口可以放行https的流量,这样才能通过Web访问防火墙的可视化界面。

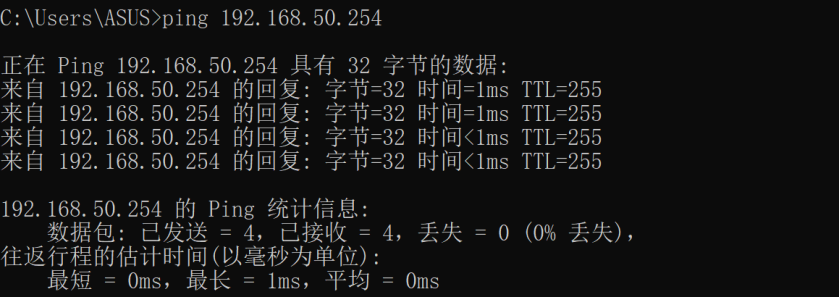

放行了ping(即ICMP协议)和https协议流量后,在本机测试是否可以ping通防火墙的端口GE1/0/3的IP地址。

可以看到可以访问,那么打开浏览器,输入防火墙的URL(https://192.168.50.254:8443)即可登录防火墙的可视化界面。

输入密码登录进去后,可以看到防火墙有非常多的功能模块,分别是面板、监控、策略、对象、网络和系统。

这些功能以后会慢慢进行介绍,今天我们先来了解基础的设置。

① 配置端口IP地址:点击“网络”=》“接口”,进入配置界面。

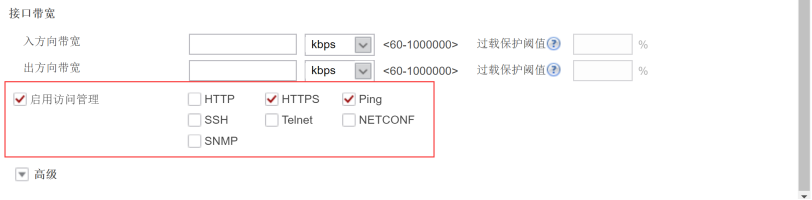

选中其中一个端口,点最右边的编辑,进入编辑界面。可以看到已配置的端口安全区域,IP地址等。

还可以配置端口出入方向的带宽,访问管理(刚才已经用命令行配置过了)等,另外还有高级选项,制定更深入的端口配置。

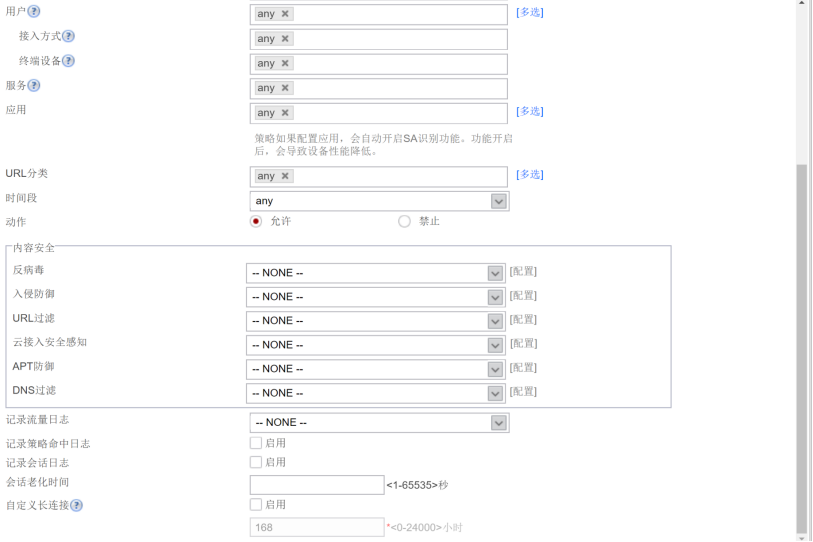

② 制定区域安全访问策略:点击“策略”=》“安全策略”

点击最右边的编辑,进入编辑界面。可以看到非常多的配置选项。

这里比如常用的功能是记录流量日志,会话,策略命中等日志,会话老化时间等。

会话表项

(1)基本概念

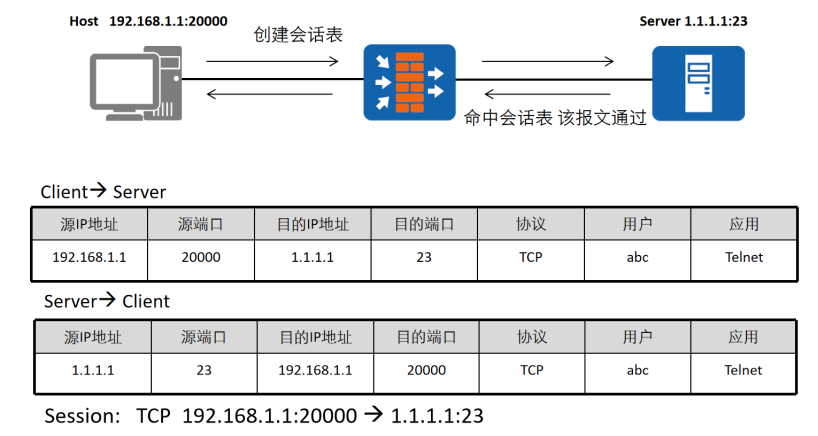

会话是状态检测防火墙的基础,每一个通过防火墙的数据流都会在防火墙上建立一个会话表项,以五元组(源目的IP地址、源目的端口、协议号)为Key值,通过建立动态的会话表提供域间转发数据流更高的安全性。

下一代防火墙在五元组基础上增加用户、应用字段扩展为七元组。其将会包括七个元素:

① 源IP地址

② 源端口

③ 目的IP地址

④ 目的端口

⑤ 协议号

⑥ 用户

⑦ 应用

(2)在防火墙上查看会话表项

首先,我们要让防火墙生成会话表项。使用PC A访问PC B,然后迅速在防火墙使用命令查看会话表项。

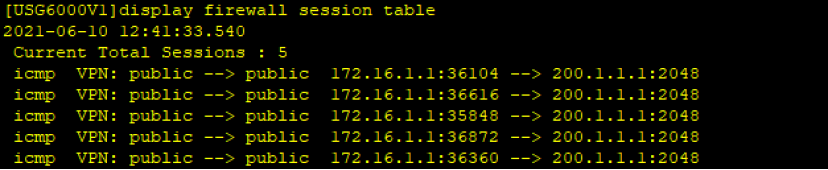

命令:display firewall session table

可以看到,由于使用ICMP协议来验证联通性,一共发出了五个ICMP请求包,每个请求包由于使用了不同的源端口,而被当成不同了会话。

对会话表中不同字段的解析:

① current total sessions : 当前会话表数统计

② icmp : 协议名称

③ VPN:public-->public : VPN实例名称,表示方式为:源方向-->目的方向

④ 172.16.1.1:36360 --> 200.1.1.1:2048 : 会话表信息

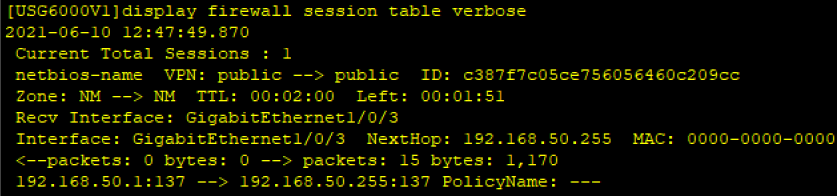

命令:display firewall session table verbose

可以查看更为详细的信息。如下图所示:由于一直用Web连接防火墙,这也会被防火墙记录为会话而保存下来。

对会话表中不同字段的解析:

① netbios-name : 协议名称

② ID : 当前会话ID

③ TTL : 该会话表项总的生存时间

④ Left : 该会话表项剩余生存时间

⑤ Output-interface : 出接口

⑥ NextHop : 下一跳IP地址

⑦ MAC : 下一跳MAC地址

⑧ <--packets:0 bytes:0 : 该会话入方向的报文数(包括分片)和字节数统计

⑨ -->packets:15 bytes:1170 : 该会话出方向的分片报文数(包括分片)和字节数统计

⑩ PolicyName : 报文匹配的策略名称

有些字段上面已经介绍过了,这里不再重复介绍。

至此,防火墙的拓扑搭建以及会话表已经介绍完毕。下一节笔记将会继续介绍防火墙的ASPF技术和ServerMap的产生,以及简单介绍一下分片缓存和长连接的技术。