20181334张怡杰《网络对抗技术》Exp5 信息搜集与漏洞扫描

1、实践内容

1.1 各种搜索技巧的应用

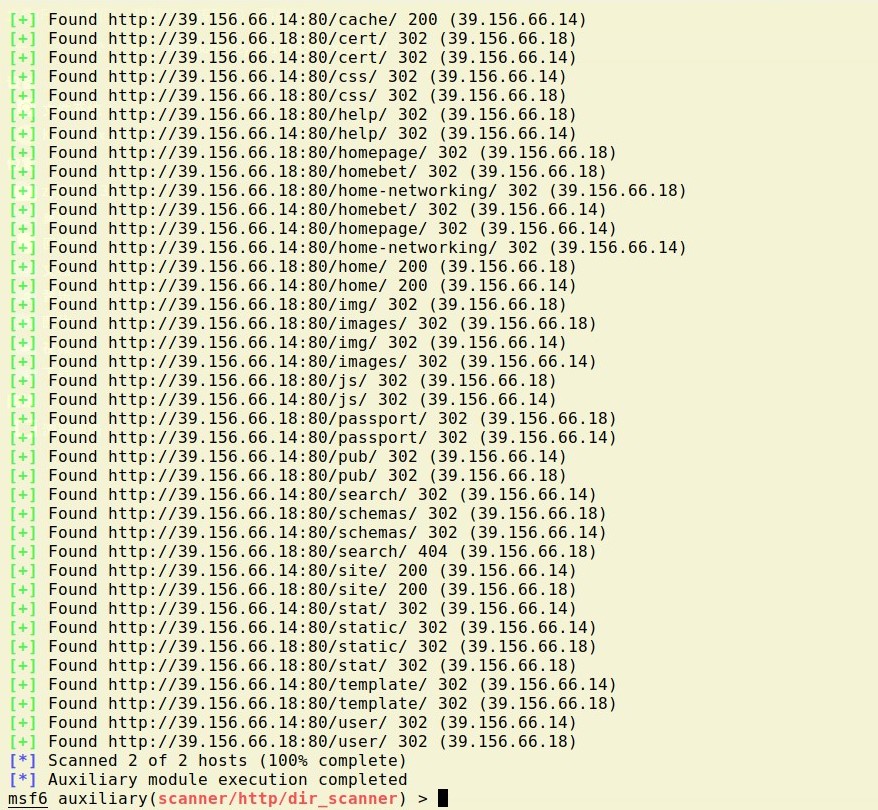

1.1.1 搜索网址目录结构

- 输入指令

msfconsole use auxiliary/scanner/http/dir_scanner set THREADS 50 set RHOSTS www.baidu.com exploit

‘

‘

http回应具体含义是http响应码含义可点击

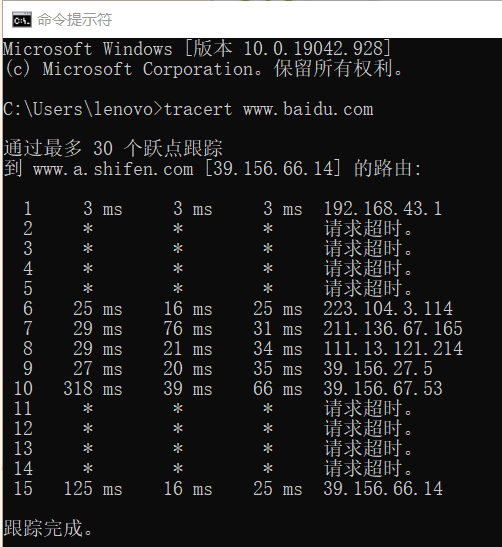

1.1.2 tracert

tracert可用于对经过的路由进行探测

- 主机cmd输入指令

tracert www.baidu.com

从左到右的5条信息分别代表了

- “生存时间”(每途经一个路由器结点自增1)

- “三次发送的ICMP包返回时间”(共计3个,单位为毫秒ms)

- “途经路由器的IP地址”(如果有主机名,还会包含主机名)。

- 其中带有星号(*)的信息表示该次ICMP包返回时间超时。

1.1.3 信息检索技巧

1.1.3.1 高级搜索

有时候搜索出来的结果不是很满意,比如结果很多找不到实际需要的,其实百度大部分都是模糊搜索,想要精确搜索可以使用高级搜索。

高级搜素的结果会更加的精确,比如结果很多想排除一部分,可以使用不包括关键词

高级检索既能模糊检索,也能精确检索。

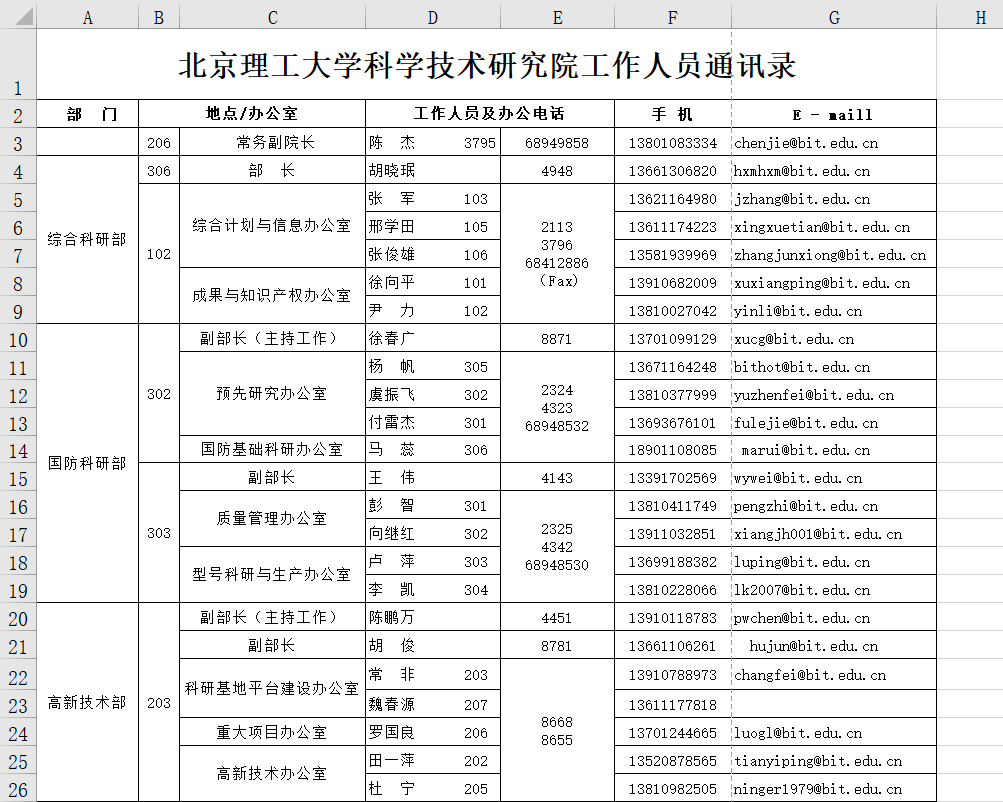

1.1.3.2 检测特定类型的文件

查找格式为XLS的文件,且关键词包含北京

filetype:xls 北京 site:edu.cn

下载并打开

可以看到有很多比较敏感的信息。

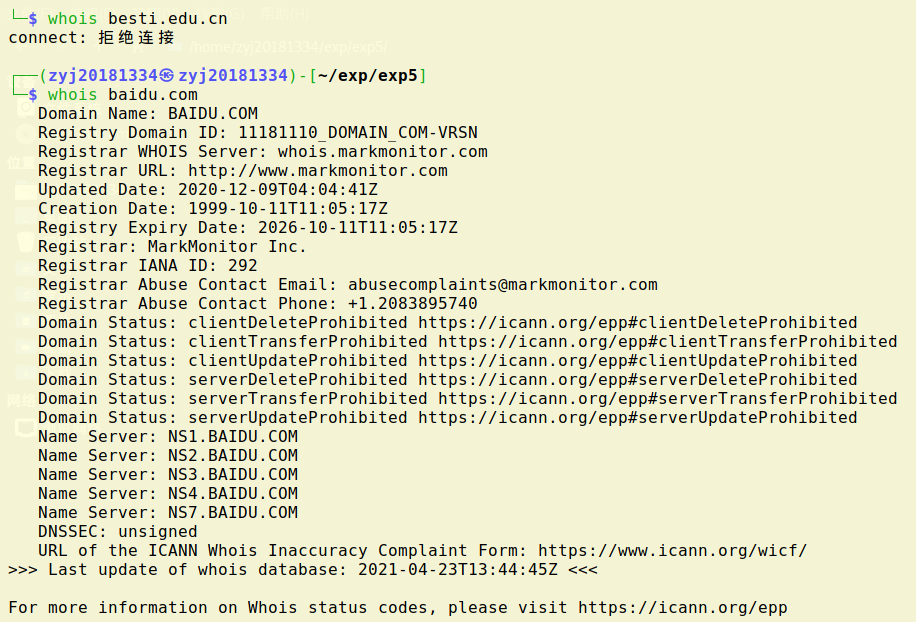

1.2 DNS IP注册信息的查询

1.2.1 whois域名注册信息查询

- 输入whois baidu.com

可以看到网站名称、注册机构、注册服务器、域名等等信息

学校网站拒绝连接不知道为何。

1.2.2 nslookup,dig域名查询

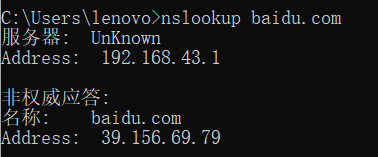

1.2.2.1 nslookup查询

nslookup可以得到DNS解析服务器保存的Cache的结果

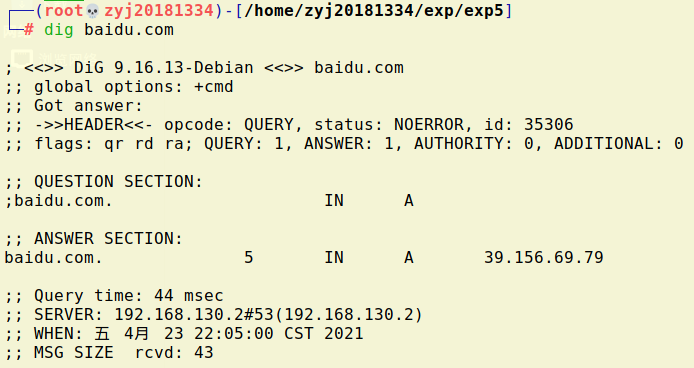

1.2.2.2 dig域名查询

如果没有dig可以先安装

sudo su apt-get install dnsutils

输入dig baidu.com 进行查询

Got answer可以看到从DNS返回的技术信息ANSWER SECTION显示出查询的结果baidu.com的IP是39.156.69.79- 最后一段默认输出包含了查询的统计数据

1.2.3 IP2Location 地理位置查询

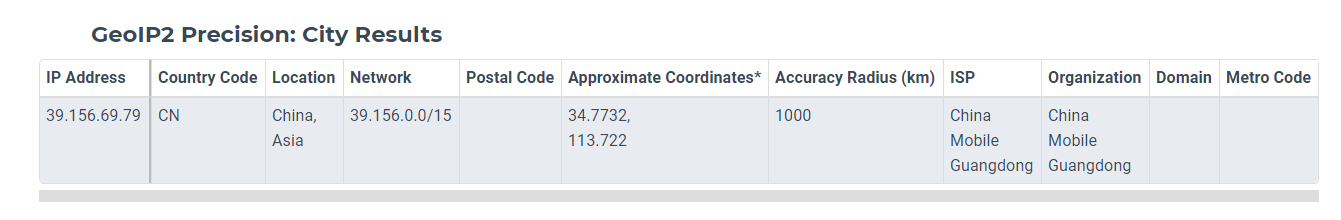

1.2.3.1 www.maxmind.com

查看刚刚找到的IP

可以看到是中国广东移动提供的服务。

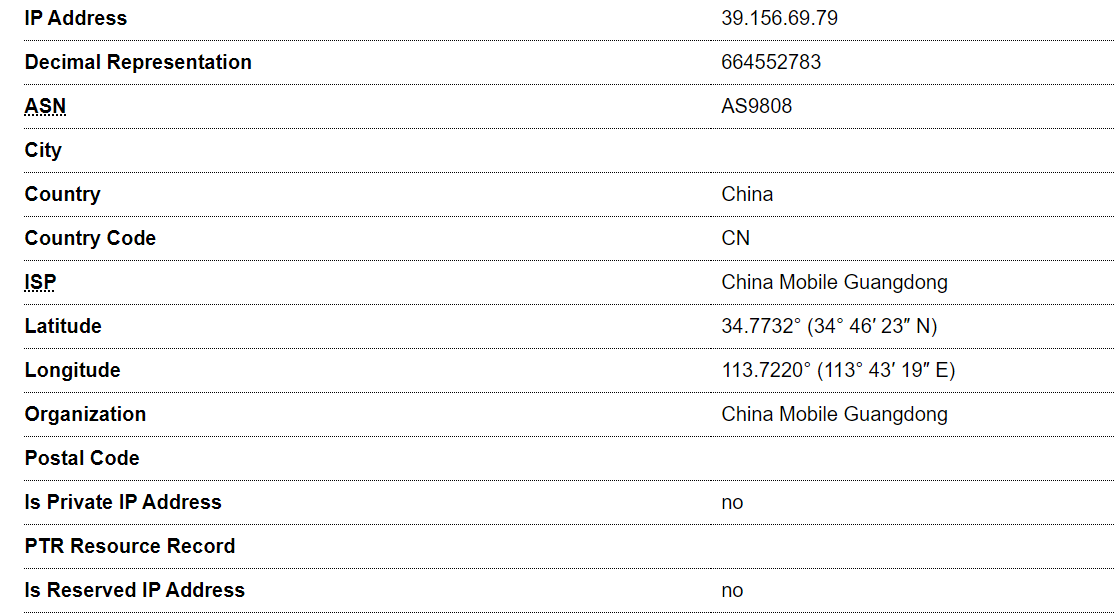

1.2.3.2 IP反向查询

https://www.ip-adress.com/reverse-ip-lookup

甚至可以看到经纬度。

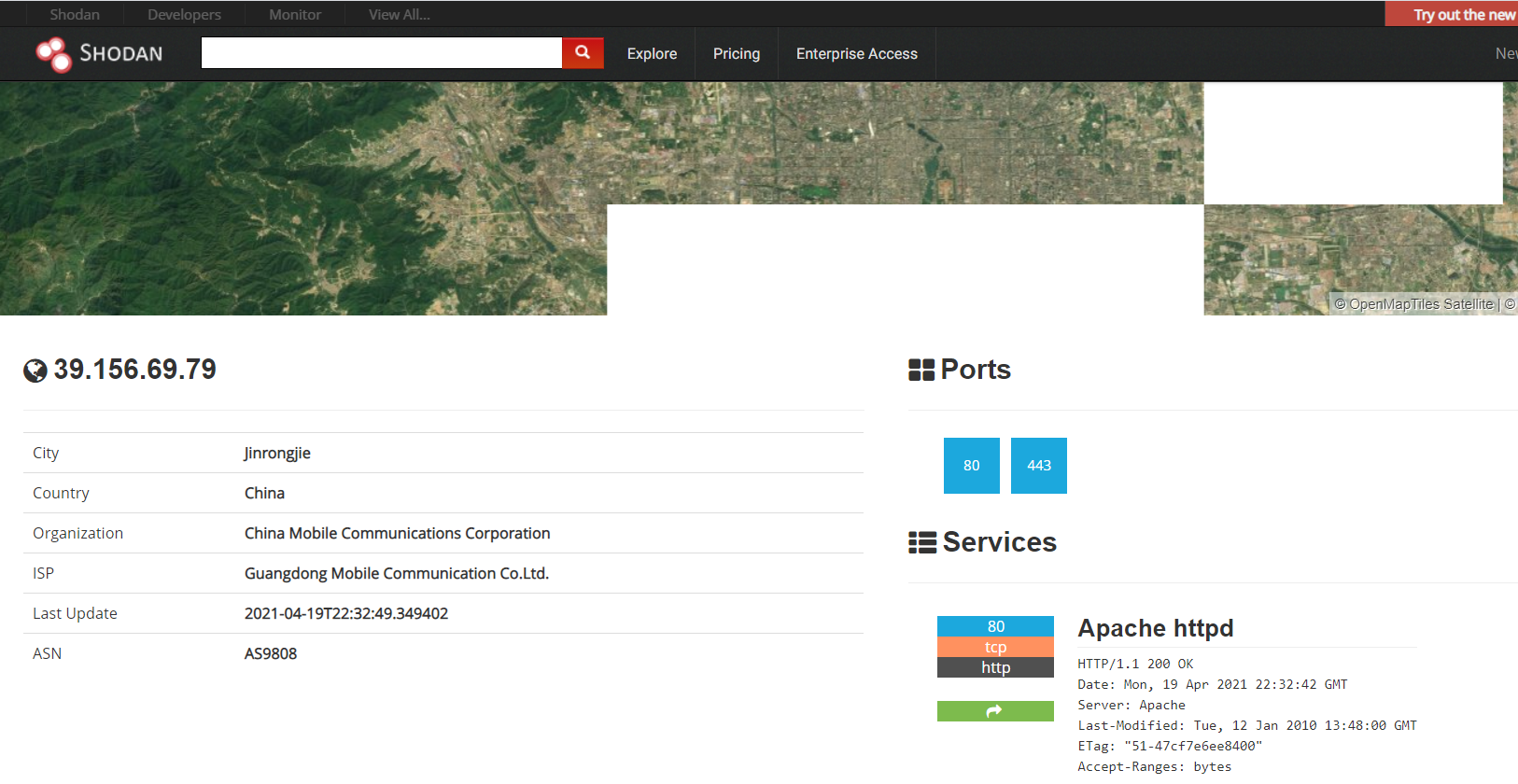

1.2.3.3 shodan地理位置查询

本来想查一下自己,发现什么也没查到,好吧还是查一下百度

点击打开网址查询

shodan还能看到地图显示。

1.3 基本的扫描技术

1.3.1 主机发现

- 输入ping www.baidu.com

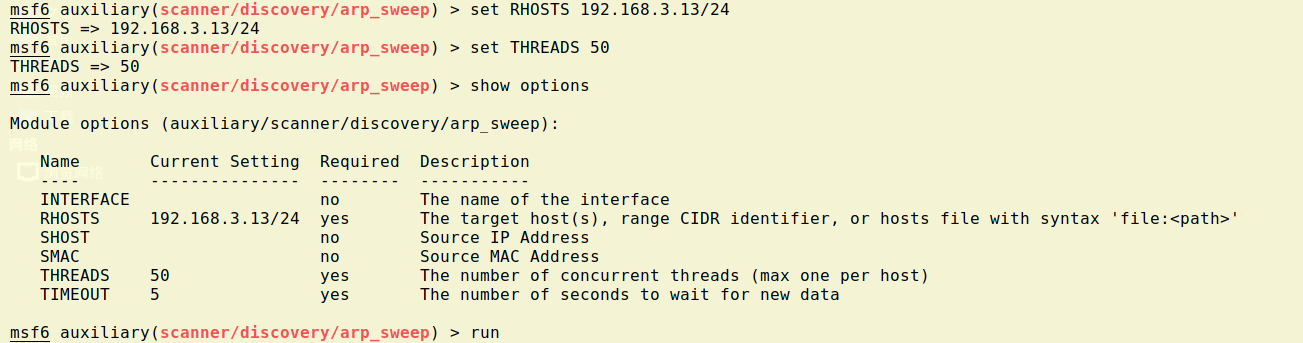

arp_sweep使用ARP请求枚举本地局域网络中的所有活跃主机

msfconsle use auxiliary/scanner/discovery/arp_sweep set RHOSTS 39.156.66.18/24 set THREADS 50 show options run

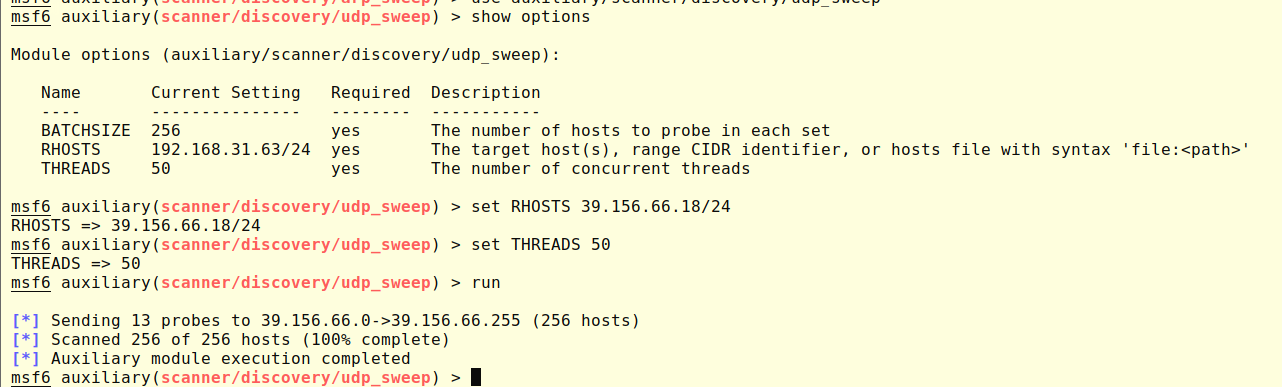

udp_sweep模块除了可以探测到存活主机之外,还可以获得主机名称信息

msfconsole use auxiliary/scanner/discovery/udp_sweep show options set RHOSTS 39.156.66.18/24

set THREADS 50

run

1.3.2 端口扫描

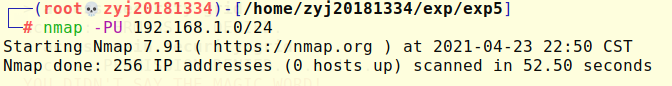

Nmap是一个免费的开源(许可证)实用程序,用于网络发现和安全审核。

-sP: nmap 仅对主机进行ping扫描(并不进行端口探测,还有操作系统识别)-sS:TCP SYN扫描,可以穿透防火墙;-sA:TCP ACK扫描。有时候由于防火墙会导致返回过滤/未过滤端口;-sT:TCP connect扫描,最准确,但是很容易被IDS检测到,不推荐;-sF/-sX/-sN:扫描特殊的标志位以避开设备或软件的监测;-O:启用TCP/IP协议栈的指纹特征信息扫描以获取远程主机的操作系统信息;-sV:获取开放服务的版本信息;-PA/-PU:分别向目标主机发送ACK/UDP报文进行端口探测。

输入命令

- nmap -PU 192.168.43.147

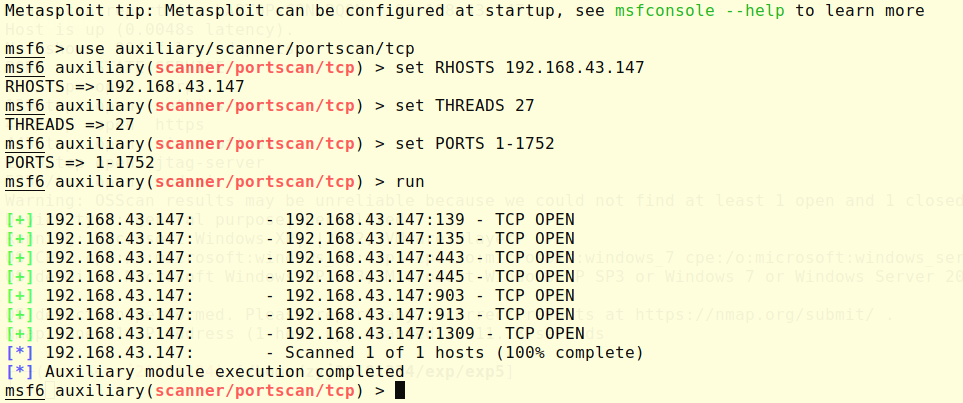

msf中的portscan模块

use auxiliary/scanner/portscan/tcp set RHOSTS 192.168.43.147 set THREADS 27 set PORTS 1-1752 run

可以看到主机开放的端口有139、135、443、445、903、913、1309

1.3.3 OS及服务版本探测

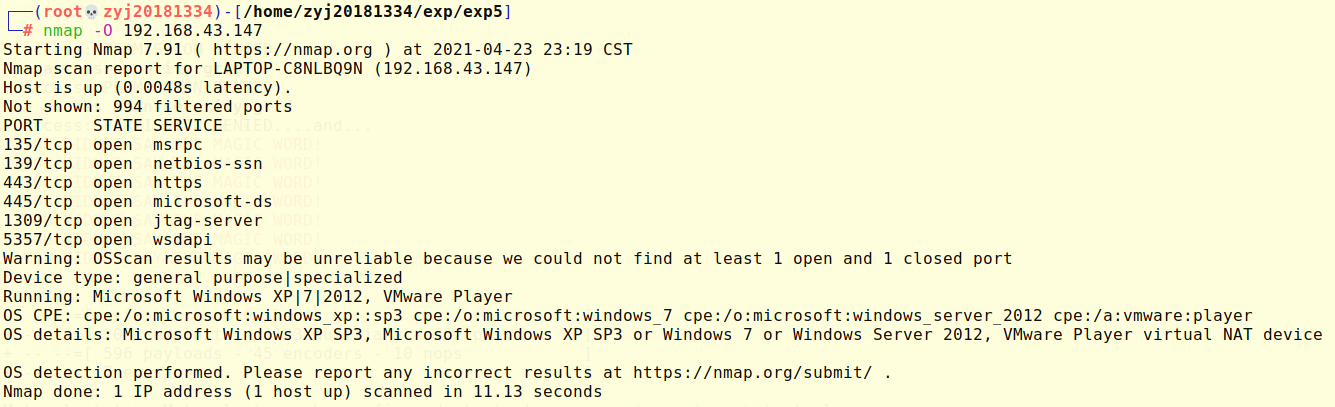

- 输入命令 nmap -O 192.168.43.147

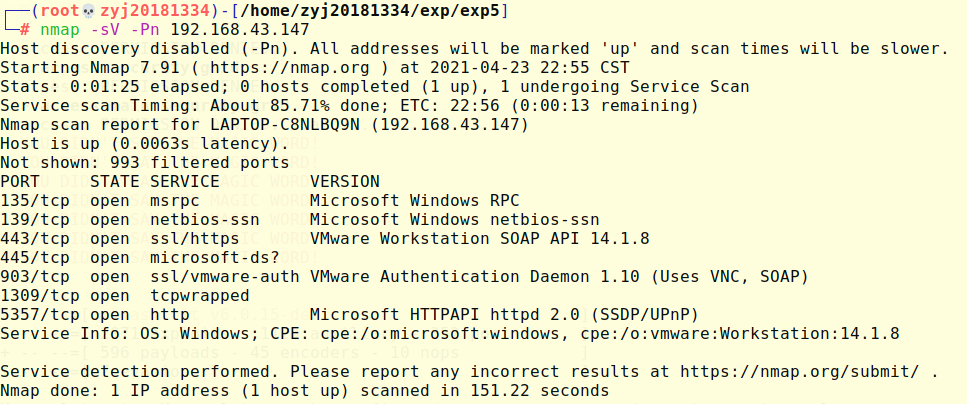

- nmap -sV -Pn 192.168.43.147

1.3.4 具体服务的查点

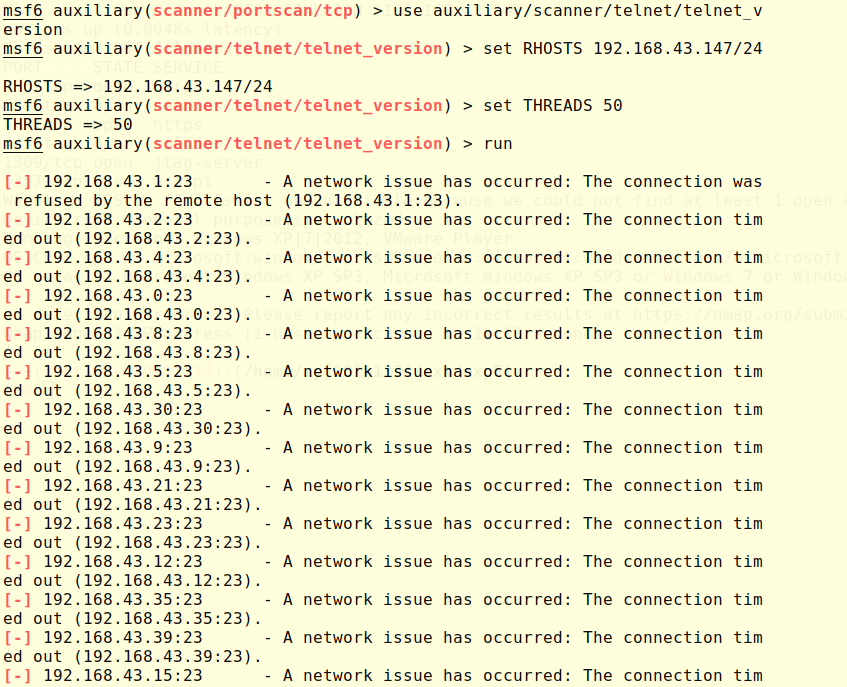

1.3.4.1 Telnet服务扫描

use auxiliary/scanner/telnet/telnet_version set RHOSTS 192.168.43.147/24 set THREADS 50 run

可以看到开启服务的主机比较少

1.3.4.2 SMB网络服务扫描

提供最常用的远程文件与打印机共享网络服务

use auxiliary/scanner/smb/smb_version set RHOSTS 192.168.43.147/24 set THREADS 50 run

1.3.4.3 Oracle数据库服务查点

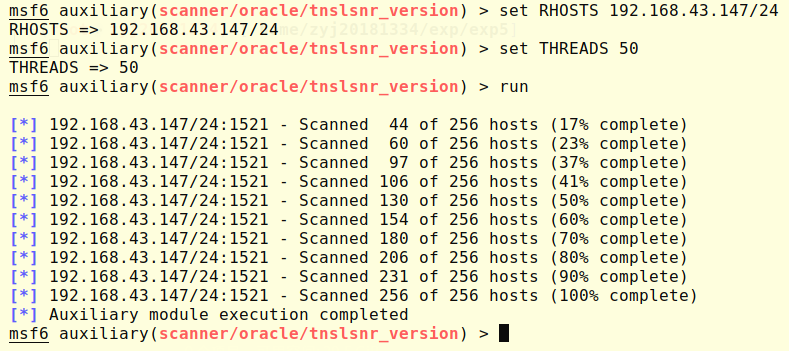

use auxiliary/scanner/oracle/tnslsnr_version set RHOSTS 192.168.43.147/24 set THREADS 50 run

1.4 漏洞扫描

1.4.1 openvas安装

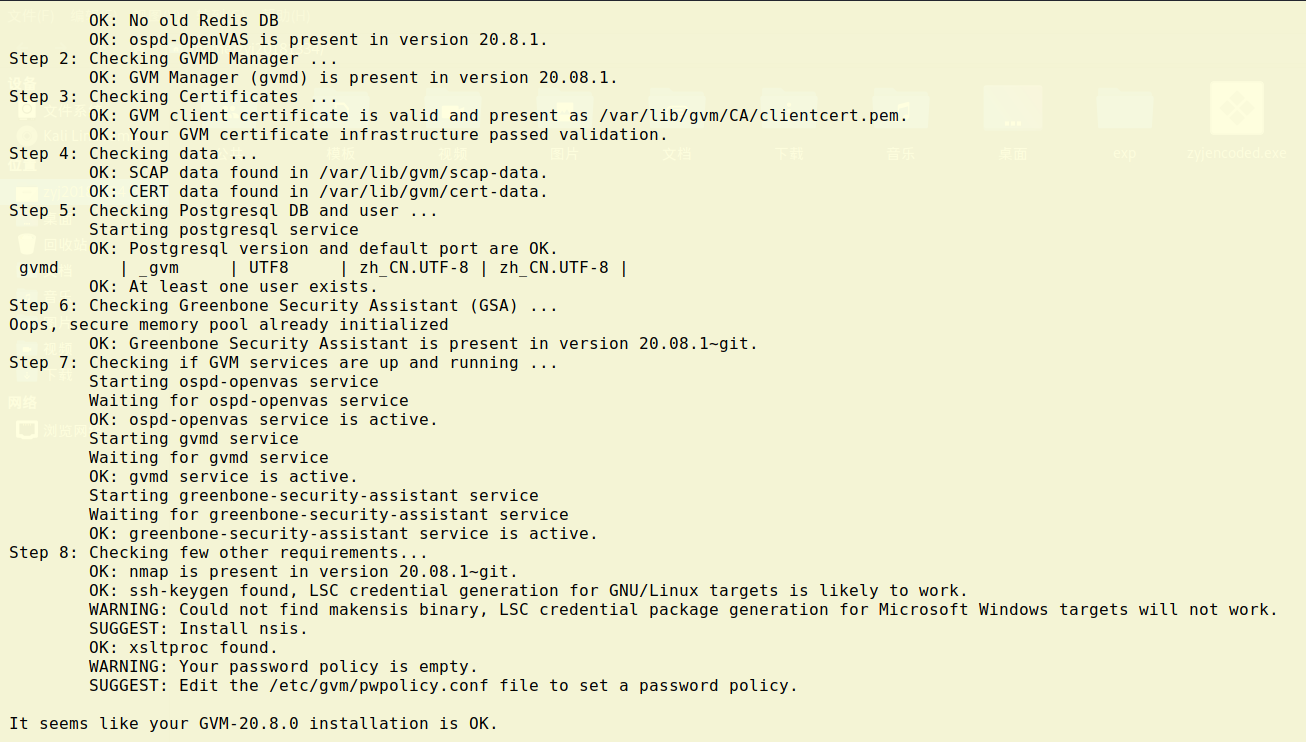

sudo apt-get install gvm //安装,需要一点时间 sudo gvm-setup //初始化,需要很久时间,一小时以上,注意不要在键盘输入任何东西,一直耐心等待 sudo gvm-check-setup //检查完整性,如果报错可以根据它的提示进行修复 gvm-start //运行

check后出现如图的最后一句话 说明应该是安装成功了

如果忘记密码或者密码太长可以输入以下指令修改密码。

- sudo runuser -u _gvm -- gvmd --user=admin --new-password=123456

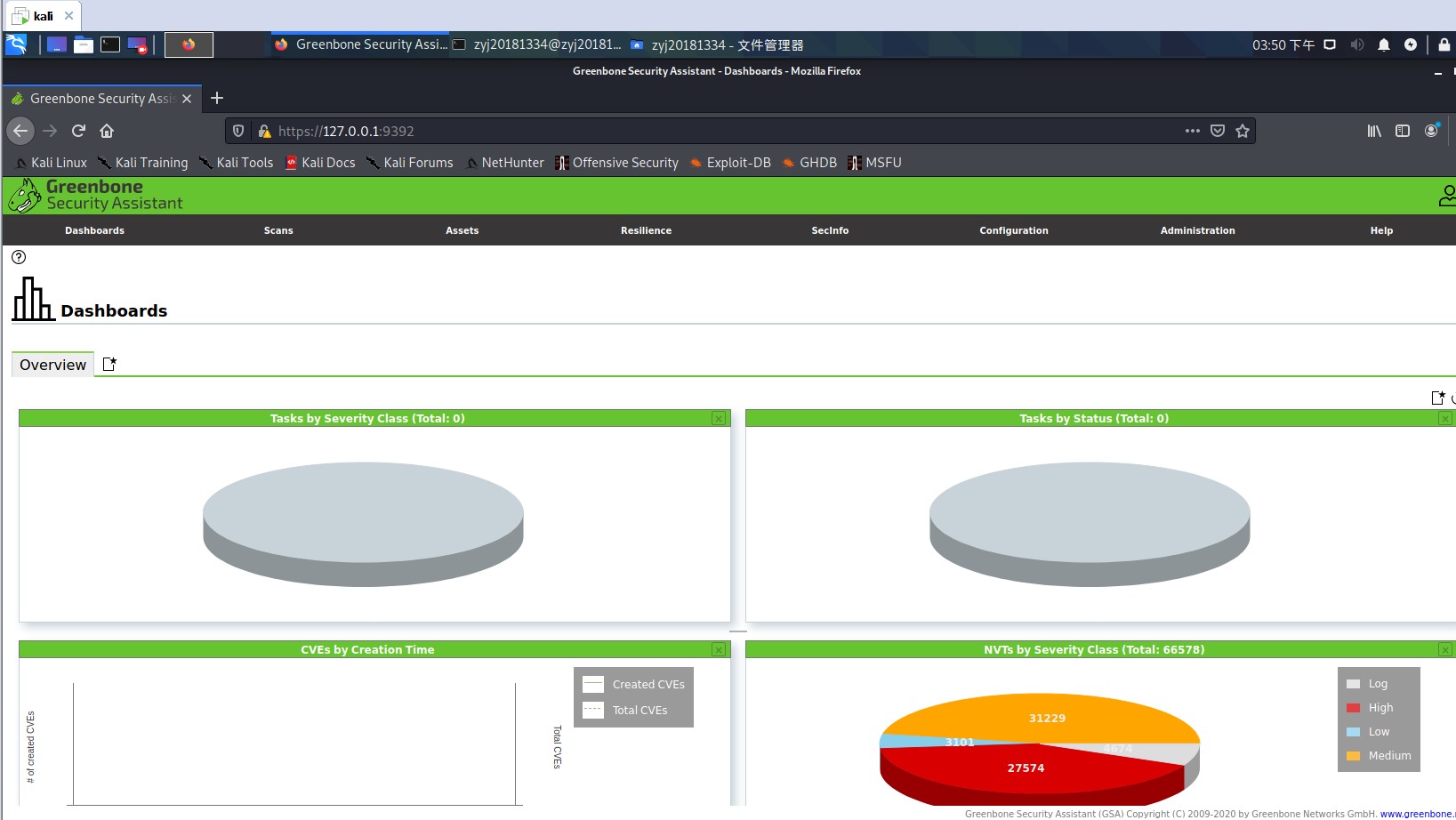

1.4.2 运行 openvas

- 输入gvm-start

如果报错是端口已经被占用,可以先关闭也就是gvm-stop然后再次启动

一般情况可以直接跳出网页,没有跳出可以访问https://127.0.0.1:9392

输入用户名和密码

1.4.3 漏洞扫描

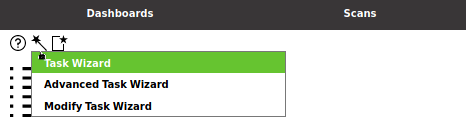

点击scans-task,再点击魔法棒

输入主机的IP进行扫描,等待一段时间直到Status出现done,点击report查看报告

点击Name-Full and Fast查看详细信息

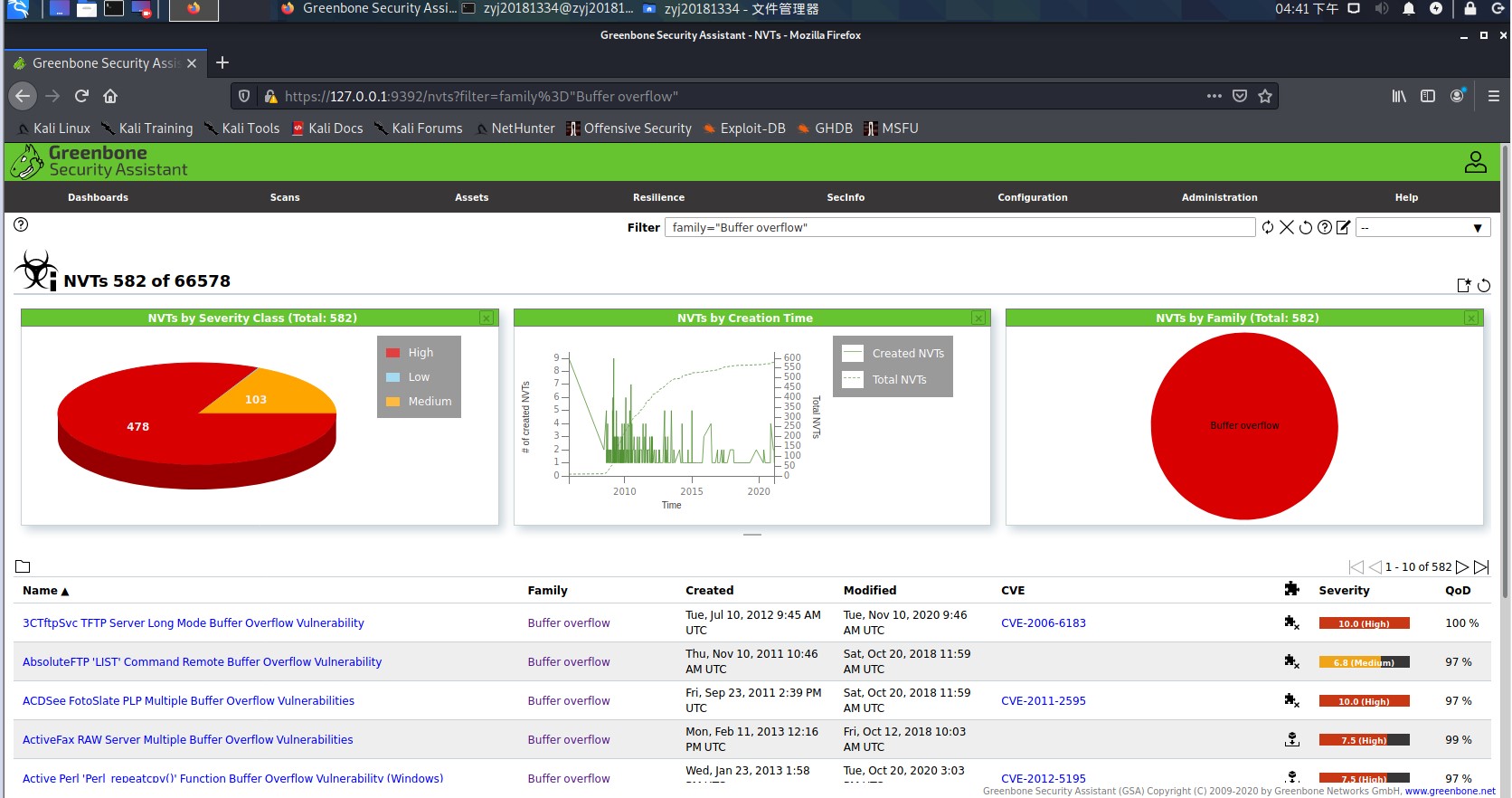

我先查看了缓冲区溢出

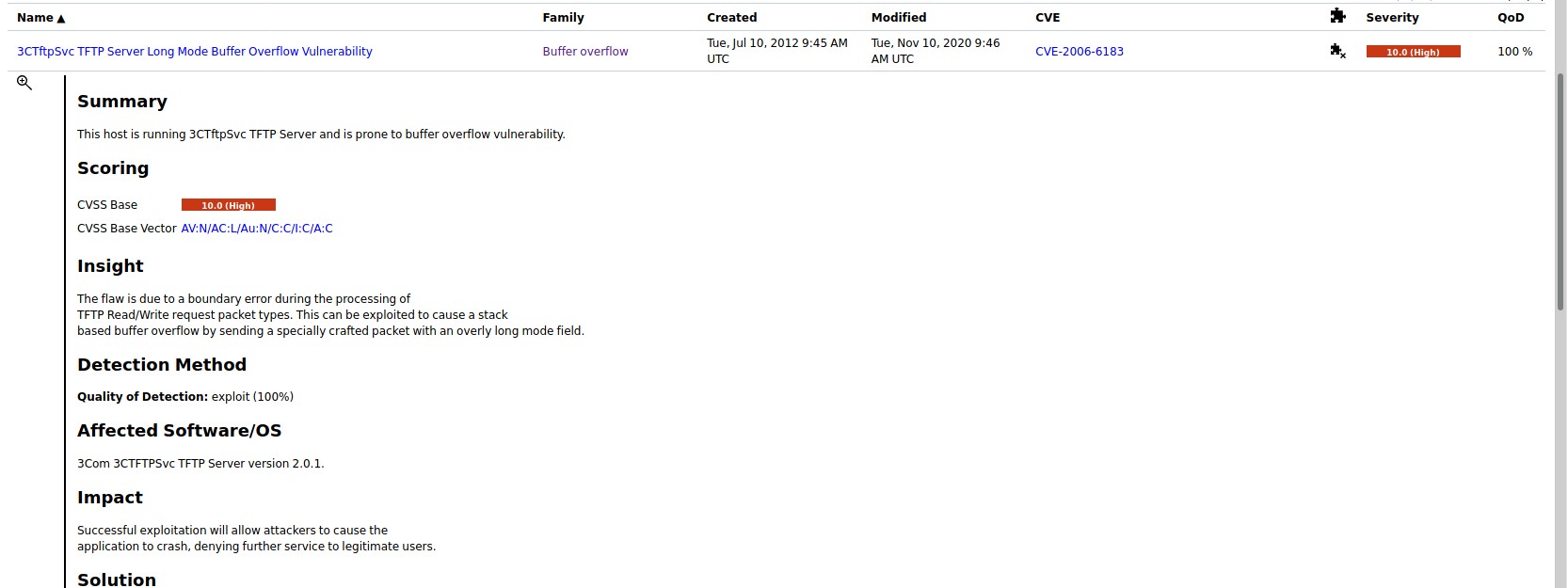

可以看到有很多的高风险,先看一下第一个十分危险的威胁详细信息

下拉可以看到原因、影响以及解决方法

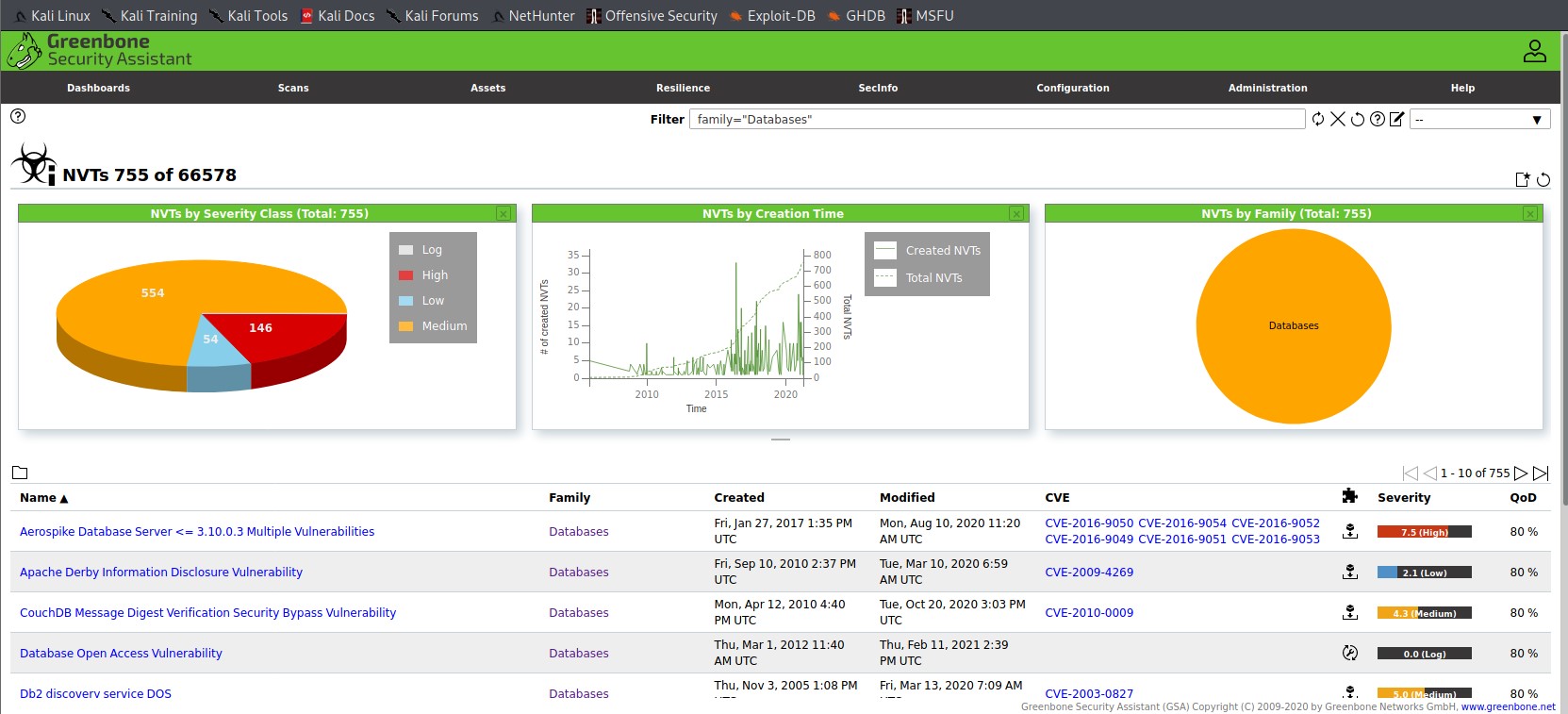

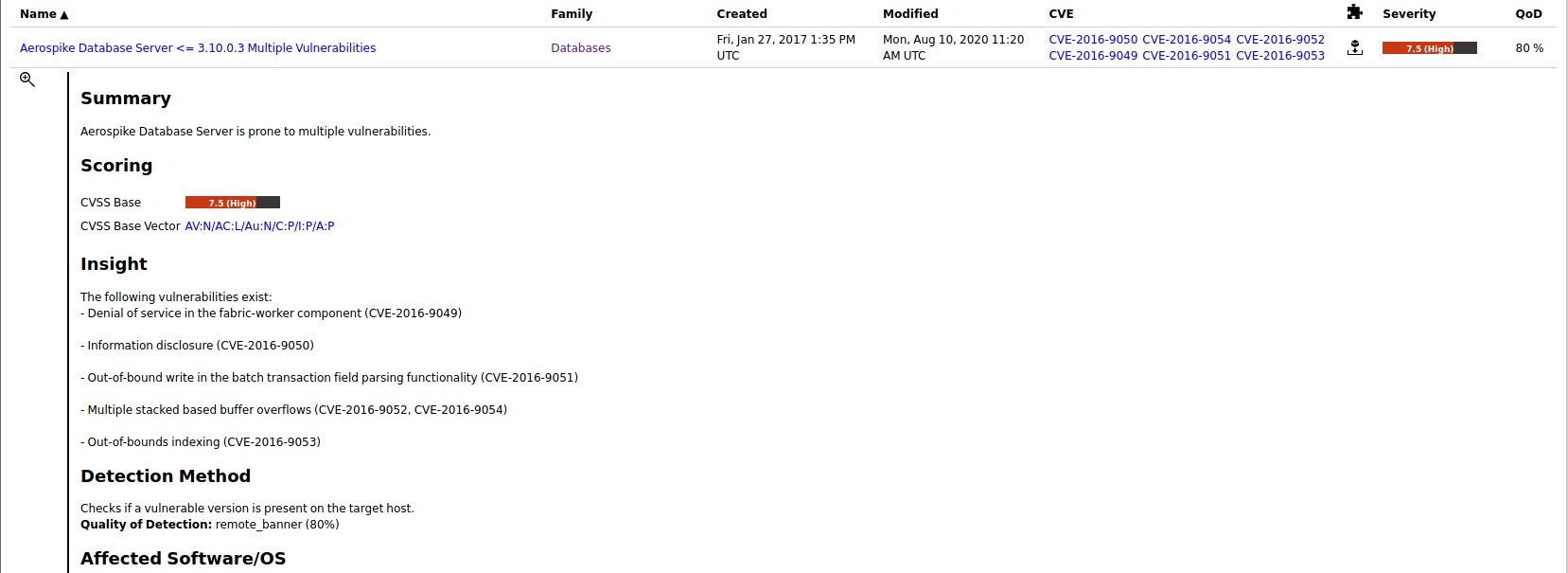

然后我又查了数据库,点击详细信息

可以看到漏洞原因、评分以及抵御方法。

2 实验后回答问题

2.1 哪些组织负责DNS,IP的管理

全球根服务器均由美国政府授权的ICANN统一管理,负责DNS和IP地址管理。

全球一共有5个地区性注册机构:

- ARIN(北美地区)

- RIPE(欧洲地区)

- APNIC(亚太地区)

- LACNIC(拉丁美洲美洲)

- AfriNIC(非洲地区)

2.2 什么是3R信息。

- 注册人Registrant

- 注册商Registrar

- 官方注册局Registry

2.3 评价下扫描结果的准确性

扫描结果还是很准确的,比如开放的端口号等等。

3 实验总结与体会

3.1 实验总结与体会

不知道目录出什么问题了,不显示一级标题,所以就只能整两个标题了。

本次实验主要是信息搜集和漏洞扫描,感觉现在信息泄露还是蛮严重的,之前还接到过诈骗电话,知道我的姓名和买的东西,应该是淘宝商家的信息泄露了,这次实验也查到了北京理工大学科室具体人员和电话信息等等,甚至很多人已经觉得电话号姓名等等已经不算隐私信息了,想想还是蛮可怕的,信息安全任重道远。

这次实验最麻烦的部分还是装openvas,其实有耐心就好,我在安装过程中不小心按到了键盘,最后check的时候报了错,但是根据它的提示,输入它给的指令,重新下载了文件,下载好之后就成功了。由此也可以看出耐心和细心是做实验必备的。

浙公网安备 33010602011771号

浙公网安备 33010602011771号