OpenSSL创建私有CA

1.编辑/etc/pki/tls/openssl.cnf

[ CA_default ]

dir = /etc/pki/CA # 工作目录

certs = $dir/certs # 客户端证书保存位置

crl_dir = $dir/crl # 证书吊销列表

database = $dir/index.txt #证书列表

new_certs_dir = $dir/newcerts #新生成的证书保存目录

certificate = $dir/cacert.pem #CA的证书保存位置

serial = $dir/serial #当前证书的序列号

crlnumber = $dir/crlnumber #当前的吊销序列号

crl = $dir/crl.pem #证书吊销列表文件

private_key = $dir/private/cakey.pem #CA的私钥

2. 制作私有CA

生成私钥

(umask 077;openssl genrsa -out private/cakey.pem 2048)

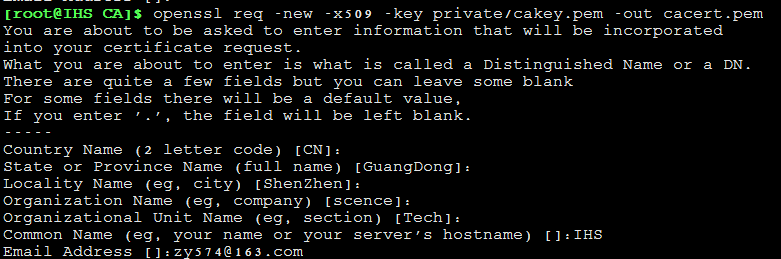

生成自签证书

openssl req -new -x509 -key private/cakey.pem -out cacert.pem

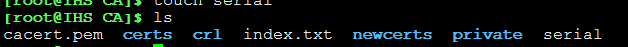

创建所需文件

touch index.txt

touch serial

初始证书序列号

echo 01 > serial

3.颁发证书

指定一个证书存放的位置

mkdir /etc/httpd/ssl

cd /etc/httpd/ssl

1.生成私钥

(umask 077;openssl genrsa -out httpd.key 1024)

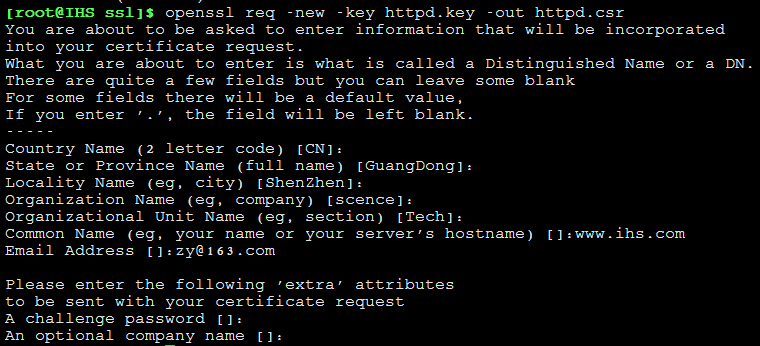

2.生成证书颁发请求

openssl req -new -key httpd.key -out httpd.csr

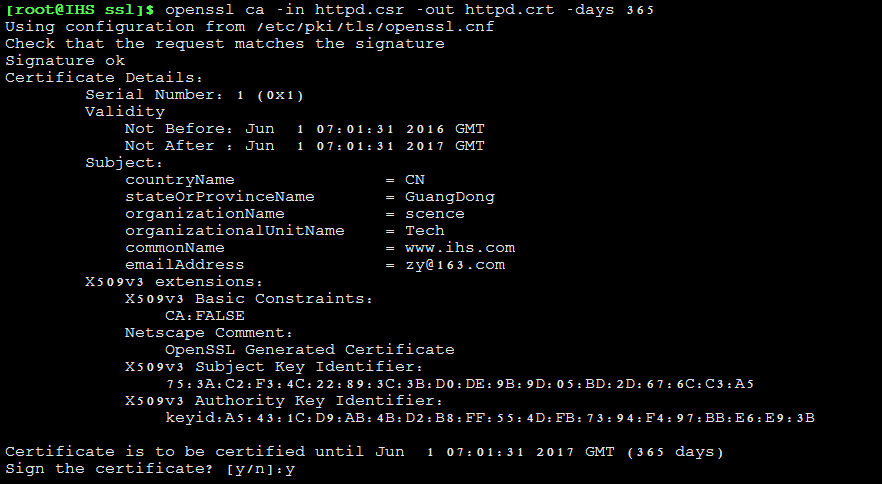

3.签名

将httpd.csr发给CA,这里用的同一台机器,故发给的就是自己

openssl ca -in httpd.csr -out httpd.crt -days 365

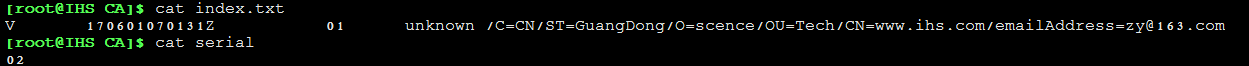

查看证书列表

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了