一 、证书自签发和给web 服务签发证书

.ssl 证书加密文件 ****************************** 建立私有CA openCA openssl 证书申请及签署步骤 1.生成证书申请请求 2.RA 效验 3.CA 签署 4. 获取证书 openssl 默认配置文件:/etc/pki/tls/openssl.cnf 1.创建所需要的文件 文件serial和index.txt分别用于存放下一个证书的序列号和证书信息数据库。 文件serial填写第一个证书序列号(如10000001),之后每前一张证书,序列号自动加1。 touch index.txt echo 01 > serial 2.CA 自签发证书 生成私钥: (umask 077; openssl genrsa -out private/cakey.pem 2048) 生成新证书: openssl req -new -x509 -key /etc/pki/CA/private/cakey.pem -days 7300 -out cacert.pem -new :生成新的证书签署文件 -x509 :专用于CA 自签发证书 -key :私钥 -days :有效期 -out : 证书的保存路径 然后根据信息填完可以生成新的证书了 3.发证 1.主机生成证书请求文件 2.将请求文件发给CA 3.CA 效验请求文件 4.签发 给httpd 服务器签发证书。 创建私钥: (umask 077;openssl genrsa -out httpd.key 2048) 创建证书请求文件 openssl req -new -key httpd.key -days 365 -out httpd.csr 签发证书 openssl ca -in /etc/httpd/ssl/httpd.csr -out httpd.crt -days 365 查看证书中的信息: openssl x509 -in /path/cert_file -noout -text

二、 nginx 配置

server { listen 443 ssl; server_name nginx.test; #设置 host 名称必须与证书中的 ssl_certificate /etc/pki/CA/nginx/httpd.crt; ssl_certificate_key /etc/pki/CA/nginx/httpd.key; ssl_session_cache shared:SSL:1m; ssl_session_timeout 5m; ssl_ciphers HIGH:!aNULL:!MD5; ssl_prefer_server_ciphers on; location / { root html; index index.html index.htm; } }

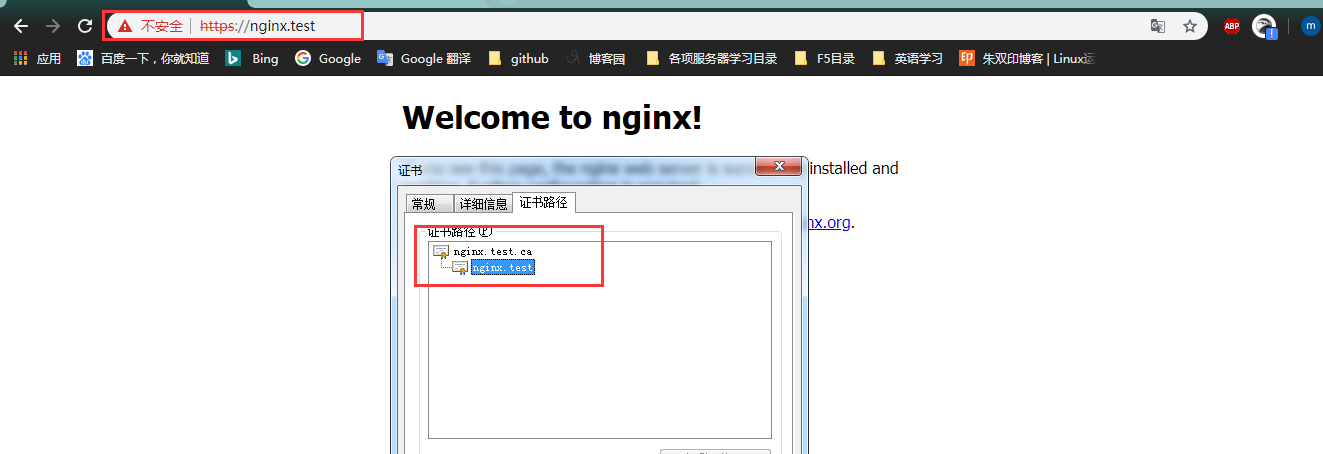

三、 测试

提示不安全是Chrome 安全性比较高,这种证书合规性不好

浙公网安备 33010602011771号

浙公网安备 33010602011771号