drf-jwt源码执行流程(了解)、自定义用户表签发和认证、权限控制(acl,rbac)、额外知识点补充

1|0drf-jwt源码执行流程(了解)、自定义用户表签发和认证、权限控制(acl,rbac)、额外知识点补充

1|1drf-jwt源码执行流程(了解)

-

1|0签发(登录)源码解析

# 登录接口,路由匹配成功,执行obtain_jwt_token---》post请求---》ObtainJSONWebToken的post方法 path('login/', obtain_jwt_token), # ObtainJSONWebToken的post方法 继承APIView def post(self, request, *args, **kwargs): # 实例化得到序列化类 serializer = self.get_serializer(data=request.data) # 做校验:字段自己,局部钩子,全局钩子 if serializer.is_valid(): # user:当前登录用户 user = serializer.object.get('user') or request.user # 签发的token token = serializer.object.get('token') # 构造返回格式 response_data = jwt_response_payload_handler(token, user, request) response = Response(response_data) if api_settings.JWT_AUTH_COOKIE: expiration = (datetime.utcnow() + api_settings.JWT_EXPIRATION_DELTA) response.set_cookie(api_settings.JWT_AUTH_COOKIE, token, expires=expiration, httponly=True) #最终返回了咱们定制的返回格式 return response return Response(serializer.errors, status=status.HTTP_400_BAD_REQUEST) # 如何得到user,如何签发的token----》在序列化类的全局钩子中得到的user和签发的token -JSONWebTokenSerializer---全局钩子---validate #前端传入,校验过后的数据---》{"username":"lqz","password":"lqz1e2345"} def validate(self, attrs): credentials = { 'username':attrs.get('username') 'password': attrs.get('password') } if all(credentials.values()): # auth 模块,authenticate 可以传入用户名,密码如果用户存在,就返回用户对象,如果不存就是None # 正确的用户 user = authenticate(**credentials) if user: # 校验用户是否是活跃用户,如果禁用了,不能登录成功 if not user.is_active: msg = _('User account is disabled.') raise serializers.ValidationError(msg) # 荷载----》通过user得到荷载 {id,name,email,exp} payload = jwt_payload_handler(user) return { # jwt_encode_handler通过荷载得到token串 'token': jwt_encode_handler(payload), 'user': user } else: msg = _('Unable to log in with provided credentials.') raise serializers.ValidationError(msg) else: msg = _('Must include "{username_field}" and "password".') msg = msg.format(username_field=self.username_field) raise serializers.ValidationError(msg) ### 重点: 1 通过user得到荷载:payload = jwt_payload_handler(user) 2 通过荷载签发token:jwt_encode_handler(payload) 1|02 认证(认证类)

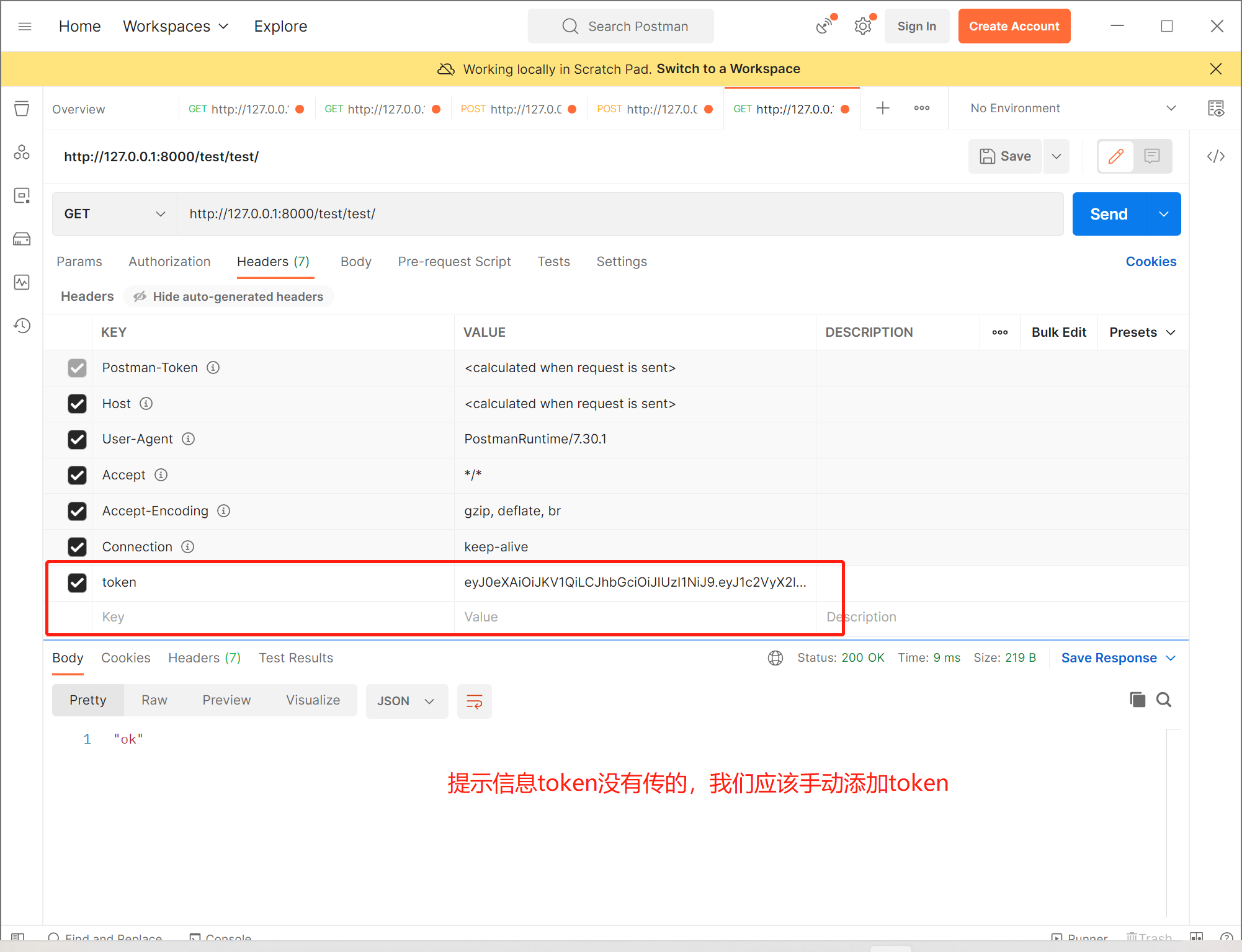

# JSONWebTokenAuthentication---->父类BaseJSONWebTokenAuthentication----》authenticate方法 def authenticate(self, request): # 前端带在请求头中的token 值 jwt_value = self.get_jwt_value(request) # 如果没有携带token,就不校验了 if jwt_value is None: return None try: # jwt_value就是token # 通过token,得到荷载,中途会出错 # 出错的原因: -篡改token -过期了 -未知错误 payload = jwt_decode_handler(jwt_value) except jwt.ExpiredSignature: msg = _('Signature has expired.') raise exceptions.AuthenticationFailed(msg) except jwt.DecodeError: msg = _('Error decoding signature.') raise exceptions.AuthenticationFailed(msg) except jwt.InvalidTokenError: raise exceptions.AuthenticationFailed() # 如果能顺利解开,没有被异常捕获,说明token是可以信任的 # payload就可以使用,通过payload得到当前登录用户 user = self.authenticate_credentials(payload) # 返回当前登录用户,token return (user, jwt_value) def get_jwt_value(self, request): # 拿到了前端请求头中传入的 jwt dasdfasdfasdfa # auth=[jwt,asdfasdfasdf] auth = get_authorization_header(request).split() # 'jwt' auth_header_prefix = api_settings.JWT_AUTH_HEADER_PREFIX.lower() if not auth: # 请求头中如果没带,去cookie中取 if api_settings.JWT_AUTH_COOKIE: return request.COOKIES.get(api_settings.JWT_AUTH_COOKIE) return None if smart_text(auth[0].lower()) != auth_header_prefix: return None if len(auth) == 1: msg = _('Invalid Authorization header. No credentials provided.') raise exceptions.AuthenticationFailed(msg) elif len(auth) > 2: msg = _('Invalid Authorization header. Credentials string ' 'should not contain spaces.') raise exceptions.AuthenticationFailed(msg) return auth[1] # 认证类配置了,如果不传jwt,不会校验,一定配合权限类使用 1|2自定义用户表签发和认证

1|01签发

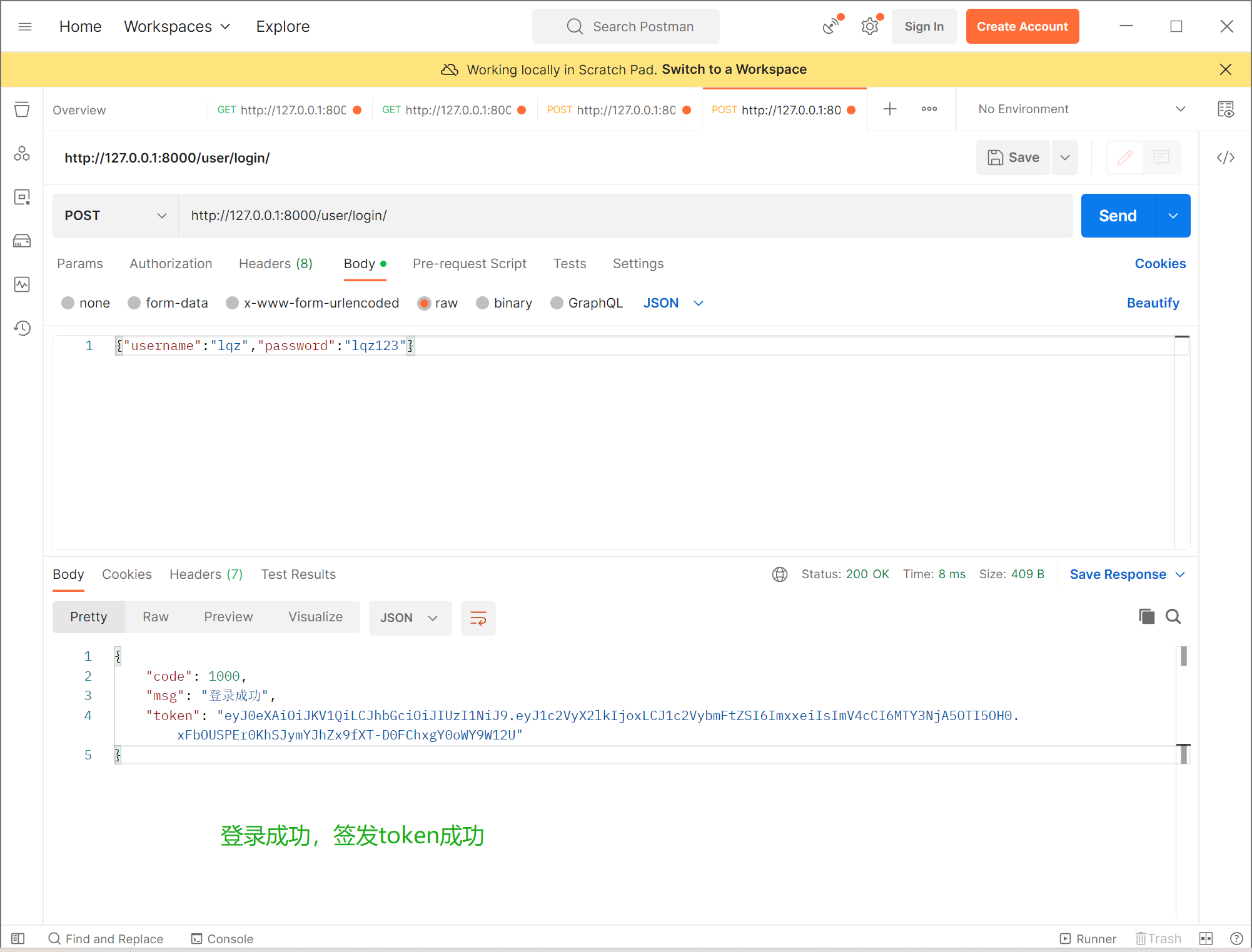

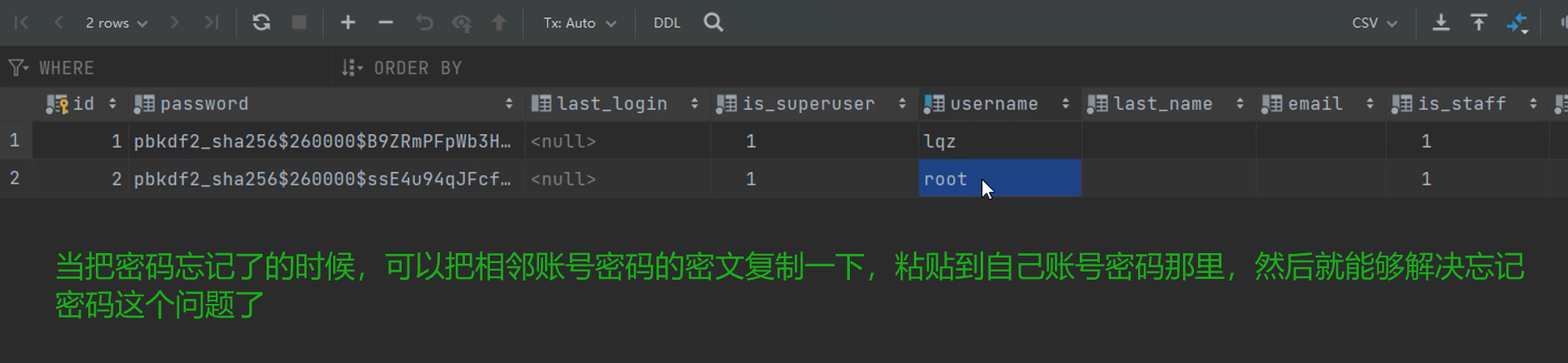

路由代码: from django.contrib import admin from django.urls import path from rest_framework_jwt.views import obtain_jwt_token from rest_framework.routers import SimpleRouter from app01.views import UserView router = SimpleRouter() router.register('user',UserView,'user') urlpatterns = [ path('admin/', admin.site.urls), path('login/', obtain_jwt_token), ] urlpatterns += router.urls 视图代码: from django.shortcuts import render from rest_framework_jwt.settings import api_settings jwt_payload_handler = api_settings.JWT_PAYLOAD_HANDLER jwt_encode_handler = api_settings.JWT_ENCODE_HANDLER from .models import UserInfo from rest_framework.decorators import action from rest_framework.viewsets import ViewSet from rest_framework.response import Response class UserView(ViewSet): @action(methods=['POST'],detail=False) def login(self,request,*args,**kwargs): username = request.data.get('username') password = request.data.get('password') user = UserInfo.objects.filter(username=username,password=password).first() if user: # 登录成功,签发token # 通过user得到payload payload = jwt_payload_handler(user) # 通过payload得到token token = jwt_encode_handler(payload) return Response({'code':1000,'msg':'登录成功','token':token}) else: return Response({'code':1001,'msg':'用户名或者密码不正确'}) # 在写错误信息提示的时候,msg里面最好写用户名或者密码不正确,这样别有居心的人也不会通过提示破解用户密码了

1|02 认证

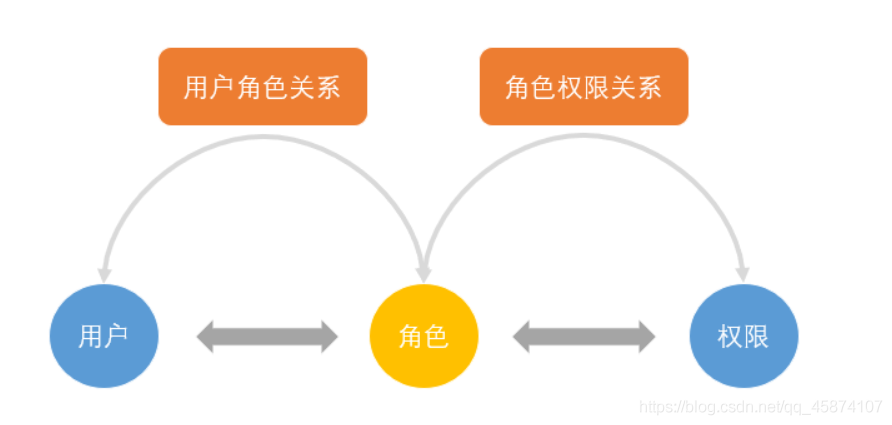

1|3权限控制(acl,rbac)

1|4额外知识点补充

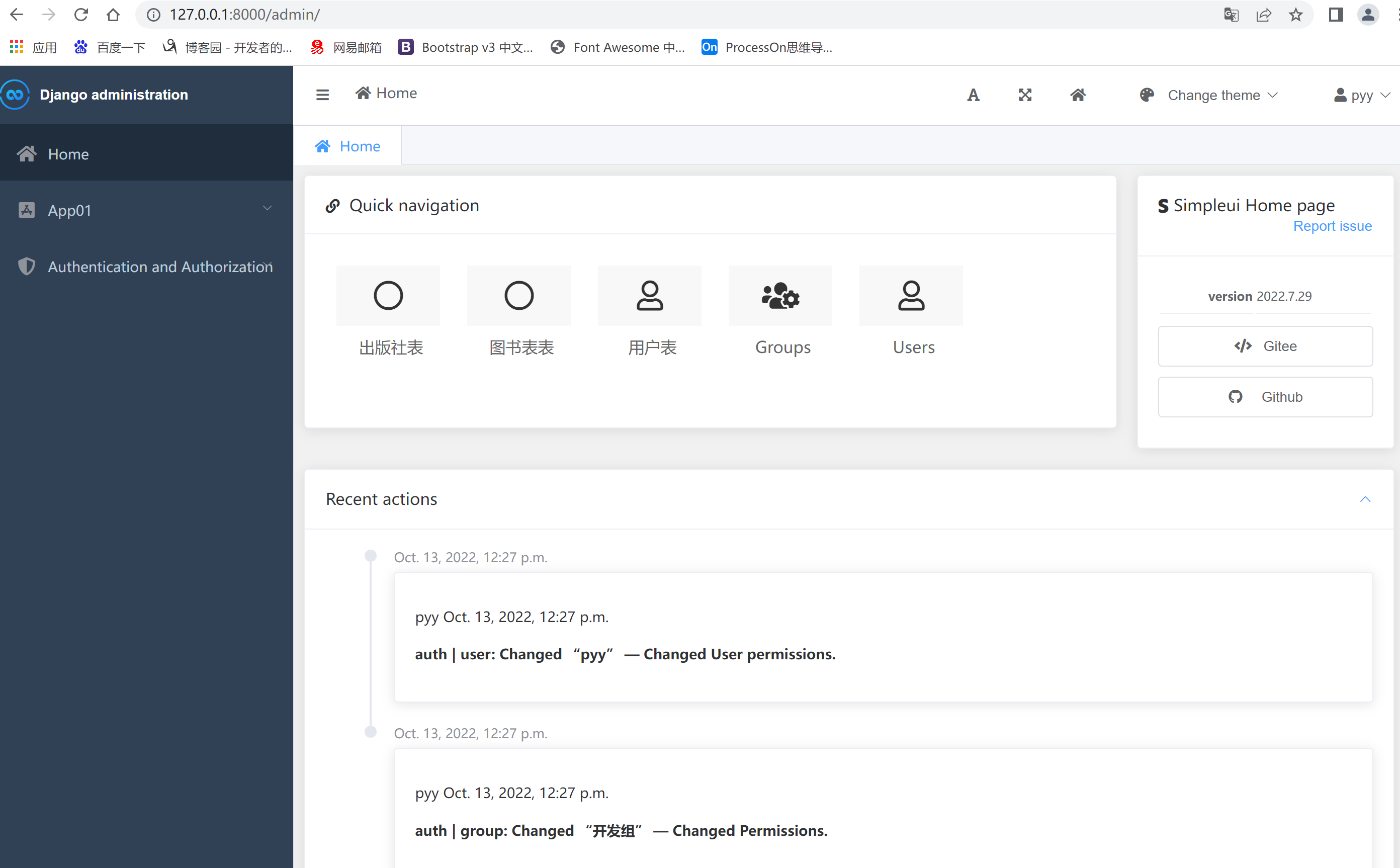

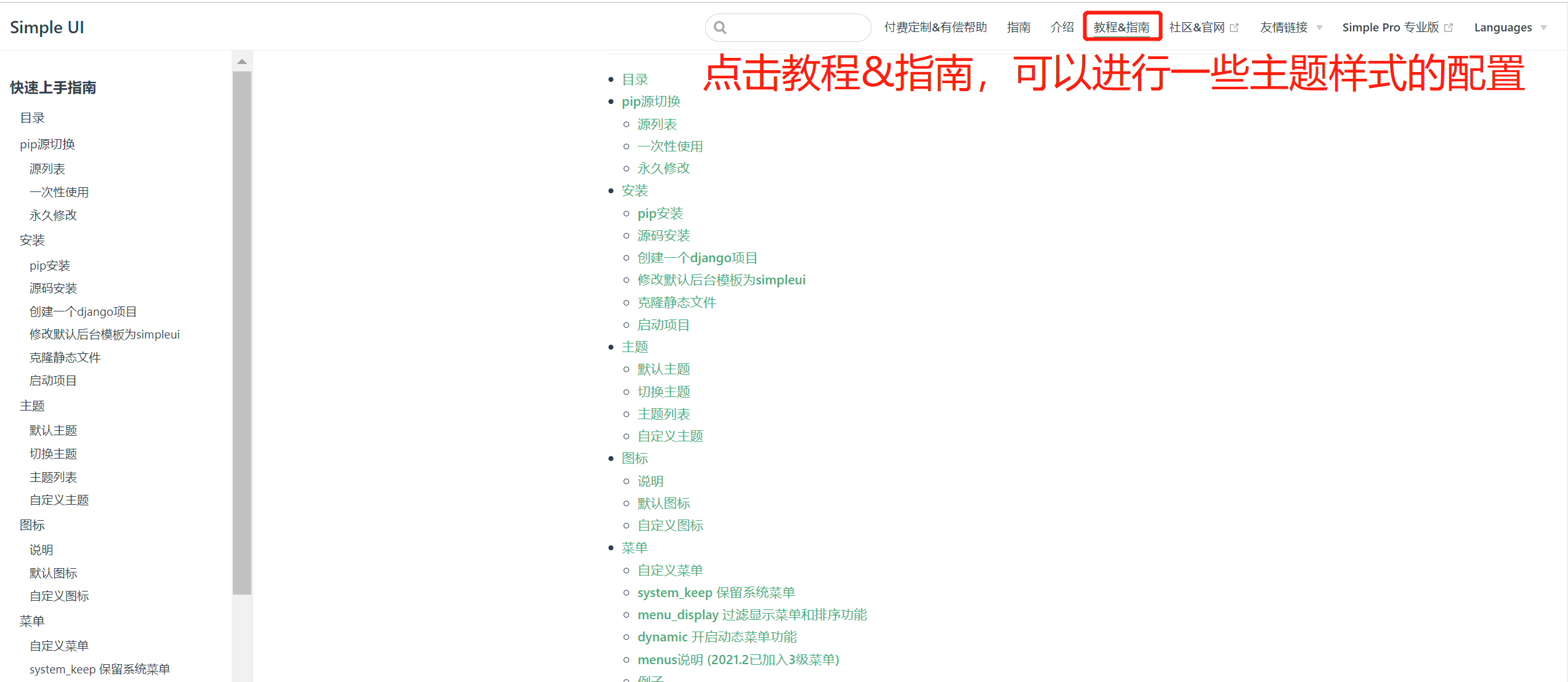

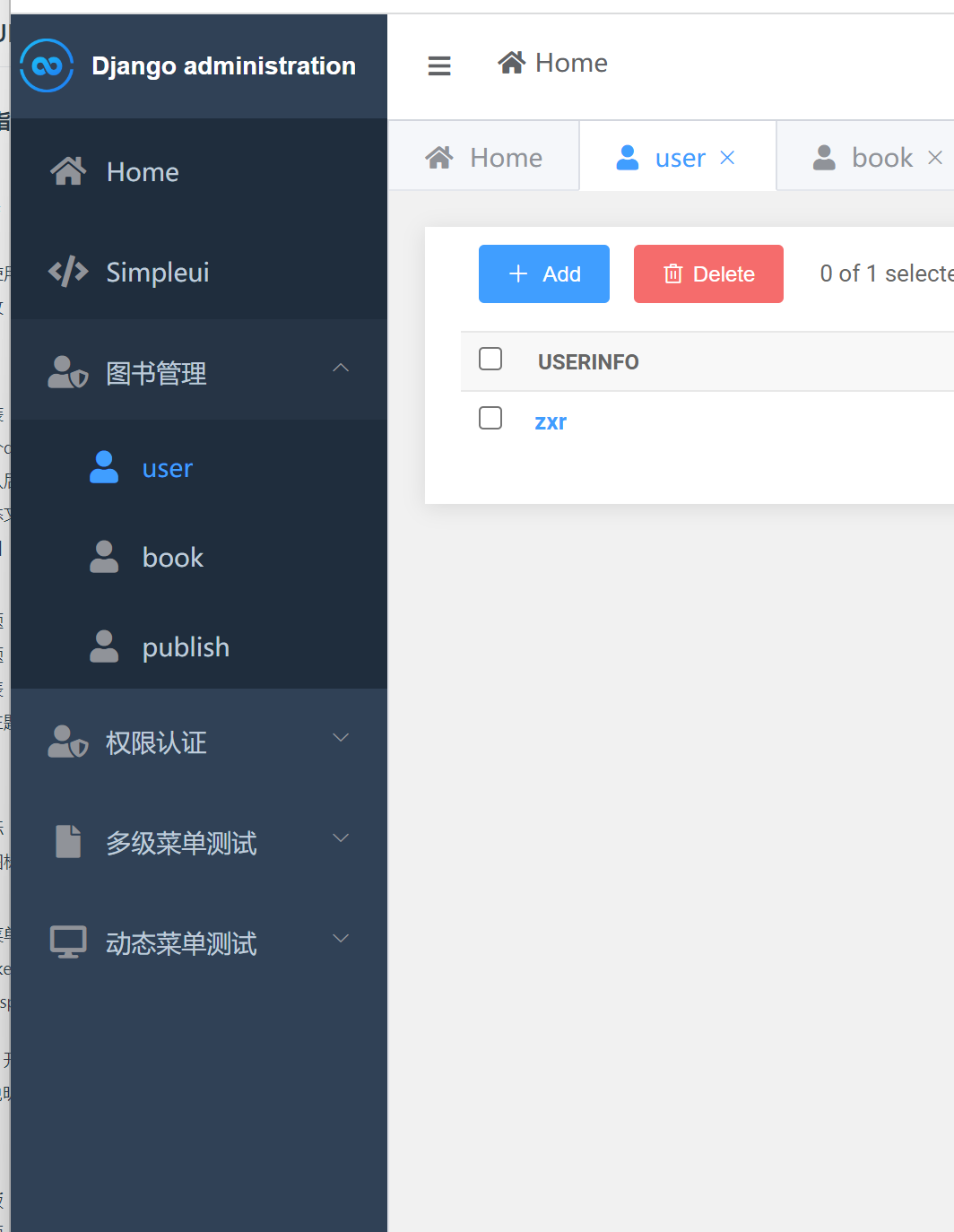

1|5后台管理simplui的介绍和使用

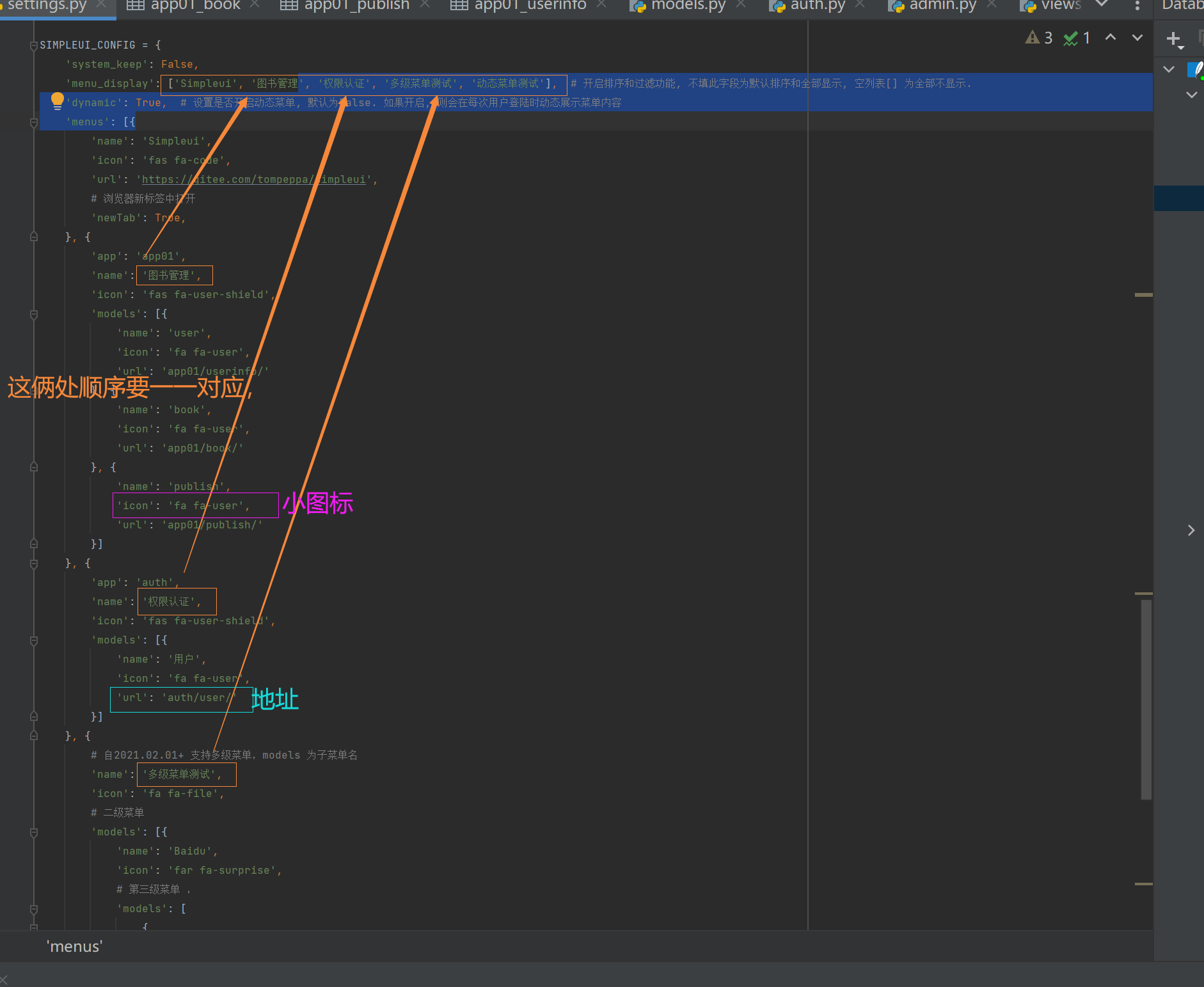

1|0修改菜单功能

1|0settings.py文件中的配置

1|6基于drf+vue自己写前后端分离的管理权限

地址:https://django-vue-admin.com/document/

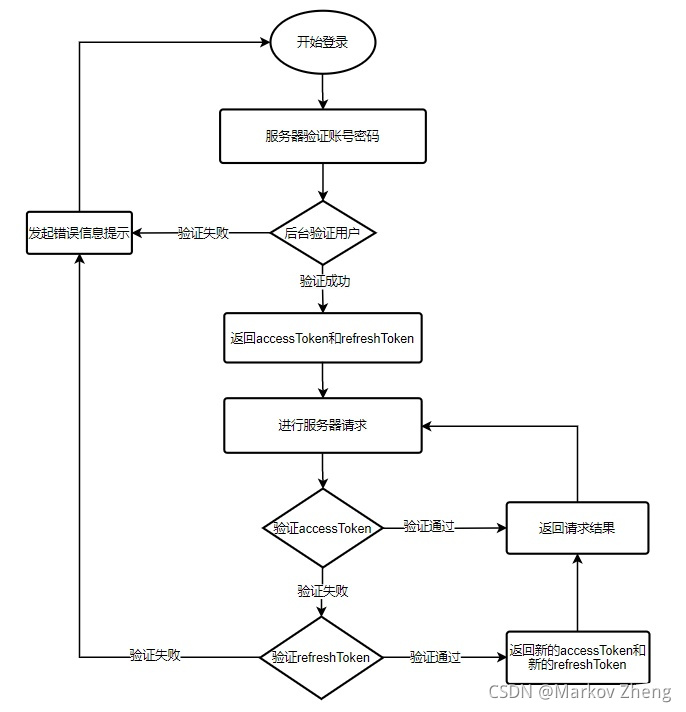

1|7双token校验机制

__EOF__

本文作者:泡芙有点甜

本文链接:https://www.cnblogs.com/zx0524/p/17112286.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

本文链接:https://www.cnblogs.com/zx0524/p/17112286.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 25岁的心里话

· ollama系列01:轻松3步本地部署deepseek,普通电脑可用

· 按钮权限的设计及实现