20154319 实验六 信息搜集与漏洞扫描

一、实验内容

(1)各种搜索技巧的应用;

(2)DNS IP注册信息的查询;

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点;

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞。

二、实验后问题回答

(1)哪些组织负责DNS,IP的管理。

全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。全球根域名服务器在全球共13台,绝大多数在欧洲和北美,不过中国仅拥有镜像服务器(备份)。全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

(2)什么是3R信息

注册人(Registrant)-注册商(Registrar)-官方注册局(Registry)

三、实践过程

(一)通过搜索引擎进行信息搜集

1. intitle:标题表示搜索范围限定在网页标题。

2.site:站点域名表示搜索范围限定在特定站点中(不要带http://)。

3.inurl:网页url中特殊词表示搜索范围限定在url链接中。

4.“”表示查询词不能拆分在搜索结果中必需完整出现,可以对查询词精确匹配。

5.Filetype:文档格式表示搜索范围限定在指定pdf、doc、xls、ppt、rtf、all中的某个文档格式中。

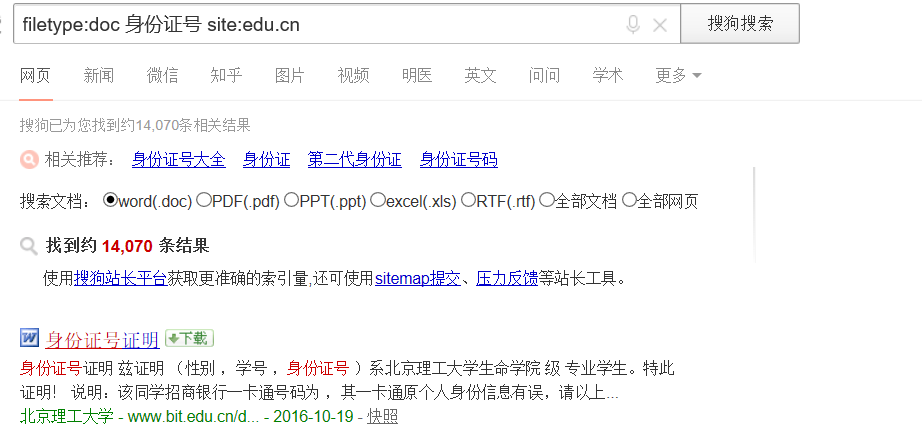

在edu网址中查找带有身份证号的doc文件: filetype:doc 身份证号 site:edu.cn

找到扬州大学 的一学籍表

里面包括身份证号照片在内的一系列信息,有点细思极恐的感觉,如此轻易就可以在网上得到这么详细的个人学籍信息,万一被坏人利用后果有点严重呢~

(二)DNS IP注册信息的查询

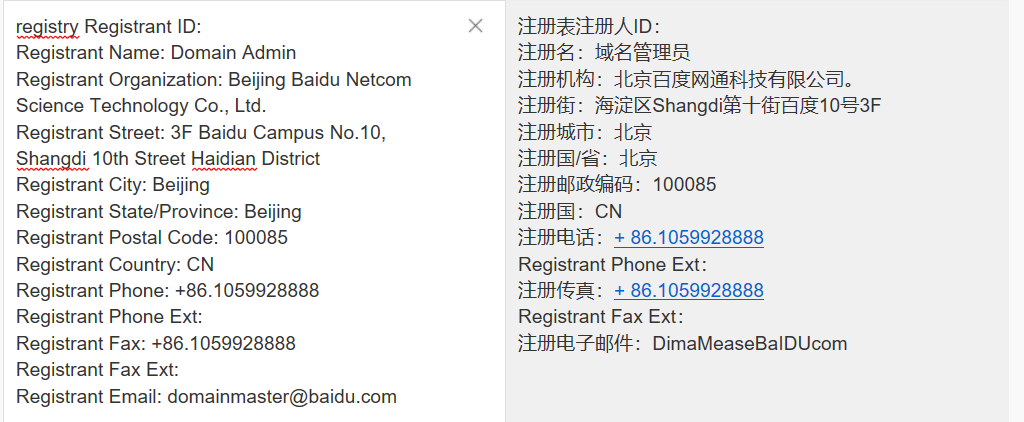

1.whois域名注册信息查询

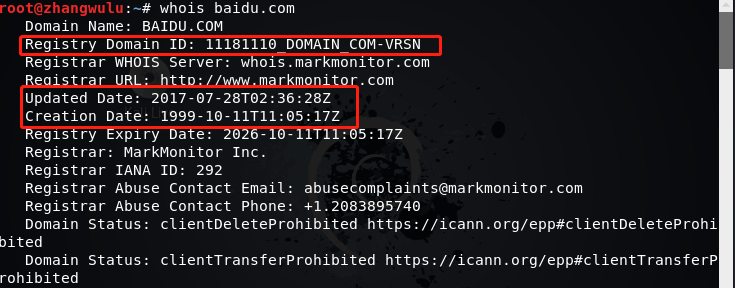

命令: whois baidu.com

得到官方注册局(Registry)的信息和更新时间、创建时间等信息。

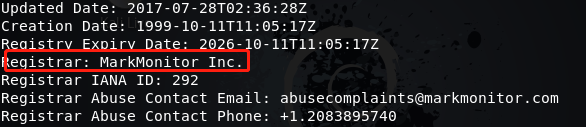

得到注册商(Registrar)信息。

上图可以得到的翻译结果如下:

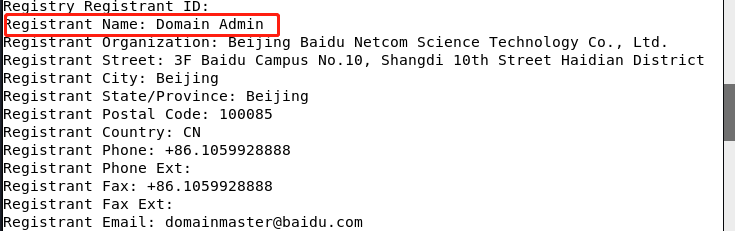

可以看到很多关于百度公司的信息,除了上面的注册商信息,接下来还有注册人(Registrant)信息:

上图可以得到的翻译结果如下:

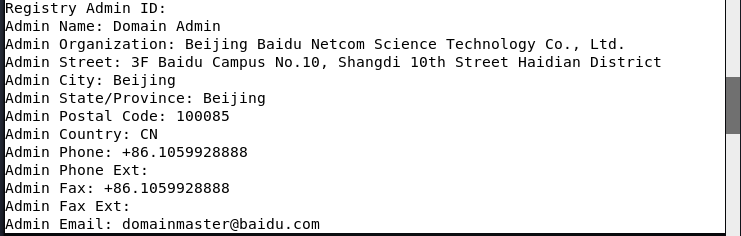

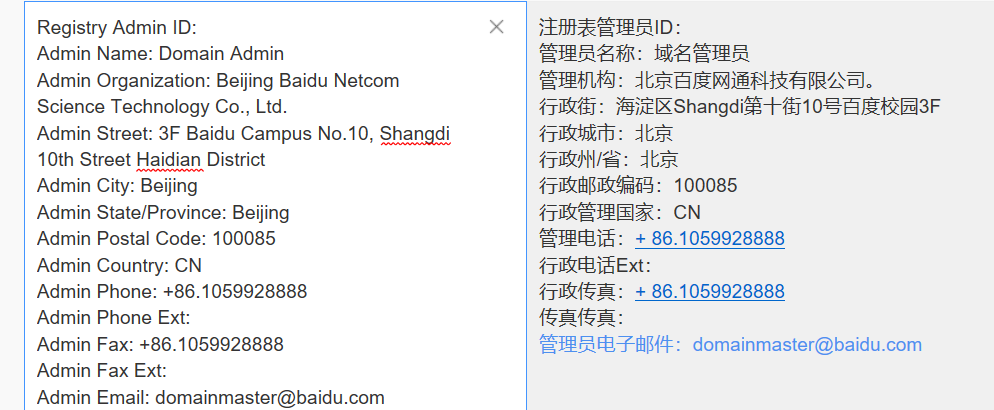

前面是注册信息,下面是百度的管理信息

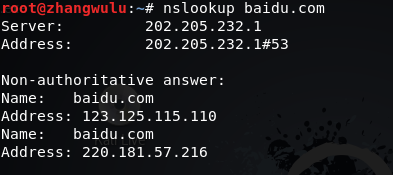

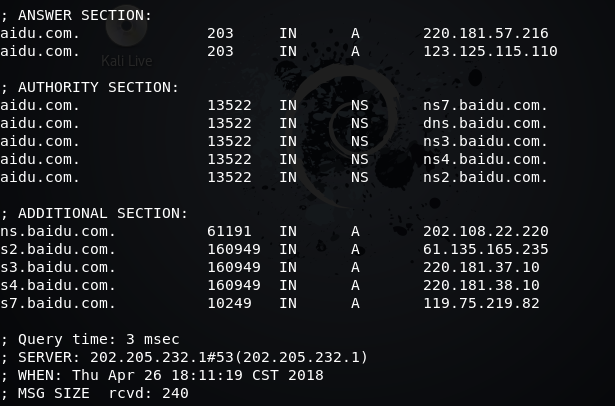

2.nslookup,dig域名查询

nslookup可以得到DNS解析服务器缓存的结果,并不是一定准确的。

dig可以从官方DNS服务器上查询精确的结果。

百度的网页:

我去搜索了一下,什么是Non-authoritative answer(非权威应答),意思是这里得到的server address地址是通过第三方得到的,是临时分配的,并不是所对应的IP,可以随时发生变化的,所以有时候nslookup得到和在dig中得到的不一样。

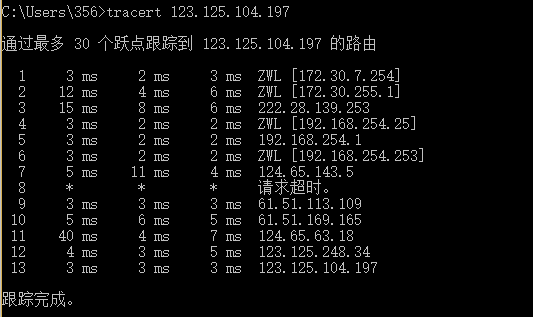

3.Tracert路由探测

(1)在windows下: tracert 123.125.105.197

(这个IP是我随便选的之前记录下来的一个IP)

把上面出现的IP批量查询了一下:

第一二个是图书馆的局域网吧,第三个是本地网络,第四个学校的校园网,之后居然都是联通的网络??查了一下这个是联通的IP,所以可以跟踪到联通的数据中心,也是神奇了,不会是一台手机的IP吧...

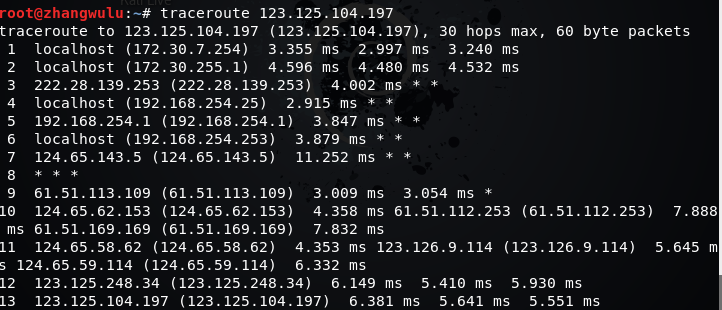

(2)在linux下: traceroute 123.125.105.197

好吧,结果一样哦。

(三)基本的扫描技术

1.主机发现

(1)ICMP Ping命令 ping www.baidu.com 主要用于已经确定目标的探测。

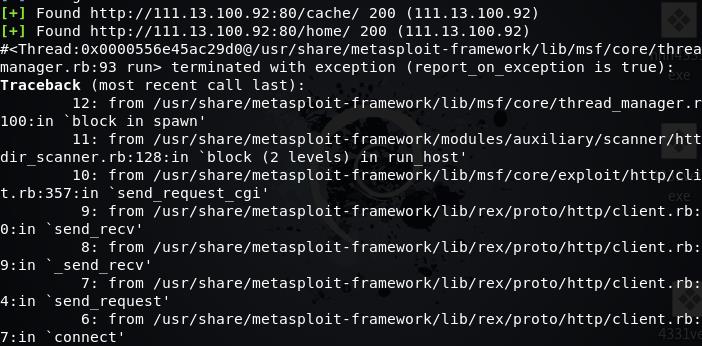

(2)metasploit中的模块

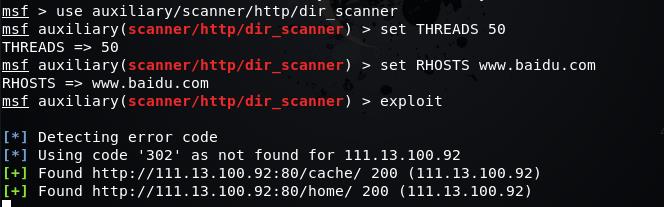

自动化的工具:metasploit的brute_ dirs,dir_ listing,dir_ scanner等辅助模块,主要是暴力猜解。以dir_scanner为例:

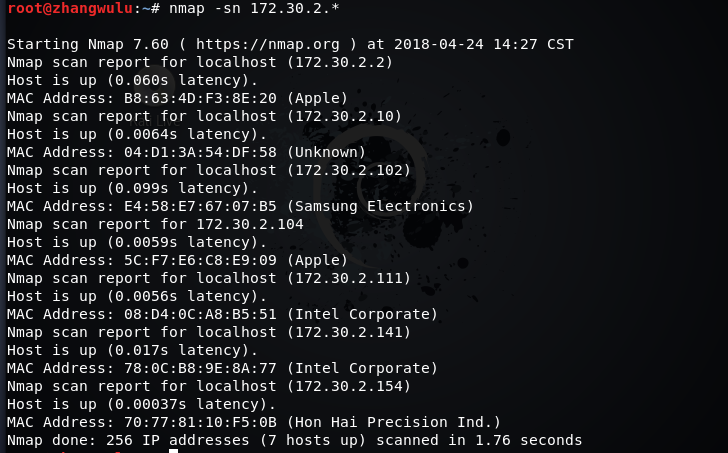

(3)NMAP扫描

提供一个网址,里面提供了namp的用法。https://blog.csdn.net/findmyself_for_world/article/details/50521810

扫描完成发现7个活跃的主机。(其实在这个时候也可以看到设备的物理地址和设备名称)

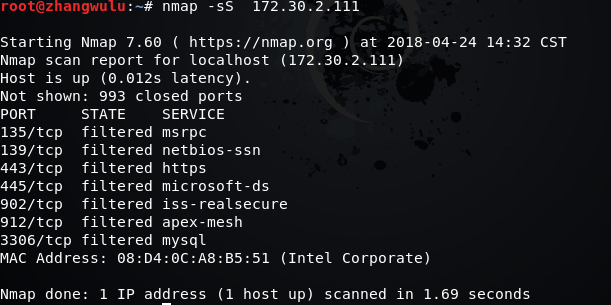

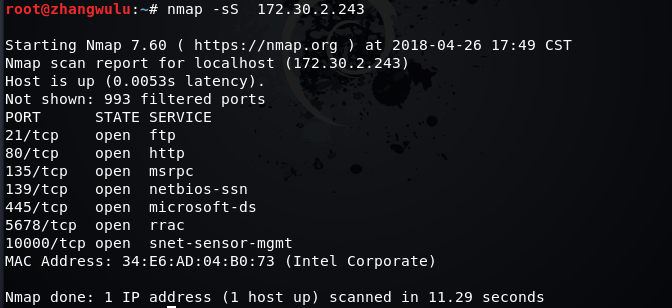

2. 端口扫描

(1)使用TCP SYN方式对目标主机172.30.2.111进行扫描,可以看到列表显示了开放的7个TCP端口,相当于该主机在扫描的默认1000个TCP,端口中有993个关闭的 端口。

使用 namp -sS 参数扫扫描特定端口

(使用频率最高的扫描选项:SYN扫描,又称为半开放扫描,它不打开一个完全的TCP连接,执行得很快)

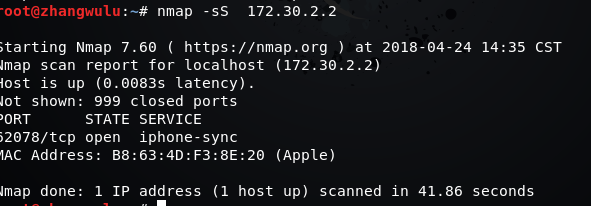

其他的端口包括https的443等的端口状态显示为被过滤, 不知道是怎么了没有一个显示为open状态的。下面用同样的参数扫描了apple手机的那个ip

在1000个端口中开了一个端口,终于看到显示状态为open的了,使用的服务是iPhone的同步功能。

最后扫描到了端口状态为open,居然443也不开?

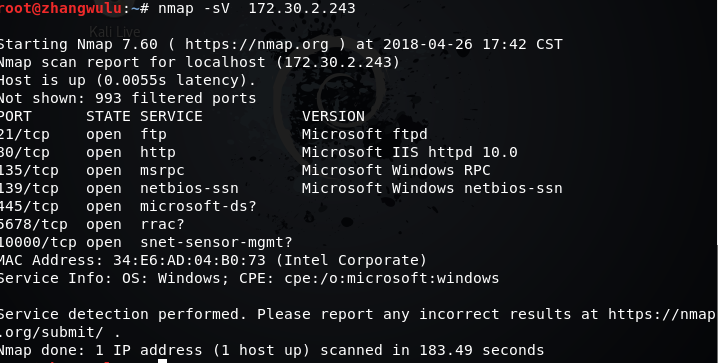

3. OS及服务版本探测

键入指令nmap–sV ,用于确定目标主机开放端口上运行的具体的应用程序及版本信息。

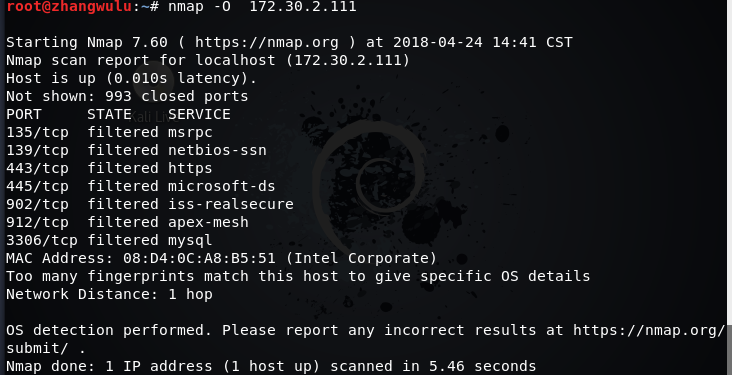

4.操作系统侦测

键入指令 nmap -O 172.30.2.111 ,检测目标主机运行的操作系统类型及设备类型等信息。可以看到MAC 地址为英特尔,网络距离为1跳。

(不过怎么没有windows的版本呢???)

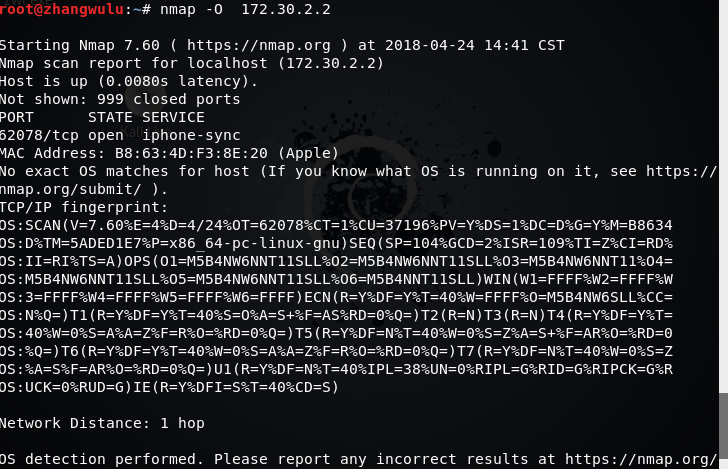

再用苹果的那个来试一遍,一样还是没有版本号,不过苹果的多了一堆看不懂的东西,tcp/ip fingerprint的意思是tcp/ip指纹,上网查了一下解释:https://blog.csdn.net/zacklin/article/details/7410691

远程探测计算机系统的OS(操作系统)类型、版本号等信息,是黑客入侵行为的重要步骤,也是网络安全中的一种重要的技术。在探测技术中,有一类是通过网络协议栈指纹来进行的。协议栈指纹是指不同操作系统的网络协议栈存在的细微差别,这些差别可以用来区分不同的操作系统。本文研究和分析了此技术的原理和实践,并提出了防止指纹探测的方法。(简而言之,就是iPhone的版本信息呗~)

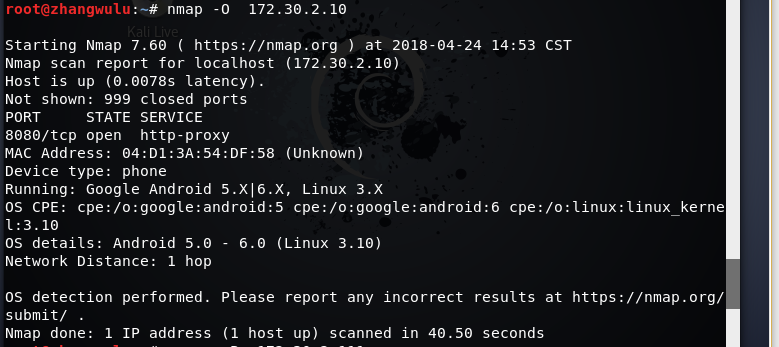

然后我再找了一台小米手机进行了检测,就可以清楚的看到了版本信息,是安卓5.0-6.0,Linux3.10

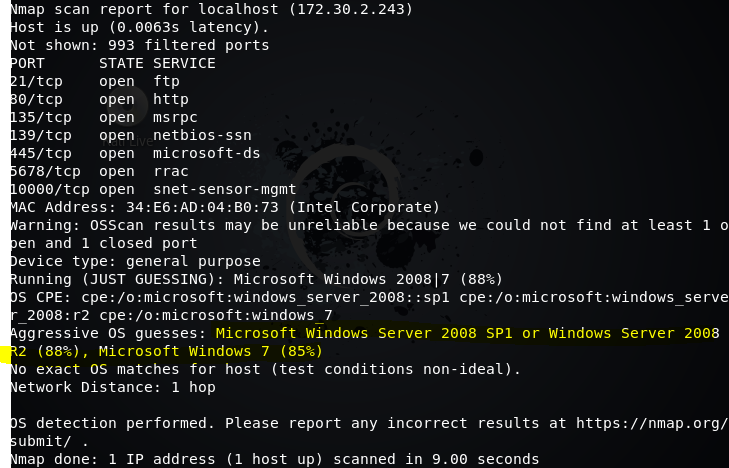

过了一段时间再试了另外一个ip,得到了版本信息

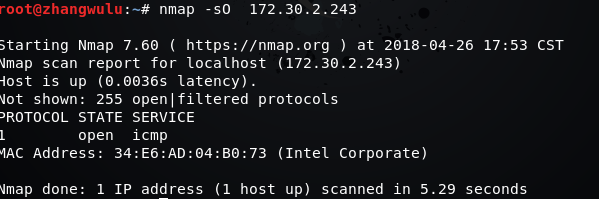

5.协议,类型号侦测

键入 namp -sO ,可以看到只有一个icmp,怕不是在逗我?

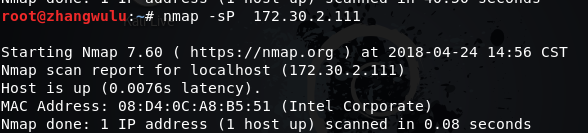

6.用ping包扫描

进行ping扫描,打印出对扫描做出响应的主机,不做进一步测试(如端口扫描或者操作系统探测)

这里仅仅扫描了之前就知道存活的主机,可以看到host is up,也可以来查看是否有主机存活

7.一段话(小总结)

如果要勾画一个网络的整体情况,Ping扫描和TCP SYN扫描最为实用。Ping扫描通过发送ICMP 回应请求数据包和TCP应答数据包,确定主机的状态,非常适合于检测指定网段内正在运行的主机数量。

TCP SYN扫描一下子不太好理解,但如果将它与TCP connect扫描比较,就很容易看出这种扫描方式的特点。在TCP connect扫描中,扫描器利用操作系统本身的系统调用打开一个完整的TCP连接——也就是说,扫描器打开了两个主机之间的完整握手过程。一次完整执行的握手过程表明远程主机端口是打开的。

TCP SYN扫描创建的是半打开的连接,它与TCP connect扫描的不同之处在于,TCP SYN扫描发送的是复位(RST)标记而不是结束ACK标记(即,SYN,SYN-ACK,或RST):如果远程主机正在监听且端口是打开的,远程主机用SYN-ACK应答,Nmap发送一个RST;如果远程主机的端口是关闭的,它的应答将是RST,此时Nmap转入下一个端口。

8.漏洞扫描(这个换了电脑里的另外一台虚拟机弄的)

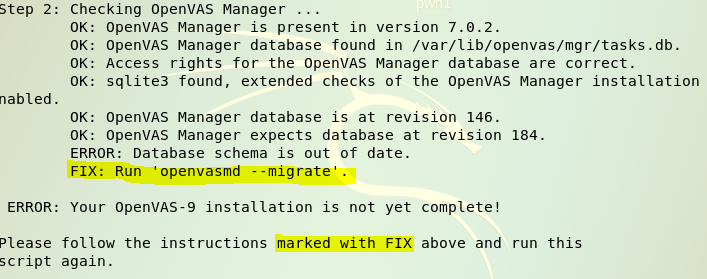

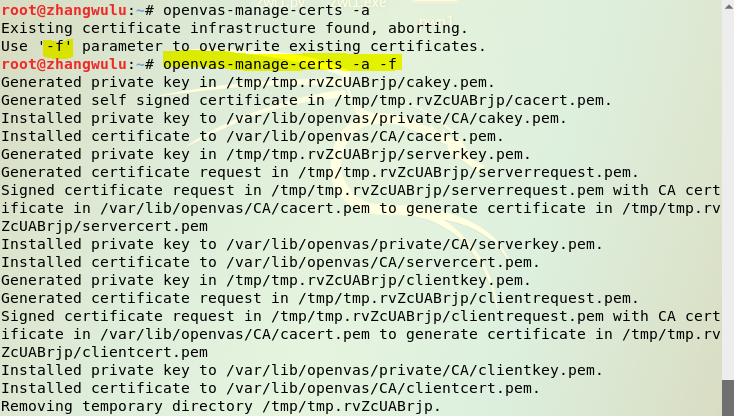

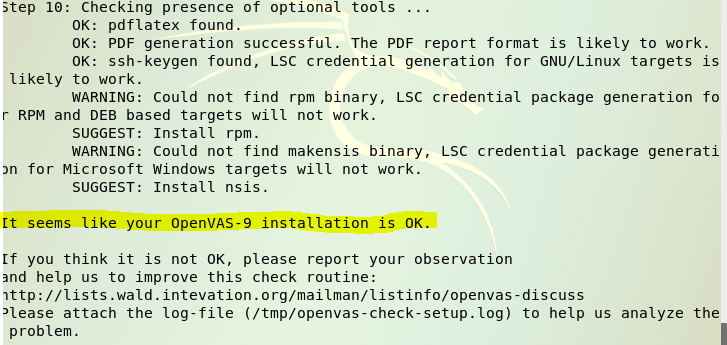

(1)键入命令 openvas-check-setup 检查安装及配置是否有问题。一查果然有问题,接下来是排除问题的过程:

a.

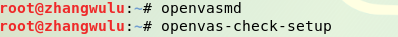

根据提示操作,然后再次检查一下:

b.

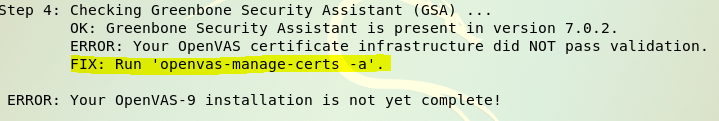

出现了新的错,根据提示操作,然后再次检查一下:

最后是完成了:

(2)都没问题啦,就可以键入命令 openvas-start 启动:

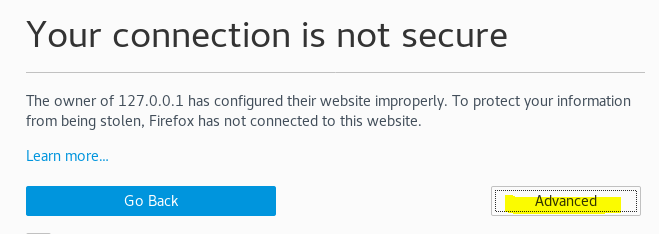

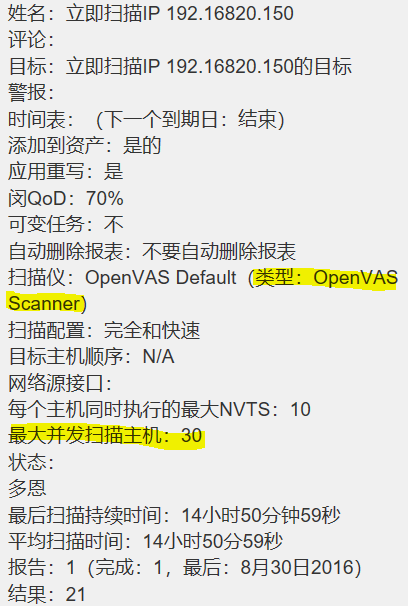

(3)进入VAS,新建任务。

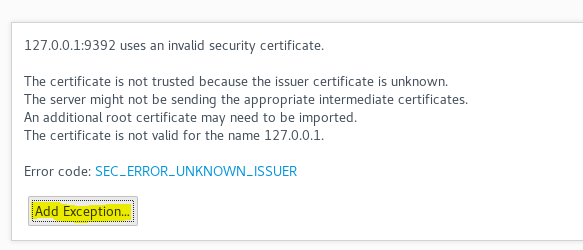

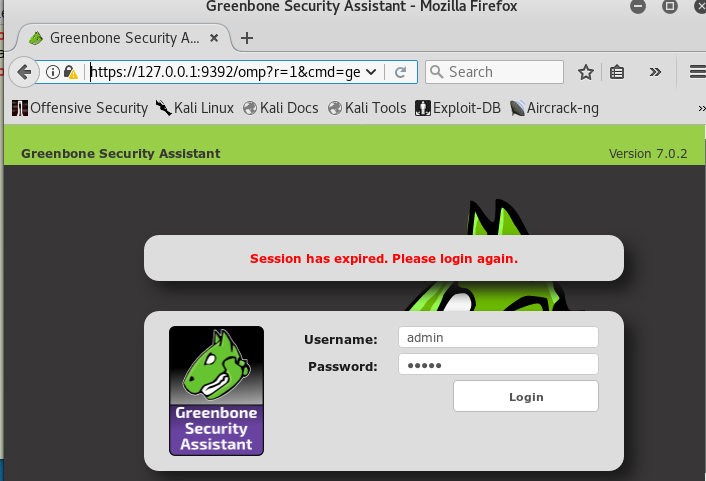

在kali的浏览器中访问主页:http://127.0.0.1:9392

(第一次登陆的时候会显示说是网页不安全,如下图,点击advance,然后页面闪烁一下之后下面会有信息,在左下角添加网址为可信的)

然后就可以打开了,看到登录名和密码都是admin,点击登录。

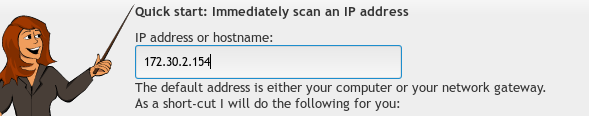

(4)点击Task Wizard新建一个扫描任务,输入扫描对象的IP进行扫描。

a:一开始选择了在自己win10的IP进行扫描,出现了问题,下面就直接点开之前已经扫描好的一个IP来查看

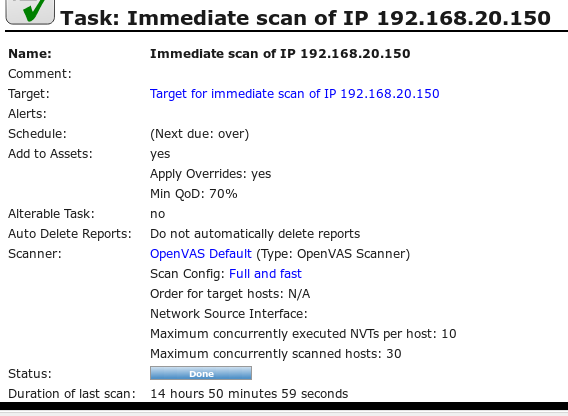

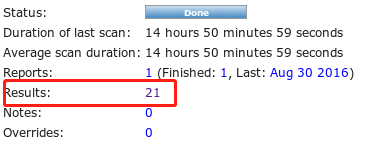

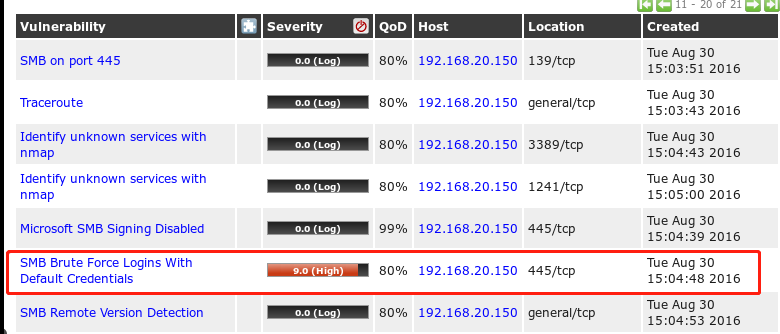

点开了192.168.20.150的有高危漏洞的来看一下:

(全是英文也不知道是什么,翻译了一下也还是有很多不懂的地方)

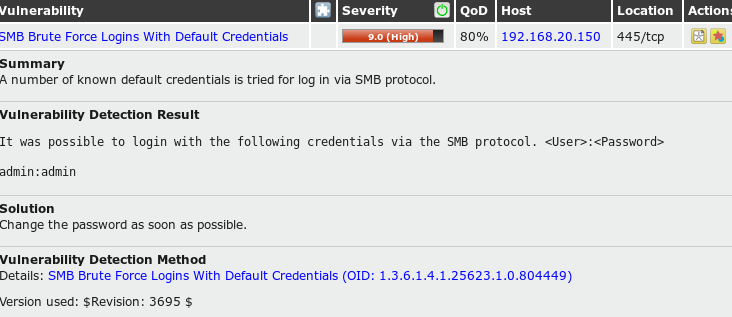

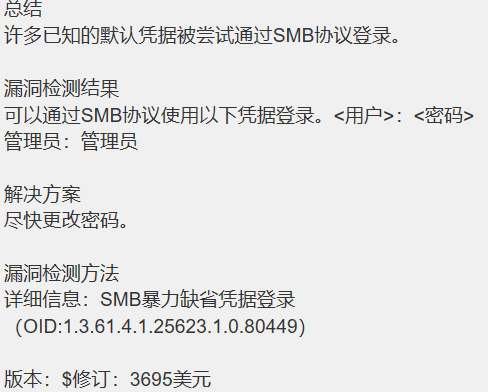

点击红色框内的结果,可以查看扫描的结果:

点开查看,可以看到一下信息:

翻译一下,得到检测结果、解决方案、检测方法等信息,更加了解着漏洞了:

b.也可以点开

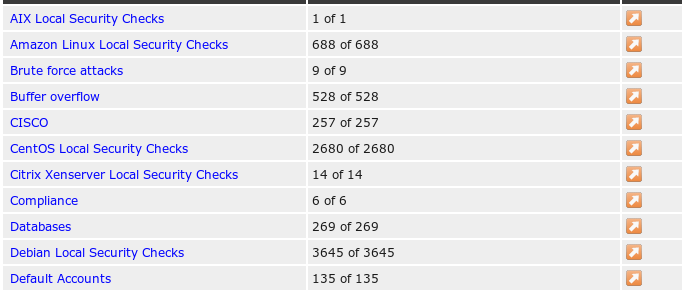

选择其中一个:扫描配置NVT详细信息

配置:完全和快速

缓冲区溢出

OID:1.3.61.4.1.25623.1.0.80375

版本:$修订:2852美元

注:0

超越:0

显示此NVT的扫描结果

总结:

主机正在运行Apple MistaServer,并且容易出现基于堆栈的缓冲区溢出漏洞。

受影响的软件/操作系统:

ApdiMasaServer版本0.95和之前。

易损性评分:

CVSS基础:10.0

CVSS基本向量:AV:N/AC:L/AU:N/C:C/I:C/A:C

弱点洞察力:

该缺陷是由于在处理某些网络请求时发生的边界错误,并且可以被利用以通过发送到TCP端口888的专门制作的分组来导致基于堆栈的缓冲区溢出。

漏洞检测方法:

发送所创建的HTTP GET请求并检查服务器是否崩溃。

检测质量:远程检测(99%)

成功的开发将允许攻击者在应用程序的上下文中执行任意代码。失败的攻击将导致拒绝服务条件。

影响水平:应用

解决方案

解决方案类型:WillNotFix WillNotFix

由于泄露该漏洞,至少一年内没有解决方案或修补程序。可能不会再提供了。一般解决方案是升级到一个较新的版本,禁用各自的功能,删除产品或更换产品的另一个。

工具书类

其他:HTTP:/PACTETSturMySurviv.COM/Fiels/1229

HTTP://PopeTeStMulkSurviv.COM/Fiels/1229

HTTP://RixsDeLoad .COM/ReaviT/Na/AlMeTaseServer -095缓冲区溢出

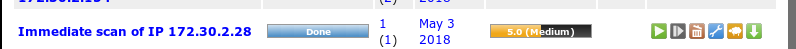

c.终于在不断不断的努力下,我终于扫描成功了自己的IP了,虽然是虚拟机的!!!找到了一个漏洞,看看我的虚拟机的漏洞是什么

名称:Apache中的信息泄漏。

漏洞检测结果

脆弱的网址:HTTP:/ /本地:8082 /服务器状态

冲击

请求URI/Server状态给出当前运行的Apache的信息。

解决方案:

如果不使用此特性,请在HTTPD.CONF文件中注释相应的部分。如果你真的需要它,限制它访问管理员的机器。

受影响的软件/操作系统:所有Apache版本。

弱点洞察力:

服务器状态是一个内置的Apache HTTP服务器处理程序,用于检索服务器的状态报告。

漏洞检测方法:

检查是否存在服务器状态页。

详细信息:Apache /服务器状态可访问(OID:1.3.61.4.1.25623.1.0.1067)

版本:$修订:3206美元

(查了一下Apache是世界使用排名第一的Web服务器软件。它可以运行在几乎所有广泛使用的计算机平台上,由于其跨平台和安全性被广泛使用,是最流行的Web服务器端软件之一。)

阿帕奇的server-status是一个辅助分析工具,可以禁止IP访问服务器、主机状态查看等等功能。意思就是我的虚拟机的网页是有漏洞的,虚拟机的漏洞是说这个辅助分析模块是可接近,别人可能用来做坏事,可以请求URI/Server状态给出当前运行的Apache的信息。

(四)实验体会

不管是现实生活还是虚拟世界都处处充满危险,还是得多读书啊,多学知识武装自己,至少有能力做防护措施。这次实验了解了网络攻击准备阶段的有一些步骤,日入会从目标的名称和域名入手,了解测目标网络中的主机、操作系统类型、开放的端口及其后面所运行的网络服务类型,以及是否存在已公开披露的安全漏洞等(网络扫描),觉得这么容易就收集到这么多信息,真是网络空间还是要注意安全啊。最后是补的一部分,漏洞扫描真的是太久了~

posted on 2018-04-26 17:30 154319张武璐 阅读(1014) 评论(0) 编辑 收藏 举报