防火墙基础知识(持续补充更新)

防火墙

1、防火墙的基本结构

屏蔽路由器防火墙:在原有的包过滤路由器上进行包过滤部署

双宿主堡垒主机防火墙:由一台特殊主机实现,即堡垒主机,该主机拥有两个不同的网络接口,一段连接外部网络,一段连接需要保护的内部网络,此主机上运行着防火墙软件,可以转发应用程序、提供服务等

最大特点是IP层的通信是被阻止的,两个网络间的通信是靠应用层数据共享或应用层代理服务实现,一个堡垒主机可以同时连接着一个外网和多个内部网络,需要安装多个网卡

屏蔽主机防火墙:由屏蔽路由器和双宿主堡垒主机组成,是前两者的组合,所有的ip数据包只有经过路由器过滤后才能到达堡垒主机

屏蔽子网防火墙:使用一个或多个屏蔽路由器和堡垒主机,同时在内外网之间建立一个被隔离的子网,即DMZ区,隔离区

2、从防火墙的技术对防火墙进行分类

1)包过滤(Packet filtering)型防火墙

工作在网络层和运输层,根据数据包头源地址、目的地址、端口号和协议类型等标志确定是否允许给数据包通过

2)应用代理(Application Proxy)型防火墙

工作在应用层,通过对每种应用服务编制专门的代理程序,实现监视和控制应用层通信流的作用

分为第一代应用网关型防火墙、第二代自适应代理型防火墙

3、从防火墙的应用部署分类

1)边界防火墙

2)混合防火墙

3)个人防火墙

UTM同意威胁管理,将多个威胁模块集中达到统一防护、集中管理的目的

4、新一代防火墙NGFW

拥有传统防火墙所提供的所有功能

支持与防火墙自动联动的集成化IPS

根据识别库进行可视化应用识别、控制

智能防火墙,当防火墙检测到攻击行为时自动添加安全策略

高性能,包括高可用性及可扩展到万兆平台

5、防火墙常用技术详述

1)数据的流向:

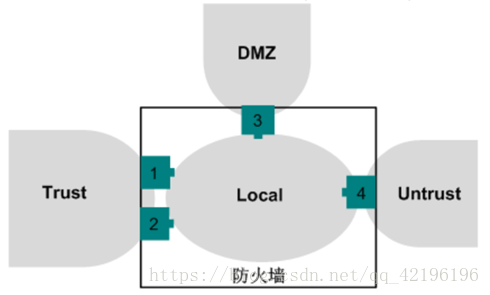

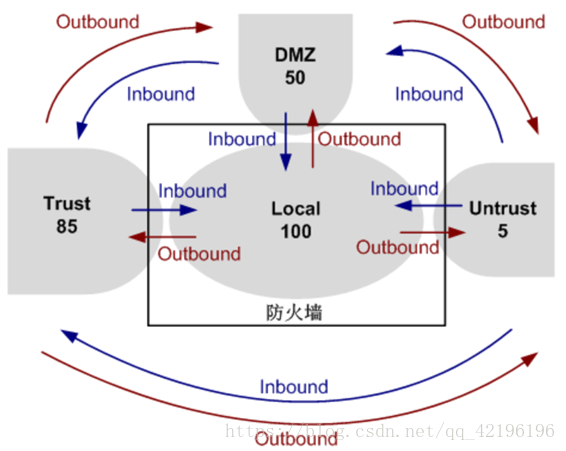

五个域:

untrust(不信任域)

dmz(隔离区)

trust(信任域)

local(本地)|

management(管理)

报文从低级别的安全区域向高级别的安全区域流动时为入方向(Inbound),报文从由高级别的安全区域向低级别的安全区域流动时为出方向(Outbound)。

参考:https://blog.csdn.net/qq_42196196/article/details/83018737

2)包过滤技术、数据包过滤访问控制列表(ACL)

优点:处理速度快、效率高;对于用户层是透明的

缺点:无法阻止ip欺骗;路由器中过滤规则设置和配置复杂;不支持应用层协议,对应用层的入侵无能为力;不支持用户认证;缺少上下文关联信息,不能有效过滤UDP、RPC、Telnet一类协议以及处理动态端口

由于其是无状态包过滤,所以存在如TCP ACK扫描等问题,可以对内网主机进行端口扫描

3)NAT网络地址转换

静态NAT(内网外网ip一一映射)、动态NAT(网络套接字的映射,也称为复用)

优点:节省了公网ip地址;隐藏了内部网络,提高了安全性

缺点:一些应用层协议无法使用该技术;无法阻止内部用户主动连接黑客主机,挂一个则整个内网就会暴露;存在状态表超时问题

4)网络代理技术

继包过滤技术之后的新一代防火墙

代理服务分为应用层代理和传输层代理

应用层代理也称为应用层网关技术,工作在应用层,为每一种应用服务编制专门的代理程序来实现监控

传输层代理(SOCKS),服务端实现在应用层、客户端实现在应用层和传输层之间,解决了应用层代理的一种代理只能针对一种应用的缺陷

5)VPN

VPN提供一种在现有网络或点对点连接上建立一至多条安全数据信道的机制。它是只分配给受限的用户组独占使用,并能在需要时动态地建立和撤销的私有专用网络

vpn隧道技术;

vpn隧道协议,由载荷协议、隧道协议、承载协议组成

主要的vpn技术:

1、二层vpn技术

点对点隧道协议PPTP

二层隧道协议L2TP

多协议标签交换二层VPN

2、三层VPN技术

GRE(通用路由封装)

IPSec(ip安全) 一个协议集

多协议BGP VPN

3、高层VPN技术

安全套接字SSL

因特网密钥交换IKE

...

下次更新...