三四章

学习笔记:分组密码及实践经验

一、概念回顾

1.1 分组密码

分组密码是一种用于加密固定长度数据分组的加密方法。每个分组的长度为k位,对应于一个k位值的置换。它具有以下特点:

二、特点总结

- 可逆性: 不存在两个明文分组对应同一密文分组的情况。

- 固定长度: 明文和密文长度相同。

- 使用较少: 在实际应用中,分组密码通常不单独使用。

- 安全性: 不应信任保密的分组密码算法。

- 密钥生成: 一般采用随机产生密钥或将密钥与固定常数相加产生新密钥。

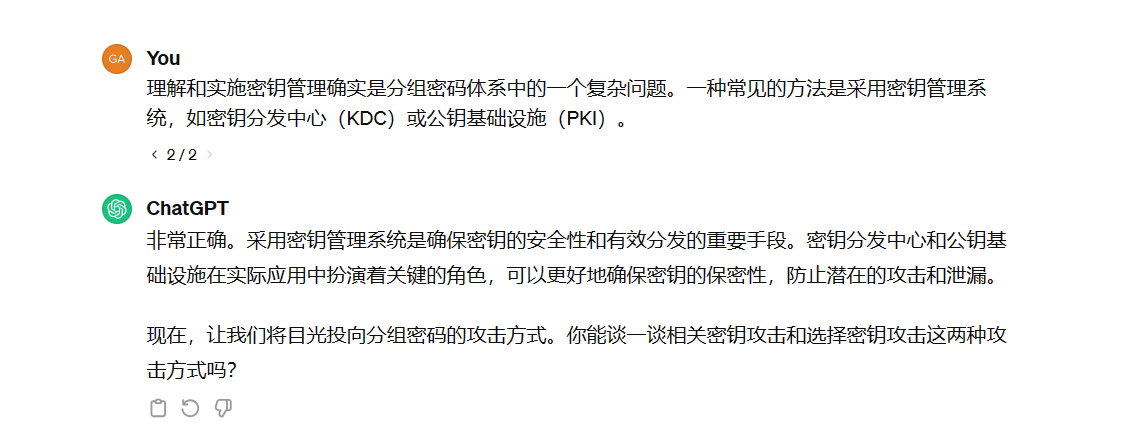

三、攻击方式

分组密码可能面临的攻击方式有:

- 相关密钥攻击: 利用密钥之间的关系进行攻击。

- 选择密钥攻击: 在已知加密函数、未知密钥的情况下进行攻击。

四、理想分组密码

理想分组密码的核心理念是随机置换,具有完全独立的置换对应于不同密钥。

五、安全性与防御

- 区分器: 通过分析加密后的输出来判断是特定的分组密码还是理想的分组密码。

- 置换表: 通过交换元素来创建置换,但真正的分组密码不能产生奇置换。

- 奇偶校验攻击: 判断给定密钥加密后的置换是否为奇置换。

六、实际分组密码

6.1 常见分组密码

- DES: 56位密钥,64位分组长度,已不适合现代计算需求。

- AES: 密钥长度为128、192、256位,具有高速运算能力。

- Twofish、Serpent等: 作为AES的备选算法,具有各自的特点和应用场景。

七、分组密码的选择

- AES: 广泛支持,被认为是安全的。

- 3DES: 需要向后兼容时使用。

- 双重加密: 结合AES和Serpent或Twofish使用。

八、分组密码工作模式

- ECB: 简单但存在重复明文分组导致的安全问题。

- CBC: 使用初始化向量,更安全,广泛使用。

- OFB和CTR: 生成伪随机字节流进行加密,不需要对明文进行填充。

九、信息泄露

不同的工作模式可能导致不同的信息泄露,如ECB模式会泄露相同明文分组的信息。

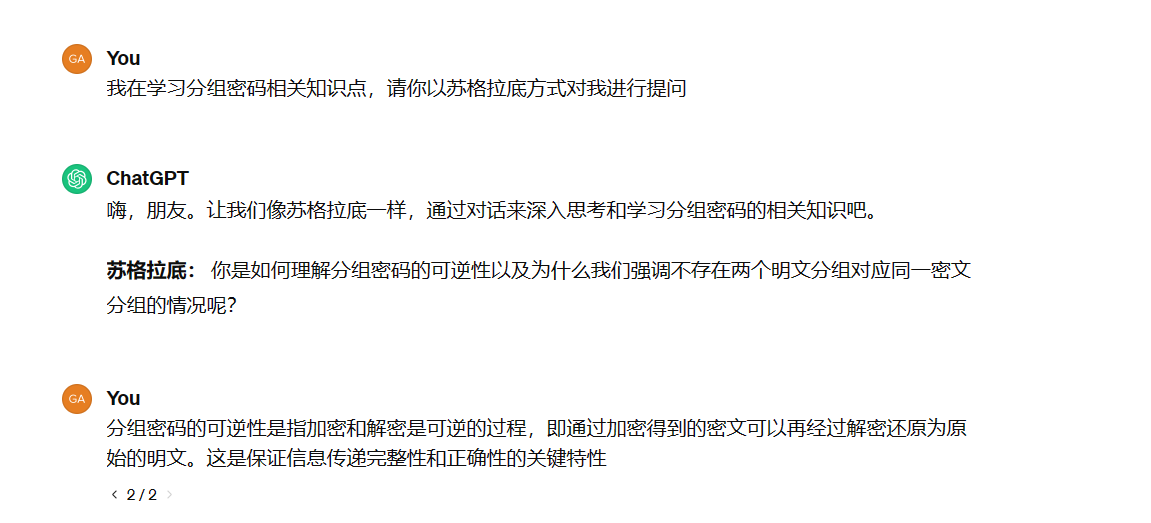

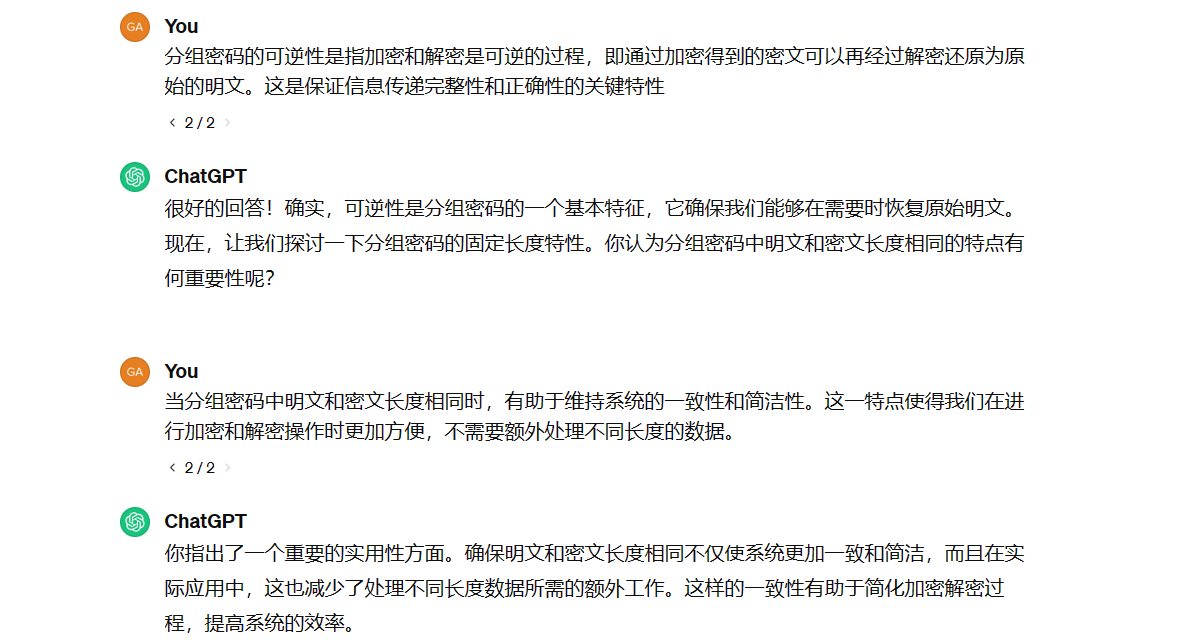

苏格拉底挑战

问题及解决方式

在实现分组密码时可能遇到的问题及解决方式有:

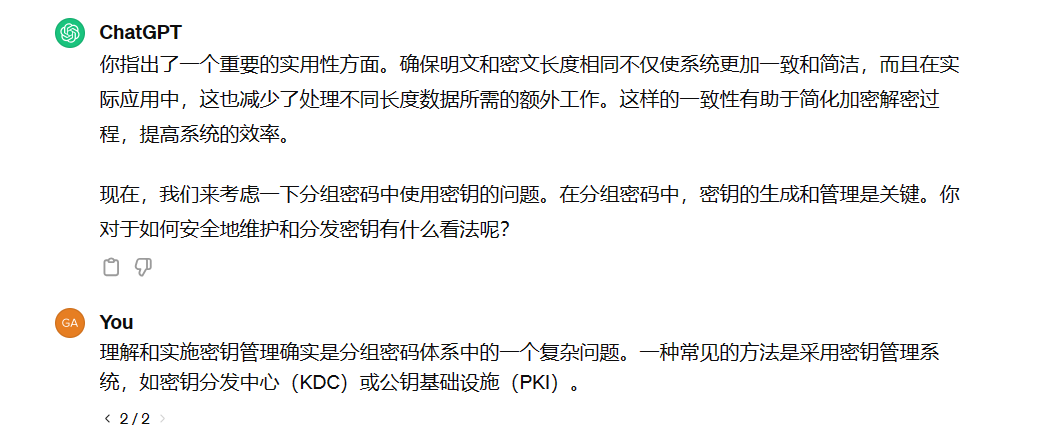

密钥管理

问题: 维护和分发密钥是一个挑战,尤其是在大型网络中。

解决方式: 使用密钥管理系统,如密钥分发中心(KDC)或公钥基础设施(PKI),以安全地存储、分发和更新密钥。

性能优化

问题: 在某些应用中,加密和解密过程可能会影响系统性能。

解决方式: 使用硬件加速,如专用加密处理器,或者优化算法实现以减少计算复杂度。

侧信道攻击

问题: 通过分析加密设备的物理实现进行攻击,如功耗、电磁泄漏等。

解决方式: 设计防止侧信道泄露的加密设备,例如使用恒定时间算法和抗差分功耗分析(DPA)技术。

选择合适的工作模式

问题: 不同的分组密码工作模式适用于不同的场景,选择不当可能导致安全漏洞。

解决方式: 根据应用需求和安全性要求选择合适的工作模式,例如CBC模式适用于通用加密,而GCM模式适用于需要认证加密的场景。

密码算法更新

问题: 随着计算能力提高和新攻击方法的出现,旧的密码算法可能变得不安全。

解决方式: 定期评估密码算法的安全性,并在必要时及时升级到更安全的算法。

兼容性和标准化

问题: 不同系统和设备之间可能存在加密标准和格式的不兼容。

解决方式: 遵循国际加密标准,如AES,确保不同系统和设备之间的兼容性

。

错误处理和异常情况

问题: 加密过程中可能会遇到各种错误和异常情况,如密钥丢失或损坏。

解决方式: 实现健壮的错误处理机制,确保在异常情况下能够安全地恢复或中断操作。

实践过程

XOR加密

#include <stdio.h>

#include <string.h>

void xor_encrypt_decrypt(char *input, char *output, char key) {

int len = strlen(input);

for (int i = 0; i < len; i++) {

output[i] = input[i] ^ key;

}

}

int main() {

char input[] = "Hello World";

char output[12];

char key = 'A';

xor_encrypt_decrypt(input, output, key);

printf("Encrypted: %s\n", output);

char decrypted[12];

xor_encrypt_decrypt(output, decrypted, key);

printf("Decrypted: %s\n", decrypted);

return 0;

}

在这个实践过程中,我们使用了XOR加密算法对字符串进行加密和解密。该算法通过对每个字符与密钥进行异或操作来实现加密和解密过程。

posted on 2024-03-10 20:50 20211406张顺扬 阅读(9) 评论(0) 编辑 收藏 举报

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本