20145320信息搜集与漏洞扫描

20145320信息搜集与漏洞扫描

1.实验后回答问题

(1)哪些组织负责DNS,IP的管理。

域名由因特网域名与地址管理机构(ICANN)管理,ICANN为不同的国家或地区设置了相应的顶级域名,这些域名通常都由两个英文字母组成,例如中国的顶级域名是.cn,但是根服务器却在美国,这很不利。

除了代表各个国家顶级域名之外,ICANN最初还定义了6个顶级类别域名同时也是最常用的6个,它们分别是.com(企业)、.edu(教育机构)、.gov(政府机构)、.mil(军事部门)、.net(互联网络及信息中心)、.org(非赢利性组织)。

(2)什么是3R信息

注册人(Registrant)、注册商(Registrar)、官方注册局(Registry),3R注册信息就是指分散在官方注册局或注册商各自维护数据库中。官方注册局一般会提供注册商信息,具体注册信息一般位于注册商数据库中

2、结果分析及收获总结

whois可以成功的查到一系列域名信息,通过简单分析即可获得许多信息(虽然感觉这个作用不太大)。nslookup和traceroute也很好使。nmap的用处很大,用法也比较简单,功能比较强大。这些工具总体上对我来说并不算陌生,这些可是我们黑客之路的第一步——踩点、扫描、查点。但是最让我印象深刻的是搜索引擎的高级搜索技术,一方面它方便了我搜索学习资料,大大加快了我搜索的速度和准确度;另一方面我们可以看到,通过筛选可以筛选到许多身份信息,这些文件肯定不是官方机构有意上传的,但是却被我们轻易得到,这为最近十分火热的电信诈骗的信息来源解开了一层面纱:隐私信息几乎是赤裸地暴露在日光之下,心怀不轨的歹徒可以肆意获取然后进行诈骗,甚至可以用来作为弱口令攻击用户的网站!!!

3、实验过程记录

信息搜集

whois

whois可以用来查询域名的IP以及所有者等信息。假如我要查看哔哩哔哩的网站信息,首先使用ping命令查看b站的ip地址

看到哔哩哔哩的ip地址是101.75.240.7

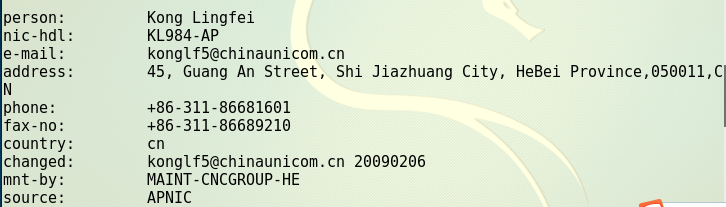

然后再使用命令whois 101.75.240.7看到其信息

发现哔哩哔哩居然是在河北石家庄注册的

还可以选择直接从网站上查询,搜索“whois域名查询”即可找到许多可以使用的网站,关于百度域名的查询信息可以参见这个网址:https://whois.aliyun.com/whois/domain/baidu.com?spm=5176.8076989.339865.12.MF3uYl&file=baidu.com

内容基本和在Linux下分析的一样!

nslookup

Nslookup(name server lookup)域名查询,是一个用于查询Internet域信息或诊断DNS服务器问题的工具。

nslookup bilibili.com

traceroute

在Windows上的命令形式是tracert

Tracert 命令支持多种选项,如下所示:

tracert [-d] [-h maximum_hops] [-j host-list] [-w timeout] target_name

-d – 指定不将 IP 地址解析到主机名称。

-h maximum_hops – 指定跃点数以跟踪到称为 target_name 的主机的路由。

-j host-list – 指定 Tracert实用程序数据包所采用路径中的路由器接口列表。

-w timeout – 等待 timeout 为每次回复所指定的毫秒数

NMAP

- 主机扫描

扫描与我的Linux同一网段哪些IP的主机是活动的(其实就是查看我打开了多少设置网络模式为NAT的虚拟机)。命令如下:

nmap –sn 192.168.47.*

扫描LInux机器所在网段

- 端口扫描

对我的window10主机进行扫描,ip地址为10.43.63.49(连着EDU,居然是A类地址,我很震惊),命令如下:

nmap –sS –sU –T4 10.43.63.49

我们可以看到图中是端口扫描的结果,开放端口如图所示

参数分析:

-sS表示使用TCP SYN方式扫描TCP端口;

-sU表示扫描UDP端口;

-T4表示时间级别配置4级;

- 服务版本探测

对主机172.30.2.22(这里换了图书馆的网络)进行版本侦测,命令如下:

nmap –sV 10.43.63.49

可以看见这里并不能确定是window7-10中的哪一个版本,还是有缺陷的!

漏洞扫描

- Step1:检查安装状态,开启VAS

终端下输入指令:openvas-check-setup,检查安装状态

开启VAS:openvas-start

提示信息:Starting OpenVas Services表示服务开启成功

- Step2:进入VAS,新建任务

在浏览器中访问主页:https://127.0.0.1:9392,使用默认登录名和密码,点击登录即可:

点击:Task Wizard,建立一个新的任务向导,进入扫描界面

- Step3:确认靶机IP,开始扫描

输入靶机WinXPAttacker的IP地址:192.168.48.129

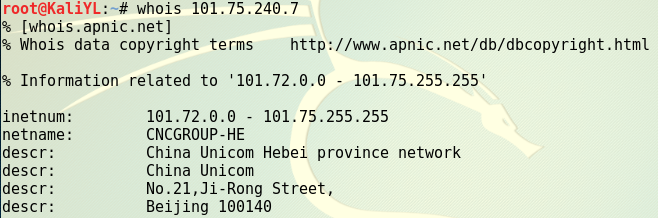

开始扫描,等待结果(这里可以看见以前做过的漏洞扫描!!)

点击Done,可以查看漏洞级别及数量

- Step4:下载漏洞扫描报告并查看分析

下载报告

通过下载pdf版本的漏洞扫描报告,可以清楚查看扫描结果

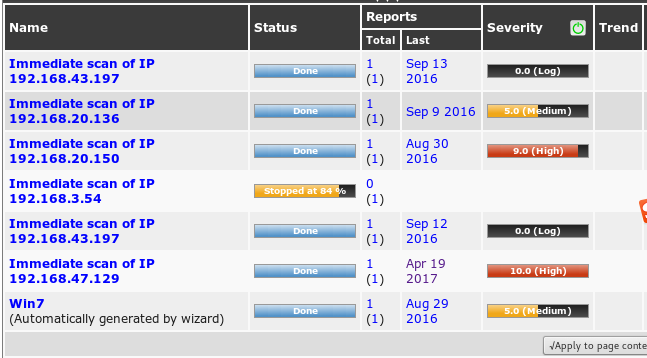

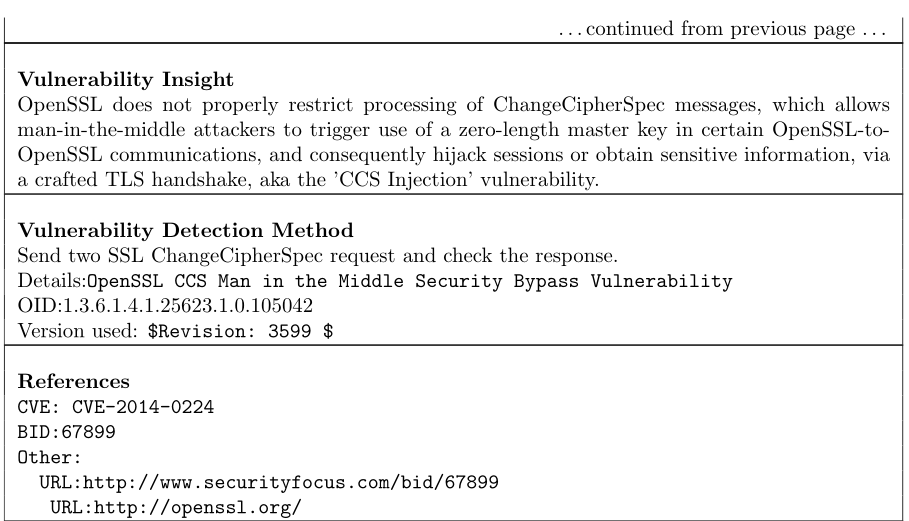

这里分析漏洞等级为中级,漏洞内容为OpenSSL CCS Man in the Middle Security Bypass Vulnerability

Summary:OpenSSL漏洞

Affected Software/OS(存在漏洞的软件或系统):OpenSSL before 0.9.8za, 1.0.0 before 1.0.0m and 1.0.1 before 1.0.1h

Solution(解决方法):更新版本

百度高级搜索

我记得上娄老师第一个学期的课的时候,娄老师就教会我们要主动使用百度。然后第二个学期他就吐槽我们只会把关键字输入到搜索栏目里面,不会高级搜索,我感到非常羞耻。然后自学了一下如何高级搜索,下面给出一点体会!

进入高级搜索的界面!

用了十几年百度,不知道高级搜索的网址是https://www.baidu.com/gaoji/advanced.html

其中我觉得比较有用的部分是

-

时间

筛选最近一天的信息可以收集最新的新闻。这个是高级搜索里面比较好用的部分,因为在无法通过在搜索框内输入指令来实现!

for example:我输入白百何,选择最近一天

-

文件格式

可惜只能筛选pdf、doc、xls、ppt、rtf文件

-

站内搜索

这个对于一些不支持站内搜索的网站可以让百度强行帮你站内搜索一波!

但是!!!实话说,搞这么复杂不如学学如何使用指令在搜索栏输入!

- 1、把搜索范围限定在特定的站点中

site

内容+“site:(站点域名)” 相当于上面高级搜索中的站内搜索

-

2、把搜索范围限定在特定的区域中中

in???-

1、把搜索范围限定在网页标题中

intitle -

2、把搜索范围限定在网页url中

inurl

-

-

3、精确匹配—双引号和书名号

使用方法:把要查询的关键词加上双引号或者书名号

-

4、去除无关或者不想看到的但可能有关的内容

- 使用方法:搜索关键词前边加一个减号

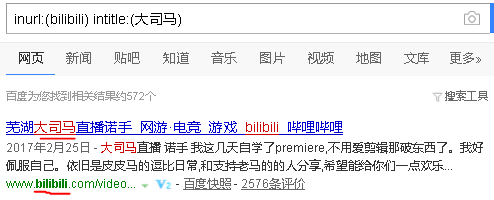

比如我想搜索一个汉朝的一个官职叫大司马,直接搜索大司马!

结果基本全是主播大司马的信息

马老师是真的热搜,减去了这么多关键词才行!

- 5、利用搜索引擎查找特定文档类型

在搜索词后边加一个filetype:文件类型。很多资料以word、xls、powerpoint、PDF等格式存在在网站上!